시리즈의 일반 색인 : 중소기업을위한 컴퓨터 네트워크 : 소개

federitoujague@gmail.com

https://blog.desdelinux.net/author/fico

안녕 친구와 친구들!

이 기사는 CentOS 7- SMB 네트워크의 Squid + PAM 인증.

UNIX / Linux 운영 체제는 많은 사용자가 동일한 시스템에서 동시에 작업하고 프로세서, 하드 드라이브, 메모리, 네트워크 인터페이스, 시스템에 삽입 된 장치 등과 같은 리소스를 공유 할 수있는 REAL 다중 사용자 환경을 제공합니다.

이러한 이유로 시스템 관리자는 시스템의 사용자 및 그룹을 지속적으로 관리하고 좋은 관리 전략을 수립하고 구현해야합니다.

다음으로 우리는 Linux 시스템 관리에서이 중요한 활동의 일반적인 측면을 매우 간결하게 살펴볼 것입니다.

때로는 유틸리티와 필요성을 제공하는 것이 더 낫습니다.

이것은 그 순서의 전형적인 예입니다. 먼저 우리는 Squid 및 로컬 사용자와 함께 인터넷 프록시 서비스를 구현하는 방법. 이제 우리는 스스로에게 물어봐야합니다.

- ¿로컬 사용자로부터 UNIX / Linux LAN에서 네트워크 서비스를 구현하려면 어떻게해야합니까? 수용 가능한 보안?.

또한 Windows 클라이언트가이 네트워크에 연결되어있는 것은 중요하지 않습니다. SME 네트워크에 필요한 서비스와이를 구현하는 가장 간단하고 저렴한 방법 만이 중요합니다.

- ¿아마도 인증 메커니즘은 ARPANET, 인터넷 및 기타 네트워크 WIDE A정말이에요 N네트워크 o L팔 A정말이에요 N네트워크 이니셜은 LDAP, 디렉토리 서비스또는 마이크로소프트 LSASS또는 Active Directory의, 또는 Kerberos?, 몇 가지만 언급하면.

모두가 답을 구해야하는 좋은 질문입니다. «라는 용어를 검색하도록 초대합니다.인증»영어로 된 Wikipedia에서 원본 콘텐츠 측면에서 가장 완전하고 일관성이 있습니다.

이미 역사에 따르면 대충, 첫 번째는 인증 y 권한 부여 지방의후 NIS 네트워크 정보 시스템 Sun Microsystem에서 개발했으며 업종별 기업 안내 o yp그런 다음 LDAP 경량 디렉토리 액세스 프로토콜.

이건 어떤가요 "허용 가능한 보안»몇 번만 언급하기 위해 Facebook, Gmail, Yahoo 등에 액세스하는 동안 로컬 네트워크의 보안에 대해 우려하는 경우가 많고 여기에 개인 정보를 제공합니다. 그리고 관련 기사와 다큐멘터리를 많이보세요. 인터넷에 개인 정보가 없음 그들은 존재한다

CentOS 및 Debian에 대한 참고 사항

CentOS / Red Hat 및 Debian에는 보안 구현 방법에 대한 자체 철학이 있으며 이는 근본적으로 다르지 않습니다. 그러나 우리는 둘 다 매우 안정적이고 안전하며 신뢰할 수 있음을 확인합니다. 예를 들어 CentOS에서 SELinux 컨텍스트는 기본적으로 활성화됩니다. 데비안에서는 패키지를 설치해야합니다 selinux- 기본, 이는 SELinux도 사용할 수 있음을 나타냅니다.

CentOS에서 FreeBSD의및 기타 운영 체제의 경우 -system- 그룹이 생성됩니다. 바퀴 액세스를 허용하려면 뿌리 해당 그룹에 속한 시스템 사용자에게만 해당됩니다. 읽다 /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html, 그리고 /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html. 데비안은 그룹을 포함하지 않습니다 바퀴.

주요 파일 및 명령

기록

Linux 운영 체제에서 로컬 사용자 관리와 관련된 기본 파일은 다음과 같습니다.

CentOS 및 Debian

- / etc / passwd: 사용자 계정 정보.

- / etc / 그림자-사용자 계정에 대한 보안 정보.

- / etc / 그룹: 그룹 계정 정보입니다.

- / etc / gshadow-그룹 계정에 대한 보안 정보.

- / etc / 기본값 / useradd: 계정 생성을위한 기본값.

- / etc / 스켈 /: 새 사용자의 홈 디렉토리에 포함될 기본 파일이 포함 된 디렉토리입니다.

- /etc/login.defs-암호 보안 구성 제품군.

데비안

- /etc/adduser.conf: 계정 생성을위한 기본값.

CentOS 및 Debian의 명령

[root @ linuxbox ~] # chpasswd -h # 배치 모드에서 비밀번호 업데이트 사용 모드 : chpasswd [옵션] 옵션 : -c, --crypt-method METHOD crypt 방법 (NONE DES MD5 SHA256 SHA512 중 하나) -e, --encrypted 제공된 암호가 암호화 됨 -h, --help 표시 도움말 프롬프트 및 종료 -m, --md5는 MD5 알고리즘을 사용하여 암호를 암호화합니다. -R, --root CHROOT_DIR 디렉터리를 -s로 chroot, --sha-rounds SHA 암호화 알고리즘에 대한 SHA 라운드 수 * # 일괄-시스템로드가 허용되면 명령을 실행합니다. 즉, # 평균 부하가 0.8 이하로 떨어지거나 atd 명령을 # 호출 할 때 지정된 값입니다. 추가 정보 남자 배치. [root @ linuxbox ~] # gpasswd -h # / etc / group 및 / etc / gshadow에서 관리자 선언 사용 방법 : gpasswd [옵션] GROUP 옵션 : -a, --add USER가 USER를 GROUP에 추가합니다. -d, --delete USER가 USER를 GROUP에서 제거합니다. -h, --help가이 도움말 메시지를 표시하고 -Q,-를 종료합니다. -root CHROOT_DIR 디렉토리를 chroot하여 -r, --delete-password GROUP의 암호를 제거합니다. -R, --restrict는 GROUP에 대한 액세스를 해당 구성원으로 제한합니다. -M, --members USER, ... GROUP -A, --administrators ADMIN, ...은 GROUP 관리자 목록을 설정합니다. -A 및 -M 옵션을 제외하고 옵션을 결합 할 수 없습니다. [root @ linuxbox ~] # 그룹 추가 -h # 새 그룹 만들기 사용 방법 : groupadd [옵션] GROUP 옵션 : -f,-그룹이 이미 존재하면 강제 종료, GID가 이미 사용 중이면 취소 -g -g, --gid GID 새 그룹에 GID 사용- h, --help는이 도움말 메시지를 표시하고 종료합니다. -K, --key KEY = VALUE는 "/etc/login.defs"의 기본값을 덮어 씁니다. ) 중복 -p, --password PASSWORD 새 그룹에 대해이 암호화 된 암호를 사용합니다. -r, --system 시스템 계정 생성 -R, --root CHROOT_DIR 디렉토리에서 chroot [root @ linuxbox ~] # Groupdel -h # 기존 그룹 삭제 사용 방법 : groupdel [옵션] GROUP 옵션 : -h, --help이 도움말 메시지를 표시하고 종료 -R, --root CHROOT_DIR 디렉토리를 chroot 할 [root @ linuxbox ~] # 그룹 -h # 사용자의 기본 그룹에서 관리자 선언 사용 방법 : groupmems [options] [action] 옵션 : -g, --group GROUP 사용자 그룹 대신 그룹 이름 변경 (관리자 만 수행 가능) -R, --root CHROOT_DIR 디렉토리를 chroot 할 조치 : -a, --add USER는 그룹 구성원에 USER를 추가합니다. -d, --delete USER는 그룹 구성원 목록에서 USER를 제거합니다. -h, --help이 도움말 메시지를 표시하고 -p,-를 종료합니다. 모든 그룹 구성원 제거 -l, --list 그룹 구성원 나열 [root @ linuxbox ~] # 그룹 모드 -h # 그룹 정의 수정 사용 방법 : groupmod [옵션] GROUP 옵션 : -g, --gid GID는 그룹 식별자를 GID -h로 변경하고, --help는이 도움말 메시지를 표시하고 끝납니다. -n, --new-name NEW_Group은 이름을 변경합니다. NEW_GROUP -o, --non-unique는 중복 GID (고유 아님)를 사용할 수 있습니다. -p, --password PASSWORD 비밀번호를 PASSWORD (암호화)로 변경합니다. -R, --root CHROOT_DIR 디렉토리를 chroot [root @ linuxbox ~] # grpck -h # 그룹 파일의 무결성 검사 사용 방법 : grpck [옵션] [그룹 [gshadow]] 옵션 : -h, --help이 도움말 메시지를 표시하고 종료 -r,-읽기 전용 오류 및 경고를 표시하지만 파일은 변경하지 않음 -R,- -root CHROOT_DIR 디렉토리를 -s로 chroot, -UID별로 정렬 항목 정렬 [root @ linuxbox ~] # grpconv # 관련 명령 : pwconv, pwunconv, grpconv, grpunconv # 섀도우 암호 및 그룹간에 변환하는 데 사용됩니다. # XNUMX 개의 명령은 파일에서 작동합니다 / etc / passwd, / etc / group, / etc / shadow, # 및 / etc / gshadow. 자세한 내용은 남자 grpconv. [root @ linuxbox ~] # sg -h # 다른 그룹 ID 또는 GID로 명령 실행 사용 방법 : sg 그룹 [[-c] 주문] [root @ linuxbox ~] # newgrp -h # 로그인 중 현재 GID 변경 사용 방법 : newgrp [-] [그룹] [root @ linuxbox ~] # 신규 사용자 -h # 배치 모드에서 새로운 사용자 업데이트 및 생성 사용 모드 : newusers [options] 옵션 : -c, --crypt-method METHOD crypt 방법 (NONE DES MD5 SHA256 SHA512 중 하나) -h, --help이 도움말 메시지를 표시하고 종료 -r, --system 시스템 계정 생성 -R, --root CHROOT_DIR 디렉토리를 -s로 chroot 할 디렉토리, --sha-rounds SHA 암호화 알고리즘에 대한 SHA 라운드 수 * [root @ linuxbox ~] # 젠장 -h # 암호 파일의 무결성 확인 사용 방법 : pwck [옵션] [passwd [그림자]] 옵션 : -h, --help이 도움말 메시지를 표시하고 종료 -q, --quiet 보고서 오류 만 -r,-읽기 전용 오류 및 경고 표시 그러나 파일 -R, --root CHROOT_DIR 디렉토리를 chroot로 -s, --sort 항목을 UID별로 정렬하지 마십시오. [root @ linuxbox ~] # 사용자 추가 -h # 새 사용자를 만들거나 새 사용자의 기본 정보를 # 업데이트합니다. 사용 방법 : useradd [옵션] USER useradd -D useradd -D [옵션] 옵션 : -b, --base-dir BAS_DIR 새 계정의 홈 디렉토리에 대한 기본 디렉토리 -c, --comment의 COMMENT GECOS 필드 new account -d, --home-dir PERSONAL_DIR new account 's home directory -D, --defaults print or change the default setting of useradd -e, --expiredate EXPIRY_DATE 만료 날짜 of new account -f,- 비활성 비활성 새 계정의 암호 비활성 기간 델그룹 -g, --gid 새 계정의 기본 그룹의 GROUP 이름 또는 식별자 -G, --groups 새 계정의 추가 그룹 목록 -h, --help이 도움말 메시지를 표시하고 -k,- skel DIR_SKEL은이 대체 "skeleton"디렉토리를 사용합니다. -K, --key KEY = VALUE는 "/etc/login.defs"의 기본값을 덮어 씁니다. -l, --no-log-init는 사용자를 데이터베이스에 추가하지 않습니다. lastlog 및 faillog -m에서 --create-home은 사용자 -M의 홈 디렉토리를 생성하고, --no-create-home은 사용자 -N의 홈 디렉토리를 생성하지 않으며, --no-user-group은 사용자와 동일한 이름 -o, --non-unique는 중복 (고유하지 않은) 식별자 (UID)를 사용하여 사용자를 생성 할 수 있습니다. -p, --password 새 계정의 PASSWORD 암호화 된 암호 -r, --system은 system -R, --root CHROOT_DIR 디렉토리를 chroot하여 -s, --shell 새 계정의 콘솔 액세스 콘솔 -u, --uid 새 계정의 UID 사용자 식별자 -U, --user-group create사용자 -Z와 이름이 같은 그룹, --selinux-user USER_SE는 SELinux 사용자에 대해 지정된 사용자를 사용합니다. [root @ linuxbox ~] # 유저델 -h # 사용자 계정 및 관련 파일 삭제 사용 모드 : userdel [options] USER 옵션 : -f, --force 그렇지 않으면 실패 할 수있는 일부 작업을 강제 실행합니다. 예를 들어 아직 로그인 한 사용자 또는 사용자가 소유하지 않더라도 파일을 제거합니다. -h, --help이 메시지를 표시합니다. Help and finish -r, --remove remove home directory and mailbox -R, --root CHROOT_DIR directory to chroot into -Z, --selinux-user remove any SELinux user mapping for the user [root @ linuxbox ~] # 유머 -h # 사용자 계정 수정 사용 방법 : usermod [options] USER 옵션 : -c, --comment GECOS 필드의 새 값 -d, --home PERSONAL_DIR 새 사용자의 새 홈 디렉토리 -e, --expiredate EXPIRED_DATE는 만료 날짜를 설정합니다. 계정을 EXPIRED_DATE로 -f, --inactive INACTIVE는 계정이 INACTIVE로 만료 된 후 유휴 시간을 설정합니다. -g, --gid GROUP은 새 사용자 계정에 GROUP을 강제로 사용합니다. -G, --groups 그룹 목록 보조 그룹 -a, --append 사용자를 다른 그룹에서 제거하지 않고 -G 옵션에서 언급 한 보조 GROUPS에 추가합니다. -h, --help이 도움말 메시지를 표시하고 -l, --login NAME을 다시 종료합니다. 사용자 이름 -L, --lock 잠금 사용자 계정 -m, --move-home 홈 디렉토리의 내용을 새 디렉토리로 이동 (-d와 함께 만 사용) -o, --non-unique를 사용하면 중복 된 UID (고유하지 않음) -p, --password PASSWORD 새 계정에 암호화 된 암호 사용 -R, --root CHR -s로 chroot 할 OOT_DIR 디렉토리, --shell CONSOLE 사용자 계정에 대한 새 액세스 콘솔 -u, --uid UID는 새 사용자 계정에 대해 UID를 강제로 사용합니다. -U, --unlock은 사용자 계정을 잠금 해제합니다. -Z, --selinux-user SEUSER 사용자 계정에 대한 새 SELinux 사용자 매핑

데비안의 명령

데비안은 사용자 추가 y 사용자 추가. 시스템 관리자가 사용하는 것이 좋습니다. 사용자 추가.

루트 @ sysadmin : / 홈 / 제온 # 사용자 추가 -h # 시스템에 사용자 추가 루트 @ sysadmin : / 홈 / 제온 # 추가 그룹 -h # 시스템에 그룹 추가 adduser [--home DIRECTORY] [--shell SHELL] [--no-create-home] [--uid ID] [--firstuid ID] [--lastuid ID] [--gecos GECOS] [--ingroup 그룹 | --gid ID] [--disabled-password] [--disabled-login] USER 일반 사용자 추가 adduser --system [--home DIRECTORY] [--shell SHELL] [--no-create-home] [ --uid ID] [--gecos GECOS] [--group | --ingroup GROUP | --gid ID] [--disabled-password] [--disabled-login] USER 시스템에서 사용자 추가 adduser --group [--gid ID] GROUP addgroup [--gid ID] GROUP 사용자 그룹 추가 그룹 추가 --system [--gid ID] GROUP 시스템에서 그룹 추가 adduser USER GROUP 기존 그룹에 기존 사용자 추가 일반 옵션 : --quiet | -q 표준 출력에 프로세스 정보를 표시하지 않음 --force-badname 구성 변수 NAME_REGEX와 일치하지 않는 사용자 이름 허용 --help | -h 사용법 메시지 --version | -v 버전 번호 및 저작권 --conf | -c FILE FILE을 구성 파일로 사용 루트 @ sysadmin : / 홈 / 제온 # 희생자 -h # 시스템에서 일반 사용자 제거 루트 @ sysadmin : / 홈 / 제온 # 델그룹 -h # 시스템에서 일반 그룹 제거 deluser USER는 시스템 예에서 일반 사용자를 제거합니다. deluser miguel --remove-home은 사용자의 홈 디렉토리와 메일 대기열을 제거합니다. --remove-all-files는 사용자가 소유 한 모든 파일을 제거합니다. --backup은 삭제하기 전에 파일을 백업합니다. -백업 백업을위한 대상 디렉토리. 기본적으로 현재 디렉토리가 사용됩니다. --system은 시스템 사용자 인 경우에만 제거합니다. delgroup GROUP deluser --group GROUP은 시스템 예에서 그룹을 제거합니다. deluser --group students --system은 시스템에서 그룹 인 경우에만 제거합니다. -비어있는 경우에만 더 이상 구성원이없는 경우에만 제거합니다. deluser USER GROUP은 그룹 예에서 사용자를 제거합니다. deluser miguel students 일반 옵션 : --quiet | -q stdout에 대한 프로세스 정보를 제공하지 않음 --help | -h 사용법 메시지 --version | -v 버전 번호 및 저작권 --conf | -c FILE FILE을 구성 파일로 사용

정책

사용자 계정을 만들 때 고려해야 할 두 가지 유형의 정책이 있습니다.

- 사용자 계정 정책

- 암호 에이징 정책

사용자 계정 정책

실제로 사용자 계정을 식별하는 기본 구성 요소는 다음과 같습니다.

- 사용자 계정 이름-사용자 로그인, 이름과 성이 아닙니다.

- 사용자 ID- UID.

- 소속 된 주요 그룹- GID.

- 비밀번호- 암호.

- 접근 허가- 액세스 권한.

사용자 계정을 만들 때 고려해야 할 주요 요소는 다음과 같습니다.

- 사용자가 파일 시스템 및 리소스에 액세스 할 수있는 시간입니다.

- 사용자가 보안상의 이유로 주기적으로 비밀번호를 변경해야하는 시간입니다.

- 로그인 -login-이 활성 상태로 유지되는 시간입니다.

또한 사용자에게 할당 할 때 UID y 암호, 우리는 다음 사항을 명심해야합니다.

- 정수 값 UID 고유해야하며 음수가 아니어야합니다.

- El 암호 길이와 복잡성이 적절해야 해독하기 어렵습니다.

암호 에이징 정책

Linux 시스템에서 암호 의 사용자에게 기본 만료 시간이 할당되지 않았습니다. 암호 에이징 정책을 사용하는 경우 기본 동작을 변경할 수 있으며 사용자를 만들 때 정의 된 정책이 고려됩니다.

실제로 암호 사용 기간을 설정할 때 고려해야 할 두 가지 요소가 있습니다.

- 보안.

- 사용자 편의.

암호는 만료 기간이 짧을수록 더 안전합니다. 다른 사용자에게 유출 될 위험이 적습니다.

암호 에이징 정책을 설정하려면 다음 명령을 사용할 수 있습니다. CHAGE:

[root @ linuxbox ~] # chage 사용 모드 : chage [옵션] USER 옵션 : -d, --lastday LAST_DAY는 마지막 암호 변경 날짜를 LAST_DAY로 설정 -E, --expiredate CAD_DATE는 만료 날짜를 CAD_DATE로 설정 -h, --help 표시 이 도움말 메시지와 종료 -I, --inactive INACTIVE는 만료일로부터 INACTIVE 일 후 계정을 비활성화합니다. -l, --list는 계정의 나이 정보를 보여줍니다. -m, --mindays MINDAYS는 숫자를 설정합니다. 비밀번호를 MIN_DAYS -M으로 변경하기 전 최소 일수, --maxdays MAX_DAYS는 비밀번호를 MAX_DAYS -R로 변경하기 전 최대 일 수를 설정하고, --root CHROOT_DIR 디렉토리는 -W로 chroot하고, --warndays WARNING_DAYS는 DAYS_NOTICE에 만료일 알림

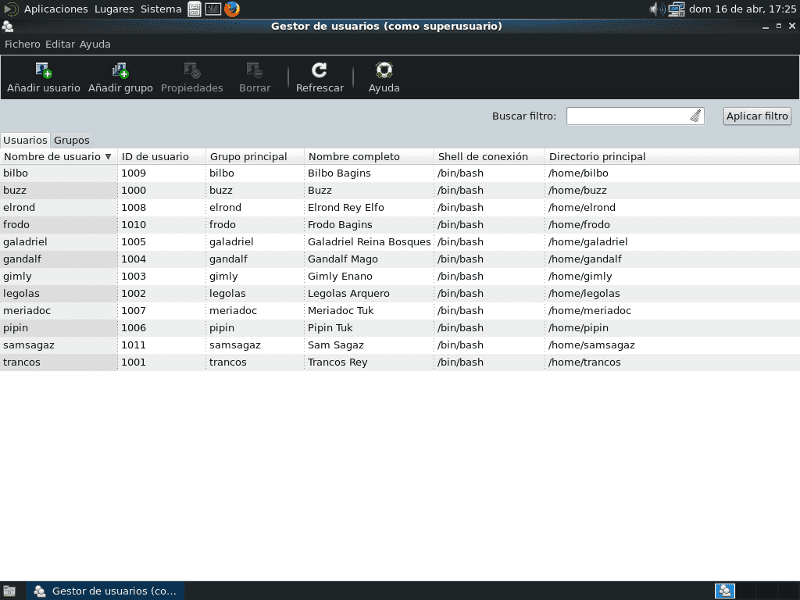

이전 기사에서 우리는 여러 사용자를 예로 만들었습니다. 사용자 계정의 나이 값을 알고 싶다면 로그인 갈라드리엘:

[root @ linuxbox ~] # chage --list galadriel 마지막 비밀번호 변경 : 21 년 2017 월 0 일 비밀번호 만료 : 없음 비활성 비밀번호 : 없음 계정 만료 : 없음 비밀번호 변경 사이의 최소 일수 : 99999 비밀번호 변경 사이의 최대 일수 : 7 이전 통지 일수 암호 만료 : XNUMX

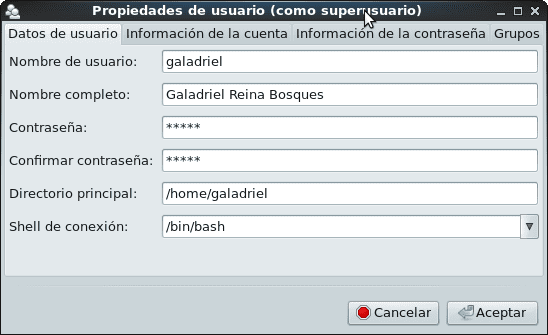

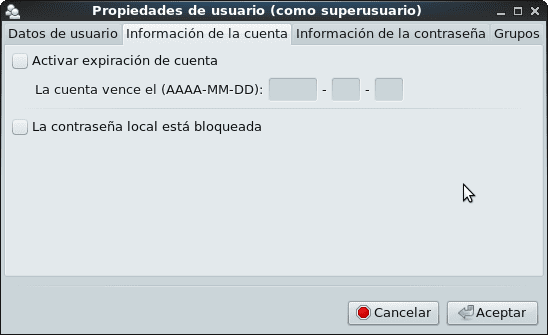

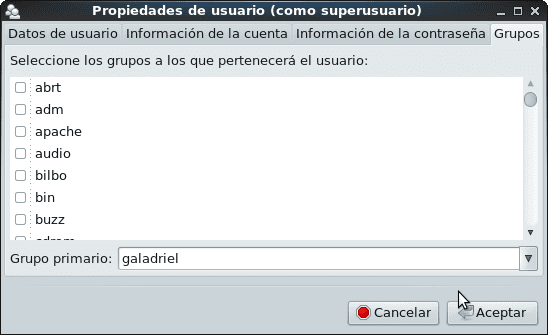

그래픽 관리 유틸리티 "사용자 및 그룹"을 사용하여 사용자 계정을 만들 때 시스템이 가진 기본값입니다.

암호 만료 기본값을 변경하려면 파일을 편집하는 것이 좋습니다. /etc/login.defs y 필요한 최소값 수정. 해당 파일에서 다음 값만 변경합니다.

# 암호 에이징 제어 : # # PASS_MAX_DAYS 암호를 사용할 수있는 최대 일수. # PASS_MIN_DAYS 암호 변경 사이에 허용되는 최소 일 수. # PASS_MIN_LEN 허용되는 최소 암호 길이. # PASS_WARN_AGE 암호가 만료되기 전에 주어진 경고 일수. # PASS_MAX_DAYS 99999 #! 273 년 이상! PASS_MIN_DAYS 0 PASS_MIN_LEN 5 PASS_WARN_AGE 7

우리의 기준과 필요에 따라 우리가 선택한 가치 :

PASS_MAX_DAYS 42 # 42 연속 사용할 수있는 암호 PASS_MIN_DAYS 0 # 암호는 언제든지 변경할 수 있습니다. PASS_MIN_LEN 8 # 최소 암호 길이 PASS_WARN_AGE 7 # 만료되기 전에 암호를 변경하도록 시스템에서 경고하는 일 수입니다.

나머지 파일은 그대로두고 수행중인 작업을 잘 알 때까지 다른 매개 변수를 변경하지 않는 것이 좋습니다.

새로운 사용자를 만들 때 새로운 가치가 고려됩니다. 이미 생성 된 사용자의 비밀번호를 변경하면 최소 비밀번호 길이 값이 유지됩니다. 명령을 사용하면 passwd 그래픽 유틸리티 대신 암호가«legolas17«, 시스템은 그래픽 도구«사용자 및 그룹»처럼 불평하고 이에 응답합니다«어떻게 든 암호는 사용자 이름을 읽습니다.»결국 나는 그 약한 암호를 받아들입니다.

[root @ linuxbox ~] # passwd legolas 레골라스 사용자의 비밀번호 변경. 새 비밀번호: 궁수 #은 7 자 미만입니다. 잘못된 암호 : 암호가 8 자 미만입니다. 새 암호를 다시 입력하십시오. legolas17 비밀번호가 일치하지 않습니다. # 논리적 맞습니까? 새로운 비밀번호 : legolas17 잘못된 암호 : 암호가 사용자 이름을 읽습니다. 새 암호를 다시 입력하십시오. legolas17 passwd : 모든 인증 토큰이 성공적으로 업데이트되었습니다..

우리는 다음을 포함하는 암호를 선언하는 "약점"이 있습니다. 로그인 사용자의. 권장하지 않는 방법입니다. 올바른 방법은 다음과 같습니다.

[root @ linuxbox ~] # passwd legolas 레골라스 사용자의 비밀번호 변경. 새 비밀번호: 알토스몬테스01 새 암호를 다시 입력하십시오. 알토스몬테스01 passwd : 모든 인증 토큰이 성공적으로 업데이트되었습니다..

만료 값을 변경하려면 암호 de 갈라드리엘, 우리는 chage 명령을 사용하고 값만 변경하면됩니다. PASS_MAX_DAYS 99999에서 42까지 :

[root @ linuxbox ~] # chage -M 42 galadriel

[root @ linuxbox ~] # chage -l galadriel

마지막 암호 변경 : 21 년 2017 월 02 일 암호 만료 : 2017 년 0 월 XNUMX 일 비활성 암호 : 없음 계정 만료 : 없음 암호 변경 사이의 최소 일 수 : XNUMX 암호 변경 사이의 최대 일 수 : 42

비밀번호 만료 전 통지 일수 : 7

또한 그래픽 도구«사용자 및 그룹»을 사용하거나 스크립트를 사용하여 이미 생성 된 사용자의 비밀번호와 만료 값을 수동으로 변경할 수 있습니다. 스크립트 일부 비대화 형 작업을 자동화합니다.

- 이러한 방식으로 보안과 관련된 가장 일반적인 관행에서 권장하지 않는 방식으로 시스템의 로컬 사용자를 생성하면 더 많은 PAM 기반 서비스를 계속 구현하기 전에 해당 동작을 변경할 수 있습니다..

사용자를 생성하면 안두 인 와 로그인 «안두 인»그리고 비밀번호«엘패스워드»다음 결과를 얻습니다.

[root @ linuxbox ~] # useradd anduin [root @ linuxbox ~] # passwd anduin 사용자 anduin의 비밀번호 변경. 새 비밀번호: 엘패스워드 잘못된 비밀번호 : 비밀번호가 사전 확인을 통과하지 못했습니다. 사전에있는 단어를 기반으로합니다. 새 암호를 다시 입력하십시오. 엘패스워드 passwd-모든 인증 토큰이 성공적으로 업데이트되었습니다.

즉, 시스템은 암호의 약점을 나타낼 수있을만큼 창의적입니다.

[root @ linuxbox ~] # passwd anduin 사용자 anduin의 비밀번호 변경. 새 비밀번호: 알토스몬테스02 새 암호를 다시 입력하십시오. 알토스몬테스02 passwd-모든 인증 토큰이 성공적으로 업데이트되었습니다.

정책 요약

- 분명히 암호 복잡성 정책과 최소 5 자 길이는 CentOS에서 기본적으로 활성화되어 있습니다. Debian에서 복잡성 검사는 일반 사용자가 명령을 호출하여 비밀번호를 변경하려고 할 때 작동합니다. passwd. 사용자 용 뿌리, 기본 제한이 없습니다.

- 파일에서 선언 할 수있는 다양한 옵션을 아는 것이 중요합니다. /etc/login.defs 명령 사용 남자 로그인.defs.

- 또한 파일의 내용을 확인하십시오 / etc / 기본값 / useradd, 그리고 데비안에서도 /etc/adduser.conf.

시스템 사용자 및 그룹

운영 체제를 설치하는 과정에서 일련의 전체 사용자와 그룹이 만들어지며 한 문헌에서는 표준 사용자와 다른 시스템 사용자라고합니다. 시스템 사용자 및 그룹이라고 부르는 것을 선호합니다.

일반적으로 시스템 사용자는 UID <1000 귀하의 계정은 운영 체제의 다양한 응용 프로그램에서 사용됩니다. 예를 들어, 사용자 계정«오징어»Squid 프로그램에서 사용되는 반면«lp»계정은 단어 또는 텍스트 편집기에서 인쇄 프로세스에 사용됩니다.

이러한 사용자 및 그룹을 나열하려면 다음 명령을 사용하여 수행 할 수 있습니다.

[root @ linuxbox ~] # cat / etc / passwd [root @ linuxbox ~] # cat / etc / group

시스템 사용자 및 그룹을 수정하는 것은 전혀 권장하지 않습니다. 😉

중요성 때문에 CentOS에서 반복합니다. FreeBSD의및 기타 운영 체제의 경우 -system- 그룹이 생성됩니다. 바퀴 액세스를 허용하려면 뿌리 해당 그룹에 속한 시스템 사용자에게만 해당됩니다. 읽다 /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html, 그리고 /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html. 데비안은 그룹을 포함하지 않습니다 바퀴.

사용자 및 그룹 계정 관리

사용자 및 그룹 계정을 관리하는 방법을 배우는 가장 좋은 방법은 다음과 같습니다.

- 가급적 가상 머신에서 위에 나열된 명령의 사용을 연습하고 전에 그래픽 도구 사용.

- 매뉴얼 참조 또는 매뉴얼 페이지 인터넷에서 다른 정보를 검색하기 전에 각 명령의

실천은 진실의 가장 좋은 기준입니다.

개요

지금까지 로컬 사용자 및 그룹 관리를위한 단일 문서로는 충분하지 않습니다. 각 관리자가 습득하는 지식의 정도는이 주제 및 기타 관련 주제에 대한 학습 및 심화에 대한 개인적인 관심에 따라 달라집니다. 일련의 기사에서 개발 한 모든 측면과 동일합니다. SME 네트워크. 같은 방식으로이 버전을 pdf로 즐길 수 있습니다. 여기

다음 배송

우리는 계속해서 로컬 사용자에 대한 인증 서비스를 구현할 것입니다. 그런 다음 프로그램을 기반으로 인스턴트 메시징 서비스를 설치합니다. 작시법.

곧 뵙겠습니다!

안녕하세요, 훌륭한 기사입니다. 제가 일하는 곳을 묻습니다. 프린터가 많이 공유되고 문제가 컵에 있으며 때로는 중단되고 비밀번호를 제공하지 않고 다시 시작할 수있는 권한을 부여 할 수 있기 때문에 인쇄 할 수 없습니다 (대부분 다른 영역에서 작업하기 때문에). 내가 찾은 유일한 방법은 특정 사용자가 다시 시작할 수 있도록 변경하는 것이므로 루트.

에서 이미 대단히 감사합니다.

안녕하세요 HO2GI!. 예를 들어 사용자가 레골라스 물론 명령을 사용하여 CUPS 서비스를 다시 시작할 수있는 권한을 부여하고 싶습니다. sudo는, 설치해야합니다.

[root @ linuxbox ~] # visudo

cmnd 별칭 사양

Cmnd_Alias RESTARTCUPS = /etc/init.d/cups 재시작

사용자 권한 사양

루트 ALL = (ALL : ALL) ALL

레골라스 ALL = RESTARTCUPS

파일에 대한 변경 사항 저장 sudoers. 사용자로 로그인 레골라스 :

레골라스 @ linuxbox : ~ $ sudo /etc/init.d/squid reload

레골라스의 [sudo] 암호 :

죄송합니다. 사용자 레골라스는 linuxbox에서 루트로 '/etc/init.d/postfix reload'를 실행할 수 없습니다.desdelinux.팬.

레골라스 @ linuxbox : ~ $ sudo /etc/init.d/cups restart

레골라스의 [sudo] 암호 :

[ok] Common Unix 인쇄 시스템 다시 시작 : cupsd.

내가 방금 Debian Wheezy에서 한 일에 따라 안내를 받았기 때문에 CentOS에서 프롬프트가 다른 경우 용서하십시오. ;-). 지금 내가있는 곳에 CentOS가 없습니다.

반면에 다른 시스템 사용자를 전체 CUPS 관리자로 추가하려면-그들은 잘못 구성 할 수 있습니다-당신은 그들을 그룹의 구성원으로 만듭니다. lpadmin, CUPS를 설치할 때 생성됩니다.

https://www.cups.org/doc/man-lpadmin.html

http://www.computerhope.com/unix/ulpadmin.htm

천 피코 감사합니다. 지금 시도해 볼게요.

HO2GI, CentOS / Red -Hat에서는 다음과 같습니다.

[root @ linuxbox ~] # visudo

서비스

Cmnd_Alias RESTARTCUPS = / usr / bin / systemctl 재시작 컵, / usr / bin / systemctl 상태 컵

루트가 어디서나 모든 명령을 실행할 수 있도록 허용

루트 ALL = (ALL) ALL

레골라스 ALL = RESTARTCUPS

변경 사항을 저장하다

[root @ linuxbox ~] # 종료

버즈 @ sysadmin : ~ $ ssh legolas @ linuxbox

legolas @ linuxbox의 암호 :

[legolas @ linuxbox ~] $ sudo systemctl restart cups

우리는 당신이 지역 시스템에서 일반적인 강의를 받았다고 믿습니다.

관리자. 일반적으로 다음 세 가지로 요약됩니다.

#1) Respect the privacy of others.

#2) Think before you type.

#3) With great power comes great responsibility.

레골라스의 [sudo] 암호 :

[legolas @ linuxbox ~] $ sudo systemctl status cups

● cups.service-CUPS 인쇄 서비스

로드 됨 :로드 됨 (/usr/lib/systemd/system/cups.service; 활성화 됨; 공급 업체 사전 설정 : 활성화 됨)

활성 : 활성 (실행 중) 2017 월 04-25-22 23:10:6 EDT 이후; XNUMX 초 전

메인 PID : 1594 (cupsd)

C 그룹 : /system.slice/cups.service

└─1594 / usr / sbin / cupsd -f

[legolas @ linuxbox ~] $ sudo systemctl restart squid.service

죄송합니다. 사용자 legolas는 linuxbox에서 루트로 '/ bin / systemctl restart squid.service'를 실행할 수 없습니다.

[legolas @ linuxbox ~] $ 종료