며칠 전 Broadcom 무선 칩 드라이버가 네 가지 취약점이 발견되었습니다.그 이러한 칩이 포함 된 장치에서 원격 공격을 수행 할 수 있습니다.

가장 간단한 경우에는 서비스 거부에 취약성을 사용할 수 있습니다. 먼, 그러나 취약성이 개발 될 수있는 시나리오는 제외되지 않습니다. 인증되지 않은 공격자가 특수 제작 된 패키지를 전송하여 Linux 커널의 권한으로 코드를 실행할 수 있도록합니다.

이러한 문제는 Broadcom 펌웨어 리버스 엔지니어링 중에 확인되었습니다. 취약성 칩이 노트북, 스마트 폰 및 SmartTV에서 IoT 장치에 이르는 다양한 소비자 장치에 널리 사용되는 곳입니다.

특히 Broadcom 칩은 Apple, Samsumg, Huawei와 같은 제조업체의 스마트 폰에 사용됩니다.

현저하게 Broadcom은 2018 년 7 월에 취약점을 통보 받았지만 약 XNUMX 개월이 걸렸습니다. (즉, 이번 달에) 장비 제조업체와 협력하여 수정을 시작합니다.

감지 된 취약점은 무엇입니까?

내부 펌웨어에 영향을 미치는 두 가지 취약점 그리고 잠재적으로 운영 체제 환경에서 코드 실행 허용 Broadcom 칩에 사용됩니다.

으로 비 Linux 환경 공격 허용 (예를 들어 Apple 기기에 대한 공격 가능성, CVE-2019-8564가 확인 됨)).

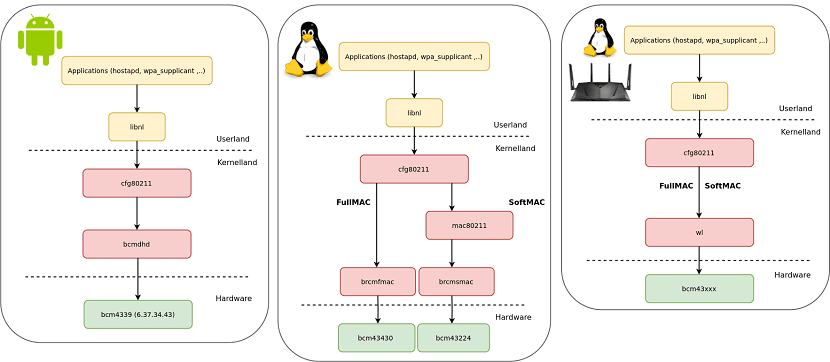

여기에서 일부 Broadcom Wi-Fi 칩은 4 무선 스택 (FullMAC) 구현에서 운영 체제의 유사성을 실행하는 특수 프로세서 (ARM Cortex R3 또는 M802.11)라는 점에 유의해야합니다.

상기 칩에서 컨트롤러는 칩 펌웨어와 호스트 시스템 상호 작용을 제공합니다. Wi-Fi 인터넷을 제공합니다.

공격에 대한 설명 :

FullMAC가 손상된 후 메인 시스템을 완전히 제어하려면 추가 취약점을 사용하거나 일부 칩의 시스템 메모리에 대한 전체 액세스를 사용하는 것이 좋습니다.

SoftMAC 칩에서 802.11 무선 스택은 컨트롤러 측에서 구현되며 시스템 CPU에 의해 실행됩니다.

컨트롤러에서 취약점은 WL의 독점 드라이버에서 모두 나타납니다. (SoftMAC 및 FullMAC) 개방형 brcmfmac (FullMAC)에서와 같습니다.

wl 드라이버에서 두 개의 버퍼 오버플로가 감지되어 액세스 포인트가 연결 협상 프로세스 중에 특수 제작 된 EAPOL 메시지를 보낼 때 악용됩니다 (악의적 인 액세스 포인트에 연결하여 공격을 수행 할 수 있음).

SoftMAC가있는 칩의 경우 취약점으로 인해 시스템 커널이 손상되고 FullMAC의 경우 코드가 펌웨어 측에서 실행될 수 있습니다.

brcmfmac에는 처리 된 프레임에 대한 버퍼 오버플로 및 오류 검사가 있으며, 이는 제어 프레임을 전송하여 악용됩니다. Linux 커널에서 XNUMX 월에 brcmfmac 드라이버의 문제가 수정되었습니다.

확인 된 취약점

작년 XNUMX 월 이후 공개 된 XNUMX 가지 취약점은 이들은 이미 다음 CVE에 분류되어 있습니다.

CVE-2019-9503

펌웨어와 상호 작용하는 데 사용되는 제어 프레임을 처리 할 때 brcmfmac 드라이버의 잘못된 동작.

펌웨어 이벤트가있는 프레임이 외부 소스에서 오는 경우 컨트롤러는이를 삭제하지만 이벤트가 내부 버스를 통해 수신되면 프레임이 무시됩니다.

문제는 USB를 사용하는 장치의 이벤트가 내부 버스를 통해 전송되어 공격자가 펌웨어를 성공적으로 전송할 수 있습니다. USB 무선 어댑터를 사용하는 경우 프레임을 제어합니다.

CVE-2019-9500

기능을 활성화 할 때 "Wake-up on Wireless LAN", 오버플로가 발생할 수 있음 brcmfmac 컨트롤러 (기능 brcmf_wowl_nd_results)에서 특별히 수정 된 제어 프레임 워크를 보냅니다.

이 취약점 호스트에서 코드 실행을 구성하는 데 사용할 수 있습니다. 칩 체결 후 또는 조합.

CVE-2019-9501

메시지 처리 중 발생하는 wl 드라이버 (wlc_wpa_sup_eapol 함수)의 버퍼 오버플로, 제조업체 정보 필드의 내용이 32 바이트를 초과합니다.

CVE-2019-9502

메시지 처리 중에 발생하는 wl 드라이버 (wlc_wpa_plumb_gtk 함수)의 버퍼 오버플로, 제조업체 정보 필드의 내용이 164 바이트를 초과합니다.

출처 : https://blog.quarkslab.com