Prieš keletą dienų Aš jiems pasakojau „FlatPress“, žiniatinklio programa (TVS), per kurią jie gali turėti tinklaraštį ar pan., nenaudodami duomenų bazių ar pernelyg nesudėtingi 🙂

Na, aš savo nešiojamajame kompiuteryje a „FlatPress“ asmeniniams užrašams - dalykams, kurių nenoriu pamiršti, todėl rašau juos šiame asmeniniame tinklaraštyje. Bet, kaip jau turite žinoti keli iš jūsų ... Aš esu šiek tiek paranojiškas dėl saugumo ir, jei tai susiję su MANO minčių saugumu, jūs neįsivaizduojate, koks paranojiškas aš galiu būti

Taigi susidūriau su problema: kaip naudojant „FlatPress“ galima apsaugoti visą jame esantį turinį?

Galvojau apie keletą programų, leidžiančių užšifruoti duomenis, bet ... nė viena nepadarė tiksliai to, ko norėjau, todėl ėmiausi programuoti tai, ko norėjau pats.

Dabar aš jums parodysiu savo sukurtą scenarijų, kuris:

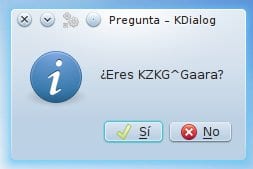

1. Tai rodo dialogo langą, kuriame klausiama, ar jūs esate KZKG ^ Gaara, jei paspausite NE, scenarijus bus uždarytas, jei paspausite TAIP, viskas tęssis kaip įprasta.

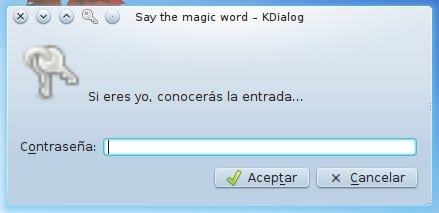

2. Rodyti teksto laukelį, kuriame klausiama, koks yra slaptažodis:

3. Jei paspausite „Atšaukti“, scenarijus bus uždarytas, dabar pasirodys vienas iš scenarijaus triukų 😉 ...

3.1. Logika yra ta, kad scenarijus palygina mūsų parašytą slaptažodį su tuo, kuris jau yra iš anksto nustatytas tame pačiame scenarijuje, o jei slaptažodžiai sutampa, jis ir toliau veikia, o jei slaptažodžiai nesutampa, pasirodys klaidos pranešimas. Problema yra ta, kad jei į scenarijų taip pat įdėsime teisingą slaptažodį, kiekvienas, atidaręs scenarijų su teksto redaktoriumi, gali labai aiškiai pamatyti teisingą slaptažodį .. o tai mano draugai, tai tiesiog nedovanotina nesėkmė

3.2. Kad išvengčiau tokio slaptažodžio kaip paprasto teksto į scenarijų, naudojau MD5. Tai yra, scenarijaus pradžioje aš pareiškiau, kad teisingas slaptažodis yra «2dac690b816a43e4fd9df5ee35e3790d«Ir tai yra MD5:«desdelinux«. ... Aš nieko nesuprantu!! …😀

Išsamiau šiek tiek daugiau. Jei dabar rašau į failą (pavyzdžiui, ~ / pass.txt) teksto: desdelinux

Jei terminale rašau: md5sum ~ / pass.txt

Tai man grįš: 2dac690b816a43e4fd9df5ee35e3790d sum

Ir ... kaip matote, tas pirmasis stulpelis, kuriame yra daugybė skaičių ir raidžių be aiškios eilės, yra identiškai tas pats, kurį įdėjau aukščiau, ir yra deklaruotame scenarijuje.

Na, tai pirmasis stulpelis yra MD5 desdelinux ????

Jei jie įdės šiuos dalykus, bus grąžintas tik 1 stulpelis, kuris mus domina: md5sum ~/pass.txt | awk '{print $1}'

4. Taigi scenarijus veikia šioje konkrečioje dalyje:

4.1. Scenarijus įves jūsų parašytą slaptažodį į laikiną failą, vadinamą temp.txt, ir jis ištrauks MD5 iš to failo turinio naudodamas komandą:

md5sum temp.txt | awk '{print $1}'

4.2. Jei ką tik parašyto slaptažodžio MD5 NE tas pats, kurį jis apibrėžė (ty tas, kuris parašytas scenarijuje), jis bus uždarytas ir bus klaida:

4.3. Jei slaptažodis sutampa, tobulas ... scenarijus tęsiasi 😀

5. Kai slaptažodis sutampa, scenarijus atliks keletą veiksmų, mano atveju:

5.1. Jis pateks į aplanką / home / shared / hosted / - » cd / home / shared / hosted /

5.2. „FlatPress“ aplankas vadinamas „aš“, ir jis yra suspaustas .RAR apsaugotame slaptažodžiu (slaptažodis yra toks pats, koks turėtų būti nustatytas anksčiau), todėl scenarijus išpakuos tą failą (me.rar) - » rar x me.rar -hp $ MWORD

retas x - »Tai daro tai, kad išpakuoja failus ir aplankus ta pačia tvarka, kokia yra.

aš.rar - »Tai failas, kurį noriu išpakuoti.

-hp $ MWORD - »Čia aš jums sakau, kad failo išpakavimui turite naudoti slaptažodį, o slaptažodis yra kintamasis $ MWORD (šis kintamasis yra slaptažodis, kurį įvedėme anksčiau)

5.3. Taigi, jei jis buvo gerai išpakuotas, pereinu ištrinti failą me.rar ... kodėl? Na, nes nėra prasmės .rar egzistuoti, jei dirbu su failais, kuriuos turėjau viduje, ir tie failai keičiasi, nes tinklaraštyje rašau naujus dalykus - » rm mane.rar

5.4. Turiu pakeisti leidimus, kad viskas gerai veiktų - » „chmod 777 -R me“ (atminkite, kad aplankas me / yra tas, kuriame buvo suspaustas me.rar)

5.5. Man bus parodytas langas, kuriame nurodoma, kad turiu 10 sekundžių atidaryti „“ naršyklę ... WTF!, Ką tai reiškia? ...

5.5 (a). Paprasta, labai paprasta ... 🙂 ... Aš atidarau naršyklę (šiuo atveju rekonq) ir aš ruošiu naują įrašą, bet uždarius naršyklę scenarijus vėl suglaudina me / aplanką aplanke .rar (likęs many.rar).

Tai įmanoma, nes scenarijus kas 3 sekundes tikrina, ar „Rekonq“ yra atidarytas, ar ne, jei jis nustato, kad jis yra atidarytas, scenarijus nieko nedaro, tačiau jei jis nustato, kad jis NĖRA atidarytas, jis vykdo: rar a me.rar -hp $ MWORD me / * && rm -R me /

Tai reiškia, kad jis suglaudins aplanką aš / en aš.rar (ir jis įdės slaptažodį, kuris būtų toks pat, kokį jau matėme), ir kai jūs jį suglaudinsite ir jei nebuvo klaidų, jis ištrins aplanką aš / su visu jo turiniu.

5.5 (b). Kaip tai mums padeda? ... paprasta, taip išvengsime, kad turėtume dar kartą apsaugoti savo turinį, nes mums reikia tik nustoti juo dirbti (uždaryti naršyklę), o scenarijus atliks visą likusį darbą 😉

6. Pasirengę, visa tai buvo paaiškinta bendru būdu 🙂

... nors vis dar yra kita detalė 😀

Scenarijus turi dar didesnę apsaugą, apsauga, kuri yra išjungta (komentuojama), yra šios eilutės:

if [ "$USER" != "$ME" ]; then

rm *.sh

kdialog --error "Sorry but u are not me. Auto-destroying..." --title "Im Me..."

exit

fi

Tai, ką ji daro, yra paprasta. Kintamasis $ USER yra visuotinis sistemos kintamasis, jei yra terminalas:

echo $USER

Pamatysite, ką jums parodo jūsų vartotojas ... na, šių eilučių logika yra paprasta.

Jei $ USER neatitinka kintamojo $ ME (ir aš tai paskelbiau scenarijuje, o tai yra "gaara"), scenarijus ištrins VISUS failus .sh kurie yra tame aplanke, tai yra, jis savaime sunaikins 😉

Taip siekiama užkirsti kelią kitiems paleisti scenarijų kitame kompiuteryje hehehehe.

Na, nemanau, kad yra ką daugiau paaiškinti, palieku scenarijų:

Aš žinau, kad daugeliui tai atrodys labai sudėtinga, bet iš tikrųjų jis gąsdina labiau nei turėtų ... scenarijus turi tikrai paprastą darbo logiką, paprastą tikslą.

Tai padariau norėdamas patenkinti labai konkretų savo poreikį, dalinuosi tikėdamasis, kad kažkokia kita čia paaiškinta linija ar idėja gali būti kam nors naudinga 😉

Beje, scenarijus yra skirtas KDE, nes jo rodomi dialogo langai (langai) yra iš KDE (naudojant KDialog), tačiau jį galima pritaikyti Gnome / Unity / Cinnamon / Mate naudojant zenityarba naudokite jį 100% terminale, tiesiog naudodami dialogo komandą.

Taip, scenarijus vis dar turi keletą kitų trūkumų, pavyzdžiui, jei scenarijus išpakuoja .rar ir tada kažkas priverstinai uždaro (nužudo) scenarijų, .rar turinys bus neapsaugotas, dar yra keletas detalių šlifuota ... bet ei, mes taip pat turime kontroliuoti, kad niekas negalėtų patikrinti mūsų kompiuterio 😀

Baigdamas noriu patikslinti, kad Nesu programuotojas, juo labiau, nelaikau savęs tokiu, įsivaizduoju, kad galite optimizuoti eilutes kode arba naudoti kurią nors funkciją scenarijaus veikimui pagerinti ... bet aš pasakė: aš nesu programuotojas 😉

Bet kokius klausimus apie juos jie man pateikia, nors scenarijus jiems gali netikti, nes jiems to nereikia, jie visada galės sužinoti iš jo kitą patarimą 😀

saludos

PD: aš žinau tai gyvas jis pasakys, kad aš per daug paranojiškas ... arba kad eikvoju savo laiką, bet tai nėra taip. Aš norėjau kažko labai konkretaus, labai specifinės apsaugos sistemos, ir pats ją užprogramavau ... koks tai yra geeky? … DAUG JUOKO!!

Tai įdomu, bet manau, kad taip / ne klausimas yra labai beprotiškas xD

Ir ką jūs manote, užuot naudoję „patentuotą“, kuris nesuteikia tikrojo saugumo, pakeiskite jį gpg, kuris yra daugiau nei per metus įrodyta saugos programinė įranga ir egzistuoja praktiškai visuose rajonuose 😉

Kitas dalykas, galite perduoti md5sum eilutę, jums nereikia kurti laikino failo. Čia aš taip pat rekomenduoju jums eiti į ša, kuris yra daug saugesnis, pabandykite terminale: shasum

Cheers!

Sveiki ir ačiū už jūsų komentarą 😀

GPG leidžia man supakuoti katalogą su visu jo turiniu? Ar iš tikrųjų aš jį naudojau tik atskiriems failams, o ne katalogams, kuriuose yra pakatalogiai ir failai.

ooo ... puiku apie šasumą, aš jo nepažinojau 😀

Aš pakeisiu scenarijų, kad jis būtų naudojamas, ir ... taip! tiesa, paprasčiausiai: aidas "$ PASSWORD" | šasumas Aš jau gavau eilutę, iš tikrųjų nereikia rašyti jos į failą :)

Labai ačiū už jūsų komentarą, aš jau išmokau kažką naujo 🙂

saludos

yra tas pats, ko klausiau ...

Jums reikės išsiaiškinti, kaip GPG užšifruoti failą ir perduoti jam slaptažodį toje pačioje eilutėje ... pavyzdžiui:

gpg -e file.tar.gz – slaptažodžio elpassword bet koks

Turite idėją, kaip tai padaryti? 🙂

Norėdami užšifruoti katalogą c / gpg, pirmiausia turite jį supakuoti su derva.

tada šiuo atveju patogu naudoti simetrišką šifravimą su parametru -c (žr. skirtumą tarp simetriško ir asimetrinio šifravimo wikipedijoje).

tada tai būtų kažkas panašaus:

tar -czf destination.tgz šaltinio_katalogas / && echo $ passwd | gpg –batch –suspaudimo lygio 0 -c –frazė-fd 0

tai sukurs suspaustą failą, vadinamą „paskirties.tgz“, ir užšifruotą failą, pavadintą „paskirties.tgz.gpg“. tiek šaltinio katalogas, tiek pats kompresas turėtų būti pašalinti dėl saugumo (patikrinkite komandą „susmulkinti“)

iššifruoti:

echo $ passwd | gpg –batch -d –passphrase-fd 0 encryption_file.tgz.gpg | degutas -xz

tai ištrauktų failus dabartiniame kataloge (tada „mv“ galima naudoti norint juos perkelti kitur)

Jei turite klausimų, atsakykite į šį komentarą 🙂

sveikinimai !!

ehm, saugokitės dvigubų brūkšnių (-) ir atskirų brūkšnių (-) ... ar yra būdas parašyti ką nors taip, lyg tai būtų kodas, kad formatas nepasikeistų?

prueba de codigo -- -[kodas] bandymo kodas - - [/ kodas]

Aš tai išleidžiu verdulingiau

suspausti ir užšifruoti:

tar -czf destino.tgz directorio_fuente/ && echo $passwd | gpg –batch –compress-level 0 -c –passphrase-fd 0Atkreipkite dėmesį, kad čia yra du veiksmai: pirmiausia sukurkite suglaudintą failą, o tada, jei nebuvo klaidos, tęskite šifravimą (susiejimas su &

iššifruoti ir išpakuoti:

echo $passwd | gpg –batch -d –passphrase-fd 0 archivo_cifrado.tgz.gpg | tar -xzsveikina!

Taip, iš tikrųjų vakar namuose aš perskaičiau gpg vyrą ir ten buvo viskas, ko man reikėjo necesitaba

Tiesą sakant, aš tai dariau ne taip, nenaudojau aido ar suspaudimo, apie tai padariau įrašą, tiesiog paskelbiau.

Labai ačiū už pagalbos draugą, aš tikrai taip.

Nuostabu! Aš tiesiog ieškojau kažko panašaus ir aptikau jūsų straipsnį. Aš tai išbandysiu, kad apsaugotų savo duomenis. Kalbant apie kompiuterio saugumą, niekada negali būti pernelyg paranojiškas. Ačiū

Aciu haha.

Ar supratote, kaip veikia scenarijus, tiesa?

Tai atrodo daug sudėtingiau, nei yra iš tikrųjų.

Ačiū už komentarą, tikrai 😀

saludos

PS: Iš tiesų, saugumo niekada nepakanka.

Man šiek tiek kainavo tai suprasti (perskaičiau 3 kartus), nes „Linux“ naudojau neilgai. Bet tai tikrai paprasta ir visada malonu sužinoti tokius dalykus. Linkėjimai ir dar kartą ačiū.

Svarbu tai suprasti hehe. Bandžiau viską paaiškinti nepaprastai detaliai, bet manau, kad per daug pratęsiau hahaha.

Ačiū tau 🙂

Oho, labai geras scenarijus 🙂

PS: paranoja viršijo 9000! xD

hahahahahahaha tai aš ... LOL !!

Žiūrėdamas į jūsų scenarijų, manau, kad tai galima padaryti su xdialog, jei neturite kde :)! Cheers

O aš nežinojau apie xdialogą ... turėsiu tai stebėti 😀

Ačiū už informaciją.

vietoj rar kodėl nenaudoti tar.xz / gz ir gpg?

taip yra todėl, kad jūs jau turite jį retai, kur turite savo TVS

Puikus prieš @ KZKG ^ Gaara dienas galvojau apie kažką panašaus, bet esu egzaminuose, todėl niekam neturėjau laiko ir staiga pamatau jūsų straipsnį ...

Išbandysiu kitą savaitę 🙂

Ačiū, bet kokia detalė aš čia 😀

xD Aš nieko nesupratau uu, bet jei norėčiau, kaip teisingai naudoti kdialog scenarijuose, kaip gauti pranešimą KDE pranešime

Norėdami gauti pranešimus KDE pranešimuose, pabandykite įdiegti paketą: libnotify-bin

Tada į terminalą įdėjote:

notify-send "texto texto texto"Jūs pamatysite, kaip šaunu 😀 ... ir tai tinka KDE, Gnome, Unity, Cinnamon, Mate ir Xfce 😉

Tačiau šiame scenarijuje nenaudoju pranešimų kaip tokių, o tik „KDialog“ langus. Terminalo tipe:

kdialogIr pamatysi ten pagalbą 😉

Sveikinimai 😀

Labai aciu o /

Sveiki, geras įrašas, tik pasiūlymas, verta, kad su md5 jo nematyti plika akimi, tačiau kai kurie smalsuoliai gali naudoti vaivorykštės lentelę norėdami sužinoti, ar ten yra slaptažodis, paverstas md5, rekomenduoju naudoti bcrypt (http://bcrypt.sourceforge.net/), tai tik pasiūlymas, jį galite naudoti bet kuriai progai, „Sveikinimai“.

Ačiū 😀

Tiesą sakant, taip, MD5 nėra tobulas ir yra tokių, kuriems pavyko gauti slaptažodžius, aš pažvelgsiu į šią programą 😉

Dėkojame už jūsų komentarą.

simetriškai tiesiog kdialog jis prašo jūsų slaptažodžio

asimetrišku naudojant viešąjį raktą.

Turiu patikslinti, kad neturiu programuotojo pėdsakų.

Taip, aš jau spėjau užšifruoti GPG (iš tikrųjų aš tiesiog įdėjau įrašą apie tai) hehe.

KZKG ^ Gaara visada skaitė jūsų įrašą.

Sukurkite vieną naudoti su XFCE.

Bučinys. Brangu

Sveiki ir visų pirma, sveiki atvykę į tinklaraštį 😀

hahaha ačiū, žinau, kad kartais pasidaro sunku, nes rašau šiek tiek techninius dalykus, bet visada stengiuosi viską paaiškinti kuo aiškiau 🙂

Šiek tiek eksperimentuosiu su „XDialog“ ar „Zenity“, norėdamas sužinoti, ar tai tinka „Xfce“ haha, testus atliksiu virtualiame „Xubuntu“ 🙂

saludos

Gana naudingas žmogus, ačiū!

Sveiki atvykę!

Ačiū, tai man labai padės apsaugoti kai kuriuos failus

Turėjau pritaikyti tai prie zenity, nes šiuo metu neturiu kde: \

Čia palieku skeletą, kurį ketinu naudoti, pritaikytą prie dvasingumo

http://paste.desdelinux.net/4641

Dar kartą ačiū ir sveikinimai 😀

oooo puiku, labai ačiū 😀 😀

Pamenu, kažkas to paprašė, bet „Xfce“, su „Zenity“ tai veiktų „Xfce“, tiesa?

Taip, komandai liko pridėti komandas, kurias reikia vykdyti, perdavus „shasum“ arba „md5“ slaptažodį

Tai turėtų būti modifikuota atsižvelgiant į skirtingus kiekvieno žmogaus poreikius, skirtingais maršrutais apsaugant skirtingus dalykus skirtingomis komandomis

Arba galbūt pridėkite kitą dalį (GUI), kad sukurtumėte mūsų failo saugos konfigūraciją

Sveikinimai 😀

Aš turėjau laiko ir „xfce“ („Archlinux“), ir aš jau visiškai pritaikiau scenarijų, koks jis buvo, nes „xfce“ naudojo „zenity“ (manau), nes aukščiau paliktas buvo tik tas skeletas, kurį naudojau

http://paste.desdelinux.net/4644

Ar jį galima redaguoti, jei jame yra klaidos iš pastos?

Atsitinka taip, kad turiu keletą grafinių kriauklių ir nežinau, ar ji veiks švarioje „xfce“, pavyzdžiui, „xubuntu“

Sveikinimai 😀

Įdomu che !!! Geras indėlis !!!!!!

Aš labai nauja programavimo srityje, po truputį mokausi „BASH“ ... bet kai kurie dalykai man pasirodė ir jie gali būti naudingi jums.

Kai sakote, kad nuluptame scenarijuje yra slaptažodis, ir būtų neatleistina, kad kažkas jį atidarytų ir perskaitytų iš ten ... jūs siūlote visą šį MD5 įterpimo triuką kaip apsaugos priemonę.

Tai yra gana gerai, kaip pirmas žingsnis apsunkinant būsimo įsibrovėlio gyvenimą, tačiau patikrinkite šias idėjas (kurias netgi galima pritaikyti viena ant kitos)

IDĖJA 1) Ką daryti, jei išsaugote slaptažodį kompiuteryje esančiame faile, o ne priglobiate scenarijuje?

EJ: į txt įdėkite raktą ir išsaugokite jį aplanke / home / /bla/bla/key.txt

Savo scenarijuje raktą iškviečiate kaip KEY = "$ (cat $ HOME / blah / bla / key.txt)", tada metate if $ questionkey = $ KEY, tada .. ir tt

Tokiu būdu jūs pasiekiate 3 dalykų +1 pranašumą:

1) slaptažodžio scenarijuje niekada nebuvo. (Vengiate MD5)

2) Kelias, kuriame yra slaptažodis, priklauso nuo vartotojo vardo. (Kiekvienas, kuris nori jį atidaryti, persiunčia jį bet kur). 99.9% atvejų scenarijus nepavyks.

3) Jei norite daugiau saugumo, pašalinkite visus leidimus į failą key.txt visiems kitiems vartotojams, išskyrus jūsų.

4) Privalumas: Nešiojamumas pakeisti slaptažodį, kai tik norite, be redagavimo scenarijaus. Nes patikrinimas yra išorinis per failą.

2 IDĖJA) Kaip nutildyti visą bash scenarijų, todėl jo net negalima atidaryti?

Vienas iš būdų tai padaryti yra pasinaudoti tuo, kad C reikia kompiliuoti.

Tada jis įveda scenarijų C kodo viduje, kad viskas, ką jis daro, yra paskambinti tuo scenarijumi (bet tai yra programos viduje). Kompiliavimo metu ... viskas liko viduje, o jūsų išvestis yra vykdomoji ... ir ne daugiau scenarijus. Yra žmogus, kuris jau yra sukūręs „scenarijų“, kuris atlieka apgaulės procesą, o tai yra labai praktiška.

Daugiau informacijos čia: http://es.wikibooks.org/wiki/El_Manual_de_BASH_Scripting_B%C3%A1sico_para_Principiantes/Compilar_%28ofuscar%29_BASH_scripts_con_C_-_SHC

IDĖJA 3) Ką daryti, jei į scenarijų įtraukiate virtualią sąlygą ten, kur jai reikalingas administratoriaus slaptažodis?

Pvz., Vykdykite sąlygą naudodami „sudo“, tada tęskite scenarijų, jei ne jį sustabdėte.

Tokiu būdu visa apsauga nukris kaip tiltas per jūsų ŠAKNIŲ slaptažodį.

Na, nieko daugiau ...

Į sveikatą !!!!!!!! ir palaikykite BASH.

HAHAHAHA ačiū 😀

Tiesą sakant, dabar aš naudoju SHA512, nes jis yra daug geresnis nei MD5: https://blog.desdelinux.net/como-saber-la-suma-md5-o-sha-de-una-palabra-oracion-o-archivo/

Taip pat GPG kaip apsaugos priemonė, užuot suspaudus .RAR: https://blog.desdelinux.net/como-proteger-datos-con-gpg-de-forma-simple/

Slaptažodžio įdėjimo į kitą failą problema yra ta, kad tada slaptažodis bus kitoje vietoje, taip, bet ar jis būtų paprasto teksto? Jei turiu jį užšifruoti (kuris yra rekomenduojamas), palieku jį tame pačiame scenarijuje, na ... aš labai abejoju, kad kažkas gali sugadinti SHA512 hahahaha (žr. 1-ąją nuorodą ir jūs suprasite 😉)

Kalbant apie leidimus, jei kas nors naudoja „LiveCD“, jie gali atidaryti .txt naudodami „LiveCD“ šaknį, todėl leidimai nėra visiškai geriausias pasirinkimas.

Apie „Bash“ kodo sunaikinimą ... taip, aš apie tai pagalvojau ir idėja yra puiki, problema ta, kad aš nežinau, kaip tai padaryti, iš tikrųjų net nežinau, ar tai galima padaryti HAHAHA.

O palauk ... dabar perskaičiau likusį komentarą O_O ... hehe, aš nežinojau, kad tu gali tai padaryti. Neįsivaizduoju nei C, nei C ++, bet vertėtų pabandyti lol.

Apie 3 idėją, nebloga 😀

Aš padariau keletą scenarijaus patobulinimų, nes paskelbiau šį įrašą. 2 yra tie, kuriuos paminėjau šio komentaro pradžioje esančiose nuorodose, kitas yra tas, kad jei pakeisite bet kurį scenarijaus simbolį, jis bus ištrintas. Ir dabar turiu tai išbandyti, kad sutrukdyčiau kodą hahahaha.

Ačiū už komentarą ir ... taip, laikykis, bash !!! HAHA

WTF !!!

Aš jau naudojau SHC ... GE-NI-AL !!!! O_O

Labai geras scenarijus, ei, o jei naudojate šaknies tikrintuvą, galėsite paleisti scenarijų kaip sudo ./script

Jūs tiesiog turėtumėte pridėti šį kodą pradžioje

http://paste.desdelinux.net/4663

Sveikinimas

KZKG ^ Gaara, mano drauge, manau, kad paaiškinimo plėtojimas nėra problema, tai gerai tiems iš mūsų, kurie neturi tiek žinių. Straipsniai, kurie nemoko, buvo paskelbti čia pat, juose pateikiama tik informacija apie tai, kas egzistuoja. Taigi neatleiskite savęs ir yra daugiau su išplėstais paaiškinimais.

Tokiems dalykams aš naudoju http://www.truecrypt.org/

Ar kas nors galėtų pasidalinti scenarijumi? Man įdomu ir visos nuorodos neveikia. 🙁

Ačiū.