Sveiki,

Čia pamatysite, kaip prisijungti prie kompiuterio nuotoliniu būdu SSH Tiesiog pirmą kartą įvedus slaptažodį, tada, net jei paleisime iš naujo abu kompiuterius, slaptažodžio mums daugiau nepaklaus.

Pirmiausia pažiūrėkime trumpai, kas tai yra SSH:

SSH tai yra protokolas, ryšio priemonė tarp dviejų kompiuterių. Tai leidžia mums valdyti komandą nuotoliniu būdu. Kai prieiname prie kito kompiuterio naudojant SSH, komanda, kurią įvedame tame terminale, bus vykdoma kitame kompiuteryje, tokiu būdu mes jį valdome / valdome.

Viskas, ką perduoda SSH, jis yra užšifruotas ir su labai geru saugumu.

Dabar pamatysime, kaip atliksime tik tris veiksmus PC # 1 prieiti PC # 2 neįvedus slaptažodžio:

Mes turime tokią situaciją:

PC # 1 - » Norite prisijungti prie PC # 2, nereikia įvesti slaptažodžio kiekvieną kartą, kai bandote prisijungti prie šio kito kompiuterio.

PC # 2 - » Jūs turite įdiegtą SSH serverį. Tai vienas PC # 1 jis prisijungs ir tai padarys neįvedęs slaptažodžio. Šiame kompiuteryje yra vartotojas, vardu šaknis.

Pradėkime ...

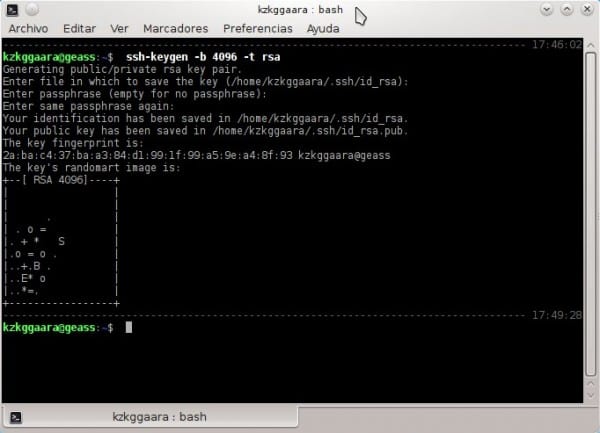

1. En PC # 1 mes rašome taip:

- ssh -keygen -b 4096 -t rsa

Tai sugeneruos viešąjį raktą. Norėdamas per daug nesupainioti „viešųjų ir privačių raktų“, paaiškinsiu tai labai paprastai.

Tarkime, kad kišenėje turite du savo namų raktus, vieną dovanojate draugei, nes gyvenate kartu, o su kitu liekate vienas, jo niekam neduodate. Na, tas raktas, kurį davėte savo merginai, leis jai įeiti į jūsų namus jums nieko nepasakius, neprašant jūsų leidimo, tiesa? tai yra viešasis raktas, „raktas“, leidžiantis vienam asmeniniam kompiuteriui pasiekti kitą nereikalaujant jūsų leidimo (tai yra neįvedus vartotojo vardo ir slaptažodžio)

Kai jie įdės tą komandą, tai pasirodys:

2. Tiesiog paspauskite [Įveskite], po sekundės vėl paspaudžiame [Įveskite], o po sekundės dar kartą paspaudžiame [Įveskite]. Aš turiu galvoje, mes paspaustume [Įveskite] iš viso tris (3) kartus, mes jį tik spaudžiame ... nieko nerašome ????

Kai tai padarysime, pasirodys kažkas labai panašaus į šiuos dalykus:

Paruošta, mes jau turime viešąjį raktą ... dabar turime jį atiduoti tam, ko norime (pavyzdžiui, duokite savo draugei

Mes to norime PC # 1 Prisijungti prie PC # 2, jau PC # 1 mes padarėme visa tai, kas išdėstyta pirmiau PC # 2 Mes nieko nepadarėme. Gerai, PC # 2 turi, pavyzdžiui, IP adresą 10.10.0.5.

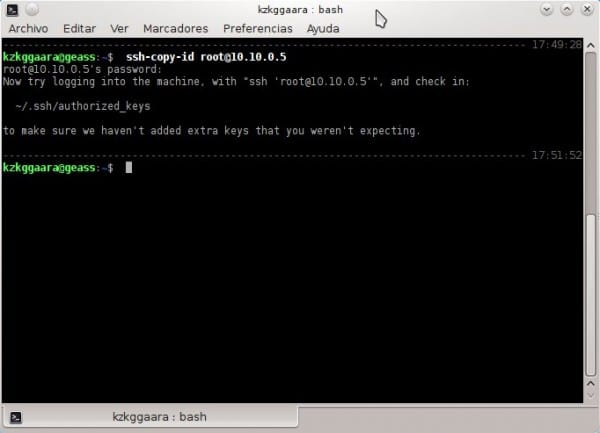

3. Mes įdėjome PC # 1 Kitas:

- ssh-copy-id root@10.10.0.5

Tai paprasčiausiai suteikia jums viešąjį raktą PC # 1 a PC # 2, tai yra, tai suteikia PC # 2 viešasis raktas PC # 1O PC # 1 jis saugo savo privatų raktą, žinote; tas raktas, kuris niekam neduodamas. Svarbu nedaryti klaidų su vartotoju, tai yra, jei vartotojas „šaknis"Tai neegzistuoja PC # 2, tai suteiks mums klaidą, svarbu aiškiai nurodyti, kurį vartotoją tam naudosime, be to, kad tas vartotojas, su kuriuo konfigūruojame prieigą be slaptažodžio, bus tas pats, su kuriuo turėsime prisijungti ateityje. Tai atlikus, jis turėtų atrodyti taip:

Atlikdami ankstesnį veiksmą, jie turi įvesti vartotojo slaptažodį PC # 2.

Ir voila ... viskas sukonfigūruota ????

Kaip mums atrodo terminale, patikrinkime, ar viskas tikrai pavyko 100% gerai. Norėdami išbandyti, mes įdėjome:

- ssh root@10.10.0.5

Jei jie nori prisijungti prie kito kompiuterio, taip pat ne visada įvesdami slaptažodį (PC # 3 pavyzdžiui, mes tiesiog suteikiame jam savo viešąjį raktą ir viskas, tai yra, kai atliksime žingsnį #1 y #2 mums nebereikės to daryti. Jei norime prieiti PC # 3 pavyzdžiui, kuris turi IP 10.10.99.156 mes tiesiog įdėjome:

- ssh root@10.10.99.156

Iki šiol pamoka.

Paaiškinkite, kad saugumo lygis, kai kalbame apie SSH, yra tikrai aukštas, metafora, kuria aš paaiškinau kai kuriuos veiksmus (tai, kad atidaviau raktą savo merginai), gali būti ne pati tinkamiausia haha, nes mūsų draugė galėtų duoti raktą kažkas kitas. Kai kalbame apie SSH, saugumo principus lengva paaiškinti, kai bandome prisijungti prie savo kompiuterio (PC # 1) patikrina, ar kompiuteryje Nr. 2 yra viešas mūsų kompiuterio raktas (šiuo atveju yra, nes mes jį taip sukonfigūruojame), tada, jei yra, tai paprasta, patikrinkite, ar tas viešasis raktas yra tas pats, kas mūsų privatus raktas (tas, kuris niekam nedavėme). Jei raktai yra identiški, tai leidžia mums pasiekti, kitaip ir kaip saugumo priemonę tai neleidžia mums nuotoliniu būdu pasiekti kito kompiuterio.

Taigi dabar jūs žinote ... duoti mūsų draugei namų raktą nėra saugiausia, bet dalytis raktais ir pasiekti kitą kompiuterį nuotoliniu būdu per SSH ^ _ ^

Dėl abejonių ar klausimų, skundų ar pasiūlymų praneškite man.

Sveikinimai visiems.

Aš tikrai nesuprantu, kaip tu taip paranojiškai elgiesi dėl saugumo, kad padarei tokią klaidą. Jei atliksite tą veiksmą, kuriame sakoma:

Enter passphrase (empty for no passphrase)Mes nieko nerašome, esame pamesti, jei vartotojui pavyksta pasiekti mūsų kompiuterį ir atidaryti terminalą, nes jis automatiškai vykdo:

ssh root@10.10.0.5Jis įeis neprašydamas slaptažodžio.

Jei kas nors gauna prieigą prie mano nešiojamojo kompiuterio, taip, jis gali prisijungti prie kompiuterio Nr. 2 nereikalaudamas įvesti jo slaptažodžio, tačiau, kaip jūs sakote, aš esu paranojiškas dėl saugumo, ar tikrai manote, kad prieiga prie mano nešiojamojo kompiuterio yra kažkas taip paprasta? HAHA.

Kai visada atsikeliu, visada užrakinu ekraną, kitaip po 30 sekundžių nešiojamojo kompiuterio pele ar klaviatūroje nevykdoma jokia veikla, ji vis tiek užsiblokuos 😉

Jei kas nors pavagia jūsų nešiojamąjį kompiuterį, nesvarbu, kiek seansas užblokuotas, prieiga prie failų yra nereikšminga - tai 5 minučių reikalavimas naudojant „Linux“, kurį galima paleisti iš USB. Kai tik bus pasiekiami failai, nes privatus raktas nėra apsaugotas, galite jį naudoti tiesiogiai arba geriau nukopijuoti ir patogiai pasiekti savo serverį iš savo namų. Tiesą sakant, procesas yra toks greitas, kad net nereikėtų žinoti. Per 5 minutes jūs einate į tualetą ar bet ką, viską galima padaryti.

Saugus būdas yra uždėti slaptažodį privačiame rakte, tada naudoti „ssh-agent“, kad jis įsimintų visos sesijos slaptažodį (tiesiog ssh-add). Tokiu būdu slaptažodžio paprašys tik pirmą kartą, o praktiškai 90% laiko turėsi ryšį be slaptažodžio, be to, kad esi apsaugotas nuo vagysčių ar įsilaužimų.

Ar nereikšminga prieiga prie failų? Ar kada nors girdėjote apie viso disko šifravimą? (prabangus + šifravimo rinkinys)

Taip, žinoma, jei turite visą šifruotą diską, tai jau kitas klausimas, tačiau 90% vartotojų to nedaro, nes nežino, kaip tai padaryti, ir daugeliu atvejų tai jiems net nekompensuoja. Priešingai, nešifruotų slaptažodžių ar neapsaugotų privačių raktų išsaugojimas diske yra tai, ką kiekvienas gali padaryti, ir apskritai gera praktika.

Neapsaugotų privačių raktų išsaugojimas užšifruotame diske yra tarsi automobilio pastatymas atidarytomis durimis, tačiau pasamdyti apsaugos darbuotoją pas „Doberman“, kuris jį apsaugotų. Tai veikia, taip, bet daug lengviau ir efektyviau tiesiogiai jį užrakinti.

MMm nedaro tiek daug, kad galėtų atlikti minėjimą, nors jie gali sukurti virtualią sąsają, priskirti IP ir prisijungti prie to virtualaus IP, todėl net pašalinę raktą negalės rasti mašinos, nes raktas veikia tik tam tikrą IP. Tai taip pat priklauso nuo to, ko jie nori, man tai puikiai tinka, kaip tai apibūdina bendražygis, savo namuose turiu privatų serverį. Man nereikia didinti saugumo, nes jame sukonfigūruotas VPT.

Ar visa tai gali būti taikoma „Windows“ terminalui, kuris turi prisijungti prie kelių * NIX?

Aš turiu glaistą, bet taip pat galiu naudoti „Securecrt“ (dabar turiu jį scenarijais)

„Windows“ terminale (cmd) esu įsitikinęs, kad ne, tai ten nebus įmanoma.

Tačiau jei naudosite glaistą, galite tai išbandyti, jis gali veikti.

Sveikinimai ir sveiki atvykę į mūsų svetainę 😀

„Putty“ jau priima parametrą -pw papildomose komandose. (pvz .: -pw12345)

Tiesą sakant, „Super Putty“ yra kietesnis nei paprastas glaistas. (Tai glaisto glaistas)

Taigi nereikia to dėti.

Ačiū už įrašą, labai naudinga. Šiek tiek nuobodu viskuo prisijungti prie SSH.

Sveiki ir labai ačiū už apsilankymą ir komentarus 🙂

Nieko draugo, malonu žinoti, kad tai buvo naudinga ... jei mes galime jums kitaip padėti, esame labiau nei patenkinti 😉

Sveikinimai ir sveiki atvykę į svetainę.

Turiu prisijungti prie „windonws“ kompiuterio iš savo „Linux“, kaip ir iš savo terminalo

Puiku .. tai tikrai įkvepia pamatyti tokio tipo vadovėlius, todėl norisi prisidėti ir prie jau supaprastintos patirties, kad bendruomenė galėtų jomis pasinaudoti. Labai ačiū iš Salvadoro.

Aš jungiuosi su mašina su „ubuntu“ prie tos, kuri turi „debian“, bet man kyla klaida, kurios metu ji negali tapatinti ir todėl manęs prašo slaptažodžio .. kodėl taip nutiks? Ar skiriasi „ssh-keygen“ versijos, ar kas vyksta?

Įdėkite čia pateiktą klaidą, kad galėtumėte geriau padėti 😉

Be to, galite pabandyti tai įdėti į terminalą:

sudo mv $HOME/.ssh/known_hosts /opt/Tai išvalo jūsų turimus ryšius (ryšių istoriją) SSH.

Ir jei norėčiau tą patį viešąjį raktą naudoti keliems serveriams, ar galėčiau tai padaryti, ar turiu sukurti raktą kiekvienam serveriui, prie kurio noriu prisijungti? Aš vis tiek išbandysiu, bet kažkokiame nenaudingame serveryje, kad nesugadinčiau kažko naudingo.

Ačiū ir linkėjimai.

Kadangi tai padariau savo nešiojamajame kompiuteryje, tai yra skirtingas kiekvieno serverio raktas, tiesą sakant, manau, kad negalima naudoti to paties rakto keliems ... nes kiekvieno serverio ID yra unikalus, kaip ir piršto atspaudas 🙂

saludos

Sveikas smėlio valdove. Aš skaičiau raktus ir radau, kad raktų pora (viešųjų ir privačių) tarnauja serveriui ir klientui, kad galėtų siųsti ir gauti iššūkius ir taip identifikuoti vienas kitą, todėl tai neturi nieko bendro su slaptažodžiu, kurį naudojate norėdami pasiekti serveris, pastarasis naudojamas viešajam raktui „įklijuoti“ į patikimus serverio raktus. Taigi galite jį naudoti tiek, kiek norite ar jums reikia.

Nežinau, ar aš paaiškinau pats, bet pokštas yra tas, kad norėdami naudoti raktų porą kituose serveriuose, vadovaudamiesi savo pamoka, jūs tiesiog turite tai padaryti:

ssh-copy-id other.user@otra.ip

parašykite šio kito serverio slaptažodį

Ir pasiruošę.

saludos

Sveiki, ačiū už gidą, jis man vienintelis padėjo. Dabar, kai noriu tai padaryti kitoje poroje kompiuterių, gaunu:

$ssh-copy-id -p 4000 lm11@148.218.32.91

Blogas uostas 'umask 077; testas -d ~ / .ssh || mkdir ~ / .ssh; katė >> ~ / .ssh / įgalioti_keys '

Ačiū už jūsų pagalbą.

Aš padariau tai, ką mums liepėte, bet manęs vis prašo mano slaptažodžio. Aš paaiškinu šį ryšį, kurį užmezgu tarp dviejų „Linux Red Hat“ serverių.

Aš jau peržiūrėjau / etc / ssh / sshd_config

Aš jau iš naujo paleidau abu serverius

PC2 = raudona „Linux“ skrybėlė 6.4

PC2 = raudona „Linux“ skrybėlė 5.1

Kad ji veiktų, ssh paslauga turi būti tinkamai sukonfigūruota (/ etc / ssh / sshd_config failas PC2).

korekcija…

PC1 = Centas 6.4

PC2 = „Red Hat“ 5.1

Sveiki kolegos, man reikia užmegzti patikimą ryšį tarp 1 „Linux Centos 5.3“ serverio ir „Unix Sco5.7“, bet man kyla problema, kad atlikdamas 3 veiksmą, kai kopijuoju raktą iš „Linux“ į „Unix“, gaunu pranešimą / usr / bin / ssh-copy-id: KLAIDA: Nerasta tapatybių, kodėl taip gali būti?

Ačiū

Pamoką sekiau žingsnis po žingsnio. Tai nesuteikia man jokios klaidos, bet galų gale, kai prisijungiu nuo PC1 prie PC2, kaskart prisijungdamas manęs klausia root slaptažodžio.

Ar kas nors pagalvoja, kas tai galėtų būti?

Panašu, kad sugeneravę raktą turite atlikti „ssh-add“, kad autentifikavimo agentas galėtų jį naudoti.

Kai ištrinu prieigos raktą, jis nieko neatpažįsta, man buvo nulaužta, pagalba, nieko neįveda

Labai ačiū, tai pavyko puikiai

Labai ačiū už vadovą! Tai labai lengva ir praverčia, kai jūsų serveriai yra vaikščiojantys ir nereikia įvesti raktų ir taip automatizuoti dalykų things

Ačiū.

Aš nežinojau apie „ssh-copy-id“ naudojimą ir tai buvo gana automatiškai.

Tiesa ta, kad aš buvau pasirengęs parašyti slaptažodį, todėl aš tai darau tai išsaugodamas numatytąją perfrazę, kuri palaikoma sesijos metu.

Neprieštarauju, kad jį parašysiu kiekvieną kartą, kai įjungiu kompiuterį, ritinėlis turi jį įdėti kiekvieną kartą, kai jis atjungiamas ar pan.

SSH Ne Jutsu!

Sveiki

gera pamoka ... bet jei noriu perduoti informaciją ??? kaip aš galiu tai padaryti?

Sveiki, jūsų indėlis labai įdomus, bet aš turiu porą abejonių panašia tema

Hey.

Išbandykite aukščiau nurodytus veiksmus, bet bandant nukopijuoti raktą į 2 serverį (PC2) man pasakoma, kad komandos nėra.

bash: ssh-copy-id: komanda nerasta

Ar galiu rankiniu būdu nukopijuoti raktą?

Puiku !! Aš ieškojau tokio paprasto paaiškinimo, kuris puikiai veikė

ačiū!

Puikus indėlis.

Labai ačiū, tai man labai padėjo.

Sveiki, norėčiau sužinoti, ar yra būdas atlikti šią komandą ssh-copy-id. Kadangi įdiegiu „Open ssh“, skirtą „Windows“, „ssh“ man veikia DOS, bet neturi šios komandos „ssh-copy-id“. Norėčiau sužinoti, kaip išsiųsti šį viešąjį raktą į kitą „Linux“ serverį („Linux“ serverį). Labai ačiū.

Sveiki. Turiu užmegzti pasitikėjimo ryšį tarp „Linux“ serverio ir „Windows“ mašinos. Įdiekite „Windows“ SSH ir jis man tinka. Bet ši komanda ssh-copy-id šiame įrankyje nėra.

Jie žino kitą būdą, kaip tai padaryti nenaudojant ssh-copy-id.

Labai ačiū už jūsų pastabas.

Tačiau klausimas yra galimybė prisijungti be slaptažodžio, jei įdėtume slaptafrazę, ji paprašytų prisijungti prie jūsų slaptažodžio ir tai nebuvo šio tikslo tikslas.

Ačiū, man tai buvo labai naudinga kompiuterio fp moduliui

Ačiū!

Kai kurie žmonės nerimauja dėl to, kaip erzina tai, kad tenka įvesti slaptažodį (slaptafrazę), todėl, kaip minėta pirmiau, tai yra „user-Agent“ ir kad aš jį taip pat sukonfigūravau su „Keepass“ ir jo automatinio tipo funkcija, todėl Aš iškviečiu terminalą ir naudodamas raktų kombinaciją, kurią jie sukonfigūravo, aš taip pat turiu „slapyvardžius“ kiekvienai užklausai ir viskas yra labai lengva.

Gera pamoka.

Pasilinksmink !!

Labai gera informacija 🙂 bet man kyla klausimas ...

Turiu PC10, kur laikau informaciją, informacija siunčiama iš pc1 - pc2 - pc3, į PC10, kaip galiu priversti pc1, pc ir pc3 naudoti tą patį raktą, kad galėčiau pasiekti PC10 be rakto.

Cheers ...

Kaip aš galiu išvardyti, kas yra machine1 kompiuteryje, machine2's bash, nesikreipiant į ssh ip @ hosts į machine1's bash. Aš nežinau, ar aš suprantu xD

Praėjo 10 metų nuo šio leidinio ir aš jį nuolat lankau, kai tik to reikia. Kaip ir kai kurios kitos čia pateiktos pamokos, jos išbandė laiką. Ačiū ir linkėjimai!