Pirms dažām dienām parādījās ziņas, ka Broadcom bezvadu mikroshēmu draiveri tika atklātas četras ievainojamības, tas tie ļauj veikt attālinātus uzbrukumus ierīcēm, kurās ietilpst šīs mikroshēmas.

Visvienkāršākajā gadījumā ievainojamības var izmantot pakalpojumu atteikšanai tālvadības pults, taču netiek izslēgti scenāriji, kuros var attīstīties ievainojamība kas ļauj neautentificētam uzbrucējam palaist jūsu kodu ar Linux kodola privilēģijām, nosūtot īpaši izveidotas paketes.

Šie jautājumi tika identificēti Broadcom programmaparatūras reversās inženierijas laikā, kur uz ievainojamību tendētas mikroshēmas tiek plaši izmantotas klēpjdatoros, viedtālruņos un dažādās patērētāju ierīcēs, sākot no SmartTV līdz IoT ierīcēm.

Jo īpaši Broadcom mikroshēmas tiek izmantotas tādu ražotāju viedtālruņos kā Apple, Samsumg un Huawei.

Jāatzīmē, ka Broadcom tika paziņots par ievainojamību 2018. gada septembrī, taču tas prasīja apmēram 7 mēnešus (Citiem vārdiem sakot, tieši šajā mēnesī) uzsāk korekcijas, kas saskaņotas ar aprīkojuma ražotājiem.

Kādas ir atklātās ievainojamības?

Divas ievainojamības ietekmē iekšējo programmaparatūru un potenciāli atļaut koda izpildi operētājsistēmas vidē izmanto Broadcom mikroshēmās.

Ko Ļauj uzbrukt videi, kas nav Linux (Piemēram, tiek apstiprināta uzbrukuma iespēja Apple ierīcēm, CVE-2019-8564).)

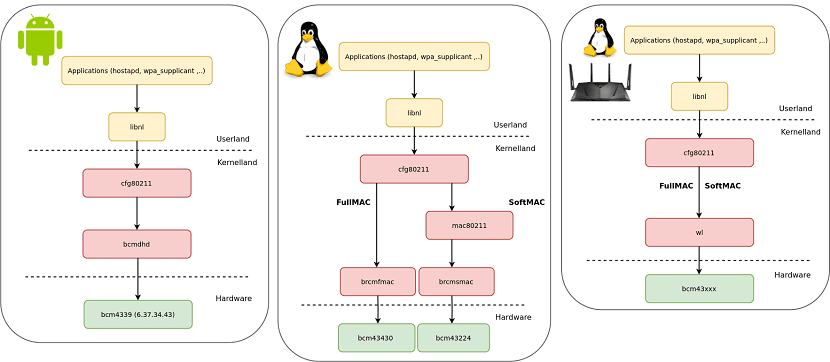

Šeit ir svarīgi atzīmēt, ka dažas Broadcom Wi-Fi mikroshēmas ir specializēts procesors (ARM Cortex R4 vai M3), kas darbosies pēc jūsu operētājsistēmas līdzības ar tās 802.11 bezvadu kaudzes (FullMAC) ieviešanu.

Minētajos čipos kontrolieris nodrošina mītnes sistēmas mijiedarbību ar mikroshēmas programmaparatūru Wi-Fi.

Uzbrukuma aprakstā:

Lai iegūtu pilnīgu kontroli pār galveno sistēmu pēc FullMAC apdraudēšanas, dažās mikroshēmās tiek piedāvāts izmantot papildu ievainojamības vai pilnīgu piekļuvi sistēmas atmiņai.

SoftMAC mikroshēmās 802.11 bezvadu kaudze tiek ieviesta kontroliera pusē, un to vada sistēmas centrālais procesors.

Kontrolieros ievainojamības izpaužas gan wl patentētajā draiverī (SoftMAC un FullMAC) kā atvērtajā brcmfmac (FullMAC).

Wl draiverī tiek konstatētas divas bufera pārpildes, kas tiek izmantotas, kad piekļuves punkts savienojuma sarunu procesa laikā sūta īpaši izveidotus EAPOL ziņojumus (uzbrukumu var veikt, izveidojot savienojumu ar ļaunprātīgu piekļuves punktu).

Mikroshēmas ar SoftMAC gadījumā ievainojamības noved pie sistēmas kodola kompromisa, un FullMAC gadījumā kods var darboties programmaparatūras pusē.

Brcmfmac ir bufera pārpilde un kļūdu pārbaude apstrādātiem rāmjiem, kurus izmanto, nosūtot vadības rāmjus. Linux kodolā problēmas brcmfmac draiverī tika novērstas februārī.

Konstatētās ievainojamības

Četras ievainojamības, kas tika atklātas kopš pagājušā gada septembra, tie jau ir katalogizēti šādos CVE.

CVE-2019-9503

Nepareiza brcmfmac draivera darbība, apstrādājot vadības rāmjus, kas izmantoti mijiedarbībai ar programmaparatūru.

Ja rāmis ar programmaparatūras notikumu nāk no ārēja avota, kontrolieris to izmet, bet, ja notikums tiek saņemts caur iekšējo kopni, rāmis tiek ignorēts.

Problēma ir tā notikumi no ierīcēm, kas izmanto USB, tiek pārraidīti pa iekšējo kopni, ļaujot uzbrucējiem veiksmīgi pārsūtīt programmaparatūru kas kontrolē rāmjus, ja tiek izmantoti bezvadu USB adapteri;

CVE-2019-9500

Aktivizējot funkciju "Modināšana bezvadu lokālajā tīklā" var izraisīt pārplūdi kontrolierī brcmfmac (funkcija brcmf_wowl_nd_results) nosūtot īpaši modificētu vadības sistēmu.

Šī ievainojamība var izmantot, lai organizētu koda izpildi resursdatorā pēc mikroshēmas iesaistīšanas vai kombinācijā.

CVE-2019-9501

Bufera pārpilde wl draiverī (funkcija wlc_wpa_sup_eapol), kas notiek ziņojumu apstrādes laikā, kura ražotāja informācijas lauka saturs pārsniedz 32 baitus.

CVE-2019-9502

Bufera pārpilde wl draiverī (funkcija wlc_wpa_plumb_gtk), kas notiek ziņojumu apstrādes laikā, kura ražotāja informācijas lauka saturs pārsniedz 164 baitus.

Fuente: https://blog.quarkslab.com