Linux audita ietvars: viss par komandu Auditd

Pirms dažām dienām, sākot ar februāri, mēs iekāpām a īpašs amats lielisks būtisku komandu kolekcija (pamata un vidējā līmeņa komanda) pieejams lielākajā daļā bezmaksas un atvērto operētājsistēmu, kuru pamatā ir GNU/Linux. Līdz ar to daži no tiem bija ļoti vienkārši un ar kuriem varēja manipulēt ar mapēm un failiem un tajos attēlot informāciju. Savukārt citi bija sarežģītāki un ar kuriem varēja pārvaldīt konfigurācijas un parametrus.

Taču šī kolekcija aptvēra tikai nelielu 60 Linux komandas. Un, ņemot vērā to, ka vidēji lielākajā daļā GNU/Linux izplatījumu ir pieejami simtiem komandu, ir pienācis laiks pamazām pievērsties citām līdzīgām vai svarīgākām, uzlabotām vai specializētām komandām. Piemēram, Linux Auditd komanda o "Linux audita ietvars", ko mēs šodien aplūkosim šajā ierakstā.

Linux komandas: vissvarīgākās, kas jāapgūst 2023. gadā

Bet, pirms sākat šo interesanto ziņu par Linux Auditd komanda o "Linux audita ietvars", mēs iesakām iepriekšējo publikāciju vēlākai lasīšanai:

Linux audita ietvars: jaudīga Linux audita vide

Kas ir Auditd komanda (Linux audita ietvars)?

Īsumā mēs varētu aprakstīt teikto audita komanda kā programmatūras rīks (ietvars) auditēšana operētājsistēmai Linux, kas nodrošina a CAPP atbilstoša audita sistēma (Controlled Access Protection Profile, angļu valodā vai Controlled Access Protection Profile, spāņu valodā). Tā tas ir spēj droši apkopot informāciju par jebkuru notikumu, kas ir svarīgs (vai ne) Linux operētājsistēmas drošībai.

Līdz ar to ir ideāli atbalstīt mūs, veidojot OS veikto darbību uzraudzība. Tādā veidā komanda Auditd vai Linux audita ietvars (Linux Audit Framework jeb LAF) spēj mums palīdzēt uzturēt mūsu drošākā operētājsistēma, pateicoties tam, ka mums ir nodrošināti nepieciešamie līdzekļi, lai ļoti detalizēti analizētu tajā notiekošo.

Tomēr, kā tas ir jāsaprot, nesniedz papildu pašapziņu, tas ir, tas neaizsargā mūsu OS pret koda nepareizu darbību vai jebkāda veida ļaunprātīgas programmatūras izmantošanu vai uzmācīgiem uzbrukumiem. Bet, Tas ir noderīgi, lai izsekotu iespējamām problēmām turpmākai analīzei un labošanai., tādā veidā veikt papildu drošības pasākumus, lai tos mazinātu un pat izvairītos no tiem. Visbeidzot, viņš L.A.F. tas darbojas, klausoties notikumus, par kuriem ziņo kodols, un reģistrējot tos žurnālfailā vēlākai analīzei un ziņošanai lietotājam.

Tas ir lietotāja telpas rīks drošības auditam. Audita pakotnē ir ietvertas lietotāja zemes utilītas Linux kodola audita apakšsistēmas ģenerēto audita žurnālu glabāšanai un meklēšanai, sākot no versijas 2.6. auditd pakotne (uz Debian)

Kā instalēt un izmantot komandu Auditd?

Tāpat kā lielāko daļu komandu, izmantojot termināli (CLI), to var viegli un regulāri instalēt. izmantojot jūsu GNU/Linux Distro noklusējuma vai vēlamo pakotņu pārvaldnieku.

Tā, piemēram, Debian GNU / Linux un atvasinājumi būtu:

sudo apt install auditdTikmēr iekšā Fedora GNU/Linux un Red Hat, un tas būtu līdzīgs:

sudo dnf install auditdsudo yum install auditUn tā pamata un noklusējuma lietošanai ir jāizpilda tikai šādi komandu rīkojumi:

- Pārbaudiet izpildes statusu

sudo systemctl status audit- Iespējot fona pakalpojumu

sudo systemctl enable auditd- Skatīt pašlaik konfigurētos noteikumus

sudo auditctl -l- Displeja kārtulu (skatīties) vai vadības (syscall) izveide

sudo auditctl -w /carpeta/archivo -p permisos-otorgadossudo auditctl -a action,filter -S syscall -F field=value -k keyword- Pārvaldiet visus izveidotos noteikumus

sudo vim /etc/audit/audit.rules- Uzskaitiet visus notikumus, kas ir saistīti ar konkrētu procesu atbilstoši tā PID, saistītajam atslēgvārdam, ceļam vai failam vai sistēmas izsaukumiem.

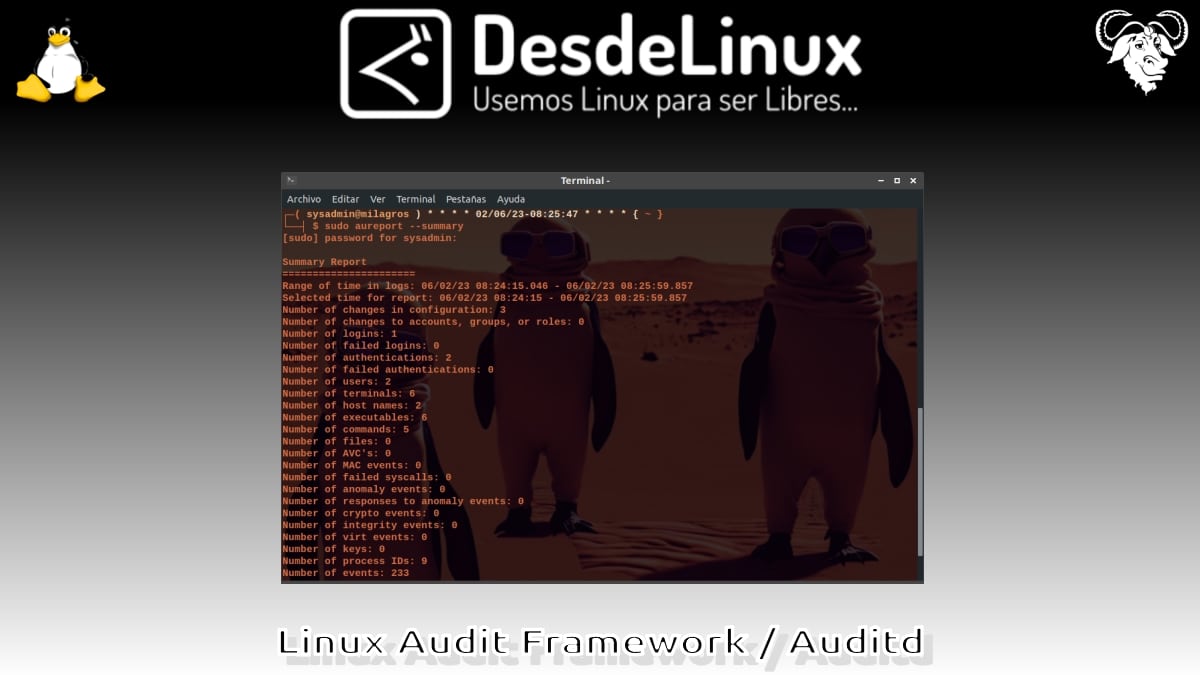

sudo ausearch -p PIDsudo ausearch -k keywordsudo ausearch -f rutasudo ausearch -sc syscall- Izveidojiet audita ziņojumus

sudo aureport -nsudo aureport --summarysudo aureport -f --summarysudo aureport -l --summarysudo aureport --failed- Izsekojiet procesa izpildei

sudo autracet /ruta/comandoTomēr, lai uzzinātu vairāk par to Mēs iesakām izpētīt šādas saites:

- Debian Manpages: Auditd

- Oficiālā mājas lapa

- Oficiālā sadaļa vietnē GitHub

- ArchLinux Wiki: Auditd

- Red Hat Linux drošības rokasgrāmata: Sistēmas audita nodaļa

- SUSE drošības rokasgrāmata: nodaļa Linux audita ietvars

- OpenSUSE drošības un nostiprināšanas rokasgrāmata: nodaļa Linux ietvara audits

Kopsavilkums

Rezumējot, mēs ceram, ka šī publikācija ir saistīta ar jaudīga auditēšanas vide, kas integrēta GNU/Linux pazīstams kā "Linux audita ietvars", kas tiek nodrošināts, izmantojot Linux Auditd komanda, ļauj daudziem, spēks audits (pārbaudīt un novērtēt) visas tās bezmaksas un atvērtās operētājsistēmu darbības, kuru pamatā ir GNU/Linux. Tādējādi viņi var viegli atklāt un nekavējoties labot jebkuru anomālu, nepiemērotu vai kaitīgu konfigurāciju vai darbību.

Visbeidzot, neaizmirstiet komentāros izteikt savu viedokli par šodienas tēmu. Un, ja jums patika šis ieraksts, nepārtrauciet to dalīties ar citiem. Tāpat atceries apmeklējiet mūsu mājas lapu en «DesdeLinux» lai uzzinātu vairāk jaunumu, un pievienojieties mūsu oficiālajam kanālam Telegramma no DesdeLinux, Rietumi grupa lai iegūtu vairāk informācijas par šodienas tēmu.