|

Linux bieži izmanto, lai glābtu Windows instalācijas ... vai jā. Cik liels paradokss, precīzi, ir vairāki bezmaksas rīki, lai noņemtu ļaunprātīgu programmatūru un rootkit. Apskatīsim dažus no tiem. |

Chkrootkit

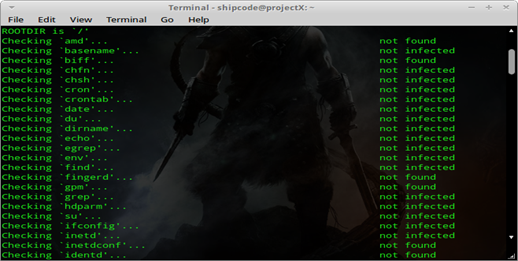

Chkrootkit vai Check Rootkit ir slavena atvērtā pirmkoda programma, tas ir rīks, ko izmanto, lai digitalizētu rootkit, robottīklus, ļaunprātīgu programmatūru utt. Jūsu serverī vai Unix / Linux sistēmā. To testē: Linux 2.0.x, 2.2.x, 2.4.x, 2.6.x un 3.xx, FreeBSD 2.2.x, 3.x, 4.x, 5.x un 7.x, OpenBSD 2.x , 3.x un 4.x, 1.6.x NetBSD, Solaris 2.5.1, 2.6, 8.0 un 9.0, HP-UX 11, Tru64, BSDI un Mac OS X. Šis rīks ir iepriekš instalēts BackTrack 5 sadaļā Kriminālistikas rīki un pretvīrusu.

Lai instalētu chkrootkit uz Ubuntu vai Debian balstītu izplatītāju, varat ierakstīt:

sudo apt-get instalēt chkrootkit

Lai sāktu sistēmas pārbaudi par iespējamiem rootkitiem un aizmugurējām durvīm, ierakstiet komandu:

sudo chkrootkit

Sakņu komplekta mednieks

Rootkit Hunter vai rkhunter ir atvērtā koda rootkit skeneris, kas līdzīgs chkrootkit, un tas ir arī iepriekš instalēts BackTrack 5 sadaļā Kriminālistikas un pretvīrusu rīki. Šis rīks analizē rootkit, aizmugures durvis un vietējos resursus, veicot tādus testus kā: MD5 hash salīdzinājums, rootkit izmantoto noklusējuma failu meklēšana, nepareizas bināro failu atļaujas, aizdomīgu virkņu meklēšana LKM moduļos un KLD, slēpto failu meklēšana un izvēles skenēšana teksta un bināros failos.

Lai instalētu rkhunter uz Ubuntu vai Debian balstītu izplatītāju, varat ierakstīt:

sudo apt-get instalēt rkhunter

Lai sāktu failu sistēmas skenēšanu, ierakstiet komandu:

sudo rkhunter - pārbaudiet

Un, ja vēlaties pārbaudīt atjauninājumus, palaidiet komandu:

sudo rkhunter –atjaunināt

Kad rkhunter ir pabeidzis jūsu failu sistēmas skenēšanu, visi rezultāti tiek reģistrēti /var/log/rkhunter.log.

ClamAV

ClamAV ir populāra Linux pretvīrusu programmatūra. Tas ir visslavenākais Linux antivīruss, kuram ir GUI versija, kas paredzēta Trojas zirgu, vīrusu, ļaunprogrammatūras un citu ļaunprātīgu draudu vieglākai noteikšanai. ClamAV var instalēt arī Windows, BSD, Solaris un pat MacOSX. Drošības pētījumu līdzstrādniekam Dejanam de Lūkasam ir apmācība InfoSec resursu institūta lapā sīki aprakstīts, kā instalēt ClamAV un kā strādāt ar tā saskarni komandrindā.

BotHunter

BotHunter ir robottīklu tīkla diagnostikā balstīta sistēma, kas seko divu sakaru plūsmu ceļam starp personālo datoru un internetu. To ir izstrādājusi un uztur Datorzinātņu laboratorija SRI International, un tā ir pieejama operētājsistēmām Linux un Unix, taču tagad viņi ir izlaiduši privātu izmēģinājuma versiju un Windows iepriekšēju izlaišanu.

Ja vēlaties lejupielādēt šo programmu, to varat izdarīt no šeit . BotHunter infekcijas profili parasti ir atrodami ~ cta-bh / BotHunter / LIVEPIPE / botHunterResults.txt.

BotHunter2Web.pl lietošanas piemērs:

perl BotHunter2Web.pl [datums GGGG-MM-DD] -i sampleresults.txt

avast! Linux mājas izdevums

avast! Linux Home Edition ir pretvīrusu dzinējs, kas tiek piedāvāts bez maksas, bet tikai mājas vajadzībām, nevis komerciālai lietošanai. Tas ietver komandrindas skeneri, un, pamatojoties uz sākotnējās piezīmes autora pieredzi, tas atklāj dažus Perl IRC robotus, kas satur tādas ļaunprātīgas funkcijas kā udpflood un tcpflood funkcijas, un ļauj darboties tā robotam vai robotam Patvaļīgas komandas, izmantojot sistēmas () funkciju Perl.

Jūs varat lejupielādēt šo pretvīrusu programmatūru šeit .

NeoPI

NeoPI ir Python skripts, kas noder korumpēta un šifrēta satura noteikšanai teksta failos vai skriptos. NeoPI mērķis ir palīdzēt atklāt slēpto kodu tīmekļa apvalkā. NeoPI izstrādes mērķis bija radīt rīku, kuru var izmantot kopā ar citām parastām uz parakstu vai atslēgvārdiem balstītām noteikšanas metodēm. Tas ir starpplatformu skripts operētājsistēmām Windows un Linux. Tas ne tikai palīdz lietotājiem atklāt iespējamās aizmugures durvis, bet arī ļaunprātīgus skriptus, piemēram, IRC robottīklus, udpflood čaulas, neaizsargātus skriptus un ļaunprātīgus rīkus.

Lai izmantotu šo Python skriptu, vienkārši lejupielādējiet kodu no tā oficiālās github vietnes un pārvietojieties pa tā direktoriju:

git klons https://github.com/Neohapsis/NeoPI.git cd NeoPI

mūsu mon

Ourmon ir atvērtā koda Unix programma un kopīgs FreeBSD tīkla pakešu šņaukšanas rīks, taču to var izmantot arī robottīklu noteikšanai, kā Ashis Dash paskaidro savā rakstā ar nosaukumu 'Botnet Detection Tool: Ourmon' žurnālā Clubhack vai Chmag.

Grep

Un visbeidzot, mums ir grep komanda, kas ir spēcīgs komandrindas rīks Unix un Linux. Izmanto, lai atrastu un pārbaudītu zondes datu kopas līnijām, kas atbilst regulārajai izteiksmei. Īsāk sakot, šo lietderību 3. gada 1973. martā Kens Tompsons kodēja Unix. Mūsdienās Greps ir pazīstams ar to, ka atklāj un meklē arī kaitinošus aizmugures durvju apvalkus un ļaunprātīgus skriptus.

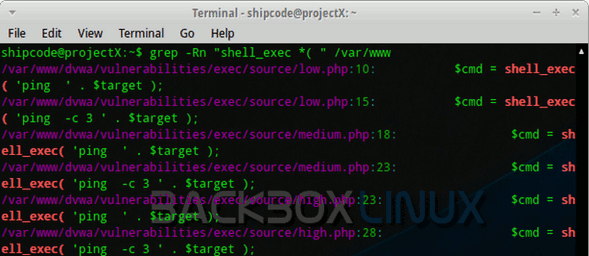

Grep var izmantot arī neaizsargātu skriptu noteikšanai (piemēram, PHP funkcija shell_exec, kas ir riskanta PHP funkcija, kas ļauj veikt attālu koda izpildi vai komandu izpildi). Mēs varam izmantot komandu grep, lai meklētu shell_exec () kā priekšrocību mūsu / var / www direktorijā, lai pārbaudītu iespējamos PHP failus, kas ir neaizsargāti pret ICE vai komandu ievadīšanu. Šeit ir komanda:

grep-Rn "shell_exec * (" / var / www

Grep ir labs līdzeklis manuālai noteikšanai un kriminālistikas analīzei.

Fuente: Linuxārija & Taringa

Par #Avast tas ir šausmīgi ... Man tas ir instalēts, un tas īsti nedarbojas vispār.

Izcils raksts ... man jāizmēģina citi rīki!

wow! izcili rīki, bet avast man nav izdevies, tas tikai palēnina datoru un aizņem 20 minūtes. sākt

Artikulazo, Pablo

Laba diena,,

Raksts ir interesants, es esmu iesācējs šajā tēmā, tāpēc es jautāju: pirmajā variantā jūs sakāt, kā instalēt chkrootkit, un pēc tam komandu, lai pārbaudītu iespējamos rootkit un aizmugurējās durvis sistēmā, un ko tad es daru? Es tos izdzēšu, atceļu, bloķēju un, ja jā, kā es varu tos izdzēst vai bloķēt?

Gracias

Labs raksts

Sveiki, es esmu Fede, es atrodos jūsu ļoti noderīgajā lapā, lai dzīvo Linux un bezmaksas programmatūra, pateicoties tūkstošiem programmētāju un hakeru no visas pasaules. Paldies LINUS TOORVALD, RICHARD STALLMAN, ERICK RAIMOND un daudziem citiem, drīz tiekamies un atvainojiet par kļūdām nosaukumos PALDIES.

Es neko nesaprotu jāšanās māte!

Paskaties, es arī daudz ko nesaprotu, bet otrs komentārs teica, ka tas ir labi. Clam av izņemot to, ka tam ir apmācība. XD

debcheckroot (https://www.elstel.org/debcheckroot/) no elstel.org trūkst šajā sarakstā. Pašlaik tas ir labākais rīks, lai pamanītu rootkit. Lielākā daļa programmu, piemēram, rkhunter un chkrootkit, vairs nevar noteikt rootkit, tiklīdz tas ir nedaudz modificēts. debcheckroot ir atšķirīgs. Tas salīdzina katra instalētā faila sha256sum ar pakotnes galveni.