Pieņemsim, ka kādu iemeslu dēļ mēs nevaram piekļūt savam serverim ar termināli, jo, iespējams, mēs ejam pa ielu un mums tikai augšā ir mobilais tālrunis, un, tā kā mēs neesam geeks vai kas cits, mēs neesam instalējuši nevienu šāda veida.

Ko tad mēs darām? Neko, mēs neko nevaram izdarīt, kamēr neesam ieradušies mājās vai darbā, piekļuvuši savam serverim un instalējuši shellinabox. Bet kas tas ir, vai tu ēd?

shellinabox

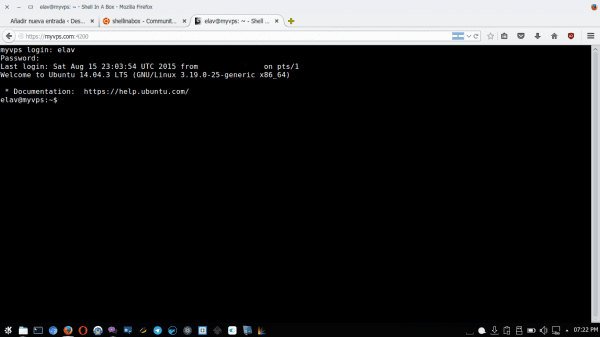

shellinabox īsteno Serveris tīmeklis, kas var eksportēt līnijas instrumenti komandu ir a termināļa emulators tīmeklī. Šis emulators ir pieejams no jebkura pārlūka, kas atbalsta JavaScript un CSS y tas neprasa Nekāda veida iespraust papildus darbībai.

Lai gan sākotnējais projekts tika pārtraukts, ir dakša uz Gituba kas ļauj mums to instalēt, ja mums tā nav krātuvēs. Ubuntu 14.04 gadījumā tas tā ir, tāpēc mums vienkārši jāatver terminālis un jāievieto:

$ sudo apt install shellinabox openssl ca-certificates

Pēdējo divu pakotņu gadījumā gadījumā, ja mēs tās vēl neesam instalējuši. Kad tas ir izdarīts, mēs tagad varam piekļūt savam terminālim tīmeklī, ievietojot pārlūkprogrammu:

http://la_ip_o_nombre_del_servidor:4200

Izmantojiet Shellinabox caur 80. portu

Kā redzat, pēc noklusējuma Shellinabox izmanto portu 4200 un mēs, iespējams, nevarēsim tai piekļūt, ja to bloķēs mūsu pakalpojumu sniedzējs. Mēs varam izmantot nedrošu, bet derīgu variantu, kas ir jāizmanto shellinabox Pie ostas 80, lai gan vēlāk es parādīšu, kā lietot 443 ja mums tas ir pieejams.

Ko mēs darīsim, būs piekļuve Shellinabox, ievietojot mūsu pārlūkprogrammā:

http://la_ip_o_nombre_del_servidor/terminal

Lai to izdarītu, vispirms mēs instalējam NGinx:

$ sudo apt install nginx

Tagad mēs izveidojam failu / etc / nginx / iespējotas vietnes / shellinabox un mēs to ievietojām iekšā:

serveris {proxy_set_header resursdators $ http_host; proxy_set_header X-Forwarded-Host $ http_host; proxy_set_header X-Real-IP $ remote_addr; proxy_set_header X-Forwarded-For $ proxy_add_x_forwarded_for; atrašanās vieta / termināls / {proxy_pass http: // localhost: 4200 /; }}

Mēs rediģējam failu / etc / default / shellinabox un mēs ieliekam beigās:

SHELLINABOX_ARGS="--localhost-only --disable-ssl"

Mēs restartējam Nginx y shellinabox:

$ sudo /etc/init.d/shellinabox restart $ sudo /etc/init.d/nginx restart

Un gatavs !!

Izmantojiet Shellinabox caur 443. portu

Šis process ir nedaudz apgrūtinošāks, jo mums ir jāizveido savi SSL sertifikāti. Šim nolūkam mēs rīkosimies šādi:

Vispirms mēs instalējam OpenSSL:

$ sudo apt-get install openssl

Mēs izveidojam privātu atslēgu:

openssl genrsa -out server.key 2024

Mēs izveidojam sertifikāta bāzi, kur ievietosim virkni datu:

openssl req -new -key server.key -out server.csr

Dati, kurus mēs aizpildīsim, būs:

- Valsts nosaukums (2 burtu kods): Valsts kods divu burtu ISO formātā (piemēram, ES, ASV, CU, MX ..).

- Valsts vai provinces nosaukums (pilns nosaukums): Valsts vai province (piemēram: Florida).

- Apkārtnes nosaukums: Pilsēta (piemēram: Maiami).

- Organizācijas nosaukums: Nombre de la organización, (ej: DesdeLinux).

- Organizācijas vienības nosaukums: Organizācijas sektors (piem .: Blogi).

- Parastais nosaukums: Nombre del dominio ó FQDN. Es importante conocer que hay una diferencia entre blog.desdelinux.net y desdelinux.net. Debes registrar el certificado para uno, o para el otro.

- Epasta adrese: Kontaktpersonas e-pasta adrese.

- Izaicinājuma parole: Baltā krāsā.

- Izvēles uzņēmuma nosaukums: Baltā krāsā.

Tagad mēs ģenerējam SSL sertifikātu, kas ņems ievadītos datus:

openssl x509 -req -days 365 -in server.csr -signkey server.key -out server.crt

Mēs kopējam sertifikātus SSL mapē / etc:

$ sudo cp server.crt /etc/ssl/certs/ssl.crt $ sudo cp server.key /etc/ssl/certs/ssl.key

Mēs vēlreiz rediģējam failu / etc / default / shellinabox un mēs mainām to, ko bijām ielikuši, liekot beigās:

SHELLINABOX_ARGS="--no-beep"

Tagad mēs rediģējam failu / etc / nginx / iespējotas vietnes / shellinabox un mēs to ievietojām iekšā:

serveris {klausīties 80; atgriešanās 301 https: // $ resursdators $ request_uri; } serveris {klausīties 443; servera_nosaukums myvps.com; ssl_certificate /etc/ssl/certs/ssl.crt; ssl_certificate_key /etc/ssl/certs/ssl.key; ssl ieslēgts; iebūvēta ssl_session_cache: 1000 koplietota: SSL: 10m; ssl_protocols TLSv1 TLSv1.1 TLSv1.2; ssl_ciphers HIGH :! aNULL :! eNULL :! EKSPORTS :! CAMELLIA :! DES :! MD5 :! PSK :! RC4; ssl_prefer_server_ciphers ieslēgts; access_log /var/log/nginx/shellinabox.access.log; location / terminal {proxy_set_header Host $ resursdators; proxy_set_header X-Real-IP $ remote_addr; proxy_set_header X-Forwarded-For $ proxy_add_x_forwarded_for; proxy_set_header X-Forwarded-Proto $ shēma; # Novērst kļūdu “Šķiet, ka jūsu pretējā starpniekservera iestatīšana ir bojāta”. Proxy_pass http: // localhost: 4200 /; proxy_read_timeout 90; proxy_redirect http: // localhost: 4200 https://myvps.com/terminal/;} }

Mēs restartējam pakalpojumus:

$ sudo /etc/init.d/shellinabox restart $ sudo /etc/init.d/nginx restart

un mēs piekļūstam

http://la_ip_o_nombre_del_servidor/terminal

kas mūs novirza uz:

https://la_ip_o_nombre_del_servidor/terminal

Un tas arī viss.

Tas man atgādināja to, kas iznāk CSI sērijā

Visinteresantākais ieraksts; Es nekad nebiju dzirdējis par šo lietderību, un patiesība ir tāda, ka tā ir visinteresantākā un noderīgākā ... Man jāpieņem, ka tāpat kā šis jēdziens ir piemērots Ngix, to var attiecināt arī uz Apache, vai ne?

Tas man atgādina, kā darbojas Butterfly, it īpaši, izmantojot termināli no pārlūka. Protams, ne tik sarežģīti, cik viņi šeit rāda 🙂

«Pieņemsim, ka kādu iemeslu dēļ mēs nevaram piekļūt savam serverim ar termināli, jo, iespējams, mēs ejam pa ielu un mums tikai augšā ir mobilais tālrunis, un, tā kā mēs neesam geeks vai kas cits, mēs neesam instalējuši nevienu lietojumprogrammu šāda veida. "

Kā mēs gribēsim ievadīt mūsu serveri, ja neesam geeks? hahaha

Man šķiet daudz ātrāk izmantot ssh lietotni nekā izmantot pārlūkprogrammu, un jūs izvairāties no programmatūras instalēšanas serverī, taču tā joprojām ir interesanta iespēja.

Priekšrocības, atrodoties vietā ar tīru Windows.

"Priekšrocība, atrodoties vietā ar tīru Windows."

vilina ……………… špakteli vai kaķēnu.

izcili vīrieši, šis super paldies par ieguldījumu