मी काही वेळ पूर्वी स्पष्ट केले 22 पेक्षा भिन्न पोर्टवर कार्य करण्यासाठी एसएसएच सेवा कशी कॉन्फिगर करावी, जे डिफॉल्ट पोर्ट आहे. याचा उद्देश असा होता की सर्व बॉट्स, एसएसएचला क्रॅकिंग हल्ले डीफॉल्टनुसार पोर्ट 22 (जे मी पुन्हा सांगतो, डीफॉल्ट होते) आहेत, म्हणून पोर्ट बदलल्यास आपल्याला अधिक सुरक्षा मिळेल.

परंतु मला दुसर्या पोर्टद्वारे एसएसएच कॉन्फिगर करायचे असल्यास पण एसएसएचला पोर्ट २२ वर देखील ठेवायचे असल्यास काय करावे? म्हणजेच सर्व्हरला एकापेक्षा जास्त पोर्टवर एसएसएच असणे आवश्यक आहे, उदाहरणार्थ 22 आणि 22 वर देखील सांगा.

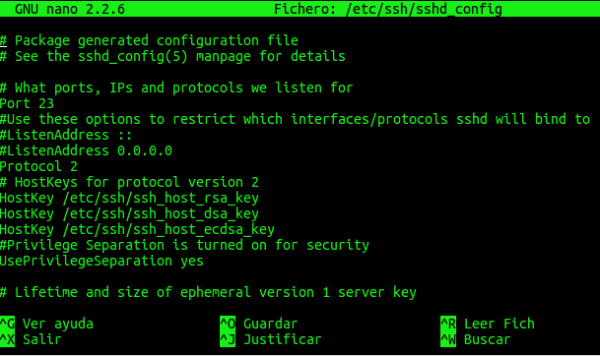

हे करण्यासाठी आम्ही एसएसएच डिमनची कॉन्फिगरेशन फाइल सुधारित करतोः

nano /etc/ssh/sshd_config

तेथे आपण असे काहीतरी पाहू:

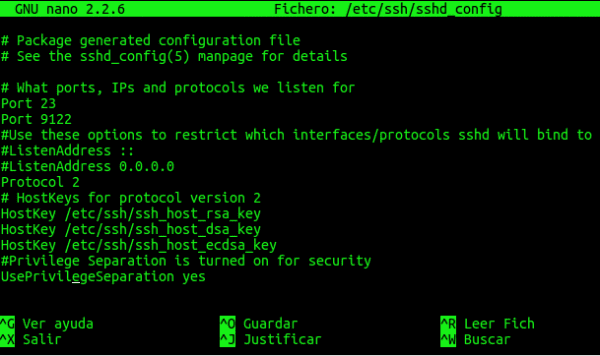

आपल्याला दिसेल की 5 व्या ओळीवर असे काहीतरी आहे जे म्हणतात: "पोर्ट 22", ठीक आहे, आम्हाला फक्त त्या ओळीची नक्कल करावी लागेल आणि पोर्ट क्रमांक बदलावा लागेल. दुस words्या शब्दांत, आमच्या एसएसएच सेवेसाठी देखील 9122 कार्य करण्यासाठी आम्हाला हे असे सोडले पाहिजे:

मग आम्ही सेवा पुन्हा सुरू करणे आवश्यक आहे:

service ssh restart

जर त्यांनी आर्चचा वापर केला तर ते असे होईलः

systemctl restart sshd

जेव्हा आपण लक्षात ठेवता 22 व्यतिरिक्त कोणत्याही पोर्टद्वारे कनेक्ट करू इच्छित असाल तर आपण कनेक्शन लाइनमध्ये -p $ PORT जोडणे आवश्यक आहे, असे काहीतरीः

ssh usuario@servidor -p 9122

तसे, मी तुम्हाला शिफारस करतो की आपण आधीपासून sshd_config फाईल तपासा, तेथे काही अतिशय मनोरंजक पर्याय आहेत

कोट सह उत्तर द्या

पोर्ट 22 वरील हल्ले रोखण्यासाठी ssh चे डीफॉल्ट पोर्ट बदलण्यासाठी चांगल्या टिपा.

मला वाटते की केवळ एक बंदर बाकी पाहिजे ... आणि हे 22 पेक्षा वेगळे असले पाहिजे जेणेकरून हल्ल्यांचा काही परिणाम होणार नाही.

शुभेच्छा

वाचल्याबद्दल धन्यवाद 🙂

माझे नवीनतम निष्कर्ष असेः

परमिट रुटलॉगिन क्र

y

परवानगी द्या जॉन जॅक चेस्टर…. इ

यासह मी क्रॅकिंगच्या शक्यतांना मर्यादित करतो, जर आपण चांगली iptables जोडली तर ... आम्ही आहोत.

खरं तर, मी PortKnocking use वापरण्यास प्राधान्य देतो

नेहमीप्रमाणे केझेडकेजी ^ गारा, एसएसएचवरील आपले लेख उत्कृष्ट. आपल्या मार्गदर्शकांसह आम्ही टर्मिनलची भीती गमावत आहोत

धन्यवाद

OOOOOOOOhhh !!!!

खूप चांगला लेख, वन्य !!!

बंदर क्रमांक बदलण्याशिवाय, हल्लेखोरांच्या पर्यायांवर मर्यादा घालण्यासाठी वापरकर्त्यासह लॉग इन अक्षम करणे देखील सूचविले जाते: PASS

संकेतशब्द प्रमाणिकरण क्र

आणि खाजगी / सार्वजनिक की प्रमाणीकरण वापरा.

चांगली पोस्ट.

Salu2