नमस्कार मित्रांनो!. कृपया, मी पुन्हा सांगतो, वाचण्यापूर्वी readविनामूल्य सॉफ्टवेअरसह नेटवर्कची ओळख (I): क्लीयरओएसचे सादरीकरणWe आणि आम्ही ज्याविषयी बोलत आहोत त्याबद्दल जागरूक होण्यासाठी क्लियरओएस चरण-दर-चरण स्थापना प्रतिमा पॅकेज (1,1 मेगा) डाउनलोड करा. त्या वाचनाशिवाय आपले अनुसरण करणे कठीण होईल.

सिस्टम सुरक्षा सेवा डीमन

कार्यक्रम एसएसएसडी o सिस्टम सुरक्षा सेवेसाठी डिमनचा प्रकल्प आहे Fedora, जे दुसर्या प्रोजेक्ट मधून जन्माला आले होते - फेडोरा कडून - फ्रीआयपीए. त्याच्या स्वतःच्या निर्मात्यांनुसार, एक छोटी आणि मुक्त भाषांतरीत व्याख्या अशी असेलः

एसएसएसडी ही एक सेवा आहे जी भिन्न ओळख आणि प्रमाणीकरण प्रदात्यांना प्रवेश प्रदान करते. हे मूळ एलडीएपी डोमेनसाठी (एलडीएपी-ओळख पटकासह एलडीएपी-आधारित ओळख प्रदाता) किंवा केर्बेरोज ऑथेंटिकेशनसह एलडीएपी ओळख प्रदात्यासाठी कॉन्फिगर केले जाऊ शकते. एसएसएसडी प्रणालीद्वारे इंटरफेस प्रदान करते N.S.S y पीएएमआणि एकाधिक आणि भिन्न खाते मूळशी कनेक्ट करण्यासाठी अंतर्वेशनीय बॅकएंड.

आमचा विश्वास आहे की आधीच्या लेखात संबोधित केलेल्या ओपनएलडीएपीमध्ये नोंदणीकृत वापरकर्त्यांची ओळख पटविण्यासाठी आणि प्रमाणीकरणासाठी अधिक व्यापक आणि सामर्थ्यवान निराकरणाचा सामना करीत आहोत..

या लेखात प्रस्तावित केलेला समाधान मोबाइल संगणक आणि लॅपटॉपसाठी सर्वात जास्त शिफारसीय आहे कारण एसएसएसडी स्थानिक संगणकावर क्रेडेंशियल्स संचयित केल्यामुळे हे डिस्कनेक्ट केलेले कार्य करण्यास अनुमती देते.

नेटवर्क उदाहरण

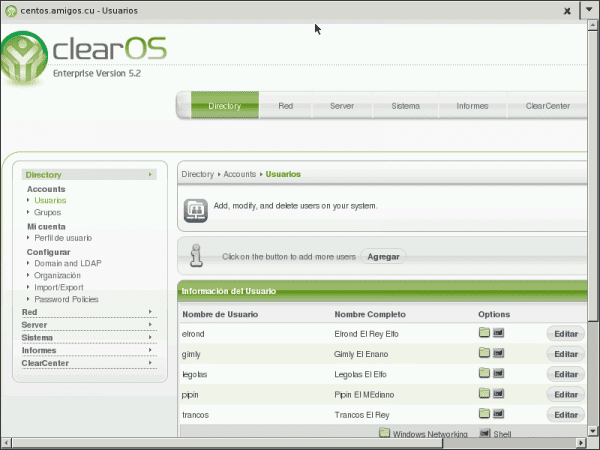

- डोमेन नियंत्रक, डीएनएस, डीएचसीपी: ClearOS एंटरप्राइझ 5.2sp1.

- नियंत्रकाचे नाव: शतक

- डोमेनचे नाव: मित्र

- नियंत्रक आयपी: 10.10.10.60

- ---------------

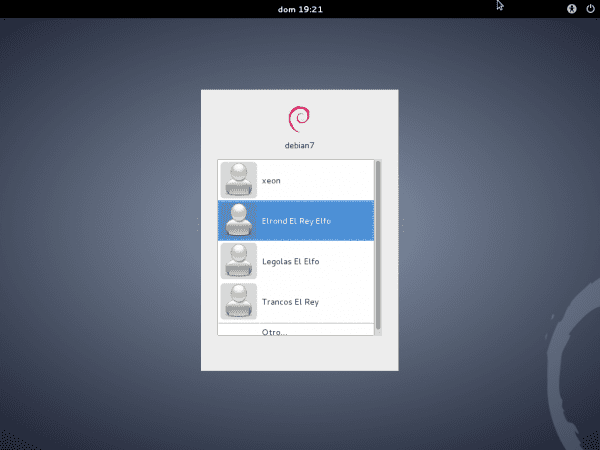

- डेबियन आवृत्ती: मठ्ठ

- संघाचे नाव: डिबियन 7

- आयपी पत्ता: डीएचसीपी वापरणे

आम्ही तपासतो की एलडीएपी सर्व्हर कार्यरत आहे

आम्ही फाईल सुधारित करतो /etc/ldap/ldap.conf आणि पॅकेज स्थापित करा ldap-utils:

: ~ # नॅनो /etc/ldap/ldap.conf [----] बेस डीसी = मित्रांनो, डीसी = क्यू यूआरआय ldap: //centos.amigos.cu [----]

: ~ # योग्यता स्थापित करा ldap-utils: ~ d ldapsearch -x -b 'dc = मित्र, डीसी = cu' '(ऑब्जेक्ट क्लास = *)': ~ d ldapsearch -x -b dc = मित्र, डीसी = cu 'uid = प्रगती ~ ~ $ ldapsearch -x -b dc = मित्र, dc = cu 'uid = legolas' cn gidNumber

शेवटच्या दोन कमांडसह आम्ही आमच्या क्लीयरओएसच्या ओपनएलडीएपी सर्व्हरची उपलब्धता तपासतो. आधीच्या कमांडसच्या आऊटपुट पहा.

महत्वाचे: आम्ही आमच्या ओपनएलडीएपी सर्व्हरमधील ओळख सेवा योग्यरित्या कार्य करीत असल्याचे देखील सत्यापित केले आहे.

आम्ही एसएसडी पॅकेज स्थापित करतो

हे पॅकेज स्थापित करण्याची देखील शिफारस केली जाते हाताचे बोट चेकपेक्षा अधिक पिण्यायोग्य बनविणे ldapsearch:

: ~ # योग्यता एसएसडी बोट स्थापित करा

स्थापना पूर्ण झाल्यावर, सेवा एसएसडी गहाळ फाईलमुळे सुरू होत नाही /etc/sssd/sssd.conf. स्थापनेचे आउटपुट हे प्रतिबिंबित करते. म्हणून, आपण ती फाईल तयार केली पाहिजे आणि त्या सोबत सोडली पाहिजे पुढील किमान सामग्री:

: ~ # नॅनो /etc/sssd/sssd.conf [एसएसएसडी] config_file_version = 2 सेवा = एनएसएस, पॅम # एसएसएसडी आपण कोणतीही डोमेन कॉन्फिगर न केल्यास सुरू होणार नाही. # नवीन डोमेन कॉन्फिगरेशन [डोमेन / ] विभाग आणि # नंतर खालील "डोमेन" विशेषतांमध्ये डोमेनची यादी जोडा (आपण त्यास # क्वेरी करू इच्छित क्रमाने) आणि त्यास बिनधास्त करा. डोमेन = amigos.cu [एनएसएस] फिल्टर_ग्रुप्स = रूट फिल्टर_यूझर्स = रूट रीकनेक्शन_रेट्री = 3 [पॅम] रीकनेक्शन_रेट्री = 3 # एलडीएपी डोमेन [डोमेन / अमीगोस सीयू] आयडी_प्रोइडर = एलडीएपी auth_provider = ldap chpass_provider = ldap # ldap_schema ला "rfc2307" वर सेट केले जाऊ शकते, जे गट सदस्यांची नावे # "मेंबर्युइड" विशेषता मध्ये किंवा "rfc2307bis" वर संग्रहित करते, जे "सदस्या" गुणधर्मात गट सदस्य DN साठवते. आपल्याला हे मूल्य माहित नसल्यास आपल्या एलडीएपी # प्रशासकाला विचारा. # ClearOS ldap_schema = rfc2307 सह कार्य करते ldap_uri = ldap: //centos.amigos.cu ldap_search_base = dc = मित्रांनो, dc = cu # नोंद घ्या की गणिता सक्षम केल्याने मध्यम कामगिरीवर परिणाम होईल. # परिणामी, गणनेसाठी डीफॉल्ट मूल्य असत्य आहे. # संपूर्ण माहितीसाठी sssd.conf मॅन पृष्ठ पहा. स्थानिक पातळीवर संकेतशब्द हॅश संचयित करून ऑफलाइन लॉगिनना अनुमती द्या (डीफॉल्ट: चुकीचे) cache_credentials = सत्य ldap_tls_reqcert = परवानगी द्या ldap_tls_cacert = /etc/ssl/certs/ca-cerર્ટates.crt

एकदा फाइल तयार झाल्यावर, आम्ही संबंधित परवानग्या नियुक्त करतो आणि सेवा पुन्हा सुरू करतो:

: ~ # chmod 0600 /etc/sssd/sssd.conf : ~ # सेवा एसएसडी रीस्टार्ट

मागील फाईलची सामग्री समृद्ध करू इच्छित असल्यास आम्ही अंमलात आणण्याची शिफारस करतो मॅन sssd.conf आणि / किंवा पोस्टच्या सुरूवातीच्या दुव्यांसह प्रारंभ करून इंटरनेटवरील विद्यमान दस्तऐवजीकरणांचा सल्ला घ्या. तसेच सल्ला घ्या मॅन sssd-ldap. गठ्ठा एसएसडी मध्ये एक उदाहरण समाविष्ट /usr/share/doc/sssd/example/sssd-example.conf, जो मायक्रोसॉफ्ट Directक्टिव्ह डिरेक्टरी विरूद्ध प्रमाणीकृत करण्यासाठी वापरला जाऊ शकतो.

आता आपण सर्वात मद्यपान करण्यायोग्य आज्ञा वापरू शकता हाताचे बोट y उत्साही:

: $ $ बोटाच्या पावलां लॉगिन: पायides्या नाव: स्ट्रॉइड्स एल रे निर्देशिका: / मुख्यपृष्ठ / स्ट्रिड शेल: / बिन / बॅश कधीही लॉग इन झाला नाही. मेल नाही. योजना नाही. : ~ $ सुदो गेन्ट पासविड लेगोलास लेगोलास: *: 1004: 63000: लेगोलास द एल्फ: / होम / लेगोलास: / बिन / बॅश

आम्ही अद्याप एलडीएपी सर्व्हरचा वापरकर्ता म्हणून अधिकृत करू शकत नाही. फाइल सुधारित करण्यापूर्वी /etc/pam.d/common-session, जेणेकरून आपण आपले सत्र प्रारंभ करता तेव्हा वापरकर्त्याचे फोल्डर स्वयंचलितपणे तयार होते, जर ते अस्तित्वात नसेल तर आणि सिस्टम रीबूट करा:

[----]

सत्र आवश्यक आहे pam_mkhomedir.so स्केल = / इत्यादी / स्केल / उमास्क = 0022

### वरील ओळ आधी समाविष्ट करणे आवश्यक आहे

# येथे प्रति-पॅकेज मॉड्यूल आहेत ("प्राथमिक" ब्लॉक) [----]

आम्ही आमची Wheezy रीस्टार्ट करतोः

: ~ # रीबूट

लॉग इन केल्यानंतर, कनेक्शन व्यवस्थापक वापरून नेटवर्क डिस्कनेक्ट करा आणि लॉग आउट करा आणि परत लॉग इन करा. वेगवान काहीही नाही. टर्मिनल मध्ये चालवा ifconfig आणि ते त्यांना दिसेल eth0 हे मुळीच कॉन्फिगर केलेले नाही.

नेटवर्क सक्रिय करा. कृपया लॉग आउट करा आणि पुन्हा लॉग इन करा. सह पुन्हा तपासा ifconfig.

अर्थात, ऑफलाइन कार्य करण्यासाठी, ओपनएलडीएपी ऑनलाइन असताना किमान एकदा लॉग इन करणे आवश्यक आहे, जेणेकरुन आमच्या संगणकावर प्रमाणपत्रे जतन केली जातील.

ओपनएलडीएपीमध्ये बाह्य वापरकर्त्यास नोंदणी करण्यास आवश्यक आहे हे विसरू नका, प्रतिष्ठापनवेळी तयार केलेल्या वापरकर्त्याकडे नेहमी लक्ष देऊन.

नोट:

पर्याय घोषित करा ldap_tls_reqcert = कधीही नाहीफाइल मध्ये /etc/sssd/sssd.conf, पृष्ठावर म्हटल्याप्रमाणे सुरक्षा जोखीम बनवते एसएसएसडी - सामान्य प्रश्न. डीफॉल्ट मूल्य «आहेमागणी«. पहा मॅन sssd-ldap. तथापि, या प्रकरणात 8.2.5 डोमेन संरचीत करणे फेडोरा दस्तऐवजीकरणातून, खाली सांगितले आहे:

एसएनएसडी विनाएनक्रिप्टेड चॅनेलवर प्रमाणीकरणाला समर्थन देत नाही. परिणामी, आपण एकतर LDAP सर्व्हरविरूद्ध प्रमाणीकरण करायचे असल्यास

TLS/SSLorLDAPSआवश्यक आहे.एसएसएसडी हे विनाएनक्रिप्टेड चॅनेलवर प्रमाणीकरणाला समर्थन देत नाही. म्हणूनच, जर तुम्हाला एलडीएपी सर्व्हरविरूद्ध प्रमाणीकरण करायचे असेल तर ते आवश्यक असेल टीएलएस / एसएलएल o एलडीएपी.

आम्ही वैयक्तिकरित्या विचार करतो समाधानाकडे लक्ष वेधले सुरक्षेच्या दृष्टिकोनातून एंटरप्राइझ लॅनसाठी हे पुरेसे आहे. डब्ल्यूडब्ल्यूडब्ल्यू व्हिलेजच्या माध्यमातून आम्ही एक एनक्रिप्टेड चॅनेल वापरून अंमलात आणण्याची शिफारस करतो TLS किंवा "परिवहन सुरक्षा स्तर », क्लायंट संगणक आणि सर्व्हर दरम्यान.

आम्ही स्वत: ची सही केलेल्या प्रमाणपत्रांच्या योग्य पिढीकडून ते प्राप्त करण्याचा प्रयत्न करतो किंवा «सेल्फ साइन इन “क्लियरओएस सर्व्हरवर, परंतु आम्ही ते करू शकलो नाही. खरं तर हा प्रलंबित प्रश्न आहे. एखाद्या वाचकास हे कसे करावे हे माहित असल्यास, त्याचे वर्णन करण्यास आपले स्वागत आहे!

उत्कृष्ट

एलिओटाइम 3000 शुभेच्छा आणि टिप्पणी दिल्याबद्दल धन्यवाद !!!

ग्रीटिंग्ज इलिओटाइम 3000 आणि लेखाच्या कौतुकाबद्दल धन्यवाद !!!

उत्कृष्ट! मला प्रकाशनाच्या लेखकाचे त्यांचे अफाट ज्ञान सामायिक केल्याबद्दल आणि ब्लॉगच्या प्रकाशनास अनुमती दिल्याबद्दल त्यांचे खूप अभिनंदन करू इच्छित आहे.

Uc मुचास ग्रॅशियस!

आपल्या स्तुतीबद्दल आणि टिप्पण्याबद्दल आपले खूप आभार !!! आपण मला सामर्थ्य दिले की समुदायासह ज्ञान सामायिक करणे सुरू ठेवण्यासाठी आपण दिलेली शक्ती, ज्यात आपण सर्व शिकत आहोत.

चांगला लेख! लक्षात ठेवा प्रमाणपत्रे वापरण्याबद्दल, आपण प्रमाणपत्र व्युत्पन्न करताना आपण ldap कॉन्फिगरेशन (cn = config) मध्ये जोडले पाहिजे:

cLocalSSSS: 71

ccTLSCACerર્ટateFile: / पथ / ते / सीए / प्रमाणपत्र

ccTLSCerર્ટateFile: / पथ / ते / सार्वजनिक / प्रमाणपत्र

ccTLSCertificateKeyFile: / पथ / ते / खाजगी / की

#cTLSVerifyClient: प्रयत्न करा

#cTLSCipherSuite: + RSA: + AES-256-CBC: + SHA1

यासह (आणि प्रमाणपत्रे व्युत्पन्न करत) आपल्याला एसएसएल समर्थन मिळेल.

धन्यवाद!

आपल्या योगदानाबद्दल धन्यवाद !!! तथापि, मी यात ओपनएलडीएपी बद्दल 7 लेख प्रकाशित करतोः

http://humanos.uci.cu/2014/01/servicio-de-directorio-con-ldap-introduccion/

https://blog.desdelinux.net/ldap-introduccion/

त्यांच्यामध्ये मी एसएसएलपूर्वी टीआरएस प्रारंभ करण्याच्या कार्यावर जोर देतो, ज्याची शिफारस ओपनल्डॅप.ऑर्ग.ऑर्ग. @ फेनोबार्बिटल यांना अभिवादन आणि टिप्पणी दिल्याबद्दल आपले मनापासून आभार

माझे ईमेल आहे federico@dch.ch.gob.cu, जर आपणास अधिक अदलाबदल करायची असेल तर. इंटरनेटमध्ये प्रवेश करणे माझ्यासाठी खूप धीमे आहे.

टीएलएससाठी कॉन्फिगरेशन एकसारखेच आहे, हे लक्षात ठेवून की एसएसएलद्वारे परिवहन एन्क्रिप्टेड चॅनेलवर पारदर्शक बनविले जाते, तर टीएलएसमध्ये डेटाच्या वाहतुकीसाठी द्वि-मार्ग एन्क्रिप्शन केले जाते; टीएलएस सह हँडशेकची चर्चा त्याच पोर्टवर केली जाऊ शकते (389 XNUMX)) एसएसएलबरोबर वाटाघाटी पर्यायी पोर्टवर केली जात आहे.

खालील बदला:

cLocalSSSS: 128

ccTLSVerifyClient: परवानगी द्या

#cTLSCipherSuite: सामान्य

(आपण वापरत असलेल्या सुरक्षिततेबद्दल वेडसर असल्यास:

olcTLSCipherSuite: SECURE256:!AES-128-CBC:!ARCFOUR-128:!CAMELLIA-128-CBC:!3DES-CBC:!CAMELLIA-128-CBC)

आणि रीस्टार्ट करा, नंतर आपण यासह पहाल:

gnotls-cli-debug -p 636 ldap.ipm.org.gt

'Ldap.ipm.org.gt' निराकरण करीत आहे…

एसएसएल 3.0 समर्थन शोधत आहे ... होय

% COMPAT आवश्यक आहे की नाही हे तपासत आहे… नाही

टीएलएस 1.0 समर्थनासाठी तपासत आहे ... होय

टीएलएस 1.1 समर्थनासाठी तपासत आहे ... होय

टीएलएस 1.1 ते… एन / ए पर्यंत फॉलबॅक तपासत आहे

टीएलएस 1.2 समर्थनासाठी तपासत आहे ... होय

सेफ रीनेगोटीएशन समर्थनासाठी तपासत आहे ... होय

सेफ रेनगोटीएशन सपोर्ट (एससीएसव्ही) साठी तपासत आहे… होय

ज्यासह टीएलएस समर्थन देखील सक्षम केले आहे, आपण टीएलएससाठी 389 (किंवा 636) आणि एसएसएलसाठी 636 (एलडीॅप्स) वापरता; ते एकमेकांपासून पूर्णपणे स्वतंत्र आहेत आणि दुसरे वापरण्यासाठी आपल्यास एकास अक्षम करण्याची आवश्यकता नाही.

धन्यवाद!