Beberapa hari yang lalu, berita diberitahu bahawa pemacu untuk cip tanpa wayar Broadcom empat kelemahan dikesanItu mereka membenarkan serangan jarak jauh dilakukan pada peranti yang merangkumi cip ini.

Dalam kes yang paling mudah, kerentanan dapat digunakan untuk penolakan perkhidmatan jauh, tetapi senario di mana kerentanan dapat berkembang tidak dikecualikan yang membolehkan penyerang yang tidak disahkan untuk menjalankan kod anda dengan keistimewaan kernel Linux dengan menghantar pakej yang dibuat khas.

Masalah-masalah ini dikenal pasti semasa kejuruteraan terbalik firmware Broadcom, di mana cip yang rentan digunakan secara meluas dalam komputer riba, telefon pintar, dan pelbagai peranti pengguna, dari SmartTV hingga peranti IoT.

Khususnya, cip Broadcom digunakan di telefon pintar pengeluar seperti Apple, Samsumg, dan Huawei.

Perlu diingatkan bahawa Broadcom diberitahu mengenai kerentanan pada bulan September 2018, tetapi memerlukan masa sekitar 7 bulan (maksudnya baru dalam bulan ini sedang berjalan) pembetulan pelancaran diselaraskan dengan pengeluar peralatan.

Apakah kelemahan yang dikesan?

Dua kelemahan mempengaruhi firmware dalaman dan berpotensi membenarkan pelaksanaan kod di persekitaran sistem operasi digunakan dalam cip Broadcom.

Apa Membolehkan anda menyerang persekitaran bukan Linux (Contohnya, kemungkinan serangan pada peranti Apple, CVE-2019-8564 disahkan)).

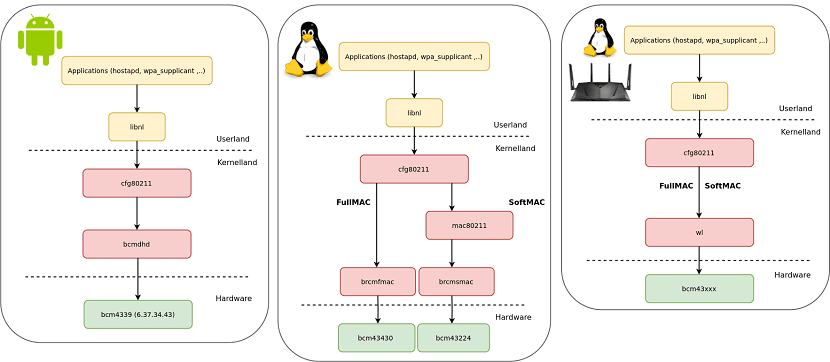

Di sini adalah penting untuk menekankan bahawa sebilangan cip Wi-Fi Broadcom adalah pemproses khusus (ARM Cortex R4 atau M3), yang akan menjalankan kesamaan sistem operasi anda dari pelaksanaan tumpukan wayarles 802.11 (FullMAC).

Dalam kerepek tersebut, pengawal menyediakan interaksi sistem hos dengan firmware cip Wi-Fi.

Dalam keterangan serangan:

Untuk mendapatkan kawalan penuh terhadap sistem utama setelah FullMAC dikompromikan, dicadangkan untuk menggunakan kelemahan tambahan atau akses penuh ke memori sistem pada beberapa cip.

Dalam cip SoftMAC, timbunan wayarles 802.11 dilaksanakan di bahagian pengawal dan dijalankan oleh CPU sistem.

Di pengawal, kelemahan ditunjukkan dalam pemacu hak milik wl (SoftMAC dan FullMAC) seperti di brcmfmac terbuka (FullMAC).

Dalam pemacu wl, dua buffer overflow dikesan, yang dieksploitasi ketika titik akses mengirim pesan EAPOL yang dibuat khas semasa proses perundingan sambungan (serangan dapat dilakukan dengan menghubungkan ke titik akses yang berniat jahat).

Dalam kes cip dengan SoftMAC, kerentanan menyebabkan kompromi kernel sistem, dan dalam kes FullMAC, kod dapat berjalan di sisi firmware.

Di brcmfmac, terdapat buffer overflow dan ralat memeriksa bingkai yang diproses, yang dieksploitasi dengan mengirim bingkai kawalan. Dalam kernel Linux, masalah pada pemacu brcmfmac telah diperbaiki pada bulan Februari.

Kerentanan yang dikenal pasti

Keempat kelemahan yang dinyatakan sejak September tahun lalu, Mereka sudah dikatalogkan dalam CVE berikut.

CVE-2019 9503-

Tingkah laku pemacu brcmfmac yang salah semasa memproses bingkai kawalan yang digunakan untuk berinteraksi dengan firmware.

Sekiranya bingkai dengan peristiwa firmware berasal dari sumber luaran, pemandu membuangnya, tetapi jika acara tersebut diterima melalui bas dalaman, bingkai tersebut akan diabaikan.

Masalahnya ialah peristiwa dari peranti yang menggunakan USB dihantar melalui bas dalaman, yang membolehkan penyerang berjaya memindahkan firmware yang mengawal bingkai sekiranya menggunakan penyesuai wayarles USB;

CVE-2019 9500-

Apabila anda mengaktifkan fungsi "Bangun pada LAN Tanpa Wayar", boleh menyebabkan limpahan dalam pengawal brcmfmac (fungsi brcmf_wowl_nd_results) menghantar kerangka kawalan yang diubah suai khas.

Kerentanan ini boleh digunakan untuk mengatur pelaksanaan kod pada hos selepas penglibatan cip atau dalam kombinasi.

CVE-2019 9501-

Limpahan buffer pada pemacu wl (fungsi wlc_wpa_sup_eapol), yang berlaku semasa pemprosesan mesej, kandungan medan maklumat pengeluar yang melebihi 32 bait.

CVE-2019 9502-

Limpahan buffer dalam pemacu wl (fungsi wlc_wpa_plumb_gtk), yang berlaku semasa pemprosesan mesej, kandungan medan maklumat pengeluar yang melebihi 164 bait.

Fuente: https://blog.quarkslab.com