Helo kawan !. Ini mengenai membuat rangkaian dengan beberapa komputer desktop dengan Ubuntu 12.04 Precise Pangolin, dan pelayan serba boleh ClearOS. Dengan kata lain, rangkaian dengan Perisian Percuma eksklusif.

Penting untuk membaca sebelum ini:

- Pengenalan Rangkaian dengan Perisian Percuma (I): Pembentangan ClearOS

Kita akan lihat:

Rangkaian contoh

- Domain Controller, DNS, DHCP: ClearOS Enterprise 5.2sp1.

- Nama Pengawal: CentOS

- Nama domain: rakan.cu

- IP Pengawal: 10.10.10.60

- ---------------

- Versi Ubuntu: Desktop Ubuntu 12.04.2 tepat.

- Nama pasukan: tepat

- Alamat IP: Menggunakan DHCP

Kami menyediakan Ubuntu kami

Kami mengubah suai fail /etc/lightdm/lightdm.conf untuk menerima log masuk manual, dan kami meninggalkan anda dengan kandungan berikut:

[SeatDefaults] greeter-session = united-greeter user-session = ubuntu greeter-show-manual-login = true greeter-hide-users = true allow-guest = palsu

Setelah menyimpan perubahan, kami mulakan semula lightdm di konsol yang dipanggil oleh Ctrl+Alt+F1 dan di dalamnya kita laksanakan, setelah log masuk, perkhidmatan sudo mulakan semula lightdm.

Kami mengkonfigurasi pelanggan LDAP

Kita mesti mempunyai data pelayan OpenLDAP, yang kita perolehi dari antara muka web pentadbiran di «Direktori »->« Domain dan LDAP":

LDAP Base DN: dc = friends, dc = cu LDAP Bind DN: cn = manager, cn = internal, dc = friends, dc = cu LDAP Bind Password: kLGD + Mj + ZTWzkD8W

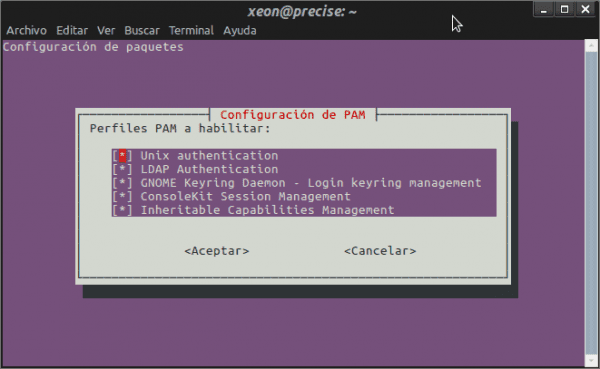

Kami memasang pakej yang diperlukan:

sudo apt-get install jari ldap-auth-client

Semasa proses pemasangan mereka akan menanyakan beberapa soalan, yang mesti kita jawab dengan betul. Jawapannya adalah untuk contoh ini:

Pelayan LDAP Uniform Resource Identifier: ldap: //10.10.10.60 Nama yang dibezakan dari pangkalan carian: dc = friends, dc = cu Versi LDAP untuk digunakan: 3 Buat root tempatan Pangkalan data admin: Ya Adakah pangkalan data LDAP memerlukan login? Tiada akaun LDAP untuk root: cn = manager, cn = internal, dc = friends, dc = cu kata laluan akaun root LDAP: kLGD + Mj + ZTWzkD8W

Sekiranya kita salah dalam jawapan sebelumnya, kita akan melaksanakannya:

dpkg-reconfigure ldap-auth-config

## Respuestas Pelayan LDAP Uniform Resource Identifier: ldap: //10.10.10.60 Nama yang dibezakan dari pangkalan carian: dc = friends, dc = cu Versi LDAP untuk digunakan: 3 Buat root tempatan Pangkalan data admin: Ya Adakah pangkalan data LDAP memerlukan login? Tiada akaun LDAP untuk root: cn = manager, cn = internal, dc = friends, dc = cu Kata laluan akaun root LDAP: kLGD + Mj + ZTWzkD8W crypt tempatan untuk digunakan semasa menukar kata laluan: md5

Kami mengubah suai fail /etc/nsswitch.conf, dan kami tinggalkan dengan kandungan berikut:

# /etc/nsswitch.conf # # Contoh konfigurasi fungsi GNU Name Service Switch. # Sekiranya anda memasang pakej `glibc-doc-referensi 'dan` info', cubalah: # `info libc" Name Service Switch "'untuk maklumat mengenai fail ini. kata laluan: rakan ldap kumpulan: rakan ldap bayangan: compat hos: fail mdns4_minimal [NOTFOUND = return] rangkaian dns mdns4: protokol fail: perkhidmatan fail db: db fail eter: fail db rpc: fail db netgroup: nis

Kami mengubahsuai file /etc/pam.d/common-session sehingga membuat folder pengguna secara automatik ketika log masuk, sekiranya tidak ada:

[----] sesi diperlukan pam_mkhomedir.so skel = / etc / skel / umask = 0022 ### Garis di atas mesti disertakan SEBELUM # berikut adalah modul per-paket (blok "Utama") [----]

Kami berlari di konsol, Hanya untuk Memeriksa, kemas kini pam-auth:

Kami melakukan pemeriksaan:

: ~ $ langkah jari Log masuk: strides Nama: Strides El Rey Direktori: / home / strides Shell: / bin / bash Jangan pernah log masuk. Tiada surat. Tanpa Rancangan. : ~ $ sudo mendapatkan langkah demi langkah Langkah: x: 1006: 63000: Strides El Rey: / rumah / langkah: / bin / bash: ~ $ sudo dapatkan passwd legolas legolas: x: 1004: 63000: Legolas The Elf: / rumah / legolas: / bin / bash

Kami memulakan semula Ubuntu kami kerana perubahan yang dilakukan adalah mustahak:

sudo reboot

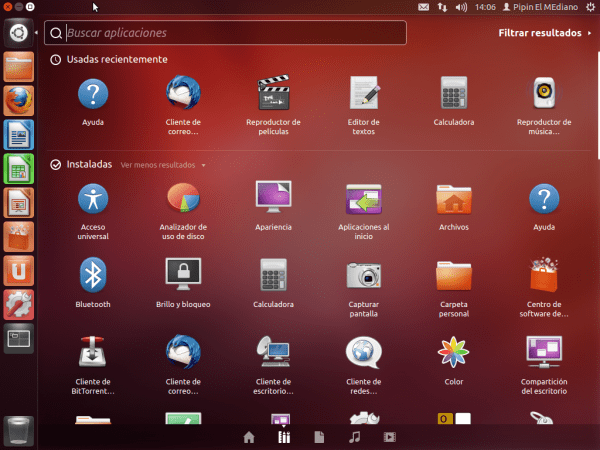

Setelah reboot, kita boleh log masuk dengan mana-mana pengguna yang berdaftar di ClearOS OpenLDAP. Mungkin memerlukan masa untuk log keluar apabila kami mengakhirinya untuk pertama kalinya.

Kami mengesyorkan maka perkara berikut dilakukan:

- Jadikan pengguna luaran sebagai anggota kumpulan yang sama dengan yang dibuat oleh pengguna tempatan semasa pemasangan Ubuntu kami.

- Menggunakan arahan visudo, dilaksanakan sebagai akar, berikan kebenaran pelaksanaan yang diperlukan kepada pengguna luaran.

- Buat penanda buku dengan alamat https://centos.amigos.cu:81/?user di Firefox, untuk mempunyai akses ke halaman peribadi di ClearOS, dan dapat, selain mengubah kata laluan kami, untuk mengubah atau menambahkan data ke profil pengguna kami.

- Pasang OpenSSH-Server untuk dapat mengakses Ubuntu kami dari komputer lain.

Beberapa soalan terakhir kepada pengguna Ubuntu:

- Mengapa dipasang secara lalai dengan pengguna root tanpa kata laluan?

- Mengapa dalam versi Pelayan anda, secara lalai, saya dapat menggunakan aptitude atau apt-get, sedangkan secara lalai dalam versi Desktop anda, saya hanya dapat menggunakan apt-get, dan jika saya ingin menggunakan aptitude haruskah saya memasangnya?

- Mengapa AppArmor dipasang secara lalai? Red Hat dan derivatif membolehkan anda memilih Selinux yang diaktifkan atau tidak.

- Mengapa anda tidak menggunakan fail / etc / inittab yang diterima secara meluas oleh pengedaran GNU / Linux yang lain dan sangat selesa apabila kita perlu melaksanakan Pelayan Akses Jauh?

Dan aktiviti ini selesai untuk hari ini, Kawan !!!

Anda telah membuat saya penasaran untuk mencubanya, sehingga sekarang saya hanya mencuba Zentyal.

PS: Pautan "kita akan lihat:" tidak berfungsi atau tidak berfungsi untuk saya.

Nampaknya, blog ini tidak banyak dikunjungi oleh pengguna Ubuntu. 🙂

Maklumlah, pengguna Ubuntu kebanyakannya pengguna Windows. oleh itu ketiadaan yang luar biasa.

Dan by the way, artikel yang baik.

Terima kasih untuk syarikat, Elio !!!. Yang benar adalah dengan tahap pembacaan ini, saya rasa saya tidak akan berusaha mengulangi pengalaman itu lagi. Dan perhatikan bahawa saya mengulangi bahawa saya menganggap Ubuntu sah. Kita akan lihat.

Saya akan bertindak balas sebagai pengguna debian dan ubuntu kerana kedua-duanya mempunyai persamaan tertentu di bawah:

1. root dinonaktifkan (jika anda tidak mempunyai kata laluan), anda boleh mengaktifkannya dengan passwd, atau ketik sudo bash, yang serupa. Mungkin ia dilumpuhkan atas sebab kemudahan. Apabila root ada, keselamatan ditingkatkan, dengan kelemahan (dan pro pada masa yang sama) bahawa fail yang dihasilkannya menjadi miliknya. Jelaskan kepada chmod pemula (dan angka), chgrp dan chown sehingga pengguna biasa dapat berkongsi fail dengan root. Itulah sebabnya sudo digunakan untuk mencegah kekecewaan pengguna dan tekanan sysadmin.

Walaupun begitu, dalam pemasangan netian debian sebagai ubuntu anda boleh memilih, adakah anda ingin membuat pengguna root? dengan hasil yang serupa (sudo tidak diaktifkan, edit / etc / sudoers).

2. dengan alasan yang sama bahawa sinaptik atau traceroute tidak lagi disertakan. Ada yang mengatakan bahawa kerana kekurangan ruang (pada masa itu diedarkan dalam 700 mb cd), ada yang hanya sedikit orang (desktop) menggunakannya. Saya selalu ingat untuk memasang ketiga-tiganya.

3. SElinux dan Apparmor diaktifkan atau dipasang secara lalai pada distro seperti fedora, centos dan ubuntu. Kembali ke titik 1, mengaktifkannya boleh menjadi sakit kepala bagi pengguna atau sysadmin, tetapi mendapat keamanan. Di Ubuntu Apparmor cukup mengizinkan. Tetapi semasa saya mencuba SElinux di Centos, menjadi sukar bagi pengguna lain untuk memasukkan dan menguruskan fail melalui samba.

4. Sysvinit sudah diganti di beberapa distro, dan selama beberapa tahun. Debian dan Gentoo menyimpannya, tetapi RHEL, Fedora (systemd) atau ubuntu (permulaan) tidak. Dalam http://0pointer.de/blog/projects/why.html Anda dapat melihat alternatif lain dan mengapa perubahannya. Tepat sistemd bersama udev bertanggung jawab untuk fakta bahawa sekarang eth0 disebut sesuatu yang mirip dengan enp2s1 (saya tidak menyukainya), konsep lama ditinggalkan.

Mario: Komen seperti anda adalah apa yang kami harapkan dan apa yang diperlukan untuk menjelaskan banyak perkara. Anda secara peribadi telah menjelaskan beberapa butiran untuk saya. Apabila saya telah menggunakan Ubuntu -little, kecuali 8.04- saya selalu memasukkan kata laluan ke root; Saya memasang aptitude dan sebagainya, begitu juga Synaptic dalam versi terkini. Dan memang benar bahawa konsep lama ditinggalkan. Kemodenan. Terima kasih banyak untuk komen !!!

tidak ada masalah, mereka adalah soalan cerdas yang membuat anda banyak mengingati konsep yang hampir saya lupakan (gentoo), salam!

Saya suka menggunakan Debian dan juga Slackware dan Arch. Walaupun saya harus mengakui bahawa SystemD adalah keajaiban pada permulaan.

Terima kasih banyak untuk artikel, saya biasanya tidak memberi komen, walaupun saya membaca hampir semua artikel dan ini kelihatan sangat menarik bagi saya, jika saya memulakan konfigurasi seperti ini di rumah :)

Salam dan terima kasih sekali lagi.

Terima kasih atas komen !!!.

keraguan, aplikasi berjalan pada klien atau pelayan LDAP. Saya rasa bahawa pada pelanggan, jika tidak, saya perlu membuat pelayan terlalu besar ... Ini sedikit keraguan

Baca ciri utama ClearOS dalam artikel sebelumnya. Ia tidak bertujuan untuk menjadi pelayan aplikasi klasik. Sebaliknya, Infrastruktur dan Perkhidmatan Rangkaian Asas. Sudah tentu anda boleh mengembangkan aplikasi web berdasarkan Apache yang boleh anda pasang. Dan secara peribadi saya tidak mencadangkan penyelesaian seperti itu. Saya lebih suka mempunyai satu atau lebih pelayan aplikasi yang berasingan.

Biasanya, aplikasi berjalan di pihak pelanggan.

Saya tidak tahu sama ada versi terbaru ClearOS mempunyai pelayan Thin Client. Nampaknya saya bukan falsafahnya.

Ok, saya mencubanya bertahun-tahun yang lalu ketika itu adalah Clarkconnect ... dan saya rasa seperti yang anda katakan, ia lebih merupakan rangkaian dan infrastruktur pelayan. Saya akan meneruskan buat masa ini dengan Zentyal saya ... dan saya akan terus mencari pelayan aplikasi.

Artikel anda sangat menarik, saya adalah pengguna Ubuntu, tetapi akhir-akhir ini saya mula melihat sesuatu yang lebih teknikal, sekarang saya mempunyai mesin yang agak lama dan saya memikirkan sesuatu seperti itu untuk mendapat faedah sebenar daripadanya. Terima kasih, anda telah membantu saya mengenai perkara yang perlu dicari

Objektif utama kami adalah untuk membantu penggunaan SWL. Mudah-mudahan dan dapatkan beberapa utiliti untuk mesin lama dari catatan ini.

Satu soalan, adakah anda mempunyai tutorial bagaimana menggunakan domain yang dibeli (dalam kes ini di bluehost) dengan ip dinamik untuk menjadikannya memasang sesuatu yang serupa dengan pelayan anda sendiri?

salam