HERHAAL DE AANVAL MET BACK TRACK 5 R3 NAAR WEP-, WPA- EN WPA2-NETWERKEN MET WPS STANDAARDROUTER.

Het WPS-systeem faalt in een van de methoden die de standaard heeft bij het toevoegen van nieuwe apparatuur aan ons WiFi-netwerk, met name degene die een pincode gebruikt, aangezien de client die probeert verbinding te maken met het netwerk elk pincode kan verzenden van 8 cijfers en als het niet overeenkomt met die van het toegangspunt, geeft het de fout aan, maar er is ontdekt dat bij het verzenden van alleen de eerste 4 cijfers een antwoord wordt verkregen. Zo daalt het aantal mogelijkheden om het aantal te achterhalen van 100 miljoen combinaties tot maar liefst 11.000, dus het is een kwestie van het bereiken met een brute force-aanval in een kwestie van uren.

procédé

STAP 1.

In eerste instantie zien we de bestaande netwerkadapters.

opdracht: luchtom-ng

2e STAP.

De monitormodus is ingeschakeld.

commando airmon-ng start wlan0, moet de mon0-interface zijn ingeschakeld, de interface waarmee de reaver-aanval zal worden gestart.

Grafiek stappen 1 en 2 ..

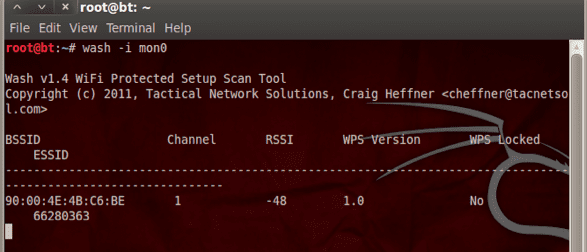

STAP 3.

We controleren de netwerken waarvan de WPS is ontgrendeld en die kunnen worden aangevallen (merk op dat als het geven van de opdracht geen netwerk verschijnt, dit betekent dat er geen netwerken met deze kenmerken in het gebied zijn).

commando was ze mon0

4E EN LAATSTE STAP.

We zijn begonnen met onze aanval, die niet met pakketten is zoals de vorige, maar met pinnen, het systeem test alle mogelijke combinaties van een groep van 8 cijfers (merk op dat in de netwerken die werden geschonden de pin 12345670 was) in het geval van een andere combinatie is het duurt 1-2 uur) moet u toegang hebben tot de sleutel.

commando reaver -i mon0 -b (bssid) -c (kanaal) -vv

hoe kun je zien dat de pin is 12345670

en de sleutel is 364137324339… EN HET NETWERK IS EEN WPA.

Proost.!

Nog een reden om de BackTrack te gebruiken.

Nou, die opmerking is een beetje misplaatst ... elke distro kan worden aangepast om de nodige tools te gebruiken om dit en meer te doen ... het zou alleen genoeg zijn dat je niet langer een kleine laag 8 bent

Elke distro kan worden gebruikt, maar eerlijk gezegd lijkt het belachelijk dat er berichten worden gepubliceerd over hoe het moet, omdat we al weten dat de meeste mensen, wanneer ze deze berichten lezen, ze gebruiken om de wifi van hun buurman xDDD te stelen ..., dan sommigen zullen zich afvragen waarom we geen wifi meer gebruiken en we internet doorgeven via de XD van de PLC

Ik ga akkoord. Wi-Fi stelen lijkt mij een van de meest vernederende handelingen die een computerwetenschapper kan doen. Dit is een gids voor Lammers.

ps ga naar het oude kabelinternet en je ergernis zal eindigen, ps als er iets op straat ligt en mijn laptop detecteert het en ik denk dat je wachtwoord ik denk niet dat er een misdaad is gepleegd

Tegelijkertijd ben ik het ermee eens, maar veel mensen hebben internet alleen omdat het in het pakket zit en ze geen idee hebben waar het voor is, en ik denk dat zolang je verbinding maakt zonder anderen te misbruiken of te beschadigen, het geen probleem zou moeten zijn.

Het is niet nodig om PLC's te gebruiken 🙂

Die dingen activeren dingen die niet nodig zijn en die a priori erg comfortabel lijken.

Persoonlijk activeer ik nooit iets dat (alsof mijn onderbewustzijn me waarschuwt) me kwetsbaarheden doet vermoeden.

In het geval van wifi weet ik bijvoorbeeld dat wps erg handig is, maar ik deactiveer het altijd de eerste keer dat ik toegang heb tot mijn router. Dat ze verbinding maken zonder iets te vragen door het simpele feit dat ik op een knop druk, maakte me al kwaad. Het is hetzelfde als sudo-kwetsbaarheden, van tijd tot tijd verschijnt er iets dat privileges escaleert en niemand hoeft me te adviseren over beveiliging, het is eenvoudige logica. Als u privileges escaleert, bent u waarschijnlijk kwetsbaar. In feite heb ik sudo nooit geconfigureerd en zal dat ook nooit doen.

Kortom, voor mij is elk gemak waarmee ik iets kan doen dat de beveiligingsmaatregelen omzeilt voor mij reden genoeg om te twijfelen aan het gebruik ervan en daarom, indien mogelijk, wordt ik er al toe aangezet om het te deactiveren. Enig ongemak is beter dan de voordeur open te doen voor een vreemde.

Ik moet plc's gebruiken, simpelweg omdat ik geen vpa kan gebruiken, in de router, om de een of andere reden hangt mijn router vast als ik wpa gebruik en een van mijn 3 usb wifi-adapters, die ik gebruik in linux, als ik ze in Windows gebruik, gebeurt er niets ... dat ik in linux verplicht ben om wep te gebruiken ... en natuurlijk. We weten allemaal hoe gemakkelijk het is om een WEP-sleutel te breken, en elke dag meer met de duizenden berichten die mensen aanmoedigen om die dingen te doen.

Uiteindelijk heb ik ervoor moeten kiezen om 50 euro uit te geven, en 3 plc's te gebruiken en het probleem is klaar. Wat is het volgende? Leren hoe je een gat in de muur van de buren maakt en het internet steelt via het elektriciteitsnet? xd

Wat er te lezen is. Dus als ze een handleiding publiceren over het slijpen van een scheermes, publiceren ze die dan zodat mensen ze op straat kunnen stelen?

Hoeveel onzin, alstublieft.

En @ pandev92, besteedt u het geld aan het kopen van PLC's en besteedt u het geld niet aan een fatsoenlijke router, met adequate beveiligingsmaatregelen? Uit ervaring is bekend dat PLC's minder presteren dan een Wifi N, zeker als de elektrische installatie oud of slordig is.

Mijn huis is nieuw gebouwd, het andere is dat ik oranje gebruik en op zoek ben naar een router met ip-stem, het is niet zo gemakkelijk, en als ik het vind, geen idee hoe ik het moet configureren om spraak te verzenden.

trouwens annubis, je opmerking over het slijpen van het mes is niet helemaal correct, in dit geval zou het vergelijkbaar zijn met: »handleiding om te weten hoe je een persoon moet steken» xD

Helaas zijn er maar weinig mensen die tools kennen die voor infiltratie zijn, zoals Backtrack, die niet alleen dienen om de wifi van de buren te stelen, maar ook om databases met zwakke beveiliging te verkrijgen en natuurlijk DDoS-aanvallen op een effectievere manier uit te voeren.

BackTrack zal er altijd uitzien als de GNU / Linux-distro die hulpprogramma's heeft om dat soort dingen te doen, hoewel het bekendste gebruik ervan is om de wifi te stelen, zoals ik al eerder zei.

Eén vraag: en als het netwerk een IP-filter heeft, hoe kan ik dan detecteren dat het dat soort filter heeft en hoe kan het worden geschonden?

Ik veronderstel dat je bedoelt of de router MAC-filtering heeft ingeschakeld (niet IP's). In dit "hypothetische" geval, wat u zou moeten doen, is, met behulp van gewone netwerkscantools, wachten tot u een toegestane client vindt die is gekoppeld aan het AP, dan moet u de MAC van die client kopiëren om deze op uw netwerkkaart te plaatsen voor met behulp van een tool zoals MAC Charger of iets dergelijks, dat wil zeggen, verander de MAC van uw kaart voor die van de client die is ingeschakeld om te associëren.

Vanaf daar zijn de stappen al een beetje wazig, aangezien je "hypothetisch" de router zou kunnen invoeren om je originele MAC toe te voegen, of die filtering, enz., Enz. Kunt verwijderen, maar rekening houdend met het feit dat mensen die filteroptie normaal gesproken niet inschakelen je zou moeten aannemen dat als ze het hebben gedaan, dit komt omdat hoe minder ze weten hoe ze de router moeten invoeren en iets moeten configureren, dus de kans dat ze spoofing opmerken vrij groot is.

Welnu, ik gebruik fysieke adres- (of MAC-) filtering om te voorkomen dat mijn wifi-signaal wordt gestolen en zo het leven zuur te maken voor lammers die het draadloze netwerk willen stelen. Tools zoals de MAC-oplader zijn echter meestal nutteloos wanneer het model, het merk en / of de chipset van de netwerkkaarten meestal met dat adres worden geïdentificeerd, dus zelfs als ze hun echte MAC-adressen maskeren, zou het wijzigen van de MAC nutteloos zijn.

Bedankt voor het verduidelijken van mijn twijfels.

dus je hebt mac-filtering door een client-mac te klonen, je hebt toegang tot je netwerk

Dan noem je de "crackers" lammers ... het lijkt ongelooflijk dat iemand die het gebruik van een Linux-systeem dat is voorbereid voor administratie en netwerkbeheer kent, niet weet dat de eerste 3 blokken van de MAC degene zijn die zijn aangegeven door de fabrikant en de andere 3 zijn willekeurig ... de chipset is alleen geïnteresseerd in de controller en wordt niet aangegeven in de MAC, het IP-adres wordt toegewezen door DHCP of MANUAL, dus het heeft niets te maken met wat je zegt, sommige dingen als ze dat doen Je lijkt te likken het is beter om jezelf te informeren, te leren en dan te delen.

Geen wensen van kwade trouw, groeten en ik hoop dat deze opmerking je motiveert om je kennis te verbeteren.

Het zou leuk zijn om het vanaf Android 4.1 te kunnen doen voor degenen onder ons die geen wifi-netwerkkaart hebben (in feite zijn de programma's die zeggen dat ze dit in Android moeten doen onzin)

Het probleem is niet de Android, het installeren van een terminal en het rooten van de computer, je zou dit soort software kunnen installeren en uitvoeren.

Het probleem met mobiele telefoons is dat hun Wi-Fi-kaarten standaard zijn en dat de meeste de monitormodus niet toestaan die essentieel is om deze software te gebruiken.

Ik heb ergens gelezen dat de S2 erin geslaagd was om hem in monitormodus te zetten ... maar ik weet niet waar hij zou zijn geweest.

Groeten.-

PS: ik heb al jaren geen internet betaald.

Interessant erg interessant

Hallo vrienden,

Hoe installeer ik pakketten en afhankelijkheden op een Ubuntu 12.04? Ik heb gemerkt dat ze niet in de repos staan ...

Bedankt

Google-vriend ... het staat vol met installatiehandleidingen

De installatiehandleidingen zijn omdat iemand ze heeft gemaakt, het kan geen kwaad om les te geven in plaats van de brutaliteit van een instructiepagina iemand naar Google te sturen ...

Het is goed om te weten hoe kwetsbaar we zijn en hoe ze het doen… en nu ook degenen die het niet wisten.

Een bericht over beveiliging zou niet slecht zijn. Ik weet dat ze niet zo aantrekkelijk zijn als kwetsende, maar het zou 'de krul krullen' zijn.

Groeten.

@Jlcmux In stap 1 heb je per ongeluk "airom-ng" geschreven in plaats van "airmon-ng". Het verbaast me dat niemand het heeft opgemerkt, XD!

LOL.

En als het netwerk de WPS heeft gedeactiveerd, wat kan er dan worden gedaan? Omdat de stappen die in de post worden uitgelegd niet langer zouden werken.

Niets, blijf de klassieke woordenboekmethoden gebruiken, brute kracht en wacht afhankelijk van de complexiteit van de sleutel, vooral als het een WPA2 is.

En meer als het wordt gefilterd met MAC-adressen.

ikura

Het maakt me aan het lachen om te denken dat we altijd naar de negatieve kant van mensen zoeken. Dat is waarom ze zeggen dat het slecht of immoreel is om Wi-Fi-sleutels te bemachtigen. Als we ons in dat plan zouden storten, zouden we gewoon paranoïde moeten zijn, bang voor iedereen, want wie kunnen we tenslotte vertrouwen….

Als het "stelen" of "hacken" van wifi slecht is of niet, laten we het over aan het geweten van elke persoon. Ook wanneer iemand ervoor kiest om een soort technologie te gebruiken, is het verplicht om zichzelf te leren omgaan met die technologie. Moet iemand die een auto koopt niet de (meest elementaire) verkeerswetten van zijn land kennen of kan het zijn dat ik als eigenaar van een auto geen verantwoordelijkheden heb ...

Bij het aanschaffen van een dienst van iets (wifi in dit geval) is het logisch om te denken dat we onszelf moeten leren hoe we onszelf kunnen beschermen tegen de aanvallen die dit soort systemen kunnen ondergaan.

Als ze puur numeriek zijn, is het erg snel zoals het nemen van een WEP, maar als het hexadecimaal is, duurt het veel langer ... het kan uren duren.

Bedankt, ik ben mijn wifi-netwerk aan het testen, het bleek dat deze optie standaard is geconfigureerd en ik kende xD niet eens

Dank u.

Goed, ik doe wat tests met wifislax 4.6 in mijn netwerk, maar ik weet niet wat er gebeurt dat het is gekoppeld aan mijn router, maar het geeft geen pincode en ik heb de wps geactiveerd Ik begrijp niet dat ik het heb geprobeerd wifiway, wifislax, backtrack, alleen dat is gekoppeld aan mijn router, het kan 1 of 2 uur duren voordat er geen pin uitkomt, weet iemand wat het zou kunnen zijn?

Hallo, kun je me vertellen welke programma's ik nodig heb om dit programma te installeren, aangezien ik verschillende tutorials heb gezien en ze zeggen niet wat er wordt gebruikt om het te installeren

LOOL! Het is geen programma, het is een besturingssysteem, een op Linux gebaseerde distributie, dit is belangrijk omdat het je al vertelt dat je de LiveCD-versie kunt gebruiken 🙂

In de eerste stap is het: airmon-ng NO airom-ng en in de tweede stap heb je alle 'airmon-ng start wlan0 geplakt, het moet' bedankt voor de tute en groeten Linux-vrienden! 0 /

Ik deed deze aanval en de buurman realiseerde zich als gevolg dat ik de wps deactiveerde. Wat mijn aandacht trekt, is: hoe wist hij dat hij werd aangevallen? voor zover ik weet zijn deze aanvallen heimelijk. Ik zal dit onderzoeken: - /

Ja, op mijn mobiele telefoon kan ik dat. Voorstellen. De pincode. genoemd. voor. ontvang de sleutel

Movistar-routers, die standaard firmware-updates van het bedrijf zelf ontvangen, omdat als dit proces van de gebruiker afhing, het percentage updates erg laag zou zijn, zijn ze onlangs bijgewerkt met een eenvoudige oplossing om deze aanval te voorkomen. De router staat slechts een beperkt aantal pogingen toe alvorens verder te gaan met testen, wat dit proces aanzienlijk verlengt, waardoor het de voorkeur verdient om terug te keren naar traditionele methoden om dit soort sleutels te achterhalen. Altijd voor educatieve doeleinden en natuurlijk zonder enige vorm van illegale handeling te plegen;).

Groeten.

Mijn vriend, neem me niet kwalijk, kun je me het bactrak-programma naar mijn e-mail sturen? Ik heb het al op internet gezocht en ik heb de officiële pagina gevonden en er staat dat het er niet meer is, nu is er een beroemde kali maar ik wil het bactrak

Sorry maar BackTrack is / was de naam van een distro die onder meer werd gebruikt om netwerken, computers, enz. Te controleren (of te doorbreken).

Enige tijd geleden werd het niet meer BackTrack genoemd en heet het Kali, maar het is eigenlijk bijna hetzelfde, het heeft dezelfde applicaties, het dient hetzelfde doel, alleen is de naam veranderd.

Het is een dvd die niet per e-mail kan worden verzonden.

Download Kali en volg de tutorials die u op het net vindt, ze zullen u hetzelfde van dienst zijn.

Goed zo!

Ik ben een autodidactische beginneling in dit alles en ik heb gemerkt dat het controleren van de netwerken met ontgrendeld wps me geen resultaten oplevert, maar we weten dat dat zo is omdat een vriend het met zijn laptop heeft laten werken en het voor hem werkte. Weet u welke andere mogelijkheden het kan zijn?

Hallo! AAN IEDEREEN.

Om dit te zeggen tegen mensen die het niet eens zijn met het schenden van de netwerken van hun buren, wil ik ze zeggen dat vanuit ethisch oogpunt het juiste is dat elke persoon betaalt voor zijn eigen internetdienst om dat niet te doen. moet het stelen. naar de buurman, helaas hebben in sommige landen veel mensen niet de mogelijkheid om dit soort diensten in te huren, ik ben al heel lang een van die mensen, gelukkig en godzijdank heb ik een fatsoenlijke baan gevonden en ik had de manier om voor die service te betalen, nou heren, als de meerderheid in dit forum moet betalen voor hun eigen service, goed voor jou, maar druk je alsjeblieft niet slecht uit tegen degenen die niet de mogelijkheid hebben om het te doen, omdat je zeker niet weet wat de noodzaak en de dingen zijn die je moet doen om te overleven in deze wereld die steeds duurder wordt om in te leven.

maar dit vps-apparaat is uitgeschakeld zoals u doet met een ingeschakeld

Ik heb veel opmerkingen gelezen (niet alle) en mijn eerlijke mening is dat als iemand wifi heeft, ik je huis bestraal met wifi, het je ruimte binnenkomt. De RF-golven passeren je constant, als je een codering of een gebruik voor dat signaal, welkom zijn. Zo betaalt de GPS door middel van triangulatie GSM nooit een dienst, maar profiteert u van de RF straling van GSM repeaters. Waar ik op wil ingaan, is dat het stelen van wifi nooit illegaal zal zijn en het lijkt mij helemaal niet een criminele of vernederende handeling. Ik hoop dat mijn opmerking je helpt

Ik denk hetzelfde als jij Roberto. Jarenlang zijn die signalen overal in mijn huis te horen ... en daar profiteer ik van of

Groeten, ik heb al je stappen naar de eprfection uitgevoerd, bij het uitvoeren van het commando «reaver -i mon0 -b (bssid) -c (kanaal) -vv» starten de pakketten, maar het blijft nog steeds in: »[+] Watting voor baken van «(TARGET MAC)»

Weet iemand waarom?

Thanks, groeten!

vriend, noch het wash- noch het reaver-commando werkt voor mij, ik weet zeker dat ik iets moet installeren, help me alstublieft, bij voorbaat dank

wat is erger?

Signalen in de lucht vinden is niet slecht, het is erger om als slaaf voor het leven te moeten betalen, toch?

Amen broeder

goede bijdrage voor de wetenschap

Het overkomt mij niet van een wating baken van daaruit blijft het omdat

Eens kijken ... Is het dus mogelijk om de WPA-sleutel te verkrijgen van een modem met WPS? En is dat mogelijk? En maakt het uit of de aanvaller op de WPS-knop heeft gedrukt of niet?

Ik hou van het stelen van wifi alleen om te stelen en we hebben het daar een maand geleden achtergelaten.Ik wacht tot het internet is geïnstalleerd, ik heb internet nodig en ik ben dol op het stelen van wifi Hahaha

Het werkt perfect nu ik gratis internet heb ^^

Heel erg bedankt voor de duidelijke instructie. Morgen beloof ik je te vertellen hoe het ging.

Ik heb Reaver meer dan een maand op een Linux-VM getest met meerdere Wi-Fi-netwerken en het kraakte me helemaal niet.

Enigszins late xD, het is moeilijk om wifi-aanvallen uit te voeren via een virtuele machine, het beste is (en ik hoop dat je het hebt gedaan) om te proberen vanaf een live usb die perfecte toegang heeft tot je netwerkkaart

Hoe schakel ik mijn wifi weer in nadat ik deze aanval heb uitgevoerd? of moet ik mijn computer opnieuw opstarten?