tijdens de laatste weken we delen hier op de blogsommige van de nieuws die bekend werden gemaakt over hackgevallen a Nvidia en Samsung door hackersgroep Lapsus$, die ook toegang kreeg tot informatie van Ubisoft.

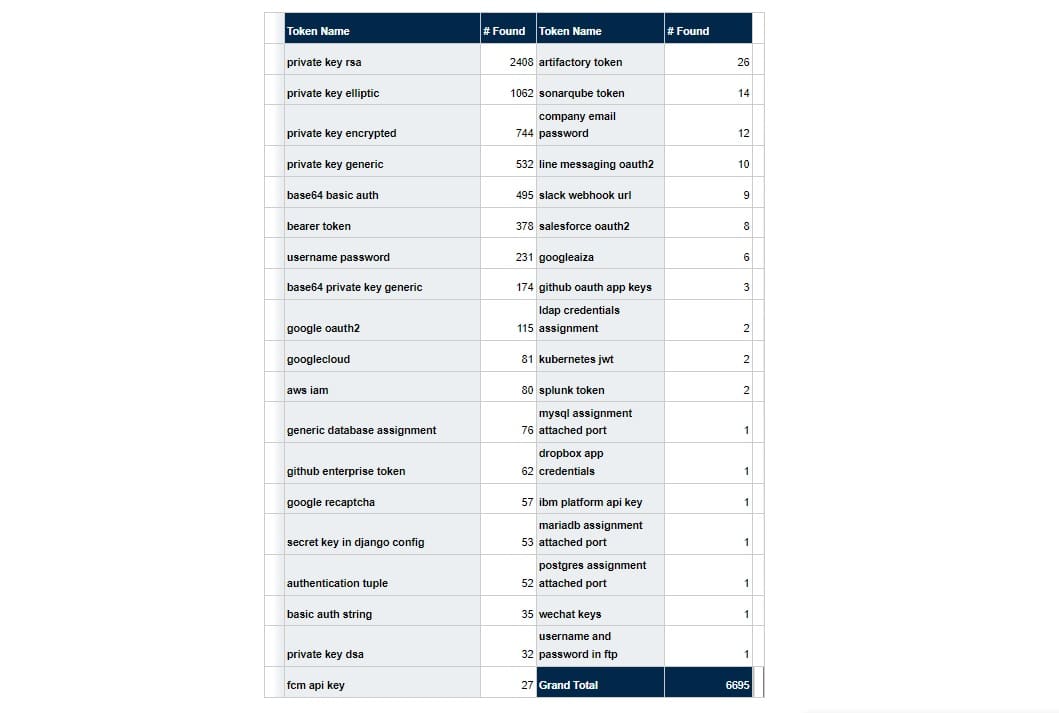

En het is dat onlangs GitGuardian heeft de broncode van Samsung gescand voor informatie vertrouwelijk, zoals geheime sleutels (API-sleutels, certificaten) en ontdekte 6695 ervan. Dit resultaat werd verkregen tijdens een analyse waarbij meer dan 350 individuele detectoren werden gebruikt, die elk op zoek waren naar de specifieke kenmerken van een soort geheime sleutel, wat met grote precisie resultaten opleverde.

In deze zoektocht hebben onderzoekers GitGuardian uitgesloten resultaten van generieke hoge-entropiedetectoren en generieke wachtwoorddetectoren, omdat ze meestal valse positieven kunnen bevatten en daarom opgeblazen resultaten kunnen genereren. Met dat in gedachten zou het werkelijke aantal geheime sleutels veel hoger kunnen zijn.

Voor degenen die niet bekend zijn met GitGuardian, je moet weten dat dit een bedrijf is dat in 2017 is opgericht door Jérémy Thomas en Eric Fourrier en dat de FIC Start-up Award 2021 heeft ontvangen en lid is van de FT120.

Het bedrijf heeft zich gevestigd als specialist in het opsporen van geheime sleutels en richt zijn R&D-inspanningen op oplossingen die voldoen aan het gedeelde verantwoordelijkheidsmodel rond de implementatie van AppSec, rekening houdend met de ervaring van ontwikkelaars.

Zoals we kunnen zien in de samenvatting van de resultaten, vertegenwoordigen de eerste acht resultaten 90% van de ontdekkingen en hoewel het zeer gevoelige informatie is, kan het moeilijker zijn voor een aanvaller om te gebruiken, omdat het waarschijnlijk verwijst naar interne systemen.

deze laat iets meer dan 600 geheime authenticatiesleutels achter die toegang bieden tot een breed scala aan verschillende services en systemen die een aanvaller zou kunnen gebruiken om zijdelings andere systemen binnen te dringen.

» Van de meer dan 6600 sleutels die in de Samsung-broncode worden gevonden, is ongeveer 90% voor interne Samsung-services en -infrastructuur, terwijl de kritieke resterende 10% toegang kan bieden tot externe services of tools van Samsung, zoals AWS, GitHub, artefacten, en Google”, legt Mackenzie Jackson uit, Developer Advocate bij GitGuardian.

Een recent GitGuardian-rapport toonde aan dat in een organisatie met gemiddeld 400 ontwikkelaars meer dan 1000 geheime sleutels worden gevonden in interne broncoderepositories (Source State of Secrets Sprawl 2022).

Als dergelijke geheime sleutels worden gelekt, kan dit van invloed zijn op het vermogen van Samsung om: om telefoons veilig te updaten, kwaadwillenden toegang te geven tot gevoelige klantinformatie of hen toegang te geven tot de interne infrastructuur van Samsung, met de mogelijkheid om andere aanvallen uit te voeren.

Mackenzie Jackson voegt toe:

Deze aanvallen leggen een probleem bloot waar velen in de beveiligingsindustrie alarm over hebben geslagen: de interne broncode bevat een steeds grotere hoeveelheid gevoelige gegevens, maar blijft een hoogst onbetrouwbaar bezit. Broncode is algemeen beschikbaar voor ontwikkelaars in het hele bedrijf, er wordt een back-up van gemaakt op verschillende servers, opgeslagen op de lokale machines van de ontwikkelaars en zelfs gedeeld via interne documentatie of e-mailservices. Dit maakt ze een zeer aantrekkelijk doelwit voor tegenstanders en dus zien we een hardnekkigheid in de frequentie van deze aanvallen.”

Op het Lapsus$ Telegram-kanaal zullen we kunnen zien hoe de hackergroep toegang krijgt tot deze opslagplaatsen door een in wezen een oproep te sturen naar werknemers van grote organisaties om hun toegang bekend te maken.

Helaas zijn we nog niet klaar met het zien van dergelijke aanvallen, de groep deelt nu peilingen, opnieuw via hun Telegram-kanaal, en vraagt hun publiek welke broncode ze vervolgens moeten lekken, wat aangeeft dat er waarschijnlijk nog veel meer lekken zullen komen. in de toekomst.

Eindelijk Als u er meer over wilt weten, u kunt de details controleren In de volgende link.