Hacken en pentesten: pas uw GNU / Linux Distro aan dit IT-veld aan

Hoewel de Hacking is niet noodzakelijk een computerveld, de Pentesten als het volledig is. Hij Hacking of een hackerHet is eerder een algemene term, die meestal meer wordt geassocieerd met een manier van denken en een manier van leven. Hoewel, in deze moderne tijd waar alles mee wordt geassocieerd IT-domein, is het logisch om te denken dat a hacker is een computer expert door de natuur of door professionele studies.

Terwijl de term Pentesten of wees een pen tester, als het iets is dat duidelijk verband houdt met IT-domein, gezien de kennis, beheersing en het noodzakelijke gebruik van speciale en geavanceerde computertoepassingen, voornamelijk gericht op het onderwerp cyberbeveiliging en computerforensisch onderzoek.

Voordat we volledig op het onderwerp ingaan, raden we aan om 7 eerdere gerelateerde publicaties te lezen, 4 met de geavanceerd gebruik van GNU / Linux op andere IT-gebieden en 3 over het huidige onderwerp, dat wil zeggen het onderwerp Hacken / hackers, om de volgende aflezing aan te vullen en te voorkomen dat deze te groot wordt.

De volgende publicaties hadden betrekking op het geavanceerd gebruik van GNU / Linux zijn:

En de volgende publicaties hadden betrekking op het Bereik van hacken / hackers zijn:

Hacken en pentesten: interessant IT-veld

We zullen de term hieronder toelichten Hacken / Hacker en de term Pentesting / Pentester om dan verder te gaan met de tips en aanbevelingen die nodig zijn om de vraag te beantwoorden: Hoe passen we onze GNU / Linux-distributies aan op het IT-gebied van hacken en pentesten?

Hacken en hacken

Vanuit een computerstandpunt gesproken, een redelijk acceptabele en algemene definitie van Hacking is:

"De permanente zoektocht naar kennis in alles wat te maken heeft met computersystemen, hun beveiligingsmechanismen, hun kwetsbaarheden, hoe ze kunnen profiteren van deze kwetsbaarheden en de mechanismen om zichzelf te beschermen tegen degenen die weten hoe ze het moeten doen". Hacken, kraken en andere definities

Bijgevolg een hacker IT is een persoon die:

"Heeft de neiging om ICT's onvermijdelijk te gebruiken en te domineren, om efficiënte en effectieve toegang te krijgen tot de kennisbronnen en de bestaande controlemechanismen (sociaal, politiek, economisch, cultureel en technologisch) om de nodige veranderingen aan te brengen in het belang van iedereen". De Hacker-beweging: levensstijl en vrije software

Pentesting en Pentester

Ondertussen heeft hij Pentesten kan duidelijk worden samengevat als:

"De actie of activiteit van het aanvallen van een computersysteem om bestaande storingen, kwetsbaarheden en andere beveiligingsfouten te identificeren om externe aanvallen te voorkomen. Bovendien is Pentesting echt een vorm van hacken, alleen is deze praktijk volkomen legaal, aangezien het de toestemming heeft van de eigenaren van de te testen apparatuur, naast de bedoeling om echte schade aan te richten.". Wat is pentesting en hoe kunnen cyberaanvallen worden opgespoord en voorkomen?

Vandaar dat een pen tester kan worden gedefinieerd als die persoon:

"Wiens taak het is om verschillende processen of specifieke stappen te doorlopen die een goed onderzoek garanderen en zo alle mogelijke vragen kunnen stellen over storingen of kwetsbaarheden in het systeem. Daarom wordt het vaak een Cybersecurity Auditor genoemd". Wat is Pentesting?

Hoe passen we onze GNU / Linux-distributies aan op het IT-gebied van hacken en pentesten?

GNU / Linux-distributies voor hacken en pentesten

Zeker zijn er momenteel veel GNU / Linux-distributies speciaal gewijd aan IT-domein del Hacking en Pentesten, zoals:

- Kali: Gebaseerd op Debian -> https://www.kali.org/

- Papegaai: Gebaseerd op Debian -> https://www.parrotlinux.org/

- backbox: Gebaseerd op Ubuntu -> https://www.backbox.org/

- Caine: Gebaseerd op Ubuntu -> https://www.caine-live.net/

- Demon: Gebaseerd op Debian -> https://www.demonlinux.com/

- bugtraq: Gebaseerd op Ubuntu, Debian en OpenSUSE -> http://www.bugtraq-apps.com/

- ArchStrike: Gebaseerd op Arch -> https://archstrike.org/

- BlackArch: Gebaseerd op Arch -> https://blackarch.org/

- Pentoo: Gebaseerd op Gentoo -> https://www.pentoo.ch/

- Fedora beveiligingslaboratorium: Gebaseerd op Fedora -> https://pagure.io/security-lab

- WiFi'sLax: Gebaseerd op Slackware -> https://www.wifislax.com/

- Draco's: Gebaseerd op gebaseerd op LFS (Linux from Scratch) -> https://dracos-linux.org/

- Samurai Web Testing Framework: Gebaseerd op Ubuntu -> https://github.com/SamuraiWTF/samuraiwtf

- Network Security Toolkit: Gebaseerd op Fedora -> https://sourceforge.net/projects/nst/files/

- VERDEDIGD: Gebaseerd op Ubuntu -> http://na.mirror.garr.it/mirrors/deft/

- Uienbeveiliging: Gebaseerd op Ubuntu -> https://securityonion.net/

- Santoku: Gebaseerd op LFS gebaseerd -> https://santoku-linux.com/

- Andere verlaten projecten: spyrock, Beini, XiaopanOS, Live Hacking, Blackbuntu, STD, NodeZero, Matriux, Ubnhd2 en PHLAK.

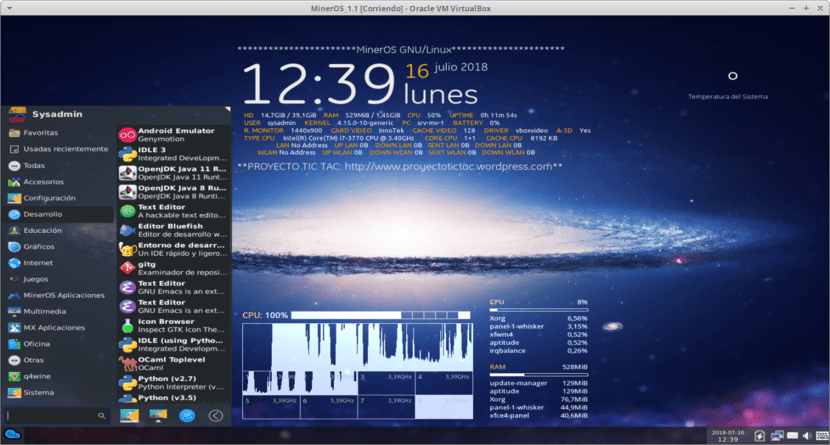

Importeer GNU / Linux Distros Repositories voor hacken en pentesten

Velen van ons gebruiken echter GNU / Linux-distributies moeders of traditioneel rechtstreeks, zoals Debian, Ubuntu, Arch, Gentoo of Fedora, en we hoeven alleen het Hacking- en pentesting-applicaties via onze Pakket manager inbegrepen.

En aangezien veel van de traditionele repositories niet de volledige of de meest up-to-date tools bevatten die van kracht zijn, moeten we de repositories van de GNU / Linux-distributies gelijkwaardige gespecialiseerde programma's op basis van de onze, dat wil zeggen, als we deze gebruiken Debian GNU / Linux we moeten de repositories van Kali en Parrot, bijvoorbeeld om ze later te installeren. Met respect voor de pakketversies van Debian GNU / Linux met die van deze gespecialiseerde Distro's om te voorkomen dat pakketten of het hele besturingssysteem onherstelbaar kapot gaan.

procédé

Om het Kali-opslagplaatsen op Debian moet de volgende procedure worden uitgevoerd:

- Neem in uw eigen of nieuw .list-bestand een geschikte opslagplaats van genoemde Distro op, waaronder de volgende:

# deb http://http.kali.org/kali kali-rolling main non-free contrib

# deb http://http.kali.org/kali kali-last-snapshot main non-free contrib

# deb http://http.kali.org/kali kali-experimental main non-free contrib- Voeg de sleutels toe die worden gevraagd vanuit de repositories met behulp van de volgende opdrachten:

# sudo gpg --keyserver hkp://keys.gnupg.net --recv-key 7D8D0BF6

# sudo gpg -a --export ED444FF07D8D0BF6 | sudo apt-key add -Om het Parrot-opslagplaatsen op Debian moet de volgende procedure worden uitgevoerd:

- Neem in uw eigen of nieuw .list-bestand een geschikte opslagplaats van genoemde Distro op, waaronder de volgende:

# deb http://deb.parrotsec.org/parrot rolling main contrib non-free

# deb http://deb.parrotsec.org/parrot stable main contrib non-free

# deb https://deb.parrot.sh/parrot/ rolling main contrib non-free

# deb https://deb.parrot.sh/parrot/ rolling-security main contrib non-free

# deb http://mirrors.mit.edu/parrot/ parrot main contrib non-free # NORTEAMERICA

# deb https://mirror.cedia.org.ec/parrot/ parrot main contrib non-free # SURAMERICA

# deb https://ba.mirror.garr.it/mirrors/parrot/ parrot main contrib non-free # EUROPA

# deb https://mirror.yandex.ru/mirrors/parrot/ parrot main contrib non-free # ASIA

# deb http://mjnlk3fwben7433a.onion/parrot/ parrot main contrib non-free # RED TOR- Voeg de sleutels toe die worden gevraagd vanuit de repositories met behulp van de volgende opdrachten:

# sudo gpg --keyserver hkp://keys.gnupg.net --recv-key 6EB1660A

# sudo gpg -a --export B56FFA946EB1660A | sudo apt-key add -Hierna hoeven we alleen onze bekende, favoriete en meest bijgewerkte Hacking- en pentesting-applicaties van deze opslagplaatsen, waarbij we er goed op letten dat onze Debian GNU / Linux-besturingssysteem. Voor de rest van de GNU / Linux-distributies moeders of traditioneel, hetzelfde moet worden gedaan met hun equivalenten, zoals in boog na de volgend voorbeeld met BlackArch.

Omdat anders de laatste optie de downloaden, compileren en installeren van elk gereedschap Hacken en pentesten los van hun officiële websites, wat soms wordt aanbevolen. En als iemand geen idee heeft welke tool Hacken en pentesten zou ideaal zijn om te weten en te installeren, kunt u op het volgende klikken link starten. Hoewel er ook een eenvoudige mogelijkheid is om «Fsociety: een uitstekend pakket hacktools".

Conclusie

We hopen dit "handige kleine post" op «¿Cómo adaptar nuestras Distros GNU/Linux al ámbito TI del Hacking y el Pentesting?»het verkennen van verschillende methoden of alternatieven, zoals de directe installatie van applicaties vanuit de eigen of externe repositories, of het gebruik van beschikbare onafhankelijke applicaties, is van groot belang en nuttig voor de gehele «Comunidad de Software Libre y Código Abierto» en een grote bijdrage aan de verspreiding van het prachtige, gigantische en groeiende ecosysteem van toepassingen van «GNU/Linux».

En voor meer informatie, aarzel dan niet om er een te bezoeken Online bibliotheek als OpenLibra y jedit om te lezen boeken (pdf's) over dit onderwerp of anderen kennisgebieden. Voor nu, als je dit leuk vond «publicación», stop niet met het delen met anderen, in jouw Favoriete websites, kanalen, groepen of gemeenschappen van sociale netwerken, bij voorkeur gratis en open als Mastodont, of veilig en privé zoals Telegram.

Of bezoek gewoon onze homepage op DesdeLinux of word lid van het officiële kanaal Telegram van DesdeLinux om deze of andere interessante publicaties op te lezen en erop te stemmen «Software Libre», «Código Abierto», «GNU/Linux» en andere onderwerpen die verband houden met «Informática y la Computación», En de «Actualidad tecnológica».

Voor Fedora / Centos / RHL-gebruikers, aangezien fedora een spin onderhoudt genaamd Security Lab, kun je deze downloaden van https://labs.fedoraproject.org/en/security/

Het is niet zo compleet als Kali, maar het heeft nogal wat hulpprogramma's.

of als je Fedora al gebruikt, installeer het dan vanaf de terminal met

sudo dnf groupinstall "Security Lab"

of van centos die de repo's importeert.

Groeten Fedoriano21. Uitstekende bijdrage, bedankt voor je reactie.