|

Zoals alle Linux-distributies, wordt Ubuntu al geleverd met een geïnstalleerde firewall (firewall). Deze firewall is in feite ingebed in de kernel. In Ubuntu werd de opdrachtregelinterface van de firewall vervangen door een wat gemakkelijker te gebruiken script. Ufw (Uncomplicated FireWall) heeft echter ook een grafische interface die supergemakkelijk te gebruiken is.In deze post zullen we stap voor stap een mini-handleiding presenteren over het gebruik van gufw, de grafische interface van ufw, om onze firewall te configureren. |

Voordat u gufw installeert, is het geen slecht idee om de status van ufw te controleren. Om dit te doen, opende ik een terminal en schreef:

sudo ufw-status

Het resultaat zou iets moeten zeggen als: "Status: inactief". Dat is de standaardstatus van de firewall in Ubuntu: deze is geïnstalleerd maar is uitgeschakeld.

Om gufw te installeren, heb ik het Ubuntu Software Center geopend en daar naar gezocht.

U kunt het ook vanaf de terminal installeren door te typen:

sudo apt-get installeer gufw

Gufw

Eenmaal geïnstalleerd, kunt u het openen via Systeem> Beheer> Firewall-instellingen.

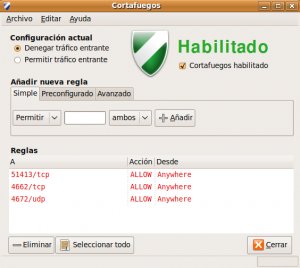

Zoals je kunt zien in de schermafbeelding, accepteert ufw standaard alle uitgaande verbindingen en weigert alle inkomende verbindingen (behalve die gerelateerd aan uitgaande verbindingen). Dit betekent dat elke applicatie die u gebruikt, zonder problemen verbinding kan maken met de buitenwereld (of het nu internet is of een deel van uw intranet), maar als iemand van een andere machine toegang wil tot de uwe, kan dat niet.

Alle verbindingsbeleid wordt in het bestand opgeslagen / etc / default / ufw. Vreemd genoeg blokkeert ufw standaard IPv6-verkeer. Bewerk het bestand om het in te schakelen / etc / default / ufw en veranderen IPV6 = nee door IPV6 = ja.

Aangepaste regels maken

Klik op de knop Toevoegen in het hoofdvenster van gufw. Er zijn drie tabbladen voor het maken van aangepaste regels: vooraf geconfigureerd, eenvoudig en geavanceerd.

Vanuit Voorgeconfigureerd kunt u een reeks regels maken voor een bepaald aantal services en applicaties. De beschikbare services zijn: FTP, HTTP, IMAP, NFS, POP3, Samba, SMTP, ssh, VNC en Zeroconf. De beschikbare applicaties zijn: Amule, Deluge, KTorrent, Nicotine, qBittorrent en Transmission.

Vanuit Simple kunt u regels maken voor een standaardpoort. Hiermee kunt u regels maken voor services en applicaties die niet beschikbaar zijn in Preconfigured. Om een reeks poorten te configureren, kunt u ze instellen met de volgende syntaxis: PORT1: PORT2.

Vanuit Geavanceerd kunt u meer specifieke regels maken met behulp van de bron- en doel-IP-adressen en poorten. Er zijn vier opties beschikbaar om een regel te definiëren: toestaan, weigeren, weigeren en beperken. Het effect van toestaan en ontkennen spreekt voor zich. Weigeren retourneert het bericht "ICMP: bestemming niet bereikbaar" naar de aanvrager. Met Limiet kunt u het aantal mislukte verbindingspogingen beperken. Dit beschermt je tegen brute force-aanvallen.

Zodra de regel is toegevoegd, verschijnt deze in het hoofdvenster van gufw.

Zodra een regel is gemaakt, wordt deze weergegeven in het hoofdvenster van Gufw. U kunt de regel ook bekijken vanuit een shell-terminal door sudo ufw status te typen.

Subnormaal leren schrijven, goed van iets servis

Ik ga je niet beledigen, zoals je doet door jezelf subnormaal te noemen, voor fouten bij het schrijven, maar ik moet je zeggen dat "je de strohalm in het oog van een ander ziet, en je ziet de balk niet in het jouwe".

In een enkele geschreven regel heb je verschillende fouten en weglatingen gemaakt; het belangrijkste is misschien om de tegenwoordige infinitief te vervangen door de imperatief.

Ik ben geen expert, maar zoals ik lees, is het noodzakelijk om de volgende stappen te volgen om te voorkomen dat de apparatuur reageert op echoverzoeken (een minimumvoorwaarde voor de onzichtbaarheid van onze apparatuur en om een poortscanner correct te passeren):

$ sudo ufw inschakelen

$ sudo nano /etc/ufw/before.rules

Waar de regel die zegt:

-A ufw-voor-invoer -p icmp –icmp-type echo-verzoek -j ACCEPT

dus het ziet er zo uit:

# -A ufw-before-input -p icmp –icmp-type echo-request -j ACCEPT

Bewaar naar nano met control + O. Sluit af met control + X.

Vervolgens:

$ sudo ufw uitschakelen

$ sudo ufw inschakelen

Ik deed dit op mijn pc. Iemand corrigeert me als het niet correct is.

Hallo, het is waar dat in de 64-bits versie de GUI anders is. Ik denk dat het niet zo intuïtief is als GuardDog, maar ik heb het geprobeerd en het gaf me betere resultaten met een aantal poorten die me compliceerden, dus de gufw werkte al. Dus dit bericht was precies goed voor mij. Bedankt Laten we gebruiken ...

Voor zover ik me herinner, zou het moeten werken, zelfs als u opnieuw opstart.

Dit programma is slechts een interface voor de firewall die standaard in Ubuntu wordt geleverd.

Proost! Paul.

Is de firewall eenmaal geconfigureerd, functioneert deze zelfs als u opnieuw opstart of moet deze bij elke login worden gestart? Bij voorbaat dank voor het antwoord.

Bedankt voor de post.

Ik ben nogal een beginneling en weet niet zeker of wat ik doe correct is voor effectieve bescherming. Het enige dat ik van internet download, is de Ubuntu iso en andere distributies, dus ik vind het leuk om alle poorten gesloten te hebben en de ufw activeer ik het op de volgende manier in de console.

»Sudo ufw enable», dit geeft de melding dat de firewall is geactiveerd, in een volgende stap breng ik de volgende wijziging aan door het volgende commando in de console in te voeren:

"Sudo gedit /etc/ufw/before.rules"

In het volgende scherm dat verschijnt, pas ik de regel waar "klaar" is aan met een hekje aan het begin van de regel van uiterst links.

Nu de vraag die ik u wilde stellen: is dit correct voor een bescherming van mijn computer?

Bij voorbaat dank voor de reactie en vriendelijke groeten.

Ja dat klopt. Als je regels wilt maken, raad ik aan gufw te gebruiken. 🙂

Proost! Paul.

Heel erg bedankt en vriendelijke groeten uit Spanje

Ik heb mijn versie 10.10.1 geïnstalleerd op Ubuntu 10.10 AMD64 is anders, tenminste in de GUI van degene die je uitlegt.

Dat is waar ik al heel lang naar op zoek ben, dank je.

Wat een goede cello! Ik ben er blij om!

Proost! Paul.

yandri ik ben nieuw bij linux, mijn vraag is zo eenvoudig om de firewall in alle distributies te configureren?

er wordt gezegd leer ...

Ik kan LibreOffice Impress niet toevoegen aan uitzonderingen. Ik heb het nodig om de afstandsbediening (Impress Remote) met wifi te kunnen gebruiken. Tot nu toe was de oplossing om de firewal tijdelijk uit te schakelen

Hallo…

Uitstekend artikel. Erg nuttig

heel hartelijk bedankt

Hallo vriend, ik gebruik ubuntu 14.10, ik heb de stappen gevolgd die u noemde om de regel te becommentariëren

# -A ufw-before-input -p icmp –icmp-type echo-request -j ACCEPT

Maar wanneer ik de poortscan opnieuw doe, moet ik de Ping (ICMP Echo) -verzoeken opnieuw openen, ik gebruik de GRC ShieldsUp-scanner https://www.grc.com/x/ne.dll?bh0bkyd2 , een andere oplossing ??

bedankt