Hoevelen van ons hebben de behoefte gehad om de "toegang te beperken" tot de bestanden in een bepaalde directory / map of we moeten gewoon voorkomen dat sommige mensen de inhoud van een bepaald bestand bekijken, verwijderen of wijzigen? Meer dan één, toch? Kunnen we het bereiken in onze geliefde pinguïn? Het antwoord is: Natuurlijk : D.

Introducción

Velen van ons die uit Windows komen, waren gewend om dit "probleem" op een heel andere manier aan te pakken. Om dit doel te bereiken moesten we onze toevlucht nemen tot onorthodoxe "technieken", zoals het bestand verbergen via de attributen, onze informatie verplaatsen naar de meest afgelegen plek van ons team (binnen 20,000 mappen) om te proberen onze "vijand" XD te ontmoedigen, door de bestandsextensie te wijzigen of te elimineren, of de meest "gebruikelijke" praktijken, een programma te downloaden waarmee we onze directory kunnen "sluiten" achter een mooi dialoogvenster dat ons om een wachtwoord vraagt om er toegang toe te krijgen. We hadden een veel beter alternatief? Nee.

Het spijt me heel erg voor mijn "Windoleros" -vrienden (ik zeg het met grote genegenheid zodat niemand beledigd is, oké ?;)), maar vandaag moet ik mezelf een beetje leren met Windows: P, aangezien ik zal uitleggen waarom dit besturingssysteem staat deze functionaliteit niet native toe.

Hoevelen van jullie hebben gemerkt dat wanneer we achter een "Windows" -computer zitten (zelfs als deze niet van ons is), we automatisch eigenaar worden van alles wat de computer bevat (afbeeldingen, documenten, programma's, enz.)? Wat bedoel ik? Nou, door simpelweg "controle over Windows" over te nemen, kunnen we links en rechts mappen en bestanden kopiëren, verplaatsen, verwijderen, aanmaken, openen of wijzigen, ongeacht of we de "eigenaren" van deze informatie zijn of niet. Dit weerspiegelt een grote beveiligingsfout in het besturingssysteem, toch? Nou, dit komt allemaal omdat de besturingssystemen van Microsoft niet vanaf het begin zijn ontworpen om meerdere gebruikers te gebruiken. Toen de versies van MS-DOS en sommige versies van Windows werden uitgebracht, vertrouwden ze er volledig op dat de eindgebruiker verantwoordelijk zou zijn voor het "bewaken" van hun respectieve computer, zodat geen enkele andere gebruiker toegang had tot de informatie die erin was opgeslagen ... ga naïef ¬ ¬. Nu WinUsers vrienden, je weet al waarom er dit "mysterie" is: D.

Aan de andere kant is GNU / Linux, een systeem dat fundamenteel is ontworpen voor netwerken, de beveiliging van de informatie die we op onze computers opslaan (om nog maar te zwijgen van de servers) van fundamenteel belang, aangezien veel gebruikers toegang zullen hebben of kunnen hebben tot een deel van de softwarebronnen (zowel applicaties als informatie) en hardware die op deze computers worden beheerd.

Nu kunnen we zien waarom de noodzaak van een vergunningensysteem? Laten we op het onderwerp ingaan;).

In GNU / Linux zijn de toestemmingen of rechten die gebruikers kunnen hebben over bepaalde bestanden die erin staan, vastgelegd in drie duidelijk gedifferentieerde niveaus. Deze drie niveaus zijn als volgt:

<° Eigenaarsvergunningen.

<° Groepsmachtigingen.

<° Toestemmingen van de rest van de gebruikers (of ook wel "de anderen" genoemd).

Om duidelijk te zijn over deze concepten: in netwerksystemen (zoals de pinguïn) is er altijd de figuur van de beheerder, superuser of root. Deze beheerder is verantwoordelijk voor het maken en verwijderen van gebruikers, en voor het vaststellen van de rechten die elk van hen zal hebben in het systeem. Deze privileges worden ingesteld voor zowel de HOME-directory van elke gebruiker als voor de directory's en bestanden waartoe de beheerder besluit waartoe de gebruiker toegang heeft.

Eigenaarsrechten

De eigenaar is de gebruiker die een bestand / map genereert of aanmaakt in zijn werkdirectory (HOME), of in een andere directory waarover hij rechten heeft. Elke gebruiker heeft de macht om standaard de bestanden te maken die ze willen in hun werkmap. In principe zal hij en de enige degene zijn die toegang heeft tot de informatie in de bestanden en directories in uw HOME-directory.

Groepsmachtigingen

Het normaalste is dat elke gebruiker tot een werkgroep behoort. Op deze manier worden, wanneer een groep wordt beheerd, alle gebruikers die erbij horen beheerd. Met andere woorden, het is gemakkelijker om meerdere gebruikers te integreren in een groep waaraan bepaalde privileges in het systeem zijn toegekend, dan om de privileges onafhankelijk aan elke gebruiker toe te wijzen.

Toestemmingen van de rest van gebruikers

Ten slotte kunnen de privileges van de bestanden in een directory ook in handen zijn van andere gebruikers die niet behoren tot de werkgroep waarin het betreffende bestand is geïntegreerd. Dat wil zeggen dat gebruikers die niet tot de werkgroep behoren waarin het bestand zich bevindt, maar die wel tot andere werkgroepen behoren, andere systeemgebruikers worden genoemd.

Heel mooi, maar hoe kan ik dit allemaal identificeren? Eenvoudig, open een terminal en doe het volgende:

$ ls -l

Opmerking: het zijn kleine letters "L" 😉

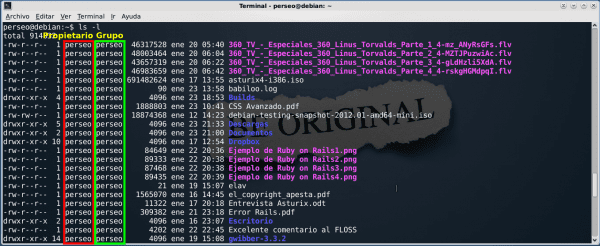

Het zal er ongeveer zo uitzien:

Zoals je kunt zien, toont of "geeft" dit commando de inhoud van mijn HOME weer, waar we mee te maken hebben zijn de rode en groene lijnen. Het rode vak toont ons wie de eigenaar is en het groene vak geeft aan tot welke groep elk van de eerder genoemde bestanden en mappen behoort. In dit geval worden zowel de eigenaar als de groep "Perseus" genoemd, maar het kan zijn dat ze een andere groep zijn tegengekomen, zoals "verkoop". Voor de rest hoeft u zich voorlopig geen zorgen te maken, we zullen later zien: D.

Soorten machtigingen in GNU / Linux

Voordat we leren hoe permissies zijn ingesteld in GNU / Linux, moeten we weten hoe de verschillende soorten bestanden die het systeem kan hebben, kunnen worden onderscheiden.

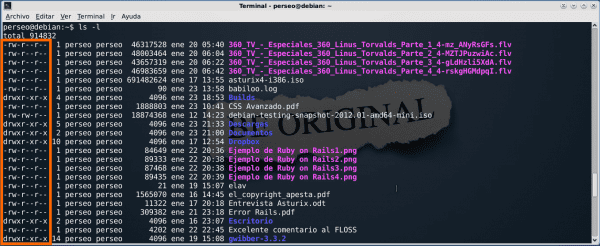

Elk bestand in GNU / Linux wordt geïdentificeerd door 10 tekens, die worden genoemd maskeren. Van deze 10 karakters verwijst de eerste (van links naar rechts) naar het bestandstype. De volgende 9, van links naar rechts en in blokken van 3, verwijzen naar de rechten die respectievelijk aan de eigenaar, de groep en de rest of anderen worden verleend. Een screenshot om al deze dingen te demonstreren:

Het eerste teken van de bestanden kan de volgende zijn:

| Pardon | identificeert |

| - | Archief |

| d | Directory |

| b | Speciaal blokbestand (speciale apparaatbestanden) |

| c | Bestand met speciale tekens (tty-apparaat, printer ...) |

| l | Linkbestand of link (zachte / symbolische link) |

| p | Kanaal speciaal bestand (pijp of pijp) |

De volgende negen tekens zijn de machtigingen die aan systeemgebruikers worden verleend. Elke drie tekens wordt verwezen naar de eigenaar, de groep en andere gebruikersrechten.

De tekens die deze machtigingen definiëren, zijn de volgende:

| Pardon | identificeert |

| - | Zonder toestemming |

| r | Lees toestemming |

| w | Schrijf toestemming |

| x | Uitvoeringstoestemming |

Bestandsrechten

<° Lezen: hiermee kunt u in feite de inhoud van het bestand bekijken.

<° Schrijven: hiermee kunt u de inhoud van het bestand wijzigen.

<° Uitvoering: staat toe dat het bestand wordt uitgevoerd alsof het een uitvoerbaar programma is.

Directory-machtigingen

<° Lezen: het laat toe om te weten welke bestanden en mappen de map met deze toestemming bevat.

<° Schrijven: hiermee kunt u bestanden in de map maken, ofwel gewone bestanden of nieuwe mappen. U kunt mappen verwijderen, bestanden in de map kopiëren, verplaatsen, hernoemen, enz.

<° Uitvoering: hiermee kunt u de directory doorlopen om de inhoud ervan te bekijken, bestanden van of naar de directory te kopiëren. Als u ook lees- en schrijfrechten heeft, kunt u alle mogelijke bewerkingen op bestanden en mappen uitvoeren.

Opmerking: Als u geen uitvoeringsmachtiging heeft, hebben we geen toegang tot die map (zelfs niet als we de opdracht "cd" gebruiken), aangezien deze actie wordt geweigerd. Het stelt je ook in staat om het gebruik van een map af te bakenen als onderdeel van een pad (zoals wanneer we het pad van een bestand in die map als referentie doorgeven. Stel dat we het bestand "X.ogg" willen kopiëren dat in de map staat " / home / perseo / Z "-waarvoor de map" Z "geen uitvoeringsrechten heeft-, zouden we het volgende doen:

$ cp /home/perseo/Z/X.ogg /home/perseo/Y/

waarbij we een foutmelding krijgen die ons vertelt dat we niet voldoende rechten hebben om toegang te krijgen tot het bestand: D). Als de uitvoeringsbevoegdheid van een directory is gedeactiveerd, kunt u de inhoud ervan zien (als u leestoestemming heeft), maar heeft u geen toegang tot de objecten die erin staan, omdat deze directory deel uitmaakt van de noodzakelijke pad om de locatie van uw objecten op te lossen.

Machtigingsbeheer in GNU / Linux

Tot dusver hebben we gezien waar permissies voor zijn in GNU / Linux, hieronder zullen we zien hoe we permissies of rechten kunnen toekennen of aftrekken.

Voordat we beginnen, moeten we in gedachten houden dat wanneer we een gebruiker in het systeem registreren of aanmaken, we hem automatisch privileges toekennen. Deze privileges zijn natuurlijk niet totaal, dat wil zeggen dat gebruikers normaal gesproken niet dezelfde permissies en rechten hebben als de superuser. Wanneer de gebruiker wordt aangemaakt, genereert het systeem standaard de gebruikersrechten voor bestandsbeheer en directorybeheer. Deze kunnen natuurlijk door de beheerder worden gewijzigd, maar het systeem genereert min of meer geldige rechten voor de meeste bewerkingen die elke gebruiker zal uitvoeren op zijn directory, zijn bestanden en op de directories en bestanden van andere gebruikers. Dit zijn doorgaans de volgende toestemmingen:

<° Voor bestanden: - rw-r-- r--

<° Voor mappen: - rwx rwx rwx

Opmerking: het zijn niet dezelfde machtigingen voor alle GNU / Linux-distributies.

Met deze privileges kunnen we bestanden maken, kopiëren en verwijderen, nieuwe mappen maken, enz. Laten we dit allemaal in de praktijk bekijken: D:

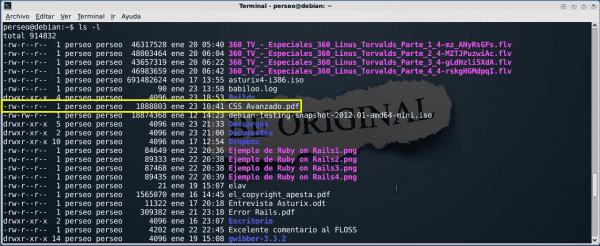

Laten we het bestand "Advanced CSS.pdf" als voorbeeld nemen. Merk op dat het er als volgt uitziet: -rw-r--r-- … Geavanceerde CSS.pdf. Laten we dat eens van dichterbij bekijken.

| Type | gebruiker | Groep | Rest van gebruikers (anderen) | Bestandsnaam |

| - | rw | r-- | r-- | Geavanceerde CSS.pdf |

Dit betekent dat:

<° Type: Archief

<° De gebruiker kan: Lees (bekijk inhoud) en schrijf (wijzig) het bestand.

<° De groep waartoe de gebruiker behoort, kan: Lees (alleen) het bestand.

<° Andere gebruikers kunnen: Lees (alleen) het bestand.

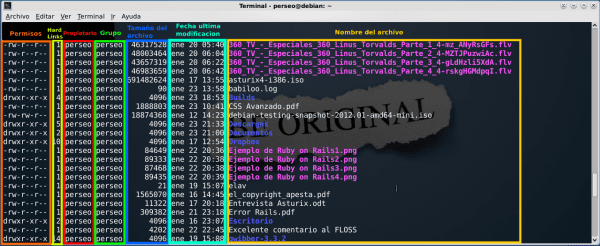

Voor degenen die nieuwsgierig zijn en zich op dit moment afvragen waar de andere velden van de lijst die door ls -l is verkregen, verwijzen, is hier het antwoord:

Als u meer wilt weten over de harde en zachte / symbolische links, vindt u hier de uitleg en hun diferencias.

Nou vrienden, we komen bij het meest interessante en zware deel van het onderwerp in kwestie ...

Toestemming toewijzen

Het commando chmod ("Modus wijzigen") maakt het mogelijk het masker te wijzigen zodat meer of minder bewerkingen kunnen worden uitgevoerd op bestanden of mappen, met andere woorden, met chmod kunt u rechten voor elk type gebruiker verwijderen of verwijderen. Als het type gebruiker aan wie we rechten willen verwijderen, plaatsen of toewijzen niet is gespecificeerd, zal wat er gebeurt bij het uitvoeren van de bewerking alle gebruikers gelijktijdig beïnvloeden.

Het belangrijkste om te onthouden is dat we machtigingen geven of verwijderen op deze niveaus:

| parameter | Niveau | Beschrijving |

| u | eigenaar | eigenaar van het bestand of de directory |

| g | groep | groep waartoe het bestand behoort |

| o | anderen | alle andere gebruikers die niet de eigenaar of groep zijn |

Toestemmingstypen:

| Pardon | identificeert |

| r | Lees toestemming |

| w | Schrijf toestemming |

| x | Uitvoeringstoestemming |

Geef de eigenaar toestemming om uit te voeren:

$ chmod u+x komodo.sh

Verwijder de uitvoeringsmachtiging van alle gebruikers:

$ chmod -x komodo.sh

Geef lees- en schrijfrechten aan andere gebruikers:

$ chmod o+r+w komodo.sh

Laat alleen leesrechten over aan de groep waartoe het bestand behoort:

$ chmod g+r-w-x komodo.sh

Machtigingen in octaal numeriek formaat

Er is een andere manier om het commando chmod te gebruiken die voor veel gebruikers "comfortabeler" is, hoewel het a priori wat complexer is om te begrijpen ¬¬.

De combinatie van waarden van elke groep gebruikers vormt een octaal getal, het "x" -bit is 20 dat is 1, het w-bit is 21 dat is 2, het r-bit is 22 dat is 4, we hebben dan:

<° r = 4

<° w = 2

<° x = 1

De combinatie van bits aan of uit in elke groep geeft acht mogelijke combinaties van waarden, dat wil zeggen de som van de bits aan:

| Pardon | Octale waarde | Beschrijving |

| - - - | 0 | je hebt geen toestemming |

| - - x | 1 | voer alleen toestemming uit |

| - w - | 2 | alleen toestemming schrijven |

| - wx | 3 | machtigingen schrijven en uitvoeren |

| r - - | 4 | alleen toestemming lezen |

| r - x | 5 | machtigingen lezen en uitvoeren |

| rw - | 6 | lees- en schrijfrechten |

| rwx | 7 | alle machtigingen ingesteld, lezen, schrijven en uitvoeren |

Wanneer gebruikers-, groeps- en andere machtigingen worden gecombineerd, krijgt u een driecijferig nummer dat de machtigingen voor bestanden of mappen vormt. Voorbeelden:

| Pardon | waarde | Beschrijving |

| rw- --- -- | 600 | De eigenaar heeft lees- en schrijfrechten |

| rwx --x --x | 711 | De eigenaar leest, schrijft en voert uit, de groep en anderen voeren alleen uit |

| rwx rx rx | 755 | De lees-, schrijf- en uitvoerende eigenaar, groep en anderen kunnen het bestand lezen en uitvoeren |

| rwx rwx rwx | 777 | Het bestand kan door iedereen worden gelezen, geschreven en uitgevoerd |

| r-- --- -- | 400 | Alleen de eigenaar kan het bestand lezen, maar hij kan het ook niet wijzigen of uitvoeren en natuurlijk kunnen noch de groep, noch anderen er iets in doen. |

| rw-r-- --- | 640 | Eigenaar-gebruiker kan lezen en schrijven, groep kan bestand lezen en anderen kunnen niets doen |

Speciale machtigingen

Er zijn nog andere soorten vergunningen om te overwegen. Dit zijn de SUID (Set User ID) toestemmingsbit, de SGID (Set Group ID) toestemmingsbit en de sticky bit (sticky bit).

setuid

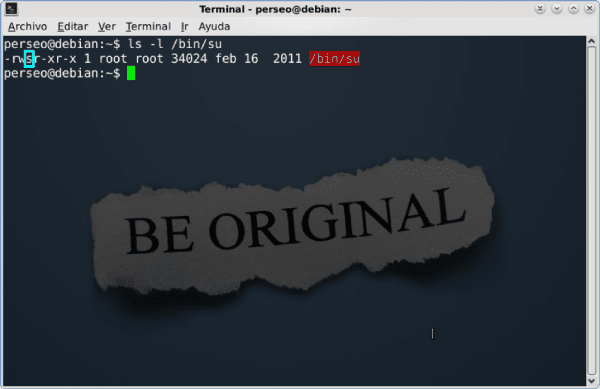

De setuid-bit is toewijsbaar aan uitvoerbare bestanden, en maakt het mogelijk dat wanneer een gebruiker genoemd bestand uitvoert, het proces de machtigingen verkrijgt van de eigenaar van het uitgevoerde bestand. Het duidelijkste voorbeeld van een uitvoerbaar bestand met de setuid-bit is:

$ su

We kunnen zien dat de bit is toegewezen als "s" in de volgende opname:

Om dit bit aan een bestand toe te wijzen, zou het zijn:

$ chmod u+s /bin/su

En om het te verwijderen:

$ chmod u-s /bin/su

Opmerking: We moeten dit bit met uiterste zorg gebruiken, aangezien het een escalatie van privileges in ons systeem kan veroorzaken ¬¬.

setgid

De setid-bit maakt het mogelijk om de privileges te verkrijgen van de groep die aan het bestand is toegewezen, het is ook toewijsbaar aan mappen. Dit is erg handig wanneer meerdere gebruikers van dezelfde groep moeten werken met bronnen in dezelfde directory.

Om dit bit toe te wijzen doen we het volgende:

$ chmod g+s /carpeta_compartida

En om het te verwijderen:

$ chmod g-s /carpeta_compartida

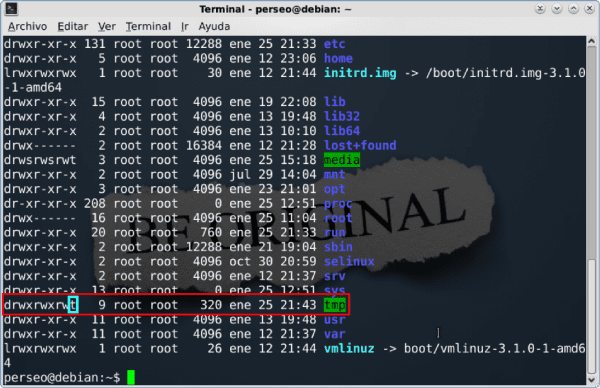

kleverig

Deze bit wordt gewoonlijk toegewezen in mappen waartoe alle gebruikers toegang hebben, en maakt het mogelijk om te voorkomen dat een gebruiker bestanden / mappen van een andere gebruiker in die map verwijdert, aangezien ze allemaal schrijfrechten hebben.

We kunnen zien dat de bit is toegewezen als "t" in de volgende opname:

Om dit bit toe te wijzen doen we het volgende:

$ chmod o+t /tmp

En om het te verwijderen:

$ chmod o-t /tmp

Nou vrienden, nu weet je hoe je je informatie beter kunt beschermen, hiermee hoop ik dat je stopt met zoeken naar alternatieven voor Folder Lock o Mapbeveiliging dat we ze in GNU / Linux helemaal niet nodig hebben XD.

P.S: Dit specifieke artikel is aangevraagd door de buurman van de neef van een vriend XD, ik hoop dat ik je twijfels heb opgelost ... ...

Uitstekend artikel, zeer goed uitgelegd.

Bedankt vriend 😀

Uitstekende Perseus, ik had geen idee van permissies in octaal numeriek formaat (wat een heel interessant klein ding is) of speciale permissies (setuid / setgid / sticky).

Ik was stervende van de slaap, maar dit heeft me een beetje wakker gemaakt, ik wil de console al pakken 😀 +1000

Maar goed dat het nuttig voor je was, groeten

Uitstekend, de uitleg is heel duidelijk, heel erg bedankt.

setgid

Het stukje setuid stelt u in staat om de privileges te verwerven

in dat deel is er een kleine fout.

Bedankt voor de observatie en voor commentaar, soms raken mijn vingers "verward" XD ...

Met vriendelijke groet 😉

Ik ben al gecorrigeerd 😀

Heel goed artikel, Perseus. Ik zou in ieder geval enkele opmerkingen willen maken, zodat de informatie vollediger is:

Wees voorzichtig bij het recursief toepassen van permissies (chmod -R) omdat we bestanden teveel permissies kunnen geven. Een manier om dit te omzeilen is door de opdracht find te gebruiken om onderscheid te maken tussen bestanden of mappen. Bijvoorbeeld:

find /var/www -type d -print0 | xargs -0 chmod 755find /var/www -type f -print0 | xargs -0 chmod 644

Nog iets: het instellen van privileges voor mappen of bestanden is geen onfeilbare methode om informatie te beschermen, aangezien het met een LiveCD of het plaatsen van de harde schijf op een andere pc niet moeilijk is om toegang te krijgen tot de mappen. Om gevoelige informatie te beschermen, is het noodzakelijk om coderingshulpmiddelen te gebruiken. TrueCrypt is bijvoorbeeld erg goed en het is ook platformonafhankelijk.

En tot slot: het feit dat de meeste gebruikers de privileges van het bestandssysteem in Windows niet wijzigen, betekent niet dat dit onmogelijk is. Het NTFS-bestandssysteem kan tenminste net zo goed worden beveiligd als een EXT, ik weet het omdat ik in mijn werk volledige partities heb zonder uitvoerings- of schrijfrechten, enz. Dit kan worden bereikt via het beveiligingstabblad (dat meestal verborgen is). Het grootste probleem met Windows is dat de standaardinstellingen alles toestaan.

Heel erg bedankt voor het uitbreiden van het onderwerp;). Om te:

[...] establecer privilegios sobre directorios o archivos no es un método infalible para proteger la información, ya que con un LiveCD o poniendo el disco duro en otra PC no es difícil acceder a las carpetas [...]Je hebt helemaal gelijk, zelfs met Win gebeurt hetzelfde, mogelijk zullen we later praten over de verschillende tools die ons helpen onze informatie te versleutelen.

Groeten 😀

Hugo vriend, hoe gaat het 😀

Het probleem met TrueCrypt ... is de licentie iets "vreemds" dat het heeft, kun je ons er meer over vertellen? 🙂

Groeten compa

De TrueCrypt-licentie zal een beetje raar zijn, maar ten minste versie 3.0 van de licentie (die de huidige is) staat persoonlijk en commercieel gebruik toe op een onbeperkt aantal werkstations, en maakt het ook mogelijk om te kopiëren, de broncode te bekijken, wijzigingen aan te brengen en te verspreiden. afgeleide werken (zolang het hernoemd is), dus als het niet 100% gratis is, is het eerlijk gezegd redelijk dichtbij.

De oude Perseus laat ons de rest van het team slecht achter met zijn artikelen omdat ze zo compleet zijn.

Niemand hier is beter dan niemand he? En veel minder beter dan ik HAHAHAJAJAJAJA

hahahaha, wees voorzichtig vriend, onthoud dat we in hetzelfde schuitje zitten 😀

Bedankt voor de reactie 😉

Vergunningen, is iets dat van dag tot dag wordt geleerd, niet van de ene op de andere dag, dus laten we studeren hehehehe

Uitstekend artikel Perseos.

Een tip: het is niet nodig om het teken bij elk symbool te schrijven, het is voldoende om het maar één keer aan te duiden. Voorbeeld:

$ chmod o + r + w komodo.sh

Het kan eruit zien

$ chmod o + rw komodo.sh

hetzelfde met

$ chmod g + rwx komodo.sh

het kan er ook zo uitzien

$ chmod g + r-wx komodo.sh

volgens dat formaat kunt u dit doen

$ a-rwx, u + rw, g + w + of voorbeeld.txt

opmerking: a = all.

Groeten.

Wauw vriend, die kende ik niet, bedankt voor het delen 😀

Heel goed artikel, alles wordt heel goed uitgelegd.

Het is voor mij comfortabeler om de rechten van de bestanden octaal te wijzigen, duidelijker. Ik vind het genoeg om de andere kant op te begrijpen maar dit is lang geleden hahaha

Hallo mensen, perseus; Ik vond de pagina erg leuk. Ik zou er graag mee willen samenwerken. Als je op mijn nickname klikt, heb je referenties !! haha.

Ik maak meestal sporadische publicaties, en ik word steeds meer activist van de SL, iets dat ik in mijn leven niet zal opgeven zolang ik beschikbaar ben en een paar vingers heb. Nou, ik denk dat ze mijn e-mail hebben. een knuffel en kracht met het project dat mij "bloggers verenigd!" Dit is hoe het web van de toekomst wordt gecreëerd.

Hahahahaha, het zou een groot genoegen zijn als je met ons meedoet, laat elav of gaara je verzoek zien 😉

Wees voorzichtig en ik hoop je snel hier te zien 😀

Ik schrijf je nu een e-mail (naar het adres dat je in de reactie hebt ingevoerd) 🙂

Ik twijfel. Hoe u machtigingen kunt toekennen aan mappen en dat deze hun attributen niet veranderen, ongeacht de gebruiker die ze wijzigt, inclusief root.

Groeten.

Kan zijn dit artikel Ik verduidelijk een beetje ...

Goed geschreven artikel, bedankt voor het delen van kennis

Hoe goed het ook is geweest, we hopen je hier weer te zien. Groeten 😉

Zeer goed artikel.

Ik ben erg blij dat het nuttig voor je is geweest, groeten 😉

De waarheid dat ik het er niet mee eens ben in Linux om een bestand naar een map Systeem te verplaatsen, is hoofdpijn. je moet voor alles toestemming geven en je wachtwoord invoeren. in windows is het verplaatsen van bestanden eenvoudig, zelfs in dezelfde windows-map. een hele procedure om een bestand naar een map in Linux te verplaatsen wanneer het in Windows gemakkelijker is om te kopiëren en plakken. Ik gebruik beide besturingssystemen. mint 2 Maya kaneel en ramen 13

Ik gebruik Linux nu een paar jaar en eerlijk gezegd heb ik deze problemen al een hele tijd niet meer gehad.

Ik kan zonder problemen bestanden / mappen verplaatsen en ik heb mijn harde schijf gepartitioneerd in 2. Uiteraard moet ik de eerste keer mijn wachtwoord invoeren om toegang te krijgen tot de andere partitie, maar daarna nooit meer.

Als je een vreemd probleem hebt, vertel het ons dan, we helpen je graag 😉

Correct artikel voor zover het het Linux-gedeelte betreft. In uw opmerkingen over het beheren van machtigingen in Windows: u weet helemaal niet hoe machtigingen worden ingesteld. De controle over deze met een veel hoger vermogen (behalve in 16 bit-versies, Windows 95, 98, Me en mobiele telefoons) tot hoe ze worden beheerd in het pinguïnsysteem en van een sublieme granulariteit, en voor de goede orde dat ik met beide te maken heb besturingssystemen geen manieën tegen een van beide.

Mijn advies: ga een beetje graven en je zult beseffen dat er helemaal geen externe programma's nodig zijn. Voor alles heel goed. 😉

Zeer goed artikel. Het onderwerp machtigingen is interessant om te leren. Het is me een keer overkomen dat ik geen toegang heb tot een bestand in een lang pad, omdat ik geen uitvoeringsrechten had in een van de mappen. Het is ook goed om in ieder geval het bestaan van de speciale machtigingen zoals het Sticky-bit te weten.

PS: Ik volg de blog al een tijdje maar ik had me niet geregistreerd. Ze hebben zeer interessante artikelen, maar wat mijn aandacht het meest trok, is de behandeling tussen gebruikers. Afgezien van het feit dat er verschillen kunnen zijn, probeert iedereen in het algemeen elkaar te helpen door hun ervaringen bij te dragen. Dat is iets opmerkelijks, in tegenstelling tot andere sites vol met trollen en vlammen 😉

Heel interessant, maar ik heb het anders geleerd over de permissies, in plaats van in Octal, in Binary, zodat als bijvoorbeeld "7" 111 is, dit betekende dat het alle permissies had, dus als je 777 invoert, geef je alle machtigingen voor alle gebruikers, groepen ...

Een groet.

Indrukwekkend, beknopt, duidelijk en actueel.

Wat een goed artikel, gefeliciteerd en bedankt voor alle verduidelijkingen… ..

salu2.

Woow als ik veel leer met je tutorials, voel ik me als een kleine sprinkhaan in dit immense veld dat Linux is, maar beperkend wat Hugo hier ooit zei, in deze rij met opmerkingen als we een live-cd plaatsen en als onze bestanden niet zijn versleuteld niet echt veel meer om te beschermen, bovendien denk ik dat er in Windows niet veel probleem was om een administrator-gebruiker en een beperkt account aan te maken binnen het win-besturingssysteem en dus je administrator-accountgegevens te beschermen…. Maar echt heel erg bedankt voor dit artikel. Dankzij jou heb ik meer kennis over deze kwestie ... ...

De waarheid is dat ik een uitvoerbaar xD wilde draaien en het vertelde me dat toestemming geweigerd werd bij het openen en schrijven van x-bestanden, maar ik las hier een beetje en leerde iets en het diende om de rechten te zien die die map met de bestanden en het uitvoerbare bestand had het laatste dat ik me herinner dat ik deed, was dat ik toegang wilde krijgen tot een map en omdat de naam lang was, veranderde ik deze en tussen easy xD, daarna keek ik naar de permissies en keek naar iets dat zei over adm. Ik ging naar het bestand dat ik put properties en selecteer iets dat adm zei dan zonder eigenschappen te verwijderen Ga de map in en voer dan het uitvoerbare bestand uit en het zou zonder problemen kunnen starten nu wat ik niet weet is wat ik deed xD de waarheid is, ik weet niet dat het was omdat Ik heb de naam van de map veranderd, maar ik weet het niet en bedankt dat ik het kon uitvoeren. Geen probleem.

Hallo ik heb wat vragen,

Ik heb een websysteem dat een afbeelding naar de linux-server moet schrijven,

de details zijn dat het niet toestaat om het te registreren, probeer de rechten te wijzigen, maar dat kan niet,

Ik ben hier nieuw in, want ik zou graag willen dat je me leidt, bedankt.

Ga dat als het me heeft geholpen, heel erg bedankt voor de bijdrage.

Persoonlijk hielp de documentatie me om te leren, wat in de praktijk werd gebracht tijdens een activiteit in mijn werk.

De relevante praktijken die ik deed, waren op Debian. Gefeliciteerd en groeten.

Uitstekende tutorial over machtigingen in GNU / Linux. Mijn ervaring als Linux-gebruiker en als beheerder van servers op basis van een GNU / Linux-distributie is dat veel van de technische problemen die kunnen ontstaan zijn gebaseerd op het beheer van permissies voor groepen en gebruikers. Hiermee moet rekening worden gehouden. Ik feliciteer Perseus met zijn blog en ik ben ook geïnteresseerd om de krachten van GNU op deze blog te bundelen. Groeten uit Mexico, kameraden!

Hallo, allereerst feliciteer ik je heel goed met het artikel en raadpleeg ik je. Ik heb dit geval: 4 ———- 1 root root 2363 19 februari 11:08 / etc / shadow met een 4 vooruit hoe deze permissies zouden worden gelezen.

bedankt

Windows: we selecteren de map, rechterknop, eigenschappen> tabblad Beveiliging, daar kunt u gebruikers of groepen toevoegen of verwijderen, en elk geeft de gewenste machtigingen (lezen, schrijven, volledige controle, enz.). Ik weet niet wat je bedoelt

Ik gebruik overigens dagelijks linux, ik gebruik elementair, gebaseerd op ubuntu.

Goed gaan

wonderbaarlijk is het het best uitgelegd artikel

bedankt

friend:

Zeer goede bijdrage, het heeft me veel geholpen.

Dank u.

Klootzak, dit werkt niet eens.

Hoevelen van jullie hebben gemerkt dat wanneer we achter een "Windows" -computer zitten, Dat deel helemaal een leugen is, want sinds Windows NT, zelfs vóór Windows 98 en dat probleem dat je geen beveiliging hebt, is totaal onwaar.

Beveiliging in Windows is iets dat Microsoft zeer serieus heeft genomen om een reden dat het tegenwoordig het meest gebruikte desktopbesturingssysteem is.

Het artikel is goed uitgelegd over de machtigingen van GNU / Linux, maar je hebt gezwommen zoals altijd gebeurt in deze artikelen dat degene die het schrijft ofwel geen Windows gebruikt of niet weet hoe het moet worden gebruikt omdat ze het niet leuk vinden en alleen een negatieve recensie.

Wat moet worden benadrukt, is dat Windows erg veilig is in zijn bestandssysteem met ACL (Access Control List) -kenmerk dat het in Windows draagt vanuit alle Windows NT, wat het bestandssysteem erg veilig maakt. In GNU / Linux hebben ze het ook geïmplementeerd.

Sinds Windows Vista is de UAC-functie (User Account Control) geïmplementeerd en is het comfortabel om Windows te gebruiken zonder dat je een beheerder hoeft te zijn om het comfortabel te gebruiken.

Voor mij een goede feature die ze geïmplementeerd hebben omdat het mogelijk was om Windows XP als gebruiker te gebruiken zonder beheerdersrechten, maar wie gebruikte het thuis zo? bijna niemand vanwege hoe ongemakkelijk het was om niet zoiets als UAC te hebben.

Wat als het mij duidelijk is geworden dat degene die het artikel heeft geschreven, heeft geweten wat hij schrijft, ook al heeft hij de GNU / Linux ACL niet uitgelegd.

Hallo vriend, goede informatie, ik wilde het gewoon vragen

Is er een manier om dit te doen, in de metasploit, in de slachtoffermachine?

Kan het met deze permissies worden gedaan om dat bestand ongeschikt te maken, of is het onmogelijk, ik bedoel dat ik in de metasploit zit?

Hartelijk dank voor deze blog, zeer goede informatie.