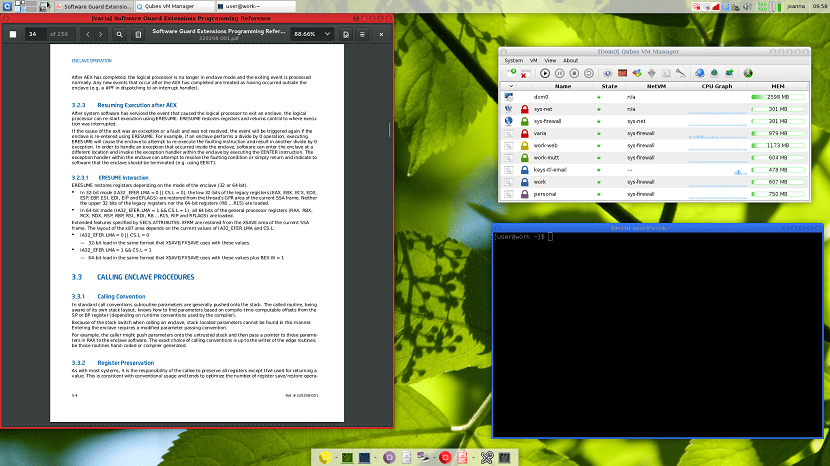

Qubes OS is een besturingssysteem gericht op desktopbeveiliging door middel van isolatie gebaseerd op de Xen hypervisor. Qubes OS is een besturingssysteem volledig gratis en open source.

Qubes hanteert een aanpak die beveiliging door compartimentering heet, waarmee u zich kunt verdelen in geïsoleerde compartimenten veilig qubes genoemd. Met andere woorden, het voert elk programma afzonderlijk uit in een volledig geïsoleerde omgeving.

Over Qubes OS

Dit is hoe Qubes OS de gebruiker meer veiligheid biedt bij het werken op het systeem, want als een programma wordt gecompromitteerd door een aanvaller, zal het alleen informatie verkrijgen over het compartiment waartoe het toegang heeft gekregen.

Qubes behaalt meerdere virtuele machines die draaien op een Type 1 hypervisor ze kunnen veilig worden gebruikt als een embedded besturingssysteem.

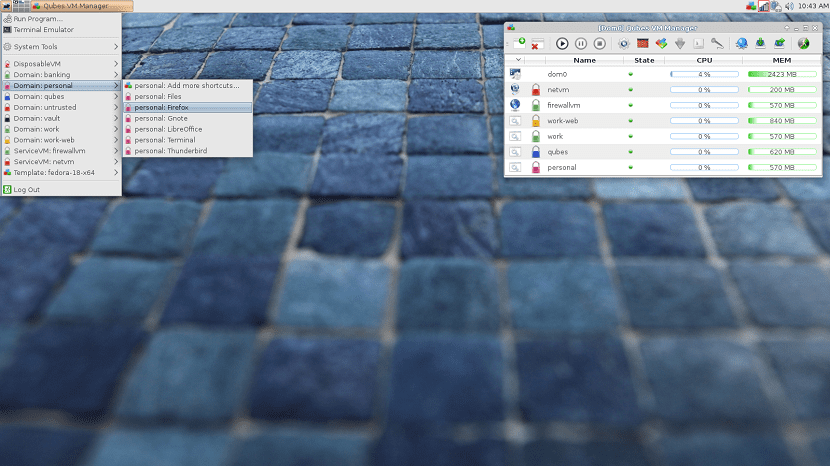

Het plaatst bijvoorbeeld al uw toepassingsvensters op hetzelfde bureaublad met speciale gekleurde randen die de vertrouwensniveaus van hun respectieve virtuele machines aangeven.

Qubes verwerkt verschillende elementen zodat containers met elkaar kunnen communiceren, enOnder de verschillende soorten virtuele machines en elementen die we hebben: dom0, model virtuele machines, model-gebaseerde virtuele machines, wegwerp virtuele machines en tot slot klassieke virtuele machines.

Dom0 (AdminVM + GUIVM)

Hij is de chauffeur. Het is gebaseerd op Fedora, controleert de Xen hypervisor, en maakt het beheer van alle virtuele machines (VM's) mogelijk. Je hebt toegang tot het netwerk en de aanwezige randapparatuur is zeer beperkt.

Virtuele machinemodellen (TemplateVM)

Deze sop virtuele machines met een GNU / Linux-distributie. Alleen toegankelijk via de opdrachtregel om geïnstalleerde pakketten te beheren. Het Qubes OS-ontwikkelingsteam biedt drie modellen: Fedora, Fedora minimal en Debian. De community biedt ook anderen voor Whonix, Ubuntu en Arch Linux.

Modelgebaseerde virtuele machines (AppVM)

Ze hebben hun eigen mappen / home, / usr / local en / rw / config. Alle wijzigingen aan bestanden in andere mappen worden onmiddellijk uitgevoerd met een kopie (kopiëren bij schrijven) en zijn niet duurzaam: het wordt vernietigd wanneer de virtuele machine wordt uitgeschakeld of opnieuw wordt opgestart.

Wegwerp virtuele machines

Dit zijn virtuele machines die geen eigen directory hebben, dat wil zeggen dat bij gebruik van dit type virtuele machine, bij het aanbrengen van wijzigingen, deze verloren gaat wanneer de virtuele machine wordt uitgeschakeld.

Klassieke virtuele machines

Ze zijn niet gebaseerd op een sjabloon en u kunt er een GNU / Linux-, BSD- of Windows-distributie op installeren.

Nieuwe versie van Qubes OS

Enkele weken geleden Qubes OS-ontwikkelaars hebben een nieuwe versie van het systeem uitgebracht het bereiken van deze versie Qubes 4.0 met verschillende bugfixes en nieuwe aanpassingen beveiliging van het systeem.

In Qubes OS 3.2 kon je maar wegwerp virtuele machines met één model gebruiken. AhHet is nu mogelijk om voor elke virtuele machine een wegwerp virtuele machine te gebruiken op basis van een sjabloon.

Lmodel virtuele machines hebben niet langer een netwerkinterface nodig, wat resulteert in een kleiner aanvalsoppervlak. Updates passeren de Qubes-API's niet.

Met Qubes OS-versie 4.0 kun je virtuele machines gebruiken om enkele kenmerken van andere virtuele machines te wijzigen. Wat geeft de mogelijkheid om meerdere families van VM's van het type admin te hebben, dat wil zeggen admin-Net, admin-IO, admin-root, enz., Elk met de mogelijkheid om bepaalde specifieke aspecten van bepaalde virtuele machines te wijzigen.

Standaard maken bijna alle virtuele machines geen gebruik meer van paravirtualisatie, waardoor containers worden beschermd tegen Meltdown- en Spectrum-storingen.

Als je iets meer wilt weten over deze nieuwe versie, kun je de details lezen in de release-opmerking van Qubes OS 4.0 in de volgende koppeling.

Download Qubes OS

Als je dit Qubes OS pU kunt dit doen door de systeemkopie van de officiële website te downloaden en in de downloadsectie krijg je het, je kunt het doen in het volgende link.

Het is belangrijk om te benadrukken dat Qubes OS niet alleen kan worden geïnstalleerd als het hoofdbesturingssysteem, maar ook de mogelijkheid biedt om het in zijn Live-versie te kunnen testen.