Noen dager siden Jeg fortalte dem om FlatPress, en webapplikasjon (CMS) som de kan ha en blogg eller noe lignende gjennom uten å bruke databaser, eller bli for kompliserte 🙂

Vel, jeg har på den bærbare datamaskinen min FlatPress for personlige notater, ting som jeg ikke vil glemme, og det er derfor jeg skriver dem i denne personlige bloggen. Men, som flere av dere allerede må vite ... Jeg er noe paranoid om sikkerhet, og hvis det refererer til sikkerheten til MINE tanker, har du ingen anelse om hvor paranoid jeg kan være 😀

Så jeg sto overfor problemet: Hvordan bruker jeg FlatPress, kan jeg beskytte alt innholdet på den?

Jeg tenkte på flere applikasjoner som tillater datakryptering, men ... ingen gjorde akkurat det jeg ønsket, så jeg tok på meg oppgaven med å programmere det jeg ville selv.

Nå skal jeg vise deg et skript som jeg laget, som gjør følgende:

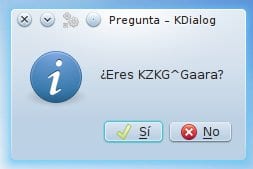

1. Det viser en dialogboks som spør om du er KZKG ^ Gaara. Hvis du trykker NEI, lukkes skriptet, hvis du trykker på JA, fortsetter alt som normalt.

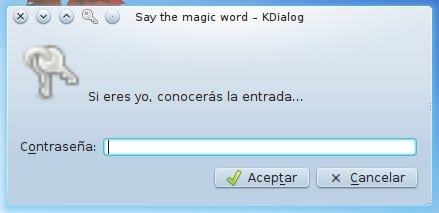

2. Vis en tekstboks som spør hva passordet er:

3. Hvis du trykker Avbryt lukkes skriptet, kommer nå et av skripttriksene 😉 ...

3.1. Logikken er at skriptet sammenligner passordet vi skriver med et som allerede er forhåndsdefinert i samme skript, og hvis passordene stemmer overens, fortsetter det å kjøre, og hvis passordene ikke stemmer overens, vises en feilmelding. Problemet er at hvis vi setter riktig passord inne i skriptet akkurat slik, kan alle som åpner skriptet med en tekstredigerer se riktig passord veldig tydelig .. og dette vennene mine, det er rett og slett en utilgivelig feil

3.2. For å unngå å sette passordet som dette i ren tekst i skriptet, brukte jeg MD5. I begynnelsen av skriptet erklærte jeg at riktig passord er «2dac690b816a43e4fd9df5ee35e3790d«, Og dette er MD5 av:«desdelinux«. ... Jeg forstår ingenting!! …😀

La oss detaljere litt mer. Hvis jeg nå skriver til en fil (for eksempel ~ / pass.txt) av tekst: desdelinux

Hvis jeg i en terminal skriver: md5sum ~ / pass.txt

Det vil komme tilbake til meg: 2dac690b816a43e4fd9df5ee35e3790d sum

Og ... som du kan se, er den første kolonnen som har mange tall og bokstaver i ingen tilsynelatende rekkefølge, identisk den samme som den jeg la ovenfor, og det er den i det erklærte skriptet.

Vel, den første kolonnen er MD5 av desdelinux ????

Hvis de setter følgende, vil den bare returnere den første kolonnen, som er den som interesserer oss: md5sum ~/pass.txt | awk '{print $1}'

4. Så, operasjonen av skriptet i denne spesifikke delen er:

4.1. Skriptet vil plassere passordet du har skrevet i en midlertidig fil som heter temp.txt, og det vil trekke ut MD5 av innholdet i den filen med kommandoen:

md5sum temp.txt | awk '{print $1}'

4.2. Hvis MD5 for passordet du nettopp skrev, IKKE er den samme som den har definert (det vil si den som er skrevet i skriptet), lukkes den og gir en feil:

4.3. Hvis passordet stemmer overens, perfekt ... skriptet fortsetter 😀

5. Når passordet samsvarer, vil skriptet utføre en rekke trinn, i mitt tilfelle:

5.1. Den kommer inn i mappen / hjem / delt / vert / - » cd / hjem / delt / vert /

5.2. FlatPress-mappen heter "meg", og den er komprimert i .RAR-beskyttet med passord (passordet er det samme som det skulle være angitt før), så skriptet vil pakke ut den filen (me.rar) - » rar x me.rar -hp $ MWORD

sjelden x - »Det den gjør er å dekomprimere filer og mapper med samme rekkefølge som de har.

meg.rar - »Dette er filen jeg vil pakke ut.

-hp $ MWORD - »Her forteller jeg deg at du må bruke passord for å pakke ut filen, og passordet er variabelen $ MWORD (denne variabelen er passordet vi skrev inn før)

5.3. Så hvis den ble pakket ut godt, fortsetter jeg med å slette filen me.rar ... hvorfor? Vel, fordi det ikke gir mening at .rar eksisterer hvis jeg jobber med filene jeg hadde inni, og disse filene endres fordi jeg skriver nye ting på bloggen - » rm meg.rar

5.4. Jeg må endre tillatelsene for at alt skal fungere bra - » chmod 777 -R meg / (husk at mappen meg / er det som inneholdt komprimert me.rar)

5.5. Det vil vise meg et vindu som forteller meg at jeg har ti sekunder på å åpne nettleseren…. WTF!, Hva betyr dette? ...

5.5 (a). Enkelt, veldig enkelt ... 🙂 ... Jeg åpner nettleseren (i dette tilfellet rekonq) og jeg jobber med et nytt innlegg, men når jeg lukker nettleseren, komprimerer skriptet meg / mappen igjen i .rar (gjenstår i me.rar).

Dette er mulig fordi skriptet sjekker hvert tredje sekund om Rekonq er åpen eller ikke, hvis den oppdager at den er åpen, gjør skriptet ingenting, men hvis den oppdager at den IKKE er åpen, utfører den: rar a me.rar -hp $ MWORD me / * && rm -R me /

Noe som betyr at den komprimerer mappen meg/ en meg.rar (og det vil sette et passord, som ville være det samme som vi allerede har sett), og når du komprimerer den, og hvis det ikke var noen feil, vil den slette mappen meg/ med alt innholdet.

5.5 (b). Hvordan hjelper dette oss? ... enkelt, dette unngår at vi må huske at vi må beskytte innholdet vårt igjen, siden vi bare trenger å slutte å jobbe med det (lukk nettleseren) og skriptet vil gjøre resten av arbeidet 😉

6. Klar, alt dette er forklart på en generell måte 🙂

... selv om det fortsatt er en annen detalj 😀

Skriptet har en enda større beskyttelse, beskyttelse som er deaktivert (kommentert) er disse linjene:

if [ "$USER" != "$ME" ]; then

rm *.sh

kdialog --error "Sorry but u are not me. Auto-destroying..." --title "Im Me..."

exit

fi

Hva det gjør er enkelt. Variabelen $ USER er en global variabel i systemet, hvis den er i en terminaluttrykk:

echo $USER

Du vil se hva brukeren din viser deg ... vel, logikken til disse linjene er enkel.

Hvis $ USER ikke samsvarer med $ ME-variabelen (og den ble erklært av meg i skriptet, og det er: "gaara"), vil skriptet slette ALLE filene .sh som er i den mappen, det vil si at den vil ødelegge seg selv 😉

Dette er for å forhindre at noen andre kjører skriptet på en annen datamaskin hehehehe.

Og vel, jeg tror ikke det er mye mer å forklare, jeg forlater manuset:

Jeg vet at mange vil finne det ekstremt komplekst, men det skremmer faktisk mer enn det burde ... skriptet har veldig enkel arbeidslogikk, for et enkelt formål.

Jeg gjorde dette for å dekke et veldig spesifikt behov av meg, jeg deler det i håp om at en annen linje eller idé som er forklart her kan tjene noen 😉

For øvrig er skriptet ment for KDE, fordi dialogboksene (windows) det viser er fra KDE (ved hjelp av KDialog), men det kan tilpasses Gnome / Unity / Cinnamon / Mate ved hjelp av sensitet, eller bruk den 100% i terminalen ved å bruke kommandodialogen.

Og ja, til og med manuset har noen andre mangler, for eksempel hvis manuset pakker ut .rar, og da noen med makt lukker (dreper) manuset, vil innholdet i .rar være ubeskyttet, det er noen detaljer som gjenstår å være polert ... men hei, vi må også kontrollere at ingen kan sjekke datamaskinen vår 😀

For å avslutte vil jeg avklare at jeg IKKE er programmerer, langt mindre, jeg anser meg ikke slik, jeg forestiller meg at du kan optimalisere linjer i koden, eller bruke noen funksjoner for å forbedre driften av skriptet ... men jeg sa, jeg er ikke programmerer 😉

Eventuelle spørsmål de har om det, forteller de meg, selv om manuset kanskje ikke tjener dem fordi de ikke trenger det, kan de alltid lære noe annet tips av det 😀

Hilsen

PD: jeg vet det livlig Han vil si at jeg er for paranoid ... eller at jeg kaster bort tiden min, men det er jeg ikke. Jeg ønsket noe veldig spesifikt, et veldig spesifikt sikkerhetssystem, og jeg programmerte det selv ... hvor nerdete er det? ... LOL !!

Dette interessant, men jeg tror spørsmålet om ja / nei er veldig fart xD

Og hva tror du, i stedet for å bruke rar som er proprietær og som ikke tilbyr ekte sikkerhet, kan du erstatte den med gpg, som er en sikkerhetsprogramvare mer enn bevist gjennom årene, og som finnes i praktisk talt alle distribusjoner 😉

En annen ting, du kan sende md5sum en streng, du trenger ikke å opprette en midlertidig fil. Her anbefaler jeg deg også å gå til sha som er mye tryggere, prøv i terminalen: shasum

Saludos!

Hei og takk for kommentaren din 😀

GPG tillater meg å pakke en katalog med alt innholdet? Er det faktisk at jeg bare har brukt den til individuelle filer, ikke til kataloger som inneholder underkataloger og filer.

ooo ... flott med shasum, jeg kjente ham ikke 😀

Jeg fortsetter med å endre skriptet for å bruke dette, og ... ja !! sant, med ganske enkelt: ekko "$ PASSWORD" | shasum Jeg har allerede fått strengen, det er faktisk ikke nødvendig å skrive den til en fil :)

Tusen takk for kommentaren din, jeg har allerede lært noe nytt 🙂

Hilsen

er det samme jeg spurte ...

Det du trenger er å finne ut hvordan du kan GPG kryptere en fil og sende passordet på samme linje ... for eksempel:

gpg -e file.tar.gz –passord passord uansett

Noen anelse om hvordan du gjør det? 🙂

For å kryptere en katalog c / gpg, må du først pakke den med tjære.

for dette tilfellet er det praktisk å bruke symmetrisk kryptering, med parameteren -c (se wikipedia for forskjellen mellom symmetrisk og asymmetrisk kryptering).

dette ville da være omtrent som:

tar -czf destination.tgz source_directory / && echo $ passwd | gpg –batch –compress-level 0 -c – passphrase-fd 0

Dette vil opprette en komprimert fil kalt "destination.tgz" og den krypterte filen kalt "destination.tgz.gpg". både kildekatalogen og selve komprimeringen bør fjernes for sikkerhets skyld (sjekk shred-kommandoen)

å dekryptere:

ekko $ passwd | gpg –batch -d –passphrase-fd 0 encryption_file.tgz.gpg | tjære -xz

som vil trekke ut filene i den gjeldende katalogen (så kan mv brukes til å flytte dem andre steder)

Eventuelle spørsmål, svar på denne kommentaren 🙂

hilsener !!

ehm, se opp for doble bindestreker (-) og enkle bindestrek (-) ... er det en måte å skrive noe som om det var kode, slik at formatet ikke endres?

prueba de codigo -- -[kode] testkode - - [/ kode]

Jeg bruker det mer ordentlig

komprimere og kryptere:

tar -czf destino.tgz directorio_fuente/ && echo $passwd | gpg –batch –compress-level 0 -c –passphrase-fd 0Merk at her er to trinn: Opprett først den komprimerte filen, og fortsett med krypteringen hvis du ikke har oppstått feil (lenking med &&)

dekryptere og pakke ut:

echo $passwd | gpg –batch -d –passphrase-fd 0 archivo_cifrado.tgz.gpg | tar -xzhilser!

Yesp, faktisk i går hjemme leste jeg mannen til gpg og det var alt jeg trengte

Egentlig gjorde jeg det ikke helt slik, jeg brukte ikke ekko eller komprimering, jeg lagde et innlegg om dette, jeg postet det bare.

Tusen takk for hjelpevennen, det gjør jeg virkelig.

Herlig! Jeg lette bare etter noe sånt, og jeg kom over artikkelen din. Jeg skal teste det for å beskytte dataene mine. Når det gjelder datasikkerhet, kan du aldri være for paranoid. Takk skal du ha

Takk haha.

Forsto du hvordan manuset fungerer, ikke sant?

Det virker mye mer komplekst enn det faktisk er lol.

Takk for kommentaren, virkelig 😀

Hilsen

PS: Sikkerhet er aldri nok hahaha.

Det tok meg litt å forstå det (jeg leste det 3 ganger) siden jeg har brukt Linux i kort tid. Men det er veldig enkelt, og det er alltid hyggelig å lære ting som dette. Hilsen og takk igjen.

Det viktige er å forstå det hehe. Jeg prøvde å forklare alt ekstremt detaljert, men jeg synes jeg utvidet for mye hahaha.

Takk til deg 🙂

Wow, veldig bra manus 🙂

PS: Paranoia er over 9000! xD

hahahahahahaha det er meg ... LOL !!

Ser på manuset ditt tror jeg det kan gjøres med xdialog i tilfelle du ikke har kde :)! Jubel

Åh, jeg visste ikke om xdialog ... Jeg må holde øye med det 😀

Takk for informasjonen.

i stedet for rar hvorfor ikke bruke tar.xz / gz og gpg?

det er fordi du allerede har det på rar hvor du har CMS

Utmerket @ KZKG ^ Gaara dager siden, jeg tenkte på noe sånt, men jeg er i eksamen, så jeg har ikke hatt tid til noe, og plutselig ser jeg artikkelen din ...

Jeg prøver det neste uke 🙂

Takk, alle detaljer her er jeg 😀

xD Jeg forsto ikke noe uu, men hvis jeg ønsker å bruke kdialog riktig i skriptene, hvordan får jeg en melding i KDE-varsleren

For å få meldinger i KDE-varsler, prøv å installere pakken: libnotify-bin

Så i en terminal setter du:

notify-send "texto texto texto"Og du vil se hvor kult 😀 ... og dette fungerer for KDE, Gnome, Unity, Cinnamon, Mate og Xfce 😉

Imidlertid bruker jeg ikke dette varslet i dette skriptet, men bare KDialog-vinduer. I en terminal type:

kdialogOg du vil se hjelpen der 😉

Hilsen 😀

Tusen takk o /

Hei, bra innlegg, bare et forslag, det er greit at det med md5 ikke blir sett med det blotte øye, men noen nysgjerrige kan bruke en regnbuetabell for å se om passordet konvertert til md5 er der inne, jeg anbefaler å bruke bcrypt (http://bcrypt.sourceforge.net/), det er bare et forslag, du kan ta det til enhver anledning, hilsen.

Takk 😀

Egentlig ja, MD5 er ikke perfekt, og det er de som har klart å få passord, jeg tar en titt på dette programmet 😉

Takk for kommentaren.

med den symmetriske bare i kdialog ber den deg om passordet

og med den asymmetriske en ved hjelp av en offentlig nøkkel.

Jeg må avklare at jeg ikke har spor av en programmerer.

Ja, jeg klarte allerede å kryptere med GPG (faktisk la jeg bare et innlegg om dette) hehe.

KZKG ^ Gaara les alltid innlegget ditt.

Bygg en som skal brukes med XFCE.

Kysse. Dyrt

Hei og først og fremst velkommen til bloggen 😀

hahaha takk, jeg vet at det noen ganger er vanskelig fordi jeg skriver litt tekniske ting, men jeg prøver alltid å forklare alt så tydelig som mulig 🙂

Jeg vil eksperimentere litt med XDialog eller Zenity for å se om det ordner seg for Xfce haha, jeg skal gjøre testene i en virtuell Xubuntu 🙂

Hilsen

Ganske nyttig mann, takk!

Greetings!

Takk, det vil hjelpe meg mye å beskytte noen filer

Jeg måtte tilpasse den til zenity fordi jeg ikke har kde for øyeblikket: \

Her etterlater jeg skjelettet som jeg skal bruke tilpasset zenity

http://paste.desdelinux.net/4641

Takk igjen og hilsener 😀

oooo flott, tusen takk 😀 😀

Jeg husker at noen ba om dette, men for Xfce, med Zenity, ville det fungere i Xfce, ikke sant?

Ja, bare at kommandoen var igjen for å legge til kommandoene som skal utføres, etter å ha passert passordet til shasum eller md5

Det må endres til forskjellige behov for hver person, for å beskytte forskjellige ting på forskjellige ruter med forskjellige kommandoer

Eller kanskje du legger til en annen del (GUI) for å opprette sikkerhetskonfigurasjonen til filen vår

Hilsen 😀

Jeg hadde tid og xfce (i Archlinux) og jeg har allerede tilpasset skriptet fullt ut slik det var, for xfce brukte zenity (tror jeg) siden den jeg la igjen var bare skjelettet jeg brukte

http://paste.desdelinux.net/4644

Kan den redigeres hvis den har en feil fra limen?

Det som skjer er at jeg har flere grafiske skall, og jeg vet ikke om det vil fungere i ren xfce, for eksempel i xubuntu

Hilsen 😀

Interessant che !!! Godt bidrag !!!!!!

Jeg er veldig ny innen programmering, jeg lærer BASH litt etter litt ... men noen ting skjedde for meg, og de kan være nyttige for deg.

Når du sier at det skrelte skriptet har passordet innarbeidet, og det ville være tilgivelig for noen å åpne det og lese det derfra ... foreslår du hele dette trikset med å legge MD5 som et beskyttelsestiltak.

Noe som er ganske bra som et første skritt i å gjøre livet vanskelig for den kommende inntrengeren, men sjekk ut følgende ideer (som til og med kan brukes hver på hverandre)

IDEA 1) Hva om du lagrer passordet i en fil på maskinen din, og ikke er vert for det i skriptet?

EJ: i en tekst setter du nøkkelen og lagrer den i / home / /bla/bla/key.txt

I skriptet ditt kaller du nøkkelen som KEY = "$ (cat $ HOME / blah / bla / key.txt)", så kaster du if $ spørsmålstasten = $ KEY, så .. etc etc

På denne måten oppnår du 3 ting +1 fordel:

1) At passordet aldri var i skriptet. (Du unngår MD5)

2) Stien hvor passordet er, avhenger av brukernavnet. (Alle som ønsker å åpne den, viderekobler den hvor som helst) I 99.9% av tilfellene mislykkes skriptet.

3) Hvis du vil ha mer sikkerhet, fjern alle tillatelser til key.txt-filen for alle andre brukere unntatt deg.

4) Fordel: Portabilitet for å endre passord når du vil, uten å redigere skript. Fordi bekreftelsen er ekstern gjennom en fil.

IDEA 2) Hva med å tilsløre hele bash-skriptet, slik at det ikke en gang kan åpnes?

En måte å gjøre dette på er å dra nytte av det faktum at du trenger å kompilere i C.

Deretter introduserer det skriptet i en C-kode som alt det gjør er å kalle det skriptet (men det er inne i programmet). På tidspunktet for kompilering ... er alt igjen inne og utdataene dine er en kjørbar ... og ikke mer et skript. Det er en person som allerede har laget et "skript" som gjør forvirringsprosessen, noe som er veldig praktisk.

Mer info her: http://es.wikibooks.org/wiki/El_Manual_de_BASH_Scripting_B%C3%A1sico_para_Principiantes/Compilar_%28ofuscar%29_BASH_scripts_con_C_-_SHC

IDEA 3) Hva om du legger en virtuell tilstand i skriptet der det krever administratorpassord?

For eksempel, utfør en tilstand med "sudo" og fortsett med skriptet, hvis ikke stopper det.

På denne måten vil all beskyttelse falle som en bro over ROOT-passordet ditt.

Ikke noe mer ...

Jubel!!!!!!!! og hold BASH.

HAHAHAHA Takk 😀

Egentlig bruker jeg nå SHA512 fordi den er mye bedre enn MD5: https://blog.desdelinux.net/como-saber-la-suma-md5-o-sha-de-una-palabra-oracion-o-archivo/

I tillegg til GPG som et beskyttelsesmiddel i stedet for å komprimere med .RAR: https://blog.desdelinux.net/como-proteger-datos-con-gpg-de-forma-simple/

Problemet med å plassere passordet i en annen fil, er at det vil sette passordet et annet sted, ja, men ville det være i ren tekst? Hvis jeg må kryptere den (som anbefales), legger jeg den i samme skript, vel ... Jeg tviler såååååå mye på at noen kan knekke SHA512 hahahaha (se 1. lenke så forstår du and)

Når det gjelder tillatelsene, hvis noen bruker en LiveCD, kan de åpne .txt ved hjelp av LiveCD-roten, så tillatelsene er ikke helt det beste alternativet.

Om å forvirre Bash-koden ... ja, jeg hadde tenkt på dette og ideen er STOR, problemet er at jeg ikke vet hvordan jeg skal gjøre det, faktisk vet jeg ikke engang om det kan gjøres HAHAHA.

Å vent ... nå leste jeg resten av kommentaren O_O ... hehe, jeg visste ikke at du kunne gjøre det. Jeg har ingen anelse om C eller C ++, men det kan være verdt et forsøk lol.

Om idé 3, ikke dårlig 😀

Jeg har gjort flere forbedringer av skriptet siden jeg publiserte dette innlegget, 2 er de jeg nevnte i lenkene i begynnelsen av denne kommentaren, en annen er at hvis du endrer noe tegn i skriptet, blir det slettet. Og nå må jeg prøve dette for å forvirre koden hahahaha.

Takk for kommentaren din og ... ja, vent, kjemp !!! HA HA

WTF !!!

Jeg har allerede brukt SHC ... GE-NI-AL !!!! O_O

Veldig bra skript, hei og hvis du bruker en root checker, for å kunne kjøre skriptet som sudo. / Script

Du må bare legge til denne koden i begynnelsen

http://paste.desdelinux.net/4663

En hilsen

KZKG ^ Gaara, min venn, jeg tror det er ikke problemet å utvide en forklaring, det er bra for de av oss som ikke har så mye kunnskap. Artikler som ikke underviser er publisert akkurat her, de gir bare informasjon om noe som eksisterer. Så ikke unnskyld deg og la det være flere med utvidede forklaringer.

For ting som dette bruker jeg http://www.truecrypt.org/

Kan noen dele skriptet? Jeg er nysgjerrig og alle lenkene er nede. 🙁

Takk.