Generell indeks for serien: Datanettverk for SMB: Introduksjon

federicotoujague@gmail.com

https://blog.desdelinux.net/author/fico

Hei venner og venner!

Denne artikkelen er en fortsettelse av Squid + PAM-autentisering i CentOS 7- SMB-nettverk.

UNIX / Linux-operativsystemer tilbyr et ekte flerbrukermiljø, der mange brukere kan jobbe samtidig på samme system og dele ressurser som prosessorer, harddisker, minne, nettverksgrensesnitt, enheter som er satt inn i systemet og så videre.

Av denne grunn er systemadministratorer forpliktet til kontinuerlig å administrere brukerne og gruppene i systemet og å formulere og implementere en god administrasjonsstrategi.

Deretter vil vi veldig kortfattet se de generelle aspektene av denne viktige aktiviteten i Linux Systems Administration.

Noen ganger er det bedre å tilby Utility og deretter Need.

Dette er et typisk eksempel på den ordren. Først viser vi hvordan du implementerer en Internett-proxy-tjeneste med blekksprut og lokale brukere. Nå må vi spørre oss selv:

- ¿hvordan kan jeg implementere nettverkstjenester på et UNIX / Linux LAN fra lokale brukere og med en akseptabel sikkerhet?.

Det spiller ingen rolle at i tillegg er Windows-klienter koblet til dette nettverket. Det er bare behovet for hvilke tjenester SMB-nettverket trenger og hva som er den enkleste og billigste måten å implementere dem på.

- ¿Kanskje autentiseringsmekanismen ved fødselen av ARPANET, Internet og andre nettverk Wide Area Network o Local Area Network initialene var basert på LDAP, Katalogtjeneste, eller i Microsoft LSASS, eller i Active Directory, eller av Kerberos?, bare for å nevne noen få.

Et godt spørsmål at alle skal søke svarene sine. Jeg inviterer deg til å søke etter begrepet «autentisering»På Wikipedia på engelsk, som er den mest komplette og sammenhengende når det gjelder originalt innhold - på engelsk -.

Ifølge historien allerede omtrent, først var den autentisering y Autorisasjon lokal, etter NIS Nettverksinformasjonssystem utviklet av Sun Microsystem og også kjent som Gule Sider o yp, og så LDAP Lightweight Directory Access Protocol.

Hva med "Akseptabel sikkerhet»Kommer opp fordi vi ofte bekymrer oss for sikkerheten til vårt lokale nettverk, mens vi får tilgang til Facebook, Gmail, Yahoo osv. - for å nevne noen få - og vi gir vårt personvern i dem. Og se på det store antallet artikler og dokumentarer som gjelder Ingen personvern på Internett eksistere.

Merknad om CentOS og Debian

CentOS / Red Hat og Debian har sin egen filosofi om hvordan man implementerer sikkerhet, som ikke er grunnleggende annerledes. Vi bekrefter imidlertid at begge er veldig stabile, trygge og pålitelige. For eksempel er SELinux-kontekst i CentOS aktivert som standard. I Debian må vi installere pakken selinux-grunnleggende, som indikerer at vi også kan bruke SELinux.

I CentOS, FreeBSDog andre operativsystemer opprettes -system- gruppen hjul å tillate tilgang som root bare til systembrukerne som tilhører den gruppen. Lese /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html, Og /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html. Debian inkorporerer ikke en gruppe hjul.

Hovedfiler og kommandoer

Records

Hovedfilene relatert til administrering av lokale brukere i et Linux-operativsystem er:

CentOS og Debian

- / Etc / passwd: brukerkontoinformasjon.

- / etc / skygge- Sikkerhetsinformasjon for brukerkonto.

- / etc / gruppe: gruppekontoinformasjon.

- / etc / gshadow- Sikkerhetsinformasjon for gruppekontoer.

- / etc / default / useradd: standardverdier for å opprette kontoer.

- / etc / skel /: katalog som inneholder standardfilene som vil bli inkludert i HOME-katalogen til den nye brukeren.

- /etc/login.defs- Konfigurasjonspakke for passordsikkerhet.

Debian

- /etc/adduser.conf: standardverdier for å opprette kontoer.

Kommandoer på CentOS og Debian

[root @ linuxbox ~] # chpasswd -h # Oppdater passord i batch-modus Bruksmodus: chpasswd [opsjoner] Alternativer: -c, --crypt-method METODE krypteringsmetoden (en av NONE DES MD5 SHA256 SHA512) -e, - kryptert de oppgitte passordene er kryptert -h, --help viser denne hjelpen spør og slutt -m, --md5 krypterer passord i klarhet ved hjelp av MD5-algoritme -R, --root CHROOT_DIR-katalog for å chroot inn i -s, --sha-runder antall SHA-runder for SHA-krypteringsalgoritmer * # batch- Utfør kommandoer når systembelastning tillater det. Med andre ord # når gjennomsnittsbelastningen faller under 0.8 eller verdien spesifisert ved å påkalle # atd-kommandoen. Mer informasjon mann batch. [root @ linuxbox ~] # gpasswd -h # Erklære administratorer i / etc / group og / etc / gshadow Slik bruker du: gpasswd [options] GROUP Options: -a, --add USER legger til USER i GROUP -d, --delete USER fjerner USER fra GROUP -h, --help viser denne hjelpemeldingen og slutter -Q, - - root CHROOT_DIR katalog for å rote til -r, --slett-passord fjerne GROUP passord -R, --restrict begrenser tilgang til GROUP til sine medlemmer -M, --medlemmer USER, ... setter listen over medlemmer av GROUP - A, --administratorer ADMIN, ... angir listen over GROUP-administratorer Med unntak av alternativene -A og -M, kan ikke alternativene kombineres. [root @ linuxbox ~] # gruppe legge til -h # Opprett en ny gruppe Slik bruker du: groupadd [options] GROUP Options: -f, - force terminate if group allerede eksisterer, og avbryt -g hvis GID allerede er i bruk -g, --gid GID use GID for new group - h, - help viser denne hjelpemeldingen og slutter -K, --key KEY = VALUE overskriver standardverdiene for "/etc/login.defs" -o, --non-unik lar deg lage grupper med GID (ikke unikt) duplikater -p, --passord PASSORD bruker dette krypterte passordet for den nye gruppen -r, --system oppretter en systemkonto -R, --root CHROOT_DIR katalog å chroot inn [root @ linuxbox ~] # gruppedel -h # Slett en eksisterende gruppe Bruksmodus: groupdel [opsjoner] GROUP Alternativer: -h, --hjelp vis denne hjelpemeldingen og avslutt -R, --root CHROOT_DIR katalog å rote til [root @ linuxbox ~] # gruppemedlemmer -h # Erklare administratorer i brukerens primære gruppe Slik bruker du: groupmems [options] [action] Options: -g, --group GROUP endre navnet på gruppen i stedet for brukerens gruppe (kan bare gjøres av administratoren) -R, --root CHROOT_DIR katalog å chroot inn Handlinger: -a, - legg til BRUKER legger til BRUKER til gruppemedlemmer -d, - slett BRUKER fjerner BRUKER fra gruppemedlemslisten -h, --hjelp viser denne hjelpemeldingen og avslutter -p, - purge purge alle gruppemedlemmene -l, --list lister gruppemedlemmer [root @ linuxbox ~] # gruppemod -h # Endre definisjonen av en gruppe Slik bruker du: groupmod [options] GROUP Options: -g, --gid GID endrer gruppeidentifikatoren til GID -h, --help viser denne hjelpemeldingen og slutter -n, --new-name NEW_Group endrer navnet en NEW_GROUP -o, --non-unik gjør det mulig å bruke et duplikat GID (ikke unikt) -p, --passord PASSWORD endrer passordet til PASSWORD (kryptert) -R, --root CHROOT_DIR katalog å chroot til [root @ linuxbox ~] # grpck -h # Kontroller integriteten til en gruppefil Slik bruker du: grpck [options] [group [gshadow]] Alternativer: -h, --help viser denne hjelpemeldingen og avslutter -r, - leser bare displayfeil og advarsler, men ikke endre filer -R, - - rot CHROOT_DIR katalog for å rote til -s, --sorter sorteringsoppføringer etter UID [root @ linuxbox ~] # grpconv # Tilknyttede kommandoer: pwconv, pwunconv, grpconv, grpunconv # Brukes til å konvertere til og fra skyggepassord og grupper # De fire kommandoene fungerer på filer / etc / passwd, / etc / group, / etc / shadow, # og / etc / gshadow. For mer informasjon mann grpconv. [root @ linuxbox ~] # sg -h # Utfør en kommando med en annen gruppe-ID eller GID Slik bruker du: sg group [[-c] order] [root @ linuxbox ~] # nygrp -h # Endre gjeldende GID under pålogging Slik bruker du: newgrp [-] [group] [root @ linuxbox ~] # nye brukere -h # Oppdater og opprett nye brukere i batch-modus Bruksmodus: nybrukere [opsjoner] Alternativer: -c, --crypt-method METODE crypt-metoden (en av NONE DES MD5 SHA256 SHA512) -h, --help viser denne hjelpemeldingen og avslutter -r, --system create system kontoer -R, --root CHROOT_DIR-katalog for å rote til -s, --sha-runder antall SHA-runder for SHA-krypteringsalgoritmer * [root @ linuxbox ~] # pwck -h # Kontroller integriteten til passordfiler Slik bruker du: pwck [alternativer] [passwd [skygge]] Alternativer: -h, --hjelp viser denne hjelpemeldingen og avslutter -q, - bare stille feil med feil -r, - bare lesefeil og advarsler, men ikke endre filer -R, --root CHROOT_DIR katalog til chroot til -s, - sorter sorteringsoppføringer etter UID [root @ linuxbox ~] # brukeradd -h # Opprett en ny bruker eller oppdater standardinformasjonen til den nye brukeren Slik bruker du: useradd [options] USER useradd -D useradd -D [options] Options: -b, --base-dir BAS_DIR basekatalog for hjemmekatalogen til den nye kontoen -c, --comment COMMENT GECOS-feltet i ny konto -d, --home-dir PERSONAL_DIR ny kontos hjemmekatalog -D, --default skriver ut eller endrer standardinnstillingen for brukeradd -e, --utløper EXPIRY_DATE utløpsdato for ny konto -f, - inaktiv INAKTIV periode med passivitet for den nye kontoen delgruppe -g, --gid GROUP navn eller identifikator for primærgruppen til den nye kontoen -G, --grupper GROUPS-liste over tilleggsgrupper for den nye kontoen -h, --help viser denne hjelpemeldingen og slutter -k, - skel DIR_SKEL bruker denne alternative "skjelett" -katalogen -K, --key KEY = VALUE overskriver standardverdiene til "/etc/login.defs" -l, --no-log-init legger ikke til brukeren i databasene fra lastlog og faillog -m, --create-home oppretter hjemmekatalogen til bruker -M, --no-create-home oppretter ikke hjemmekatalogen til bruker -N, --no-user-group oppretter ikke en gruppe med samme navn som brukeren -o, --non-unik tillater å opprette brukere med dupliserte (ikke-unike) identifikatorer (UID-er) -p, --passord PASSORD kryptert passord for den nye kontoen -r, --system oppretter en konto for systemet -R, --root CHROOT_DIR-katalogen for å chroot inn i -s, - shell CONSOLE-tilgang til den nye kontoen -u, --uid UID-brukeridentifikator for den nye kontoen -U, --brukergruppen skapeen gruppe med samme navn som bruker -Z, --selinux-bruker USER_SE bruker den angitte brukeren for SELinux-brukeren [root @ linuxbox ~] # brukerdel -h # Slett brukerens konto og relaterte filer Bruksmodus: userdel [opsjoner] BRUKERalternativer: -f, - tvinger noen handlinger som ellers ville mislykkes, f.eks. Fjerning av bruker som fortsatt er pålogget eller filer, selv om de ikke eies av brukeren -h, --hjelp viser denne meldingen Hjelp og fullfør -r, - Fjern fjern hjemmekatalog og postkasse -R, --root CHROOT_DIR-katalog for å rote til -Z, --selinux-bruker fjern enhver SELinux-brukerkartlegging for brukeren [root @ linuxbox ~] # brukerform -h # Endre en brukerkonto Slik bruker du: usermod [opsjoner] BRUKERalternativer: -c, --kommentar KOMMENTAR ny verdi av GECOS-feltet -d, --hjem PERSONAL_DIR ny hjemmekatalog for den nye brukeren -e, --utløpt EXPIR_DATE angir utløpsdatoen for konto til EXPIRED_DATE -f, --inaktiv INAKTIV angir inaktiv tid etter at kontoen utløper til INAKTIV -g, --gid GROUP tvinger bruk av GROUP for ny brukerkonto -G, --grupper GROUPS-liste over supplerende grupper -a, --append legg brukeren til de supplerende GROUPS som er nevnt av -G-alternativet uten å fjerne ham / henne fra andre grupper -h, --help å vise denne hjelpemeldingen og avslutte -l, --logg NAME igjen navn for bruker -L, --lås låser brukerkonto -m, --flytt-hjem flytt innholdet i hjemmekatalogen til ny katalog (bruk bare i forbindelse med -d) -o, - ikke-unik tillater bruk Dupliserte (ikke unike) UID -p, --passord PASSORD bruker kryptert passord for ny konto -R, --root CHR OOT_DIR-katalog for å rote til -s, --hell CONSOLE ny tilgangskonsoll for brukerkonto -u, --uid UID tvinger bruk av UID for ny brukerkonto -U, --lås opp låser brukerkonto -Z, --selinux-bruker SEUSER ny SELinux-brukerkartlegging for brukerkontoen

Kommandoer i Debian

Debian skiller mellom brukeradd y adduser. Anbefaler at systemadministratorer bruker adduser.

root @ sysadmin: / home / xeon # adduser -h # Legg til en bruker i systemet root @ sysadmin: / home / xeon # tilleggsgruppe -h # Legg til en gruppe i systemet adduser [--home DIRECTORY] [--shell SHELL] [--no-create-home] [--uid ID] [--firstuid ID] [--lastuid ID] [--gecos GECOS] [--ingroup GRUPPEN | --gid ID] [--disabled-password] [--disabled-login] BRUKER Legg til en vanlig brukeradduser --system [--home DIRECTORY] [--shell SHELL] [--no-create-home] [ --uid ID] [--gecos GECOS] [--gruppe | --gruppe GROUP | --gid ID] [--disabled-password] [--disabled-login] USER Legg til en bruker fra systembrukeren --group [--gid ID] GROUP addgroup [--gid ID] GROUP Add a user group addgroup --system [--gid ID] GROUP Legg til en gruppe fra systemtilbrukeren BRUKERGRUPPE Legg til en eksisterende bruker i en eksisterende gruppe generelle alternativer: --quiet | -q ikke vise prosessinformasjon på standard utgang - force-badname tillater brukernavn som ikke samsvarer med konfigurasjonsvariabelen NAME_REGEX --help | -h bruksmelding --versjon | -v versjonsnummer og copyright --conf | -c FILE bruk FILE som konfigurasjonsfil root @ sysadmin: / home / xeon # deluser -h # Fjern en vanlig bruker fra systemet root @ sysadmin: / home / xeon # delgruppe -h # Fjern en normal gruppe fra systemet deluser USER fjerner en vanlig bruker fra systemeksemplet: deluser miguel --remove-home fjerner brukerens hjemmekatalog og e-postkøen. - Fjern alle filer fjerner alle filer som eies av brukeren. - sikkerhetskopierer sikkerhetskopierte filer før sletting. - sikkerhetskopiering destinasjonskatalog for sikkerhetskopier. Gjeldende katalog brukes som standard. --system fjern bare hvis du er systembruker. delgroup GROUP deluser --group GROUP fjerner en gruppe fra systemeksemplet: deluser - group students --system fjerner bare hvis det er en gruppe fra systemet. - bare-hvis-tom fjern bare hvis de ikke har flere medlemmer. deluser BRUKERGRUPPE fjerner brukeren fra gruppeeksemplet: deluser miguel studenter generelle alternativer: --quiet | -q ikke gi prosessinformasjon på stdout --help | -h bruksmelding --versjon | -v versjonsnummer og copyright --conf | -c FILE bruk FILE som konfigurasjonsfil

Politikk

Det er to typer policyer som vi må vurdere når vi oppretter brukerkontoer:

- Retningslinjer for brukerkontoer

- Retningslinjer for aldring av passord

Retningslinjer for brukerkontoer

I praksis er de grunnleggende komponentene som identifiserer en brukerkonto:

- Brukerkontonavn - bruker LOGG INN, ikke navnet og etternavnene.

- Bruker-ID - UID.

- Hovedgruppe den tilhører - GID.

- Passord - passord.

- Tilgangstillatelser - tilgangstillatelser.

De viktigste faktorene du må ta hensyn til når du oppretter en brukerkonto er:

- Hvor lang tid brukeren vil ha tilgang til filsystemet og ressurser.

- Hvor lang tid brukeren må endre passordet sitt - med jevne mellomrom - av sikkerhetsmessige årsaker.

- Hvor lang tid påloggingen -login- forblir aktiv.

Videre når man tildeler en bruker sin UID y passord, må vi ta hensyn til at:

- Heltalsverdien UID den må være unik og ikke negativ.

- El passord den må ha tilstrekkelig lengde og kompleksitet, slik at den er vanskelig å tyde.

Retningslinjer for aldring av passord

På et Linux-system, er passord av en bruker er ikke tildelt en standard utløpstid. Hvis vi bruker retningslinjene for aldring for passord, kan vi endre standardadferd, og når du oppretter brukere, vil de definerte retningslinjene bli tatt i betraktning.

I praksis er det to faktorer du må ta hensyn til når du stiller inn passordets alder:

- Sikkerhet.

- Brukervennlighet.

Et passord er sikrere jo kortere utløpsperioden. Det er mindre risiko for at den lekker ut til andre brukere.

For å sette retningslinjene for passordaldring kan vi bruke kommandoen jage:

[root @ linuxbox ~] # chage Bruksmodus: chage [opsjoner] BRUKERalternativer: -d, - siste dag LAST_DAY setter dagen for siste passordendring til LAST_DAY -E, --utløpt CAD_DATE setter utløpsdatoen til CAD_DATE -h, --help viser denne hjelpemeldingen og slutter -I, --inaktiv INAKTIV deaktiverer kontoen etter INAKTIVE dager fra utløpsdatoen -l, - listen viser kontoens aldersinformasjon -m, --mindays MINDAYS setter tallet minimum dager før du endrer passord til MIN_DAYS -M, --maxdays MAX_DAYS setter maksimalt antall dager før du endrer passord til MAX_DAYS -R, --root CHROOT_DIR katalog for å chroot til -W, --warndays WARNING_DAYS setter dager med utløpsvarsel til DAYS_NOTICE

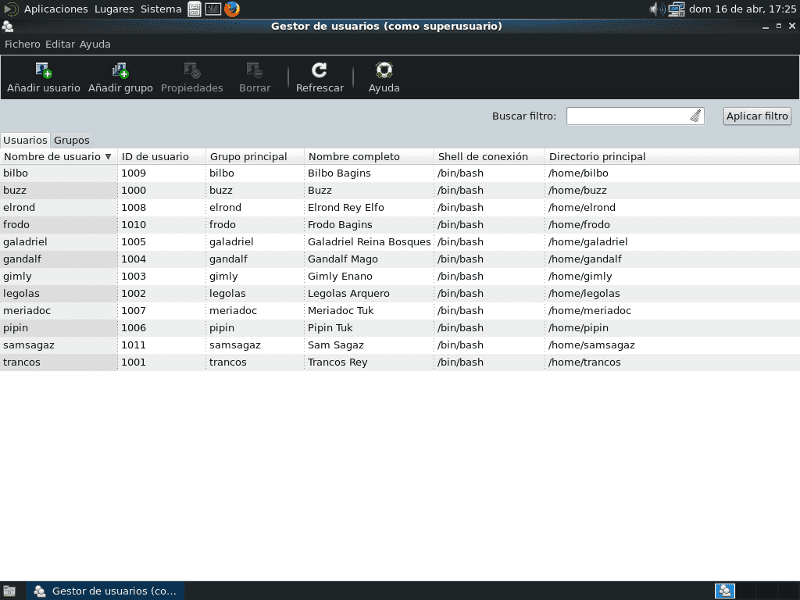

I forrige artikkel opprettet vi flere brukere som et eksempel. Hvis vi vil vite aldersverdiene til brukerens konto med LOGG INN Galadriel:

[root @ linuxbox ~] # chage - liste galadriel Siste passordendring: 21. april 2017 Passord utløper: aldri Inaktivt passord: aldri Konto utløper: aldri Minimum antall dager mellom passordendring: 0 Maksimalt antall dager mellom passordendring: 99999 Antall varsler før passord utløper: 7

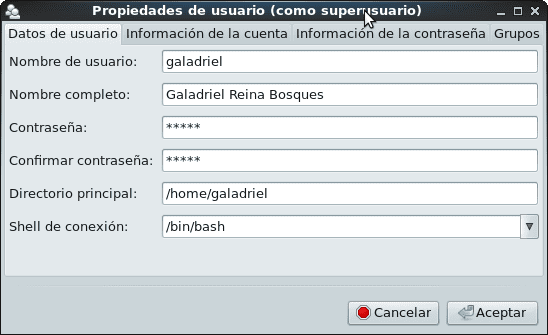

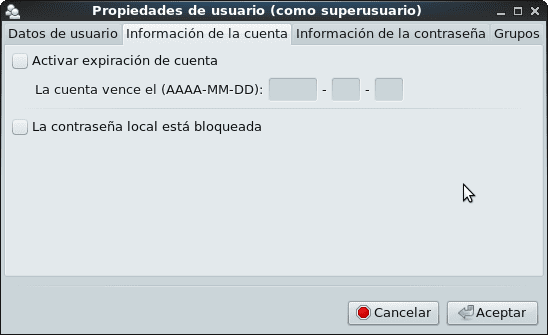

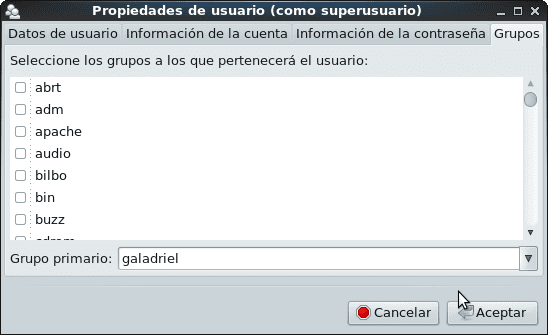

Dette var standardverdiene som systemet hadde da vi opprettet brukerkontoen ved hjelp av det grafiske administrasjonsverktøyet "Brukere og grupper":

For å endre standard aldringspassordverdier, anbefales det å redigere filen /etc/login.defs y endre den minste mengden verdier vi trenger. I den filen vil vi bare endre følgende verdier:

# Passord aldringskontroller: # # PASS_MAX_DAYS Maksimalt antall dager et passord kan brukes. # PASS_MIN_DAYS Minimum antall dager mellom passordendringene. # PASS_MIN_LEN Minimum akseptabel passordlengde. # PASS_WARN_AGE Antall dagers advarsel gitt før passordet utløper. # PASS_MAX_DAYS 99999 #! Mer enn 273 år! PASS_MIN_DAYS 0 PASS_MIN_LEN 5 PASS_WARN_AGE 7

for verdiene vi valgte i henhold til våre kriterier og behov:

PASS_MAX_DAYS 42 # 42 sammenhengende dager kan du bruke passord PASS_MIN_DAYS 0 # passord kan endres når som helst PASS_MIN_LEN 8 # minimum passordlengde PASS_WARN_AGE 7 # Antall dager systemet advarer deg om å # endre passordet før det utløper.

Vi lar resten av filen være som den var, og vi anbefaler ikke å endre andre parametere før vi vet godt hva vi gjør.

De nye verdiene vil bli tatt i betraktning når vi oppretter nye brukere. Hvis vi endrer passordet til en allerede opprettet bruker, vil verdien av minimum passordlengde bli respektert. Hvis vi bruker kommandoen passwd i stedet for det grafiske verktøyet, og vi skriver at passordet vil være «legolas17«, Systemet klager som det grafiske verktøyet« Brukere og grupper »og det svarer at«På en eller annen måte leser passordet brukernavnet»Selv om jeg til slutt godtar det svake passordet.

[root @ linuxbox ~] # passwd legolas Endring av passordet til legolas-brukeren. Nytt passord: keeper # er mindre enn 7 tegn FEIL PASSORD: Passordet er mindre enn 8 tegn Skriv inn nytt passord på nytt: legolas17 Passordene er ikke like. # Logisk ikke sant? Nytt passord: legolas17 FEIL PASSORD: På en eller annen måte leser passordet brukerens navn. Skriv inn det nye passordet på nytt: legolas17 passwd: alle godkjenningstokenene ble oppdatert.

Vi pådrar oss "svakheten" ved å erklære et passord som inkluderer LOGG INN bruker. Det er en ikke-anbefalt praksis. Den riktige måten ville være:

[root @ linuxbox ~] # passwd legolas Endring av passordet til legolas-brukeren. Nytt passord: høyfjell01 Skriv passordet på nytt: høyfjell01 passwd: alle godkjenningstokenene ble oppdatert.

For å endre utløpsverdiene til passord de Galadriel, vi bruker chage-kommandoen, og vi trenger bare å endre verdien på PASS_MAX_DAYS fra 99999 til 42:

[root @ linuxbox ~] # chage -M 42 galadriel

[root @ linuxbox ~] # chage -l galadriel

Siste passordendring: 21. april 2017 Passord utløper: 02. juni 2017 Inaktivt passord: aldri Konto utløper: aldri Minimum antall dager mellom passordendring: 0 Maksimalt antall dager mellom passordendring: 42

Antall varsler før passordet utløper: 7

Og så videre kan vi endre passordene til brukerne som allerede er opprettet og deres utløpsverdier manuelt, ved hjelp av det grafiske verktøyet «Brukere og grupper», eller ved å bruke et skript - script som automatiserer noe av det ikke-interaktive arbeidet.

- På denne måten, hvis vi oppretter de lokale brukerne av systemet på en måte som ikke er anbefalt av de vanligste rutinene for sikkerhet, kan vi endre atferden før vi fortsetter å implementere flere PAM-baserte tjenester..

Hvis vi oppretter brukeren anduin med LOGG INN «anduin»Og passord«Passordet»Vi får følgende resultat:

[root @ linuxbox ~] # brukeradd anduin [root @ linuxbox ~] # passwd anduin Endre passordet til brukeren anduin. Nytt passord: Passordet FEIL PASSORD: Passord passerer ikke ordbokbekreftelse - Det er basert på et ord i ordboken. Skriv passordet på nytt: Passordet passwd - Alle godkjenningstokener ble oppdatert.

Systemet er med andre ord kreativt nok til å indikere svakhetene ved et passord.

[root @ linuxbox ~] # passwd anduin Endre passordet til brukeren anduin. Nytt passord: høyfjell02 Skriv passordet på nytt: høyfjell02 passwd - Alle godkjenningstokener ble oppdatert.

Policy Sammendrag

- Det er tydelig at policyen for passordkompleksitet, samt minimumslengden på 5 tegn, er aktivert som standard i CentOS. På Debian fungerer kompleksitetssjekken for vanlige brukere når de prøver å endre passordet sitt ved å påkalle kommandoen passwd. For brukeren root, det er ingen standardbegrensninger.

- Det er viktig å kjenne til de forskjellige alternativene vi kan erklære i filen /etc/login.defs ved hjelp av kommandoen mann login.defs.

- Sjekk også innholdet i filene / etc / default / useradd, og også i Debian /etc/adduser.conf.

Systembrukere og grupper

I prosessen med å installere operativsystemet opprettes en hel serie brukere og grupper som, en litteratur kaller standardbrukere og en annen systembrukere. Vi foretrekker å kalle dem systembrukere og grupper.

Som regel har systembrukere en UID <1000 og kontoene dine brukes av forskjellige applikasjoner i operativsystemet. For eksempel brukerkontoen «akkar»Brukes av Squid-programmet, mens« lp »-kontoen brukes til utskriftsprosessen fra ord- eller tekstredigerere.

Hvis vi vil liste opp brukerne og gruppene, kan vi gjøre det ved hjelp av kommandoene:

[root @ linuxbox ~] # cat / etc / passwd [root @ linuxbox ~] # cat / etc / group

Det anbefales ikke å endre brukerne og gruppene i systemet. 😉

På grunn av dens betydning gjentar vi at i CentOS, FreeBSDog andre operativsystemer opprettes -system- gruppen hjul å tillate tilgang som root bare til systembrukerne som tilhører den gruppen. Lese /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html, Og /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html. Debian inkorporerer ikke en gruppe hjul.

Administrere bruker- og gruppekontoer

Den beste måten å lære hvordan du administrerer bruker- og gruppekontoer er:

- Øve på bruk av kommandoene som er oppført ovenfor, helst i en virtuell maskin og før av å bruke grafiske verktøy.

- Konsultere håndbøkene eller mannssider av hver kommando før du søker etter annen informasjon på Internett.

Øvelse er det beste kriteriet for sannhet.

Oppsummering

Langt, en enkelt artikkel dedikert til lokal bruker- og gruppeadministrasjon er ikke nok. Graden av kunnskap som hver administrator har tilegnet seg, vil avhenge av personlig interesse for å lære og utdype seg om dette og andre relaterte emner. Det er det samme som med alle aspektene vi har utviklet i artikelserien SMB-nettverk. På samme måte kan du nyte denne versjonen i pdf her

Neste levering

Vi vil fortsette å implementere tjenester med autentisering mot lokale brukere. Vi vil deretter installere en chat-tjeneste basert på programmet prosodi.

Ser deg snart!

Hei, flott artikkel, jeg spør deg hvor jeg jobber, skriverne deles mye, problemet er i kopper, noen ganger henger det og de kan ikke skrive ut, da jeg kan gi dem tillatelse til å starte det på nytt (for det meste vi jobber i andre områder) uten å oppgi passordroten siden den eneste måten jeg fant er å endre det slik at en bestemt bruker kan starte det på nytt.

Fra allerede tusen takk.

Hilsen HO2GI!. La oss for eksempel si at brukeren Legolas du vil gi den tillatelse til å bare starte CUPS-tjenesten på nytt, selvfølgelig ved å bruke kommandoen sudo, som må installeres:

[root @ linuxbox ~] # visudo

Cmnd alias spesifikasjon

Cmnd_Alias RESTARTCUPS = /etc/init.d/cups start på nytt

Spesifikasjon av brukerrettigheter

root ALL = (ALL: ALL) ALL

legolas ALL = RESTARTCUPS

Lagre endringene som er gjort i filen gensere. Logg inn som bruker Legolas:

legolas @ linuxbox: ~ $ sudo /etc/init.d/squid på nytt

[sudo] passord for legolas:

Beklager, bruker legolas har ikke lov til å kjøre '/etc/init.d/postfix reload' som root på linuxbox.desdelinux.fan.

legolas @ linuxbox: ~ $ sudo /etc/init.d/cups start på nytt

[sudo] passord for legolas:

[ok] Start på nytt Common Unix Printing System: cupsd.

Tilgi meg hvis forespørselen er annerledes på CentOS, fordi jeg ble ledet av det jeg nettopp gjorde på Debian Wheezy. ;-). Der jeg er akkurat nå, har jeg ikke noe CentOS tilgjengelig.

På den annen side, hvis du vil legge til andre systembrukere som fullstendige CUPS-administratorer - de kan konfigurere det feil - gjør du dem til medlemmer av gruppen lpadmin, som opprettes når du installerer CUPS.

https://www.cups.org/doc/man-lpadmin.html

http://www.computerhope.com/unix/ulpadmin.htm

Stor takk tusen Fico. Jeg skal prøve det akkurat nå.

HO2GI, i CentOS / Red -Hatt ville det være:

[root @ linuxbox ~] # visudo

Tjenester

Cmnd_Alias RESTARTTCUPS = / usr / bin / systemctl omstart kopper, / usr / bin / systemctl status kopper

La root kjøre kommandoer hvor som helst

root ALL = (ALL) ALL

legolas ALLE = RESTARTCUPS

Lagre endringer

[root @ linuxbox ~] # exit

buzz @ sysadmin: ~ $ ssh legolas @ linuxbox

legolas @ linuxbox passord:

[legolas @ linuxbox ~] $ sudo systemctl omstart kopper

Vi stoler på at du har mottatt det vanlige foredraget fra det lokale systemet

Administrator. Det koker vanligvis ned til disse tre tingene:

#1) Respect the privacy of others.

#2) Think before you type.

#3) With great power comes great responsibility.

[sudo] passord for legolas:

[legolas @ linuxbox ~] $ sudo systemctl status kopper

● cups.service - CUPS Printing Service

Lastet: lastet (/usr/lib/systemd/system/cups.service; aktivert; leverandørinnstilling: aktivert)

Aktiv: aktiv (kjører) siden Mar 2017-04-25 22:23:10 EDT; 6s siden

Hoved PID: 1594 (cupsd)

CGruppe: /system.slice/cups.service

└─1594 / usr / sbin / cupsd -f

[legolas @ linuxbox ~] $ sudo systemctl start squid.service på nytt

Beklager, bruker legolas har ikke lov til å utføre '/ bin / systemctl restart squid.service' som root på Linuxbox.

[legolas @ linuxbox ~] $ exit