Noen dager siden FingerprintJS laget et innlegg blogg der forteller oss om en sårbarhet som ble oppdaget for dem og hva som er lar nettsteder pålitelig identifisere brukere i forskjellige nettlesere, hvorav bare stasjonære nettlesere er berørt.

Det nevnes at sårbarheten bruker informasjon om installerte applikasjoner på datamaskinen for å tilordne en permanent unik identifikator som, selv om brukeren bytter nettleser, bruker inkognitomodus eller en VPN, vil den alltid være til stede.

Siden dette sikkerhetsproblemet tillater tredjepartssporing i forskjellige nettlesere, utgjør det et brudd på personvernet, og selv om Tor er en nettleser som tilbyr det ultimate innen personvern, blir det også berørt.

I følge FingerprintJS, Denne sårbarheten har eksistert i mer enn 5 år, og dens virkelige innvirkning er ukjent. Sårbarheten i skjemaflommen gjør det mulig for en hacker å bestemme programmene som er installert på målets datamaskin. I gjennomsnitt tar identifiseringsprosessen noen sekunder og fungerer på Windows, Mac og Linux operativsystemer.

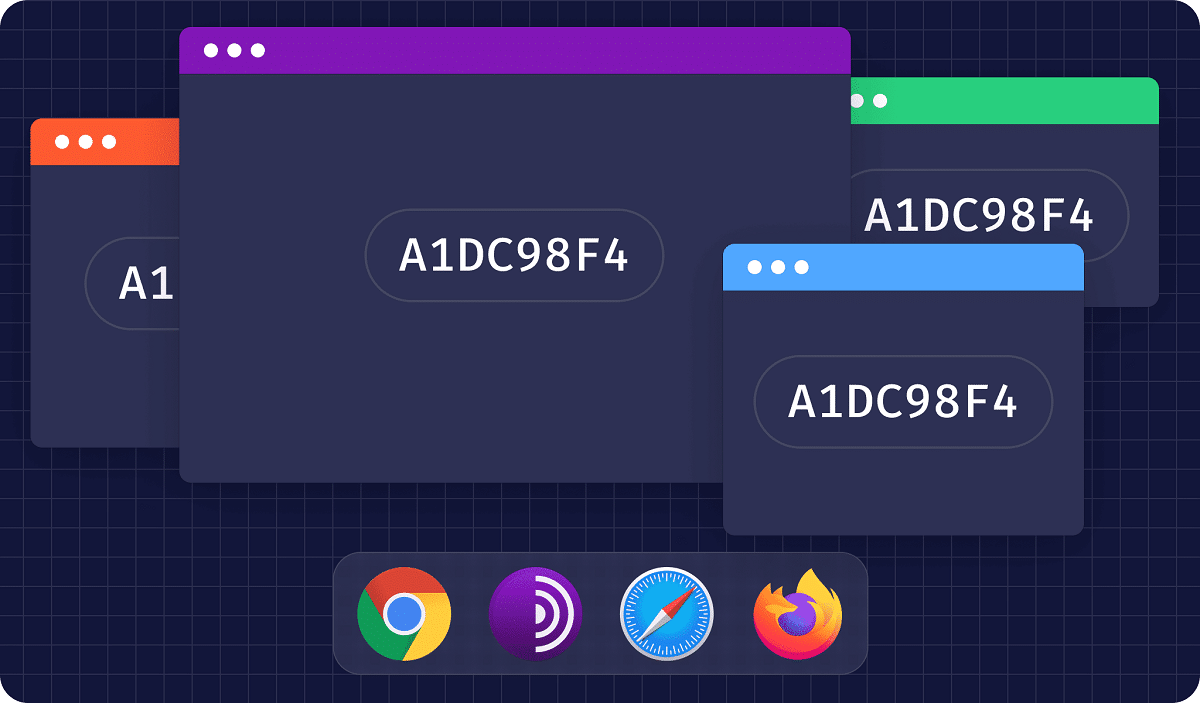

I vår forskning på bedrageribekämpningsteknikker har vi oppdaget et sårbarhet som gjør at nettsteder pålitelig kan identifisere brukere i forskjellige stasjonære nettlesere og koble identiteten deres. Desktopversjonene av Tor Browser, Safari, Chrome og Firefox er berørt.

Vi vil referere til dette sikkerhetsproblemet som Schema Flood, da det bruker egendefinerte URL-ordninger som en angrepsvektor. Sårbarheten bruker informasjon om programmene som er installert på datamaskinen din for å tildele deg en permanent unik identifikator, selv om du bytter nettleser, bruker inkognitomodus eller bruker en VPN.

For å sjekke om et program er installert, kan nettlesere bruke skjemabehandlere innebygde tilpassede nettadresser.

Et grunnleggende eksempel på dette er det mulig å verifisere, siden det er nok å bare utføre følgende handling ved å skrive inn skype: // i adressefeltet i nettleseren. Med dette kan vi innse den virkelige virkningen dette problemet kan ha. Denne funksjonen er også kjent som deep linking og brukes mye på mobile enheter, men den er også tilgjengelig på stasjonære nettlesere.

Avhengig av programmene som er installert på en enhet, er det mulig for et nettsted å identifisere personer for mer ondsinnede formål. For eksempel kan et nettsted oppdage en offiser eller militær på Internett basert på installerte applikasjoner og tilknyttet nettleserhistorie antatt å være anonym. La oss gå gjennom forskjellene mellom nettlesere.

Av de fire viktigste nettleserne som er berørt, bare kromutviklere ser ut til å være klar over det av sårbarhet over skjemaflom. Problemet har blitt diskutert i Chromium bug tracker og bør løses snart.

Videre bare krom nettleser har en slags skjema flomsikring, da det forhindrer at applikasjoner starter, med mindre det blir bedt om det av en brukerhandling, for eksempel et museklikk. Det er et globalt flagg som tillater (eller nekter) nettsteder å åpne applikasjoner, som er satt til falsk etter manipulering av et tilpasset URL-skjema.

På den annen side i Firefox når du prøver å navigere til en ukjent urlordning, Firefox viser en intern side med en feil. Denne interne siden har en annen opprinnelse enn noe annet nettsted, så det er ikke mulig å få tilgang til den på grunn av begrensningen av den samme opprinnelsespolitikken.

Når det gjelder Tor, sårbarheten i denne nettleseren, er den som tar lengst tid å utføre vellykket siden det kan ta opptil 10 sekunder for hver app å verifisere på grunn av Tor-nettleserens regler. Imidlertid kan utnyttelsen kjøre i bakgrunnen og spore målet under en lengre surfesession.

De nøyaktige trinnene for å utnytte sårbarheten i skjemaflommen kan variere fra nettleser, men sluttresultatet er det samme.

Endelig hvis du er interessert i å vite mer om det, kan du sjekke detaljene I den følgende lenken.

Tydeligvis bruker jeg Linux, og i Firefox viste den en ID, så vel som i Vivaldi, men; i OPERA fungerte det ikke.

Det gjelder, og jeg vet ikke om det er noen måte å unngå det eller å oppheve det.

<<>

Vi måtte se, i forskjellige scenarier ... hva med en gammel gammel kjernedistribusjon, en nettleser uten oppdatering og i en virtuell maskin!