Forleden jobbet jeg med vedlikehold av noen virtuelle maskiner (VM, Virtuell maskin) og det skjedde med meg at jeg ikke husket passord de Root heller ikke fra noen annen bruker. Åh! Stakkars meg, for et rot jeg fikk! !Hva gjorde jeg!? På hvilket tidspunkt endret jeg passordet som jeg ikke husker? Så fulgte noen tanker som jeg ikke kan reprodusere, men du kan forestille deg ...

Da jeg søkte på bloggen, fant jeg et gammelt innlegg fra vennen min livlig til Endre rotpassord på Debian / LMDE. Dessverre fungerte det ikke for meg, så her er en annen metode.

Faktum er at han ikke husket passordet og også det han hadde lagret i KeePassX det fungerte ikke, for noen brukere. Så etter å ha gitt opp å prøve tusen og en tasten som gikk opp i tankene mine, fortalte jeg bare å tilbakestille passord de Root fra GRUB for min kjære Debian.

Redigering av GRUB-alternativer

Prosessen er relativt enkel, og alt vi trenger er å ha GRUB installert (for ikke å nevne at vi må ha tilgang til å se maskinens oppstart, ikke sant?). I mitt tilfelle koblet jeg meg til virt-manager (Jeg har VM-er med KVM) og startet maskinen på nytt, men dette fungerer også for en ekte maskin.

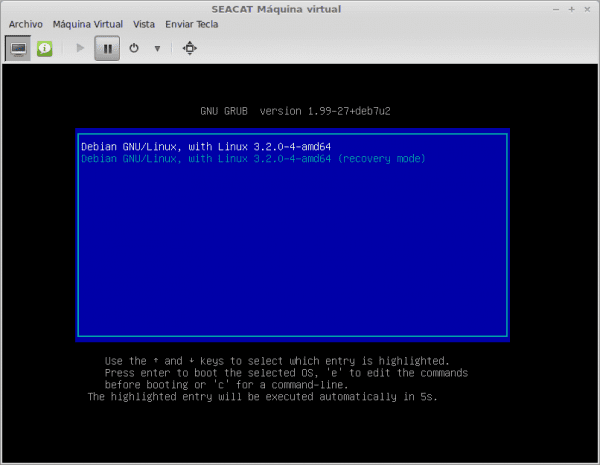

Når GRUB start må vi redigere oppstartsalternativene ved å trykke på tasten e.

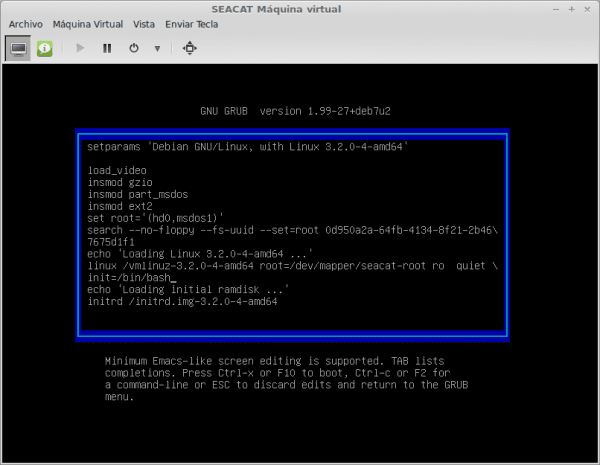

Nå må vi redigere alternativene som systemet starter med. Vi beveger oss til linjen som laster operativsystemkjernen. Det er linjen som starter med linux:

ekko 'Laster Linux 3.2.0-4-amd64 ...' linux /vmlinuz-3.2.0-4-amd64 root = / dev / mapper / seacat-root ro stille

Og vi legger til:

init=/bin/bash

Etter ordet stille. Linjen skal være:

linux /vmlinuz-3.2.0-4-amd64 root=/dev/mapper/seacat-root ro quiet init=/bin/bash

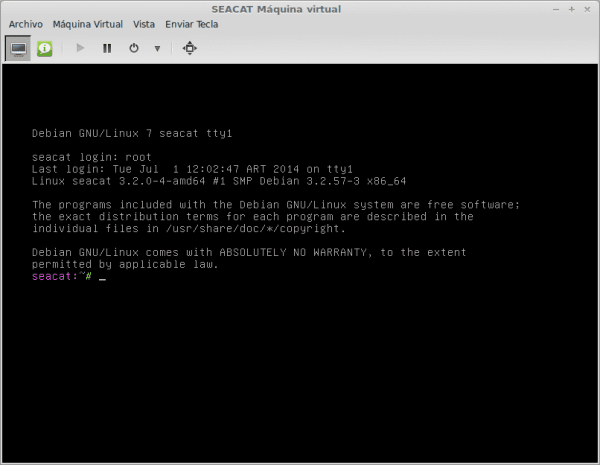

Når dette er redigert, må vi bare starte maskinen. Som det står på bildet, med Ctrl+x o F10 vi starter systemet med disse alternativene.

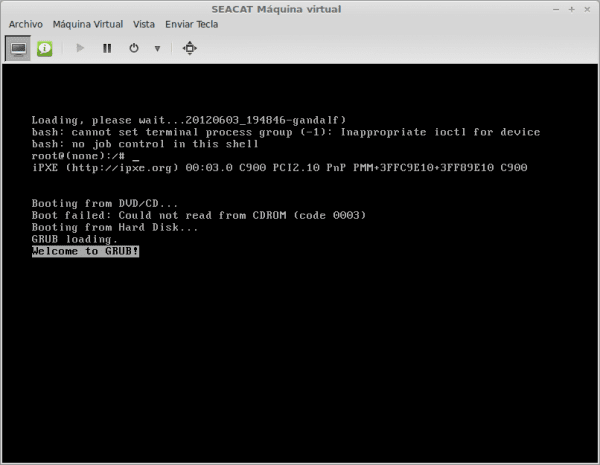

Dette returnerer et skall, og vi kan redigere filen / etc / skygge.

Fjerne rotpassordet

På den fjerde linjen i bildet vises meldingen som følger:

root@(none):/#

Det første vi må gjøre er å spore filsystem slik at den har skrivetillatelser. For det utfører vi:

root@(none):/# mount -o remount rw /

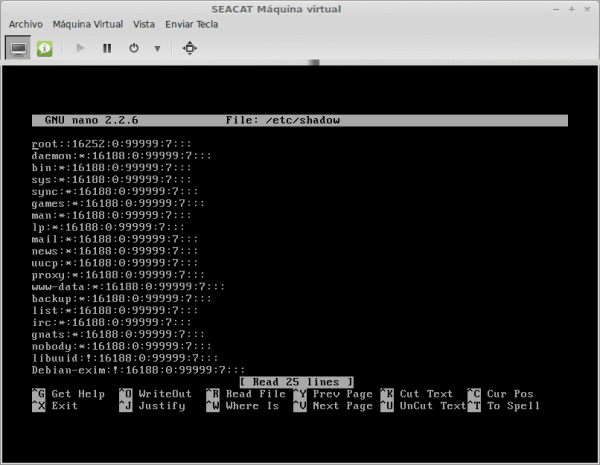

Nå ja, vi kan fortsette å redigere med nano filen / etc / skygge.

Filen / etc / skygge i første linje har du informasjon om root. For hver linje har vi et sett med felt, og disse er atskilt med to punkter (:).

Det første feltet tilsvarer brukernavnet, det andre feltet er hashen som tilsvarer passord. Det vi må gjøre er å slette alle tegnene slik at de forblir uten passord de root. Som vist på bildet:

Vi lagrer filen med Ctrl+o og vi dro nano med Ctrl+x. Nå trenger vi bare å starte maskinen på nytt. Når systemet ber oss om å logge inn, kan vi angi som root uten å måtte angi noen passord.

Når systemet starter, går vi inn som root og nå kan vi løpe passwd og vi satte en ny passord de root:

# passwd

Jeg håper det har tjent!

Dette er en av de tingene du må ha for hånden, for når en katastrofe oppstår. Det skjer før eller siden!

Jeg løste det på en veldig lik måte, men uten å måtte berøre skyggene. I bloggen min forteller jeg deg hvordan jeg gjorde det.

http://unbrutocondebian.blogspot.com.es/2014/03/restablecer-la-contrasena-de-root.html

HELLO LITOS, JEG ER MEGAFAN FRA BLOGGEN DIN !!!!

Veldig bra tuto. Jeg likte hvordan du gikk frem til å tilbakestille rotpassordet.

DETTE ER EN FORFERDELIG SIKKERHETSBREK !!! .... hvis det fungerer.

Hvordan gjøre for å unngå det? Har du noen ideer?

Det er ikke en sikkerhetsfeil, det er en måte å gjenopprette systemet fra et alvorlig problem som å glemme administratorpassordet.

Av denne grunn har CPD-er begrenset tilgang, for å hindre deg i å fikle med grub. Men hvis du forutser at dette ikke er nok eller tilgangen ikke kan begrenses, må du beskytte grub

https://blog.desdelinux.net/como-proteger-grub-con-una-contrasena-linux/

Slapp av, i livet er ingenting sikkert! Du må bare være klar over alt, være oppdatert, overvåke! 🙂

Jeg er enig med partneren, dette gir noen tilgang til pc-en vår, seriøst, ikke sant?

Sikkerhetsfeil? Det er som om du sa det alternativet tilbakestille passord e-postadressen din var farlig.

følge den klassiske partisjoneringen, og kryptere noen partisjoner / mapper med personlig informasjon, skille / root / home / usr / var / boot og så mange monteringspunkter at de nå er på en partisjon.

Hilsen kolleger, veldig god blogg og veldig god guide, jeg ønsket å avklare at dette trinnet rot @ (ingen): / # mount -o remount rw / er ikke nødvendig i systemer basert på debian og mange systemer basert på Red Hat, og bare noen få Distros basert på Gentoo er de som krever dette trinnet, bare kjør passwd etter å ha utført trinnene de beskriver for å komme inn i systemet uten et root-passord

Veldig god opplæring, som de sier ovenfor, i tilfelle en katastrofe bommer det, men dette unngås nesten alltid med god girkontroll.

Takk for at du delte.

Hilsener.

til favoritter eller bokmerker = D

Så hvis noen vil ha tilgang til pc-en min, må de bare starte den på nytt, få tilgang til grub, fele og voila.

Ja, med mindre du passordbeskytter Grub, noe som kan gjøres trygt.

Ikke vær redd, hvis den dårlige fyren har fysisk tilgang til datamaskinen og vet noe, er det uunngåelig at han vil oppnå sine formål.

Denne grub-metoden gjør det litt enklere å gjøre det du alltid kan rote fra en live-cd / dvd.

Men hvis brukeren som eier PCen endrer root-passordet, vil han innse hvorfor han ikke lenger vil kunne gå inn.

Den oppskruede tingen ville være for noen å chroot fra en live-cd / dvd og lage en kopi av / etc / skyggefilen på en pendrive for å ha det gøy med john-the-rupper på sin egen datamaskin. root- og brukerpassordene dine har blitt sprukket.

Tusen takk, det hjalp meg veldig

Hei, etter det jeg kan se, antar du at alle som leser opplæringen din, må være en ekspert i det minste avansert i håndteringen av Linux, men hva om han ikke er det !!!!! Så jeg lurer på hva den nano er, og hvordan åpner jeg den, med hvilken kommando og hvor plasserer jeg den kommandoen? / Etc / skyggefilen, hvor er den filen og hvordan kommer jeg til den mappen for å kunne gjøre hva denne opplæringen sier. "EYE" Jeg kritiserer ikke opplæringen, tvert imot, den er veldig bra, utmerket, men du bør også tenke på de som ikke vet (jeg inkluderer meg selv) mye om kommandobehandling i Linux. Jeg forklarte, jeg antok at å skrive nano ville åpne redaktøren, og det gjorde det, men da visste jeg ikke hvordan jeg skulle komme til / etc / shadow mens jeg var i nano. Og unnskyld resten av brukerne, men ikke alle er eksperter, mange av oss er bare entusiastiske elever ... flere detaljer ... Takk ...

flott i dag skjedde noe lignende med meg, og jeg visste at det er gjort gjennom grub og tro meg flere ganger, men mye mer komplisert

I denne opplæringen forklarer han det veldig enkelt, jeg vil bruke det hvis mulig denne uken

takk for ditt bidrag tusen gratulasjoner

BUE - NÍ - JA - MO.

Det har reddet meg fra å formatere Debian.

Dette gjelder også for Debian 8, som jeg har testet den med.

Muchísimas gracias.

Det fungerte ikke for meg, jeg har fortsatt det samme problemet, jeg vet ikke om jeg må se det faktum at jeg installerer debian i grafisk modus i virtualbox, jeg vil gjerne at du hjelper meg: /,

Flott! Jeg hadde formatert et notat med debian 8, og det slo meg da jeg glemte passet. Jeg er enig i at det ikke er en "fiasko", uansett tror jeg at sikkerhetssystemene de foreslår er veldig sterke. Når det gjelder brukeren som er i tvil, vel, snarere enn å si "du antar at vi alle er eksperter", kunne jeg ganske enkelt plassere tvilen uten fordommer ;-D.

Tusen takk for at du delte!

ps: Jeg måtte utføre monteringstrinnet, jeg hadde redigert passet fra valpen linux, hehe, men jeg måtte likevel gå inn i grub-alternativene for å bruke passwd (ingen måte!)

Hei, først, tusen takk for bidraget, det er akkurat det jeg trengte for ikke å installere Debian 8 på nytt, men jeg har et mer alvorlig problem, og at når jeg gjør hele prosessen og starter i bash-modus, fungerer ikke operativsystemet tastatur ... det oppdager det heller ikke, tastaturlysene fungerer ikke eller noe i det hele tatt, så jeg kan ikke endre noe fra bash root-modus

PS: for hva det er verdt hadde jeg et lignende problem da jeg installerte debian, installerte grub bootloader i en annen uavhengig partisjon og debian i en annen partisjon, jeg har allerede opplevd dette før med andre systemer, og det fungerte alltid for meg, i dette tilfellet med debian ikke, og det var da debian startet nettopp installert i det grafiske grensesnittet, verken tastaturet eller musen virket, akkurat når du må sette passordet for å starte økten.

TAKK FORAN FOR HJELP AV ANDRE, Hilsen.

Tusen takk for bidraget. Rask og effektiv løsning 😉

Takk skal du ha! Du reddet meg! ; D

hei alle sammen, jeg trenger hjelp. Jeg gjorde hele prosessen fram til der jeg måtte skrive r mount -o remount rw / men en av tingene gikk galt, og så prøvde jeg, men det går bare så langt som der jeg skriver init = / bin / bash Jeg gir den ctrl + x, og derfra kommer noen bokstaver ut, de går fort, men den når ikke skjermen til r mount -o remount rw / hva skal jeg gjøre?

Tusen takk for denne opplæringen, det var veldig nyttig for meg, i debian 9 lot det meg ikke komme inn som rotbruker, og med dette ble det løst, nok en gang takk.

Perfekt Tuto veldig bra du er en capo!

Hei.

Jeg har prøvd å bruke denne metoden, men den har ikke fungert for meg.

Problemet er at selv om vi kan redigere "skyggefilen", kan vi ikke lagre den. Å redigere den uten å ha privilegier åpner den i skrivebeskyttet modus.

Hilsener.

[sitat] Det første vi må gjøre er å montere filsystemet på nytt slik at det har skrivetillatelser. For det utfører vi:

root @ (none): / # mount -o remount rw / [quote]

Jeg tror det er derfor du må gå tilbake til fs.

Jeg tror jeg husker at det for W også var en måte å få tilgang til brukere og endre eller fjerne passord gjennom en livecd.

Jeg passerer for å legge igjen takkene mine, etter behov. Du fikk meg ut av store problemer. Jeg sjekket andre blogger, og denne løsningen var den mest komplette og best forklarte.