Kilka dni temu pojawiła się wiadomość, że sterowniki do układów bezprzewodowych Broadcom wykryto cztery lukiŻe umożliwiają zdalne ataki na urządzenia zawierające te chipy.

W najprostszym przypadku luki można wykorzystać do odmowy usługi zdalny, ale scenariusze, w których mogą się pojawić luki, nie są wykluczone które umożliwiają nieuwierzytelnionej osobie atakującej uruchomienie kodu z uprawnieniami jądra systemu Linux przez wysłanie specjalnie spreparowanych pakietów.

Te problemy zostały zidentyfikowane podczas inżynierii odwrotnej oprogramowania sprzętowego Broadcom, gdzie podatne na luki chipy są szeroko stosowane w laptopach, smartfonach i różnych urządzeniach konsumenckich, od SmartTV po urządzenia IoT.

W szczególności chipy Broadcom są używane w smartfonach takich producentów jak Apple, Samsumg i Huawei.

Należy zauważyć, że Broadcom został powiadomiony o lukach we wrześniu 2018 r., Ale zajęło to około 7 miesięcy (czyli dopiero w tym miesiącu trwające) do wprowadzenia korekt skoordynowanych z producentami sprzętu.

Jakie wykryto luki?

Dwie luki dotyczą wewnętrznego oprogramowania układowego i potencjalnie pozwalają na wykonanie kodu w środowisku systemu operacyjnego używany w układach Broadcom.

Lo que Umożliwia atakowanie środowisk innych niż Linux (Np. Możliwość ataku na urządzenia Apple, potwierdzono CVE-2019-8564)).

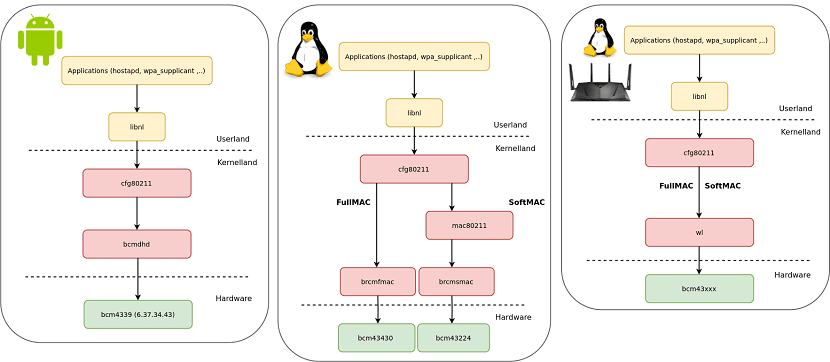

W tym miejscu należy zauważyć, że niektóre chipy Broadcom Wi-Fi to wyspecjalizowany procesor (ARM Cortex R4 lub M3), który będzie działał podobieństwo twojego systemu operacyjnego z implementacji jego bezprzewodowego stosu 802.11 (FullMAC).

We wspomnianych żetonach kontroler zapewnia interakcję systemu hosta z oprogramowaniem układowym Wi-Fi.

W opisie ataku:

Aby uzyskać pełną kontrolę nad głównym systemem po włamaniu do FullMAC, proponuje się wykorzystanie dodatkowych luk lub pełnego dostępu do pamięci systemowej w niektórych układach.

W układach SoftMAC stos bezprzewodowy 802.11 jest zaimplementowany po stronie kontrolera i jest obsługiwany przez systemowy procesor CPU.

W kontrolerach luki w zabezpieczeniach widoczne są zarówno w zastrzeżonym sterowniku wl (SoftMAC i FullMAC) jak w otwartym brcmfmac (FullMAC).

W sterowniku wl wykrywane są dwa przepełnienia bufora, które są wykorzystywane, gdy punkt dostępu wysyła specjalnie spreparowane komunikaty EAPOL podczas procesu negocjacji połączenia (atak można przeprowadzić, łącząc się ze złośliwym punktem dostępu).

W przypadku chipa z SoftMAC luki prowadzą do złamania jądra systemu, aw przypadku FullMAC kod może działać po stronie oprogramowania układowego.

W brcmfmac występuje przepełnienie bufora i sprawdzanie błędów pod kątem przetworzonych ramek, które są wykorzystywane przez wysyłanie ramek sterujących. W jądrze Linuksa problemy ze sterownikiem brcmfmac zostały naprawione w lutym.

Zidentyfikowane podatności

Cztery luki, które zostały ujawnione od września ubiegłego roku, są już skatalogowane w następujących CVE.

CVE-2019-9503

Nieprawidłowe zachowanie sterownika brcmfmac podczas przetwarzania ramek sterujących używanych do interakcji z oprogramowaniem układowym.

Jeśli ramka ze zdarzeniem oprogramowania sprzętowego pochodzi ze źródła zewnętrznego, kontroler odrzuca ją, ale jeśli zdarzenie zostanie odebrane przez magistralę wewnętrzną, ramka jest ignorowana.

Problemem jest zdarzenia z urządzeń korzystających z USB są przesyłane wewnętrzną magistralą, umożliwiając atakującym pomyślne przeniesienie oprogramowania który steruje ramkami w przypadku korzystania z bezprzewodowych adapterów USB;

CVE-2019-9500

Po włączeniu funkcji „Wake-up on Wireless LAN” może spowodować przepełnienie w kontrolerze brcmfmac (funkcja brcmf_wowl_nd_results) wysyłając specjalnie zmodyfikowaną strukturę sterowania.

Ta luka może służyć do organizowania wykonywania kodu na hoście po włożeniu wiórów lub w połączeniu.

CVE-2019-9501

Przepełnienie bufora w sterowniku wl (funkcja wlc_wpa_sup_eapol), które występuje podczas przetwarzania komunikatu, w którym zawartość pola informacyjnego producenta przekracza 32 bajty.

CVE-2019-9502

Przepełnienie bufora w sterowniku wl (funkcja wlc_wpa_plumb_gtk), które występuje podczas przetwarzania komunikatu, w którym zawartość pola informacyjnego producenta przekracza 164 bajty.

źródło: https://blog.quarkslab.com