Ogłoszono Mozilla, Cloudflare i Facebook wspólnie nowe rozszerzenie poświadczeń delegowanych TLSŻe rozwiązuje problem z certyfikatami, organizując dostęp do witryny za pośrednictwem sieci dostarczania treści. Certyfikaty wydawane przez urzędy certyfikacji mają długi okres ważności, co utrudnia organizację dostępu do serwisu za pośrednictwem usługi zewnętrznej, w imieniu której należy nawiązać bezpieczne połączenie, gdyż przeniesienie certyfikatu z ośrodka do usługa zewnętrzna stwarza dodatkowe zagrożenia bezpieczeństwa.

Nowe rozszerzenie również może być przydatne w witrynach, których praca jest zapewniana przez dużą rozproszoną infrastrukturę z dużą liczbą modułów równoważenia obciążenia. Delegowane poświadczenia pomogą uniknąć przechowywania kopii kluczy prywatnych certyfikatów podstawowych w każdym węźle przesyłania zawartości.

Przy klasycznym podejściu udany atak na którykolwiek z serwerów biorących udział w dostarczaniu ruchu HTTPS doprowadzi do złamania zabezpieczeń całego certyfikatu. W przypadku przenoszenia kluczy prywatnych do sieci dostarczania treści, istnieje zagrożenie utraty danych w wyniku sabotażu personelu, działań służb specjalnych lub naruszenia infrastruktury CDN.

Jeśli utrata klucza pozostanie niezauważona, dostęp do kluczy będzie mógł po cichu wchodzić do ruchu w witrynie (MITM) przez długi czas, ponieważ okres ważności certyfikatów jest obliczany w miesiącach i latach.

Cloudflare może używać specjalnych serwerów kluczy którzy pracują po stronie właściciela witryny do ochrony kluczy certyfikatów, ale praca w tym trybie generuje zauważalne opóźnienia w dostarczaniu ruchu, zmniejsza niezawodność ze względu na pojawienie się dodatkowego łącza i wymaga wdrożenia skomplikowanej infrastruktury.

Proponowane rozszerzenie TLS wprowadza dodatkowy pośredni klucz prywatny, cJego ważność jest ograniczona do godzin lub kilku dni (nie więcej niż 7 dni). Ten klucz jest generowany na podstawie certyfikatu wydanego przez centrum certyfikacji i pozwala zachować w tajemnicy klucz prywatny oryginalnego certyfikatu z usług dostarczania treści, udostępniając im jedynie tymczasowy certyfikat o krótkim okresie ważności.

Aby uniknąć problemów z dostępem, gdy klucz pośredni osiągnął koniec okresu użytkowania, po stronie źródłowego serwera TLS zaimplementowano technologię automatycznej aktualizacji.

Aby wygenerować, nie trzeba wykonywać ręcznych operacji ani uruchamiać skryptów: autorytatywny serwer, który potrzebuje klucza prywatnego, przed wygaśnięciem okresu użytkowania starego klucza, uzyskuje dostęp do pierwotnego serwera TLS witryny i generuje klucz pośredni na następny krótki czas rama.

Przeglądarki obsługujące poświadczenia rozszerzenia TLS uznają takie certyfikaty pochodne za wiarygodne.

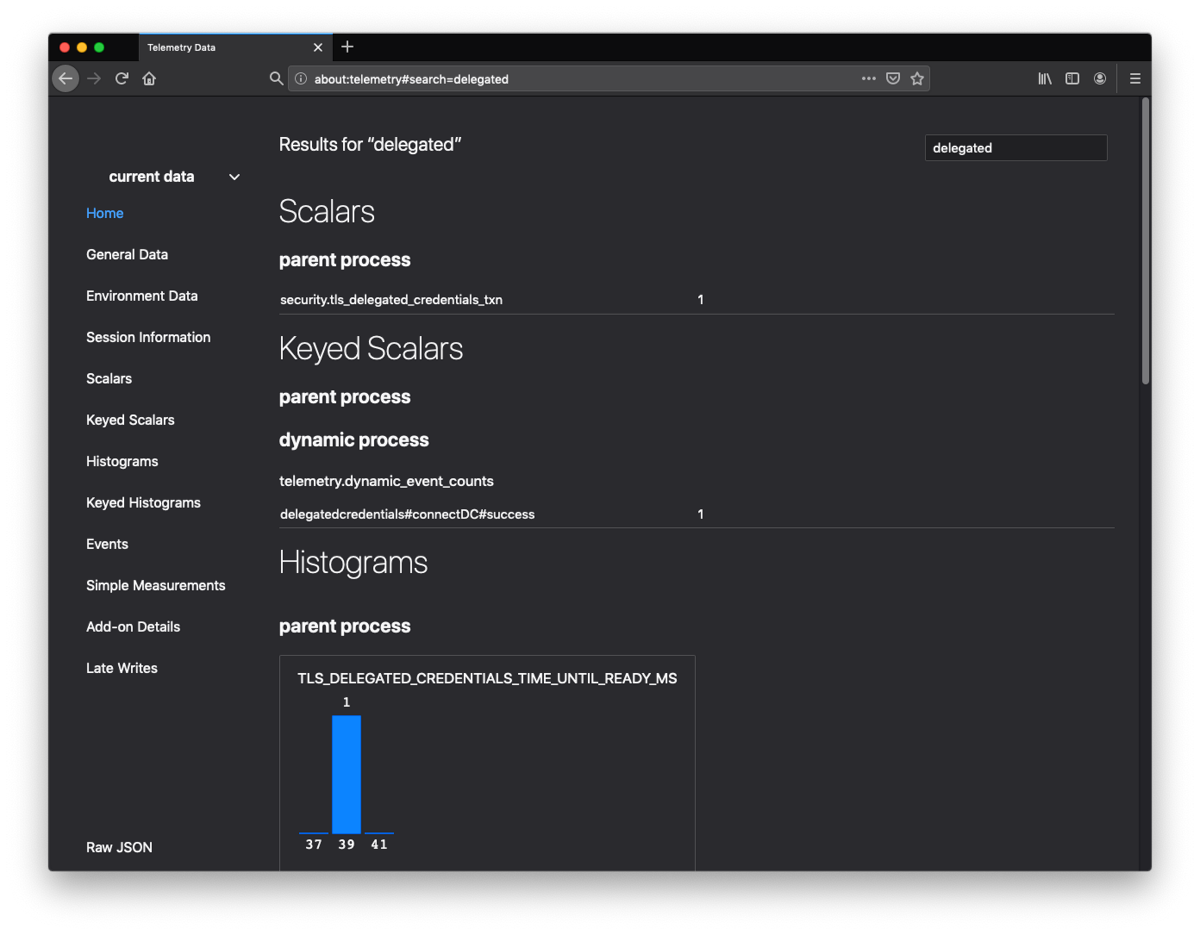

Na przykład obsługa określonego rozszerzenia została już dodana do nocnych kompilacji i wersji beta przeglądarki Firefox i można ją aktywować w about: config zmiana ustawień „Security.tls.enable_delegated_credentials”.

W połowie listopada wśród pewnego odsetka użytkowników wersji próbnej Firefoksa planowany jest również eksperyment „Eksperyment z delegowanymi poświadczeniami TLS”, w którym żądanie testowe zostanie wysłane do serwera Cloudflare DC w celu przetestowania jakości nowego rozszerzenia TLS.

Poświadczenia delegowane TLS są również wbudowane w bibliotekę Fizz wraz z implementacją TLS 1.3.

Specyfikacja delegowanych poświadczeń TLS została przesłana do komitetu IETF (Internet Engineering Task Force), który opracowuje protokoły i architekturę Internetu, i jest w fazie roboczej, podając się za standard internetowy. Rozszerzenie może być używane tylko z protokołem TLS w wersji 1.3. Aby wygenerować klucze pośrednie, należy uzyskać certyfikat TLS, który zawiera specjalne rozszerzenie X.509, które do tej pory jest obsługiwane tylko przez urząd certyfikacji DigiCert.

Si chcesz wiedzieć więcej na ten temat, możesz się skonsultować poniższy link.