|

Linux jest często używany do ratowania instalacji systemu Windows ... lub tak. Co za wspaniały paradoks, istnieje kilka bezpłatnych narzędzi do usuwania złośliwego oprogramowania i rootkitów. Zobaczmy niektóre z nich. |

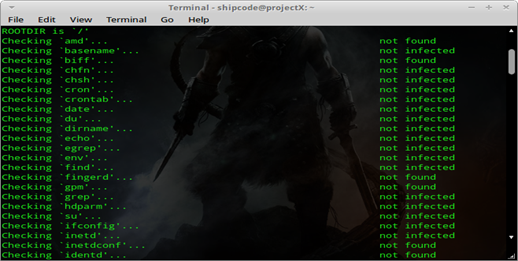

chkrootkit

Chkrootkit lub Check Rootkit to znany program open source, jest to narzędzie używane do digitalizacji rootkitów, botnetów, złośliwego oprogramowania itp. Na serwerze lub systemie Unix / Linux. Jest testowany na: Linux 2.0.x, 2.2.x, 2.4.x, 2.6.x i 3.xx, FreeBSD 2.2.x, 3.x, 4.x, 5.x i 7.x, OpenBSD 2.x , 3.x i 4.x, 1.6.x NetBSD, Solaris 2.5.1, 2.6, 8.0 i 9.0, HP-UX 11, Tru64, BSDI i Mac OS X. To narzędzie jest preinstalowane w BackTrack 5 w części Forensic Tools i antywirusowe.

Aby zainstalować chkrootkit na dystrybucji opartej na Ubuntu lub Debian, możesz wpisać:

sudo apt-get zainstaluj chkrootkit

Aby rozpocząć sprawdzanie systemu pod kątem potencjalnych rootkitów i backdoorów, wpisz polecenie:

sudo chrootkit

Łowca rootkitów

Rootkit Hunter lub rkhunter to skaner rootkitów typu open source, podobny do chkrootkit, który jest również preinstalowany w BackTrack 5 w ramach narzędzi kryminalistycznych i antywirusowych. Narzędzie to analizuje pod kątem rootkitów, backdoorów i lokalnych exploitów, przeprowadzając testy takie jak: porównanie hash MD5, wyszukiwanie domyślnych plików używanych przez rootkity, nieprawidłowe uprawnienia plików binarnych, wyszukiwanie podejrzanych ciągów znaków w modułach LKM oraz KLD, wyszukiwanie ukrytych plików i opcjonalne skanowanie w plikach tekstowych i binarnych.

Aby zainstalować rkhunter w dystrybucji opartej na Ubuntu lub Debian, możesz wpisać:

sudo apt-get zainstaluj rkhunter

Aby rozpocząć skanowanie systemu plików, wpisz polecenie:

sudo rkhunter - sprawdź

A jeśli chcesz sprawdzić dostępność aktualizacji, uruchom polecenie:

sudo rkhunter –aktualizacja

Gdy rkhunter zakończy skanowanie twojego systemu plików, wszystkie wyniki są zapisywane w /var/log/rkhunter.log.

ClamAV

ClamAV to popularne oprogramowanie antywirusowe dla systemu Linux. Jest to najbardziej znany program antywirusowy dla systemu Linux, który ma wersję GUI zaprojektowaną w celu łatwiejszego wykrywania trojanów, wirusów, złośliwego oprogramowania i innych złośliwych zagrożeń. ClamAV można również zainstalować w systemie Windows, BSD, Solaris, a nawet MacOSX. Pracownik naukowy ds. Bezpieczeństwa, Dejan de Lucas tutorial szczegółowo na stronie InfoSec Resource Institute, jak zainstalować ClamAV i jak pracować z jego interfejsem w wierszu poleceń.

Łowca Botów

BotHunter to system oparty na diagnostyce sieci botnet, który podąża ścieżką dwóch przepływów komunikacyjnych między komputerem osobistym a Internetem. Jest rozwijany i utrzymywany przez Computer Science Laboratory, SRI International i jest dostępny dla systemów Linux i Unix, ale teraz wydali prywatną wersję próbną i wersję wstępną dla systemu Windows.

Jeśli chcesz pobrać ten program, możesz to zrobić z tutaj . Profile infekcji BotHunter zwykle znajdują się w ~ cta-bh / BotHunter / LIVEPIPE / botHunterResults.txt.

Przykład użycia dla BotHunter2Web.pl:

perl BotHunter2Web.pl [data RRRR-MM-DD] -i sampleresults.txt

avast! Wersja domowa Linuksa

avast! Linux Home Edition to silnik antywirusowy oferowany bezpłatnie, ale tylko do użytku domowego, a nie do użytku komercyjnego. Zawiera skaner wiersza poleceń i bazując na doświadczeniu autora oryginalnej notatki, wykrywa niektóre boty IRC Perl, które zawierają złośliwe funkcje, takie jak funkcje udpflood i tcpflood, i pozwala na uruchomienie swojego mastera lub kontrolera bota Dowolne polecenia z wykorzystaniem funkcji system () dla Perla.

Możesz pobrać to oprogramowanie antywirusowe tutaj .

NeoPI , , , , , , , , , , , , , , , , , , , , , , , ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,, ,

NeoPI to skrypt w Pythonie przydatny do wykrywania uszkodzonych i zaszyfrowanych treści w plikach tekstowych lub skryptach. Celem NeoPI jest pomoc w wykrywaniu ukrytego kodu w powłoce internetowej. Celem rozwoju NeoPI było stworzenie narzędzia, które może być używane w połączeniu z innymi popularnymi metodami wykrywania opartymi na sygnaturach lub słowach kluczowych. Jest to skrypt wieloplatformowy dla systemów Windows i Linux. Nie tylko pomaga użytkownikom wykrywać potencjalne tylne drzwi, ale także złośliwe skrypty, takie jak botnety IRC, powłoki udpflood, podatne skrypty i złośliwe narzędzia.

Aby użyć tego skryptu w Pythonie, po prostu pobierz kod z jego oficjalnej strony github i przejdź do jego katalogu:

git clone https://github.com/Neohapsis/NeoPI.git cd NeoPI

Naszmon

Ourmon to oparty na Uniksie program typu open source i popularne narzędzie do wykrywania pakietów sieciowych we FreeBSD, ale może być również używany do wykrywania botnetu, jak wyjaśnia Ashis Dash w swoim artykule zatytułowanym „Narzędzie do wykrywania botnetów: Ourmon” w magazynie Clubhack lub Chmag.

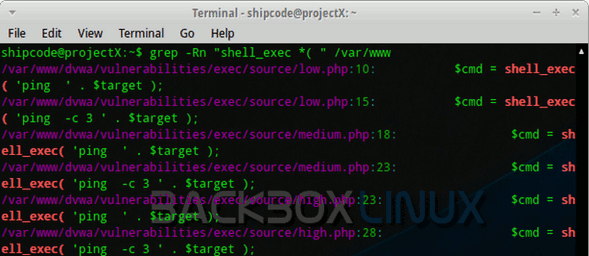

Grep

I wreszcie, mamy polecenie grep, które jest potężnym narzędziem wiersza poleceń w systemach Unix i Linux. Służy do znajdowania i testowania zestawów danych sondy dla wierszy pasujących do wyrażenia regularnego. Krótko mówiąc, to narzędzie zostało napisane przez Kena Thompsona 3 marca 1973 roku dla systemu Unix. Obecnie Grep jest znany z wykrywania i wyszukiwania irytujących powłok backdoorów i złośliwych skryptów.

Grep może być również używany do wykrywania podatnych na ataki skryptów (na przykład funkcji PHP shell_exec, która jest ryzykowną funkcją PHP, która umożliwia zdalne wykonanie kodu lub wykonanie polecenia). Możemy użyć polecenia grep, aby wyszukać shell_exec () jako zaletę w naszym katalogu / var / www, aby sprawdzić możliwe pliki PHP podatne na ICE lub wstrzyknięcie poleceń. Oto polecenie:

grep-Rn "shell_exec * (" / var / www

Grep to dobre narzędzie do ręcznego wykrywania i analizy kryminalistycznej.

źródło: linuksaria & Taringa

Jeśli chodzi o #Avast, to jest okropne… Zainstalowałem go i tak naprawdę nie działa.

Świetny artykuł… Muszę wypróbować inne narzędzia!

łał! doskonałe narzędzia, ale avast nie zadziałał dla mnie, tylko spowalnia komputer i zajmuje 20 minut. zacząć

Articulazo, Pablo

Dobry dzień,,

Artykuł jest ciekawy, jestem nowicjuszem w tym temacie, więc pytam, w pierwszej opcji mówisz jak zainstalować chkrootkit, a potem komendę do sprawdzenia ewentualnych rootkitów i tylnych drzwi w systemie, a potem co mam zrobić? Usuwam je, anuluję, blokuję, a jeśli tak, jak je usunąć lub zablokować?

dzięki

Dobry artykuł

Cześć, jestem Fede, jestem na twojej bardzo przydatnej stronie, niech żyje Linux i wolne oprogramowanie dzięki tysiącom programistów i hakerów z całego świata. Dziękuję LINUS TOORVALD, RICHARD STALLMAN, ERICK RAIMOND i wielu innym, do zobaczenia wkrótce i przepraszam za pomyłki w nazwach DZIĘKUJĘ.

Kurwa, nic nie rozumiem!

Słuchaj, ja też nie rozumiem zbyt wiele, ale drugi komentarz mówił, że to było dobre.Cam poza tym, że ma tutorial, myślę, że najlepiej spróbować, prawda? XD

debcheckroot (https://www.elstel.org/debcheckroot/) z elstel.org brakuje na tej liście. Jest to obecnie najlepsze narzędzie do wykrywania rootkitów. Większość programów, takich jak rkhunter i chkrootkit, nie może już wykrywać rootkita, gdy tylko zostanie nieznacznie zmodyfikowany. debcheckroot jest inny. Porównuje sumę sha256 każdego zainstalowanego pliku z nagłówkiem pakietu.