Hacking and Pentesting: Dostosuj swoją dystrybucję GNU / Linux Distro do tego obszaru IT

Chociaż włamanie niekoniecznie jest polem komputerowym, plik Testowanie penetracyjne jeśli jest całkowicie. On włamanie lub bycie hakerJest to raczej termin ogólny, który zwykle kojarzy się bardziej ze sposobem myślenia i sposobem życia. Chociaż w tych współczesnych czasach, z którymi wszystko jest związane Domena IT, logiczne jest myślenie, że plik haker jest ekspert komputerowy z natury lub przez studia zawodowe.

Natomiast termin Testowanie penetracyjne lub być Penester, jeśli jest z czymś wyraźnie powiązanym Domena ITze względu na wiedzę, biegłość i konieczność korzystania ze specjalnych i zaawansowanych aplikacji komputerowych, głównie zorientowanych na tematykę cyberbezpieczeństwa i informatyki śledczej.

Zanim w pełni zagłębimy się w temat, zalecamy przeczytanie 7 poprzednich pokrewnych publikacji, 4 z rozszerzeniem zaawansowane wykorzystanie systemu GNU / Linux w innych obszarach IT i 3 na bieżący temat, czyli temat Hacking / Hakerzy, aby uzupełnić kolejny odczyt i zapobiec jego zbyt dużemu rozmiarowi.

Następujące publikacje związane z zaawansowane wykorzystanie systemu GNU / Linux dźwięk:

Oraz następujące publikacje związane z Zakres hakowania / hakera dźwięk:

Hacking and Pentesting: Interesująca dziedzina IT

Wyjaśnimy ten termin poniżej Hacking / Hacker i termin Pentesting / Pentester aby następnie przedstawić wskazówki i zalecenia niezbędne do udzielenia odpowiedzi na pytanie: Jak dostosować nasze dystrybucje GNU / Linuksa do obszaru IT związanego z hakowaniem i pentestingami?

Hakowanie i haker

Mówiąc komputerowo, dość akceptowalna i ogólna definicja włamanie jest:

"Ciągłe poszukiwanie wiedzy we wszystkim, co wiąże się z systemami komputerowymi, ich mechanizmami bezpieczeństwa, ich podatnościami, jak wykorzystać te luki i mechanizmami ochrony przed tymi, którzy wiedzą, jak to zrobić". Hacking, cracking i inne definicje

W konsekwencji a haker IT to osoba, która:

"Mają tendencję do nieuchronnego wykorzystywania i dominacji technologii informacyjno-komunikacyjnych w celu uzyskania wydajnego i skutecznego dostępu do źródeł wiedzy i istniejących mechanizmów kontrolnych (społecznych, politycznych, ekonomicznych, kulturowych i technologicznych), aby dokonać niezbędnych zmian z korzyścią dla wszystkich.". Ruch hakerów: styl życia i wolne oprogramowanie

Pentesting i Pentester

Tymczasem on Testowanie penetracyjne można jasno podsumować jako:

"Akcja lub czynność polegająca na ataku na system komputerowy w celu zidentyfikowania istniejących awarii, luk i innych błędów bezpieczeństwa w celu zapobieżenia atakom z zewnątrz. Ponadto Pentesting jest tak naprawdę formą hakowania, tylko ta praktyka jest całkowicie legalna, ponieważ posiada zgodę właścicieli testowanego sprzętu, oprócz zamiaru spowodowania rzeczywistych szkód". Co to jest pentesting i jak wykrywać i zapobiegać cyberatakom?

Stąd a Penester można zdefiniować jako tę osobę:

"Do których zadań należy przestrzeganie kilku określonych procesów lub kroków, które zapewniają dobre badanie, a tym samym są w stanie przeprowadzić wszystkie możliwe zapytania dotyczące awarii lub luk w systemie. Dlatego często nazywany jest Audytorem Cyberbezpieczeństwa". Co to jest Pentesting?

Jak dostosować nasze dystrybucje GNU / Linuksa do obszaru IT związanego z hakowaniem i pentestingami?

Dystrybucje GNU / Linux do hakowania i pentestingu

Z pewnością jest ich obecnie wiele Dystrybucje GNU / Linux specjalnie dedykowany Domena IT del włamanie i Testowanie penetracyjne, takie jak:

- Kali: Na podstawie Debiana -> https://www.kali.org/

- Papuga: Na podstawie Debiana -> https://www.parrotlinux.org/

- BackBox: Na podstawie Ubuntu -> https://www.backbox.org/

- Caine: Na podstawie Ubuntu -> https://www.caine-live.net/

- Demon: Na podstawie Debiana -> https://www.demonlinux.com/

- Bugtraq: W oparciu o Ubuntu, Debian i OpenSUSE -> http://www.bugtraq-apps.com/

- ArchStrike: Na podstawie Arch -> https://archstrike.org/

- BlackArch: Na podstawie Arch -> https://blackarch.org/

- Pentoo: Na podstawie Gentoo -> https://www.pentoo.ch/

- Laboratorium bezpieczeństwa Fedory: Na podstawie Fedory -> https://pagure.io/security-lab

- WiFisLaxLa: Na podstawie Slackware -> https://www.wifislax.com/

- Dracos: Na podstawie LFS (Linux from Scratch) -> https://dracos-linux.org/

- Samurai Web Testing Framework: Na podstawie Ubuntu -> https://github.com/SamuraiWTF/samuraiwtf

- Network Security Toolkit: Na podstawie Fedory -> https://sourceforge.net/projects/nst/files/

- ZRĘCZNY: Na podstawie Ubuntu -> http://na.mirror.garr.it/mirrors/deft/

- Bezpieczeństwo cebuli: Na podstawie Ubuntu -> https://securityonion.net/

- Santoku: Na podstawie LFS -> https://santoku-linux.com/

- Inne opuszczone projekty: spyrock, Beini, XiaopanOS, Live Hacking, Blackbuntu, STD, NodeZero, Matriux, Ubnhd2 i PHLAK.

Importuj repozytoria dystrybucji GNU / Linux na potrzeby hakowania i testowania

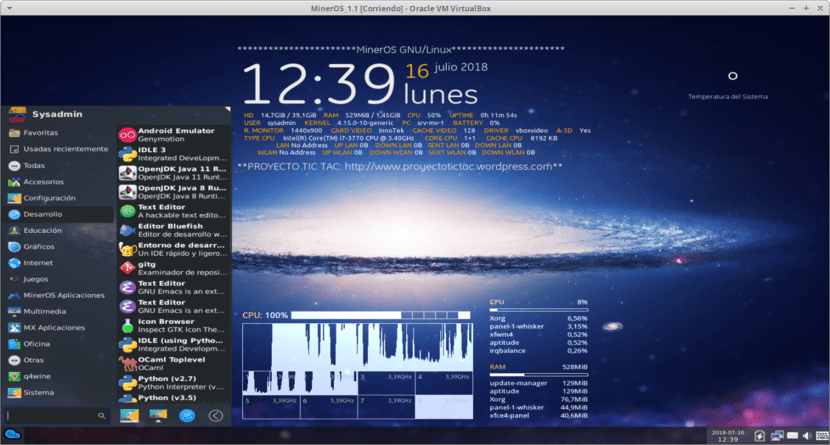

Jednak wielu z nas używa Dystrybucje GNU / Linux matki lub bezpośrednio tradycyjne, takie jak Debian, Ubuntu, Arch, Gentoo lub Fedora, i musimy tylko zainstalować Aplikacje hakerskie i pentestujące przez nasz Menedżer pakietów w zestawie

A ponieważ wiele tradycyjnych repozytoriów nie zawiera kompletnych lub najbardziej aktualnych narzędzi, pozostaje nam uwzględnić Dystrybucje GNU / Linux równoważne wyspecjalizowane programy oparte na naszym, to znaczy jeśli używamy Debian GNU / Linux musimy zaimportować repozytoria Kali i Papugana przykład, aby je później zainstalować. Oczywiście szanując wersje pakietów Debian GNU / Linux z tymi z tych wyspecjalizowanych dystrybucji, aby uniknąć nieodwracalnego zerwania pakietów lub całego systemu operacyjnego.

Procedura

Aby zaimportować Repozytoria Kali w Debianie należy wykonać następującą procedurę:

- Włącz do swojego własnego lub nowego pliku .list, odpowiednie repozytorium wspomnianej Distro, wśród których są następujące:

# deb http://http.kali.org/kali kali-rolling main non-free contrib

# deb http://http.kali.org/kali kali-last-snapshot main non-free contrib

# deb http://http.kali.org/kali kali-experimental main non-free contrib- Dodaj klucze żądane z repozytoriów, używając następujących poleceń:

# sudo gpg --keyserver hkp://keys.gnupg.net --recv-key 7D8D0BF6

# sudo gpg -a --export ED444FF07D8D0BF6 | sudo apt-key add -Aby zaimportować Repozytoria Parrot w Debianie należy wykonać następującą procedurę:

- Włącz do swojego własnego lub nowego pliku .list, odpowiednie repozytorium wspomnianej Distro, wśród których są następujące:

# deb http://deb.parrotsec.org/parrot rolling main contrib non-free

# deb http://deb.parrotsec.org/parrot stable main contrib non-free

# deb https://deb.parrot.sh/parrot/ rolling main contrib non-free

# deb https://deb.parrot.sh/parrot/ rolling-security main contrib non-free

# deb http://mirrors.mit.edu/parrot/ parrot main contrib non-free # NORTEAMERICA

# deb https://mirror.cedia.org.ec/parrot/ parrot main contrib non-free # SURAMERICA

# deb https://ba.mirror.garr.it/mirrors/parrot/ parrot main contrib non-free # EUROPA

# deb https://mirror.yandex.ru/mirrors/parrot/ parrot main contrib non-free # ASIA

# deb http://mjnlk3fwben7433a.onion/parrot/ parrot main contrib non-free # RED TOR- Dodaj klucze żądane z repozytoriów, używając następujących poleceń:

# sudo gpg --keyserver hkp://keys.gnupg.net --recv-key 6EB1660A

# sudo gpg -a --export B56FFA946EB1660A | sudo apt-key add -Po tym musimy tylko zainstalować nasz znany, ulubiony i najbardziej aktualny Aplikacje hakerskie i pentestujące tych repozytoriów, uważając, aby nie uszkodzić naszego System operacyjny Debian GNU / Linux. Przez resztę Dystrybucje GNU / Linux matki lub tradycyjne, to samo należy zrobić z ich odpowiednikami, jak w łuk postępując zgodnie z następujący przykład z BlackArch.

Ponieważ w przeciwnym razie ostatnią opcją byłby pobierz, skompiluj i zainstaluj każdego narzędzia Hakowanie i pentestowanie oddzielnie od ich oficjalnych stron internetowych, co czasami jest zalecane. A jeśli ktoś nie ma pojęcia, które narzędzie Hakowanie i pentestowanie byłoby idealnie, aby wiedzieć i zainstalować, możesz kliknąć następujące powiązanie zaczynać. Chociaż istnieje również prosta możliwość instalacji «Fsociety: Doskonały zestaw narzędzi hakerskich".

Wnioski

Mamy taką nadzieję "pomocny mały post" na «¿Cómo adaptar nuestras Distros GNU/Linux al ámbito TI del Hacking y el Pentesting?», badanie różnych metod lub alternatyw, takich jak bezpośrednia instalacja aplikacji z własnych lub zewnętrznych repozytoriów lub korzystanie z dostępnych niezależnych aplikacji, jest bardzo interesujące i użyteczne dla całego «Comunidad de Software Libre y Código Abierto» i ma wielki wkład w rozprzestrzenianie się wspaniałego, gigantycznego i rosnącego ekosystemu zastosowań «GNU/Linux».

Aby uzyskać więcej informacji, nie zawsze wahaj się je odwiedzić Biblioteka online jako OpenLibra y Jedit czytać książki (pliki PDF) na ten temat lub inne obszary wiedzy. Na razie, jeśli to lubisz «publicación», nie przestawaj się tym dzielić z innymi w swoim Ulubione witryny internetowe, kanały, grupy lub społeczności sieci społecznościowych, najlepiej bezpłatnych i otwartych jako Mastodontlub bezpieczne i prywatne jak Telegram.

Lub po prostu odwiedź naszą stronę główną pod adresem DesdeLinux lub dołącz do oficjalnego kanału Telegram z DesdeLinux czytać i głosować na tę lub inne interesujące publikacje «Software Libre», «Código Abierto», «GNU/Linux» i inne tematy związane z «Informática y la Computación»i «Actualidad tecnológica».

W przypadku użytkowników Fedory / Centos / RHL, ponieważ fedora obsługuje spin o nazwie Security Lab, możesz go pobrać z https://labs.fedoraproject.org/en/security/

Nie jest tak kompletny jak Kali, ale ma sporo narzędzi.

lub jeśli już używasz Fedory, zainstaluj ją z terminala z

sudo dnf groupinstall „Security Lab”

lub od centów importujących repozytoria.

Pozdrowienia Fedoriano21. Znakomity wkład, dziękuję za komentarz.