Wprowadzenie:

Co to jest dnscrypt-proxy?

- DNSCrypt szyfruje i uwierzytelnia ruch DNS między użytkownikiem a resolwerem DNS, zapobiega lokalnemu fałszowaniu zapytań DNS, zapewniając, że odpowiedzi DNS są wysyłane przez wybrany serwer. (Wiki)

Co to jest dnsmasq?

- dnsmasq zapewnia usługi takie jak pamięć podręczna DNS i serwer DHCP. Jako serwer nazw domen (DNS) może buforować zapytania DNS, aby poprawić szybkość połączeń z poprzednio odwiedzanymi witrynami, a jako serwer DHCP, dnsmasq może być używany do dostarczania wewnętrznych adresów IP i tras do komputerów w sieci LAN. Można zaimplementować jedną lub obie te usługi. dnsmasq jest uważany za lekki i łatwy w konfiguracji; Jest przeznaczony do użytku na komputerze osobistym lub do użytku w sieci z mniej niż 50 komputerami. Jest również wyposażony w serwer PXE. (Wiki)

Czego użyłem?:

- Aby edytować pliki konfiguracyjne, których użyłem nano.

- Zawsze robiłem to z moim kontem root, ale jeśli zostały skonfigurowane sudo, mogą go bezpiecznie używać.

- Aby sprawdzić pamięć podręczną za pomocą polecenia dig, można ją znaleźć w bind-tools

w oficjalnych repozytoriach pacman -S narzędzia do wiązania 🙂

Instalacja:

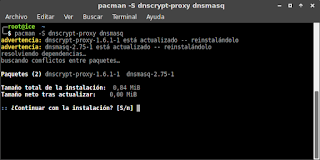

- Jako root lub używając sudo w naszym terminalu lub tty instalujemy pakiety dnscrypt-proxy i dnsmasq w następujący sposób:

- Komunikat ostrzegawczy jest taki, że mam je już zainstalowane, wystarczy potwierdzić, naciskając Enter:

Oprawa:

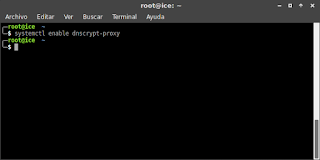

1 - Włączmy dnscrypt-proxy (pamiętajmy jako root lub używając sudo):

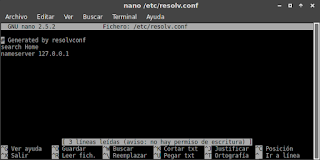

2 - Teraz edytujemy plik / Etc / resolv.conf a na serwerze nazw usuwamy to, co tam jest i umieszczamy 127.0.0.1 (jeśli chcą, mogą zrobić kopię zapasową pliku) i powinno to wyglądać tak:

- Biorąc pod uwagę, że NetworkManager zapisuje plik resolv.conf, to co zamierzamy zrobić, to zabezpieczyć go przed zapisem następującą komendą:

3 - Teraz zamierzamy szukać serwera, który jest najbliżej naszej lokalizacji, ale możesz użyć tego, który jest domyślnie, czyli dnscrypt.eu-nl, listę można otworzyć za pomocą localc tutaj: / usr / share / dnscrypt-proxy / dnscrypt-resolvers.csv w ten sposób: - Jeśli chcemy zmodyfikować serwer, który rozwiązuje domyślny DNS, możemy edytować w ten sposób:

- Na końcu pliku w sekcji [Usługa] modyfikujemy zaznaczone na szaro i umieszczamy serwer, który już wybraliśmy na liście:

4 - Domyślnie dnscrypt-proxy używa portu 53, ponieważ dnsmasq też to robi, więc zamierzamy zmienić go ponownie, używając:

systemctl edytuj dnscrypt-proxy.service –full iw sekcji [Socket] zostawiamy to w następujący sposób:

5 - Teraz konfigurujemy dnsmasq, zamierzamy edytować plik /etc/dnsmasq.conf i dodać te trzy linie na końcu:

nierozwiązany

serwer = 127.0.0.1 # 40

Listen-address = 127.0.0.1

Zapisujemy zmiany i zamykamy.

6 - Teraz wykonujemy następujące czynności:

- Ponownie uruchamiamy dnscrypt-proxy:

systemctl zrestartuj dnscrypt-proxy

- Aktywujemy dnsmasq:

systemctl włącz dnsmasq

- Wykonujemy dnsmasq:

systemctl uruchom dnsmasq

- Ponownie uruchamiamy nasze połączenie internetowe:

systemctl zrestartuj NetworkManager

7 - Cóż, teraz sprawdzamy, czy naprawdę działa z pingiem, na przykład do google.com.ar:

8 - Sprawdzamy, czy pamięć podręczna dns działa z poleceniem dig:

- Tutaj bierzemy pod uwagę, że pierwsza cyfra, którą zrobię, ma opóźnienie 349 ms i kiedy ponownie wykonam zapytanie za pomocą dig, co się stanie? 0 ms, więc buforuje poprawnie.

9 - Gotowe dnscrypt-proxy i dnsmasq skonfigurowane i działają poprawnie!

Uwaga: Chcę sprecyzować po przeszukaniu w kilku miejscach to mi nie wyszło w żaden sposób co pokazali na arch wiki, wersja hiszpańska jest słabo przetłumaczona (będzie to pytanie czy ktoś dobrze tłumaczy czy ja w którymś momencie) tak Użyłem wersji w języku angielskim. Więc zasadniczo polegałem na wspomnianej wiki, wszystkie kredyty do nich. W tym przypadku są to kroki, które zastosowałem i zadziałało DLA MNIE.

Wszelkie pytania lub problemy, które mi przekazali, będziemy o tym rozmawiać, dopóki nie zadziała!

Uścisk bramki! 😀

Nie widzę żadnej różnicy z dnsmasq, może przy większej liczbie użytkowników cache będzie działał, przynajmniej z samym komputerem nie widziałem zmian w szybkości.

czasy kopania zi bez dnsmasq pozostają takie same, może ktoś wie o innej metodzie i się nią podzieli.

pozdrowienia

Jak widać na ekranie, widać DUŻĄ różnicę, przypuszczam, że będzie to również zależeć od przepustowości ...

Załączony obraz :

imgur .com / 9RQ7yhF.png

Jak długo adresy DNS są buforowane za pomocą dnsmasq? Pamiętam, jak jakiś czas temu próbowałem i po kilku minutach, 10 lub 5, dnsmasq zapomina o wszystkim

Naprawdę nie widziałem tego ... słuszna uwaga. Zostanie skonsultowany, może jakiś uczony wie i nam odpowie 🙂

Witam, kiedy daję go jako root "systemctl start dnsmasq" wyskakuje mi błąd, kiedy wydaję polecenie "systemctl status dnsmasq.service" otrzymuję to:

● dnsmasq.service - lekki DHCP i buforujący serwer DNS

Załadowano: załadowano (/usr/lib/systemd/system/dnsmasq.service; włączone; ustawienie dostawcy: wyłączone)

Aktywny: nie powiodło się (wynik: kod wyjścia) od pon. 2016-03-07 11:41:41 ART; 18s temu

Dokumenty: człowiek: dnsmasq (8)

Proces: 7747 ExecStart = / usr / bin / dnsmasq -k –enable-dbus –user = dnsmasq –pid-file (kod = zakończony, status = 2)

Proces: 7742 ExecStartPre = / usr / bin / dnsmasq –test (kod = zakończono, status = 0 / SUKCES)

Główny PID: 7747 (kod = wyjście, stan = 2)

Tue 07 11:41:41 Wisdom systemd [1]: Uruchamianie lekkiego DHCP i buforowania serwera DNS…

Wt. 07 11:41:41 Mądrość dnsmasq [7742]: dnsmasq: sprawdzanie składni OK.

Tue 07 11:41:41 Wisdom dnsmasq [7747]: dnsmasq: nie udało się utworzyć gniazda nasłuchującego dla portu 53: Adres jest już używany

Tue 07 11:41:41 Wisdom systemd [1]: dnsmasq.service: Zakończono proces główny, kod = zakończono, status = 2 / INVALIDARGUMENT

Tue 07 11:41:41 Wisdom systemd [1]: Failed to start. Lekki DHCP i buforujący serwer DNS.

Tue 07 11:41:41 Wisdom systemd [1]: dnsmasq.service: Jednostka wprowadzona w stan awarii.

Tue 07 11:41:41 Wisdom systemd [1]: dnsmasq.service: Błąd z wynikiem „kod wyjścia”.

Co powinienem zrobić? Dziękuję Ci.

Postępowałem zgodnie z instrukcjami co do litery, sprawdź oryginalny tutorial na moim blogu. Zostawiłem też wideo.

@ice ice, porównując ten post i zrobiony na nim film, widzę, że w kroku numer 4 jest tu zapisany błąd. A błąd polega na tym, że edytowany plik nie jest „systemctl edit dnscrypt-proxy.service –full”, ale musi być edytowany „systemctl edit dnscrypt-proxy.socket –full”. (Zauważ, że zamiast .service musisz napisać .socket).

Dlatego @wisse wisse otrzymuje ten komunikat o błędzie, gdy chce uruchomić usługę dnsmasq (ponieważ to samo stało się ze mną).

Pozdrowienia!