|

Podobnie jak wszystkie dystrybucje Linuksa, Ubuntu jest już wyposażony w zainstalowaną zaporę (firewall). W rzeczywistości ta zapora ogniowa jest wbudowana w jądro. W Ubuntu interfejs wiersza poleceń zapory został zastąpiony nieco łatwiejszym w użyciu skryptem. Jednak ufw (Uncomplicated FireWall) ma również interfejs graficzny, który jest bardzo łatwy w użyciu.W tym poście przedstawimy mini przewodnik krok po kroku, jak używać gufw, graficznego interfejsu ufw, do konfiguracji naszej zapory. |

Przed zainstalowaniem gufw nie jest złym pomysłem sprawdzenie stanu ufw. Aby to zrobić, otworzyłem terminal i napisałem:

status sudo ufw

Wyjście powinno powiedzieć coś w rodzaju: „Status: nieaktywny”. To jest domyślny stan zapory w Ubuntu: jest zainstalowana, ale jest wyłączona.

Aby zainstalować gufw, otworzyłem Centrum oprogramowania Ubuntu i wyszukałem je stamtąd.

Możesz również zainstalować go z terminala wpisując:

sudo apt-get zainstaluj gufw

Konfigurowanie gufw

Po zainstalowaniu możesz uzyskać do niego dostęp z System> Administracja> Ustawienia zapory.

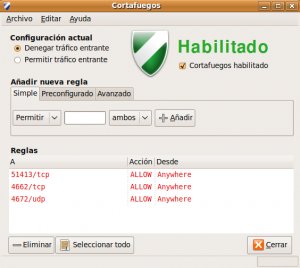

Jak widać na zrzucie ekranu, ufw działa domyślnie, akceptując wszystkie połączenia wychodzące i odrzucając wszystkie połączenia przychodzące (z wyjątkiem tych związanych z wychodzącymi). Oznacza to, że każda aplikacja, z której korzystasz, będzie mogła bez problemu łączyć się z zewnętrzną siecią (czy to z Internetem, czy z częścią Twojego Intranetu), ale jeśli ktoś z innego komputera chce uzyskać dostęp do Twojej, nie będzie mógł.

Wszystkie zasady połączeń są przechowywane w pliku / etc / default / ufw. O dziwo, ufw domyślnie blokuje ruch IPv6. Aby ją włączyć, edytuj plik / etc / default / ufw i zmienić IPV6 = nie przez IPV6 = tak.

Tworzenie reguł niestandardowych

Kliknij przycisk Dodaj w głównym oknie gufw. Istnieją trzy zakładki do tworzenia reguł niestandardowych: wstępnie skonfigurowane, proste i zaawansowane.

Z opcji Preconfigured można utworzyć szereg reguł dla określonej liczby usług i aplikacji. Dostępne usługi to: FTP, HTTP, IMAP, NFS, POP3, Samba, SMTP, ssh, VNC i Zeroconf. Dostępne aplikacje to: Amule, Deluge, KTorrent, Nicotine, qBittorrent i Transmission.

W Simple możesz tworzyć reguły dla domyślnego portu. Pozwala to na tworzenie reguł dla usług i aplikacji, które nie są dostępne we wstępnie skonfigurowanych. Aby skonfigurować zakres portów, możesz ustawić je przy użyciu następującej składni: NROPORT1: NROPORT2.

W Zaawansowanych można tworzyć bardziej szczegółowe reguły, używając źródłowych i docelowych adresów IP oraz portów. Istnieją cztery opcje definiowania reguły: zezwól, odmów, odmów i ogranicz. Efekt przyzwolenia i zaprzeczenia jest oczywisty. Odrzuć zwróci do requestera komunikat „ICMP: miejsce docelowe nieosiągalne”. Limit pozwala ograniczyć liczbę nieudanych prób połączenia. Chroni cię to przed atakami brutalnej siły.

Po dodaniu reguły pojawi się ona w głównym oknie gufw.

Po utworzeniu reguły zostanie ona pokazana w głównym oknie Gufw. Możesz także wyświetlić regułę z terminala powłoki, wpisując status sudo ufw.

Nienormalna nauka pisania, dobra rzecz

Nie zamierzam cię obrażać, jak to robisz, nazywając siebie nienormalnym, za błędy w piśmie, ale muszę ci powiedzieć, że „widzisz słomkę w czyim oku, a nie widzisz promienia w swoim”.

W jednej pisemnej linijce popełniłeś kilka błędów i przeoczeń; najważniejszym być może jest zastąpienie obecnego bezokolicznika imperatywem.

Nie jestem ekspertem, ale jak czytam, aby uniemożliwić sprzętowi reagowanie na żądania echa (minimalny warunek niewidoczności naszego sprzętu i prawidłowego przejścia skanera portów) konieczne jest wykonanie następujących kroków:

$ sudo ufw włącz

$ sudo nano /etc/ufw/before.rules

Gdzie linia, która mówi:

-A ufw-przed-wejściem -p icmp-żądanie-echo-icmp -j AKCEPTUJ

więc wygląda to tak:

# -A ufw-before-input -p icmp –icmp-type echo-request -j AKCEPTUJ

Zapisz w nano za pomocą control + O. Wyjdź za pomocą control + X.

Następnie:

$ sudo ufw wyłącz

$ sudo ufw włącz

Zrobiłem to na moim komputerze. Niech ktoś mnie poprawi, jeśli to nie jest poprawne.

Witam, co prawda w wersji 64-bitowej GUI jest inne. Myślę, że nie jest tak intuicyjny jak GuardDog, ale wypróbowałem go i dał mi lepsze wyniki z niektórymi portami, które mnie komplikowały, więc gufw już działał. Więc ten post był właśnie dla mnie. Dzięki, użyjmy ...

O ile pamiętam, powinno działać nawet po ponownym uruchomieniu.

Ten program to tylko interfejs dla zapory sieciowej, która jest domyślnie dostępna w Ubuntu.

Twoje zdrowie! Paweł.

Czy skonfigurowana zapora nadal działa, nawet po ponownym uruchomieniu, czy też trzeba ją uruchamiać przy każdym logowaniu? Z góry dziękuję za odpowiedź.

Dzięki za posta.

Jestem całkiem nowicjuszem i nie jestem pewien, czy to, co robię, jest właściwe dla skutecznej ochrony. Jedyne, co pobieram z internetu, to Ubuntu iso i inne dystrybucje, więc lubię mieć zamknięte wszystkie porty, a ufw aktywuję w konsoli w następujący sposób.

»Sudo ufw enable», to zwraca komunikat, że zapora jest aktywna, w kolejnym kroku dokonuję następującej modyfikacji wpisując w konsoli następującą komendę:

„Sudo gedit /etc/ufw/before.rules”

Na następnym ekranie, który się pojawi, modyfikuję wiersz, w którym „zrobiono”, za pomocą skrótu na początku wiersza od lewego końca.

Teraz pytanie, które chciałem ci zadać: czy to jest poprawne dla ochrony mojego komputera?

Z góry dziękuję za odpowiedź i pozdrawiam.

Tak to prawda. Jeśli chcesz tworzyć reguły, polecam użycie gufw. 🙂

Twoje zdrowie! Paweł.

Bardzo dziękuję i pozdrawiam z Hiszpanii

Zainstalowałem moją wersję 10.10.1 na Ubuntu 10.10 AMD64 różni się, przynajmniej w GUI od tego, który wyjaśniłeś.

Właśnie tego szukałem od dawna, dziękuję.

Co za dobra wiolonczela! Cieszę się!

Twoje zdrowie! Paweł.

yandri Jestem nowy w Linuksie, moje pytanie jest takie proste w konfiguracji zapory sieciowej we wszystkich dystrybucjach?

mówi się, ucz się ...

Nie mogę dodać LibreOffice Impress do wyjątków. Potrzebuję go, aby móc korzystać z pilota (Impress Remote) z Wi-Fi. Jak dotąd rozwiązaniem było tymczasowe wyłączenie zapory ogniowej

Cześć…

Świetny artykuł. Bardzo przydatne

dziękuję bardzo

Witaj przyjacielu, używam ubuntu 14.10, wykonałem kroki, o których wspomniałeś, aby skomentować regułę

# -A ufw-before-input -p icmp –icmp-type echo-request -j AKCEPTUJ

Ale kiedy ponownie wykonuję skanowanie portów, muszę ponownie otworzyć żądania Ping (echo ICMP), używam skanera GRC ShieldsUp https://www.grc.com/x/ne.dll?bh0bkyd2 jakieś inne rozwiązanie ??

dzięki