Kilka dni temu FingerprintJS opublikował post blog, w którym informuje nas o wykrytej luce dla nich i co jest umożliwia serwisom internetowym rzetelną identyfikację użytkowników w różnych przeglądarkach, z których dotyczy to tylko przeglądarek komputerowych.

Wspomina się, że luka wykorzystuje informacje o zainstalowanych aplikacjach na komputerze w celu przypisania stałego unikalnego identyfikatora, który nawet jeśli użytkownik zmieni przeglądarkę, korzysta z trybu incognito lub VPN, będzie zawsze obecny.

Ponieważ ta luka umożliwia śledzenie przez strony trzecie w różnych przeglądarkach, stanowi naruszenie prywatności i chociaż Tor jest przeglądarką, która zapewnia najwyższą ochronę prywatności, również jest zagrożona.

Według FingerprintJS Ta luka istnieje od ponad 5 lat i jej prawdziwy wpływ nie jest znany. Luka w zabezpieczeniach typu schema flood umożliwia hakerowi określenie aplikacji zainstalowanych na komputerze celu. Proces identyfikacji trwa średnio kilka sekund i działa na systemach operacyjnych Windows, Mac i Linux.

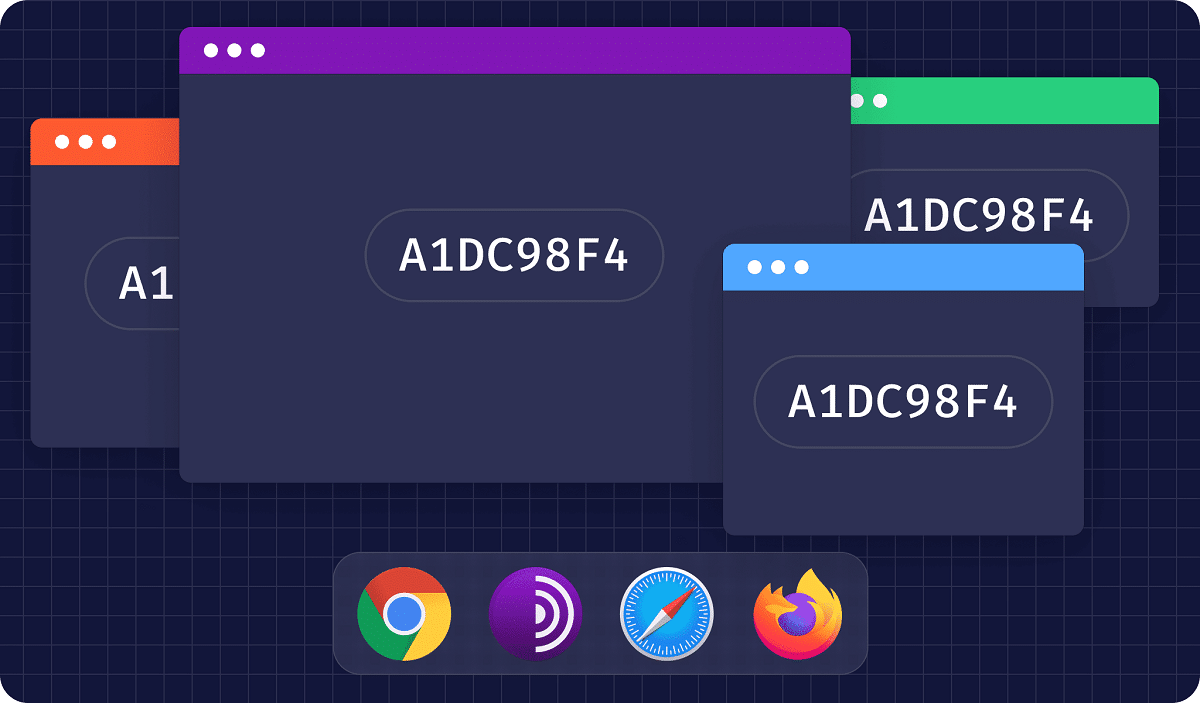

W naszych badaniach nad technikami zwalczania oszustw odkryliśmy lukę, która umożliwia witrynom internetowym wiarygodną identyfikację użytkowników w różnych przeglądarkach komputerowych i łączenie ich tożsamości. Problem dotyczy komputerowych wersji przeglądarki Tor, Safari, Chrome i Firefox.

Będziemy nazywać tę lukę Schema Flood, ponieważ wykorzystuje ona niestandardowe schematy adresów URL jako wektor ataku. Luka wykorzystuje informacje o aplikacjach zainstalowanych na komputerze, aby przypisać Ci stały, niepowtarzalny identyfikator, nawet jeśli zmienisz przeglądarkę, użyjesz trybu incognito lub użyjesz VPN.

Aby sprawdzić, czy aplikacja jest zainstalowana, przeglądarki mogą używać menedżerów schematów wbudowane niestandardowe adresy URL.

Podstawowy przykład tego można zweryfikować, gdyż wystarczy wykonać następującą akcję wpisując skype: // w pasku adresu przeglądarki. Dzięki temu możemy zrozumieć rzeczywisty wpływ, jaki może mieć ten problem. Ta funkcja jest również znana jako głębokie linkowanie i jest szeroko stosowana na urządzeniach mobilnych, ale jest również dostępna w przeglądarkach komputerowych.

W zależności od aplikacji zainstalowanych na urządzeniu witryna internetowa może zidentyfikować osoby do bardziej złośliwych celów. Na przykład witryna może wykryć w Internecie oficera lub wojsko na podstawie zainstalowanych aplikacji i skojarzonej historii przeglądania uważanej za anonimową. Przyjrzyjmy się różnicom między przeglądarkami.

Spośród czterech głównych przeglądarek, których dotyczy problem, tylko programiści Chrome wydają się być świadomi podatności na powódź schematów. Problem został omówiony w narzędziu do śledzenia błędów Chromium i wkrótce powinien zostać naprawiony.

Ponadto, tylko przeglądarka Chrome ma jakąś ochronę przed zalaniem schematów, ponieważ zapobiega uruchomieniu jakiejkolwiek aplikacji, chyba że zażąda tego akcja użytkownika, taka jak kliknięcie myszą. Istnieje globalna flaga, która zezwala (lub zabrania) witrynom internetowym na otwieranie aplikacji, która jest ustawiona na wartość false po zmodyfikowaniu niestandardowego schematu adresu URL.

Z drugiej strony w Firefoksie podczas próby przejścia do nieznanego schematu adresu URL, Firefox wyświetla wewnętrzną stronę z błędem. Ta wewnętrzna strona ma inne pochodzenie niż jakakolwiek inna witryna, więc nie jest możliwy dostęp do niej ze względu na ograniczenie zasady identycznego pochodzenia.

Jeśli chodzi o Tora, luka w tej przeglądarce, jest tym, którego pomyślne wykonanie zajmuje najwięcej czasu ponieważ weryfikacja każdej aplikacji może zająć do 10 sekund ze względu na reguły przeglądarki Tor. Jednak exploit może działać w tle i śledzić swój cel podczas dłuższej sesji przeglądania.

Dokładne kroki w celu wykorzystania luki w zabezpieczeniach typu schema flood mogą się różnić w zależności od przeglądarki, ale efekt końcowy jest taki sam.

W końcu jeśli chcesz dowiedzieć się więcej na ten tematmożesz sprawdzić szczegóły W poniższym linku.

Oczywiście używam Linuksa, aw Firefoksie pokazał identyfikator, tak samo jak w Vivaldi, ale; w OPERZE to nie zadziałało.

Jest to niepokojące i nie wiem, czy istnieje sposób, aby tego uniknąć lub unieważnić.

<<>

Należałoby zobaczyć, w różnych scenariuszach ... co powiesz na starą, starą dystrybucję jądra, przeglądarkę bez aktualizacji i na maszynie wirtualnej!