OTPClient: Darmowy menedżer tokenów TOTP i HOTP z wbudowanym szyfrowaniem

Na początku roku wydaliśmy świetną publikację związaną z tematem Bezpieczeństwo informacji. Dokładniej na temat wykorzystania Technologia 2FA, lepiej znany w języku hiszpańskim, jako „Podwójny współczynnik uwierzytelniania” o „Uwierzytelnianie dwuskładnikowe”. A także o tym, jak zainstalować własne aplikacje o nazwie Google Authenticator i Twilio Auth, korzystając z aplikacji graficznej o nazwie Oprogramowanie GNOME. Podczas gdy dzisiaj poznamy bezpłatną i otwartą rozmowę "Klient OTPC".

co jest niczym więcej niż Aplikacja GTK+ do zarządzania tokenami TOTP i HOTP z wbudowanym szyfrowaniem, czyli do obsługi uwierzytelniania dwuskładnikowego, obsługującego oba hasła jednorazowe oparte na czasie (TOTP)Jak Hasła jednorazowe oparte na HMAC (HOTP).

2FA w systemie Linux: Jak zainstalować Google Authenticator i Twilio Authy?

I jak zwykle, zanim przejdziemy do dzisiejszego tematu aplikacji "Klient OTPC", a dokładniej na dostępna wersja „2.4.9.1” dostępne w formacie flatpak, dla zainteresowanych zostawimy poniższe linki do niektórych poprzednich powiązanych postów. W taki sposób, aby w razie potrzeby mogli je łatwo zbadać po przeczytaniu tej publikacji:

"Technologia „2FA”, lepiej znana w języku hiszpańskim jako „Uwierzytelnianie dwuskładnikowe” lub „Uwierzytelnianie dwuskładnikowe”, jest doskonałą metodą ochrony, ponieważ wprowadza jeszcze jedną warstwę walidacji w naszych działaniach. Aby korzystać z tej technologii, istnieje wiele aplikacji, takich jak Google Authenticator i Twilio Authy. Które, tutaj zobaczymy, jak je zainstalować na GNU/Linuksie". 2FA w systemie Linux: Jak zainstalować Google Authenticator i Twilio Authy?

OTPClient: Oprogramowanie GTK+ do uwierzytelniania dwuetapowego

Co to jest Klient OTP?

Według jego twórców, w jego oficjalna strona internetowa w serwisie GitHubpokrótce opisano w następujący sposób:

"Jest to klient OTP napisany w C/GTK, który obsługuje zarówno TOTP, jak i HOTP. Dlatego jest wysoce bezpieczny i łatwy w użyciu do uwierzytelniania dwuskładnikowego, obsługując zarówno hasła jednorazowe oparte na czasie (TOTP), jak i hasła jednorazowe oparte na HMAC (HOTP).".

Podczas gdy w jego oficjalna strona internetowa na FlatHub, opisz to szerzej w następujący sposób:

"Jest to łatwa w użyciu aplikacja GTK do bezpiecznego zarządzania tokenami TOTP i HOTP. W nim zawartość jest szyfrowana na dysku za pomocą AES256-GCM, a hasło główne jest uzyskiwane za pomocą PBKDF2 z 100k iteracji i SHA512 jako algorytmem mieszającym. Umożliwia także importowanie/eksportowanie kopii zapasowych z/do OTP oraz importowanie kopii zapasowych z aplikacji Authenticator+.".

cechy

Obecnie niektórzy z jego najbardziej wyróżniające się funkcje dźwięk:

- Obsługa niestandardowego ustawienia cyfr (od 4 do 10 włącznie).

- Umożliwia ustawienie niestandardowego okresu (od 10 do 120 sekund włącznie).

- Lokalna baza danych jest zaszyfrowana za pomocą AES256-GCM.

- Klucz jest uzyskiwany przy użyciu PBKDF2 z iteracjami SHA512 i 100k.

- Odszyfrowany plik nigdy nie jest zapisywany (i miejmy nadzieję, że nigdy nie jest zamieniany) na dysk.

- Odszyfrowana zawartość znajduje się w buforze „bezpiecznej pamięci” przydzielonym przez Gcrypt.

- Obejmuje obsługę zarówno TOTP, jak i HOTP; Obsługa algorytmów SHA1, SHA256 i SHA512; i wsparcie dla kodów Steam.

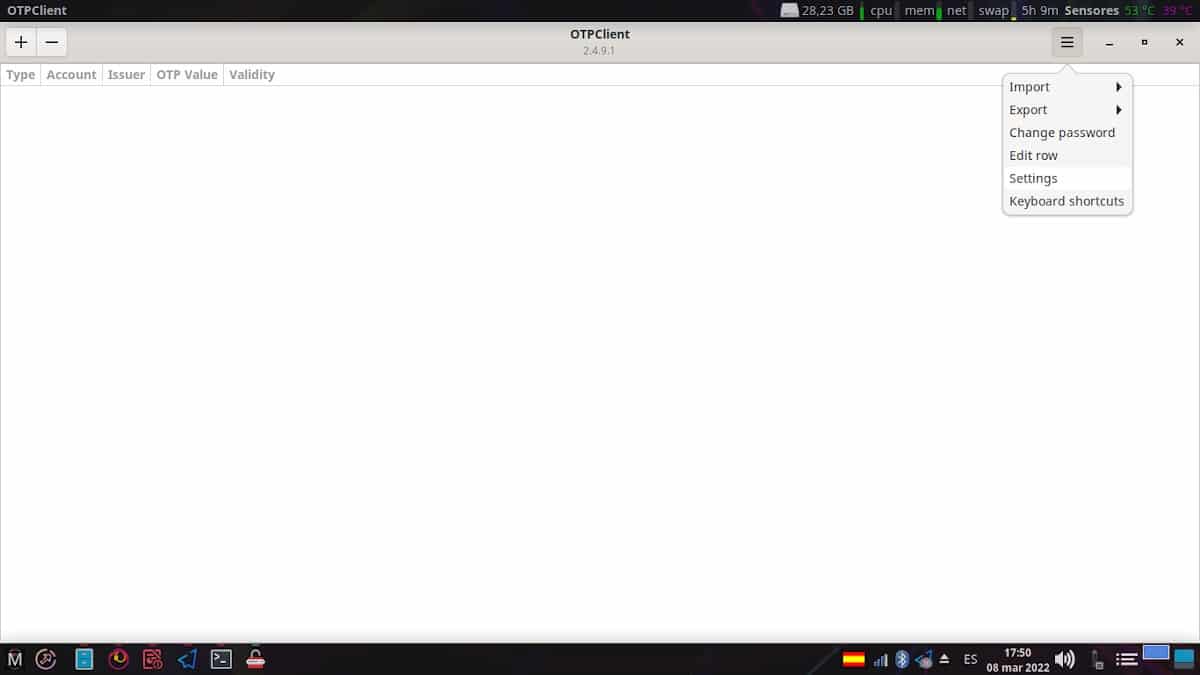

- Umożliwia importowanie zaszyfrowanych kopii zapasowych aplikacji Authenticator Plus; importować i eksportować zaszyfrowane i/lub proste kopie zapasowe iOTP; importuj i eksportuj surowe kopie zapasowe FreeOTPPlus (tylko w formacie klucza URI); oraz importuj i eksportuj surową kopię zapasową Aegis (tylko w formacie json).

Recenzja aplikacji

Przed przystąpieniem do recenzji tej aplikacji warto zaznaczyć, że będzie ona testowana na Odpowiadaj nazywa MiracleOS 3.0 MX-NG-22.01 na podstawie MX-21 (Debian-11) z XFCE i które niedawno zbadaliśmy tutaj.

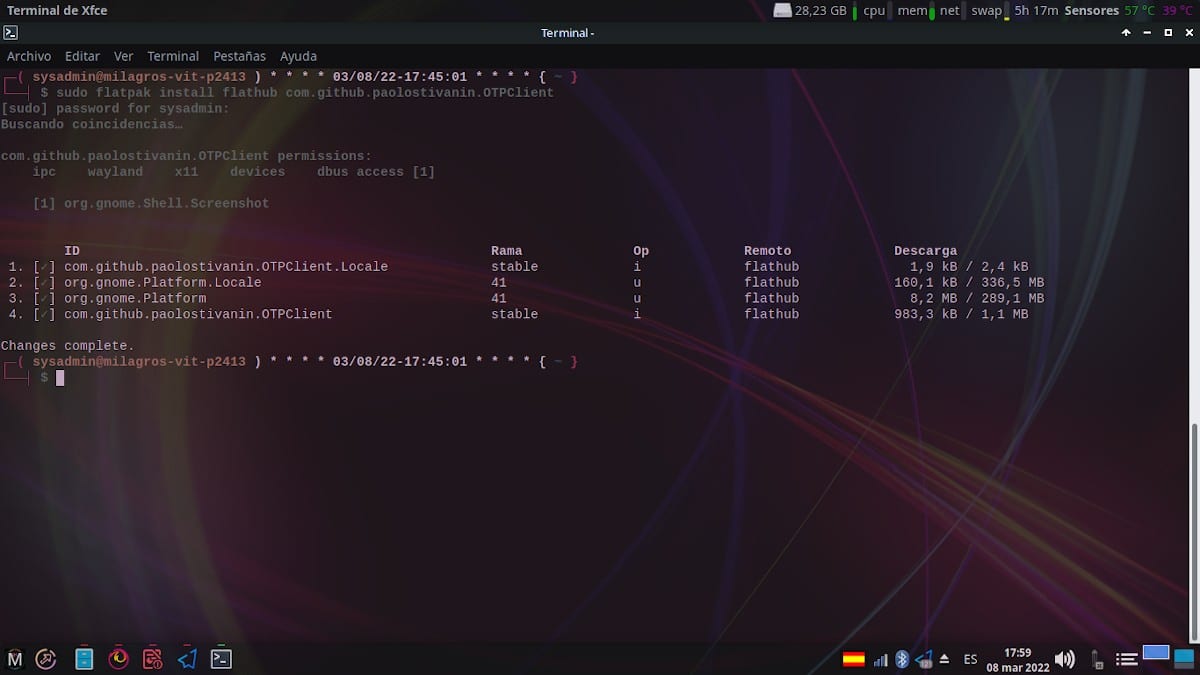

Pobieranie i instalacja

Dla Twojego Ściągnij i zainstaluj wykonaliśmy następujące czynności wiersz poleceń w terminalu (konsola), jak pokazano poniżej:

«sudo flatpak install flathub com.github.paolostivanin.OTPClient»

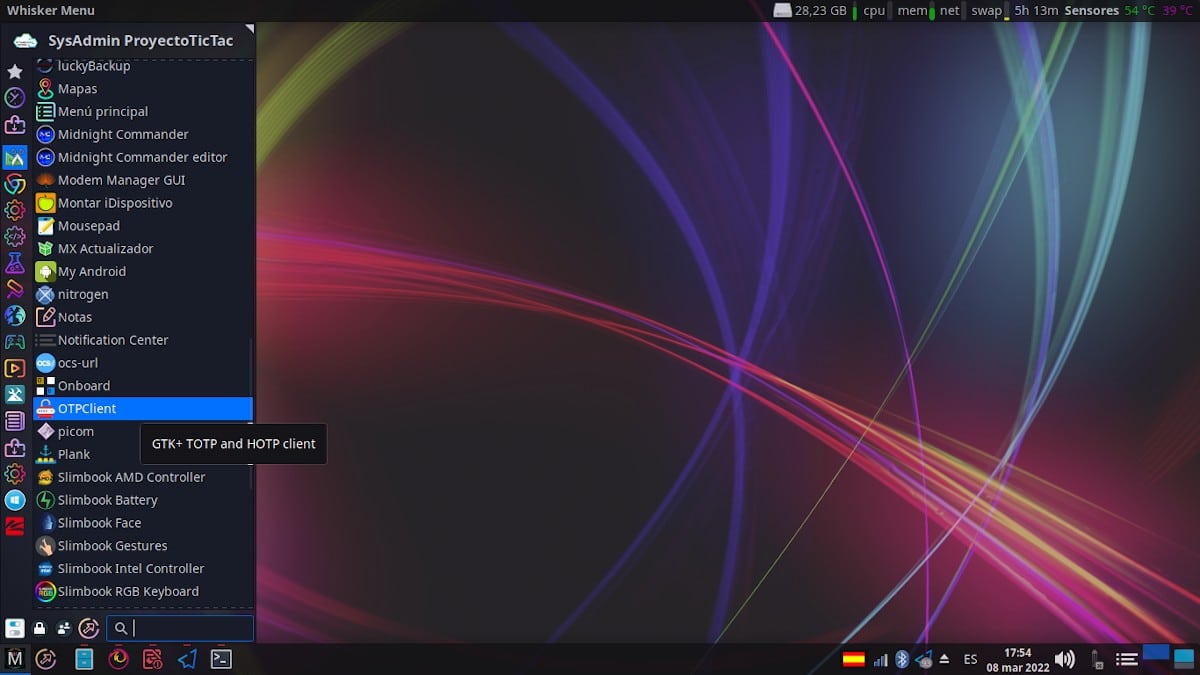

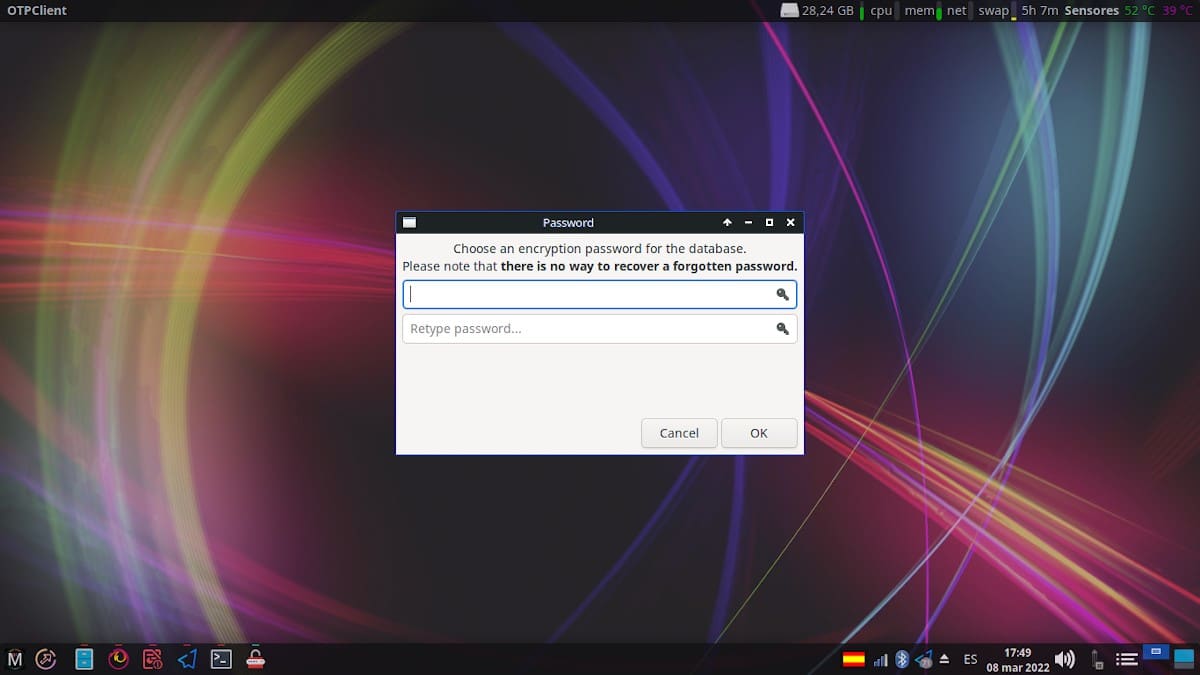

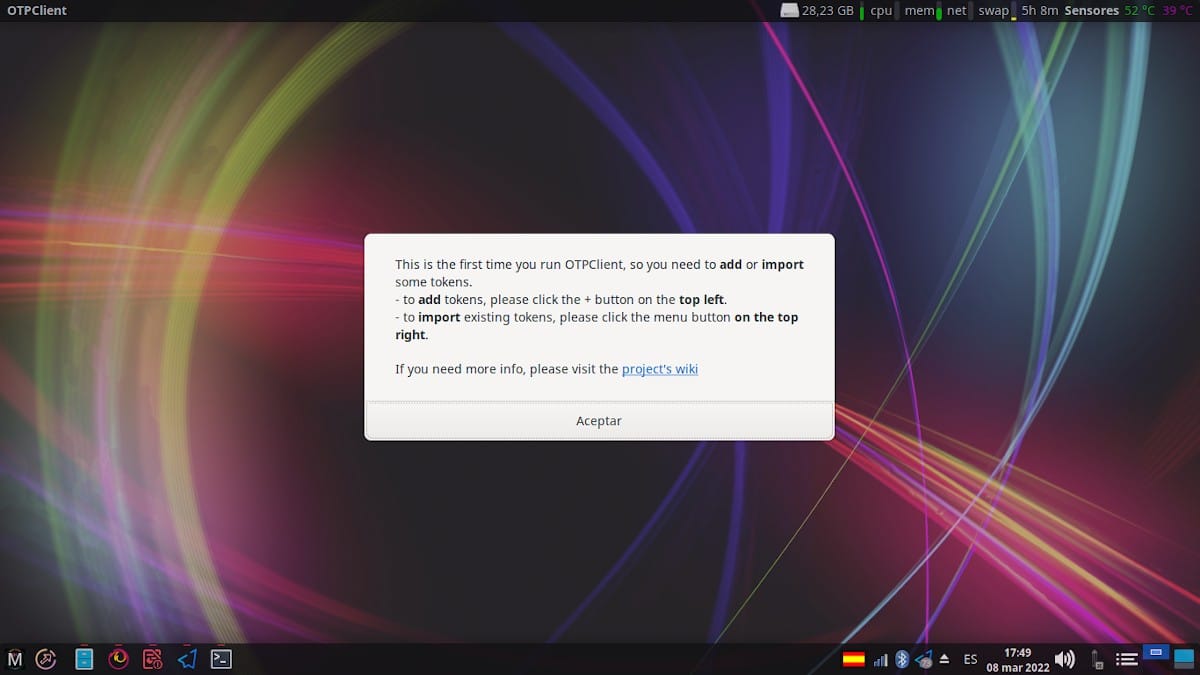

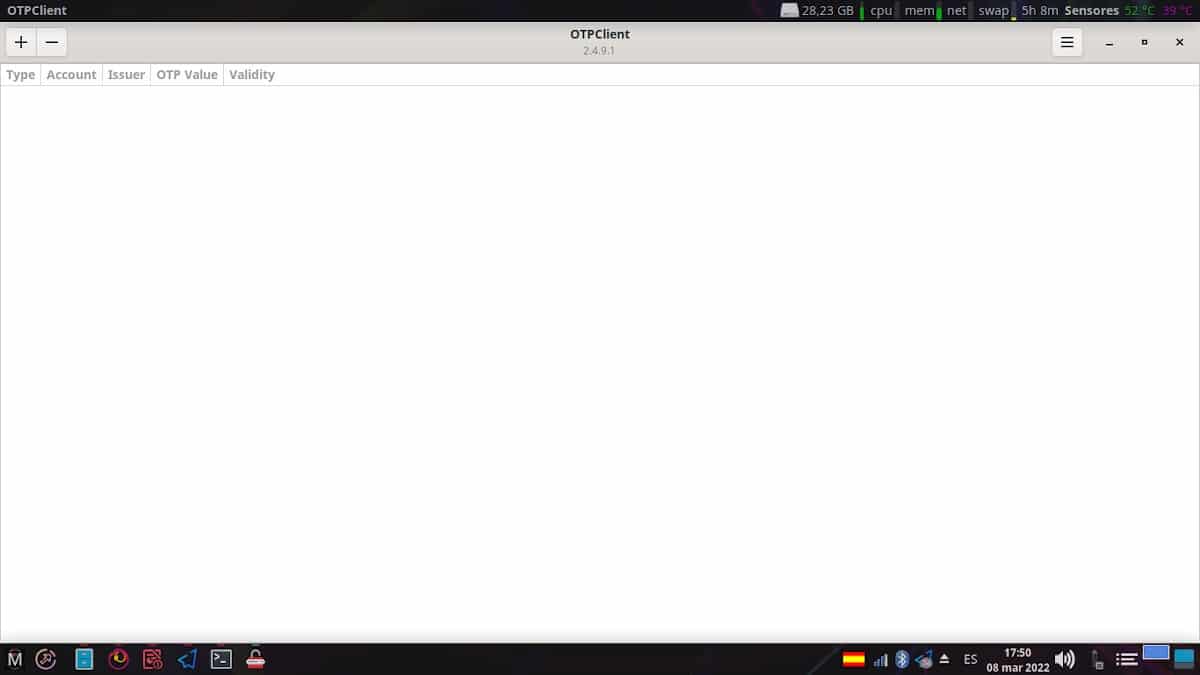

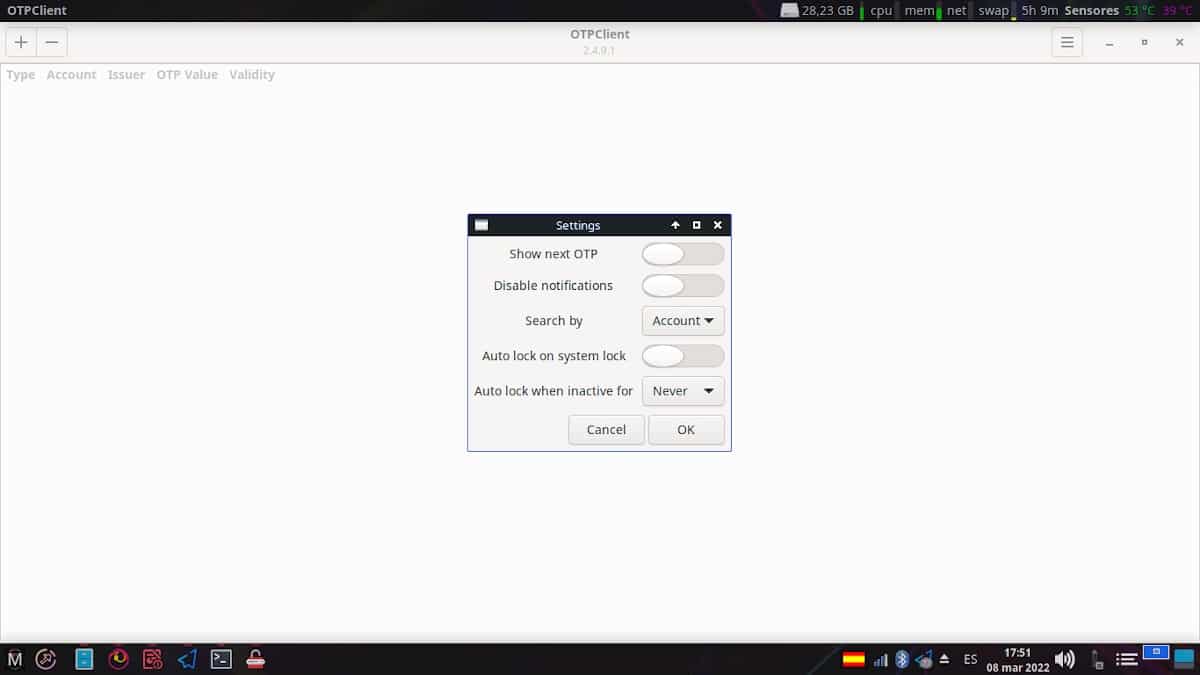

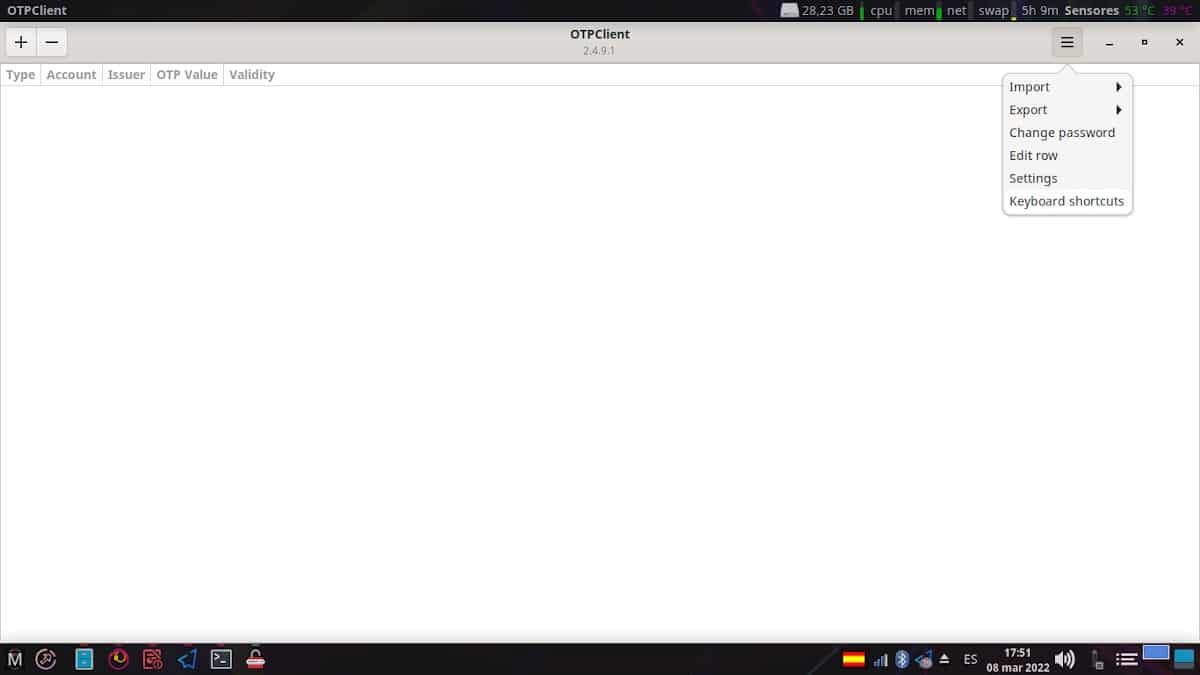

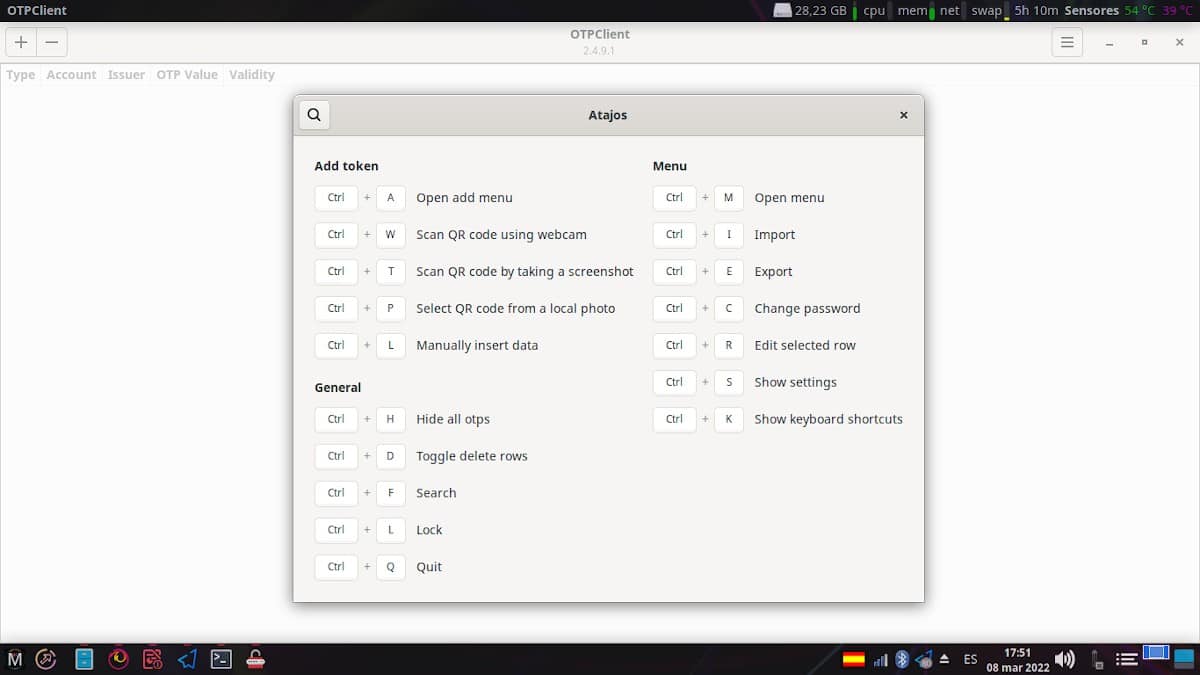

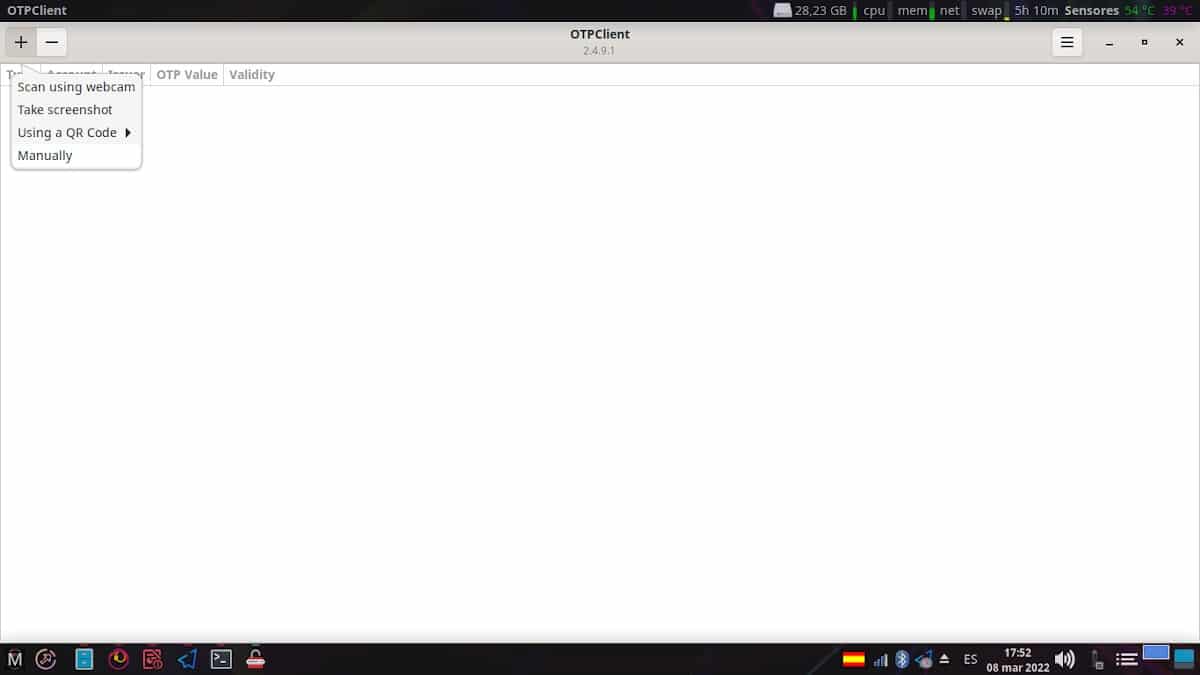

Wykonanie i eksploracja

Po zainstalowaniu możemy go uruchomić i eksplorować, jak pokazano poniżej:

Więcej informacji na temat "Klient OTPC", możesz zapoznać się z następującymi linkami:

streszczenie

Podsumowując, mamy nadzieję, że ten przewodnik lub samouczek dla zainstaluj "OTPClient", instalując jego najnowszą wersję dostępną przez Menedżer pakietów Flatpak, mogą być przydatne dla wielu, zwłaszcza tych, którzy potrzebują dostępu do ważnych aplikacji i usług online, za pośrednictwem uwierzytelnianie dwuskładnikoweoba hasła jednorazowe oparte na czasie (TOTP)Jak Hasła jednorazowe oparte na HMAC (HOTP).

Mamy nadzieję, że ta publikacja będzie bardzo przydatna dla całego «Comunidad de Software Libre, Código Abierto y GNU/Linux». Nie zapomnij skomentować go poniżej i udostępnić innym w swoich ulubionych witrynach internetowych, kanałach, grupach lub społecznościach sieci społecznościowych lub komunikatorach. Na koniec odwiedź naszą stronę główną pod adresem «DesdeLinux» aby odkryć więcej wiadomości i dołączyć do naszego oficjalnego kanału Telegram z DesdeLinux.