Czasami musimy wiedzieć, czy port X jest otwarty na zdalnym komputerze (lub serwerze), w tym momencie mamy wiele opcji lub narzędzi do wykorzystania:

nmap

Pierwszym rozwiązaniem, które wielu z nas myśli, jest: nmap zobacz artykuł pod tytułem: Zobacz otwarte porty z NMap i środkami ochrony

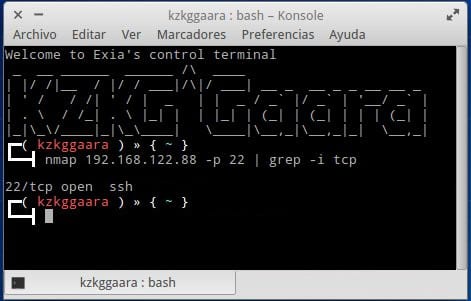

Jeśli nie chcesz wykonywać całego skanowania, ale po prostu chcesz wiedzieć, czy określony port jest otwarty na komputerze / serwerze X, wyglądałoby to tak:

nmap {IP_O_DOMINIO} -p {PUERTO} | grep -i tcp

przykład:

nmap localhost -p 22 | grep -i tcp

No cóż:

nmap 127.0.0.1 -p 22 | grep -i tcp

Co to jest proste, pyta IP lub hosta, czy dany port jest otwarty, czy nie, a następnie grep filtruje i pokazuje tylko wiersz, który chcą przeczytać, ten, który mówi im, czy jest otwarty (otwarty), czy zamknięty (zamknięty) ten port:

Cóż ... tak, nmap (narzędzie do eksploracji sieci i sondowania portów) działa dla nas, ale są jeszcze inne warianty, w których musisz wpisywać mniej 🙂

nc

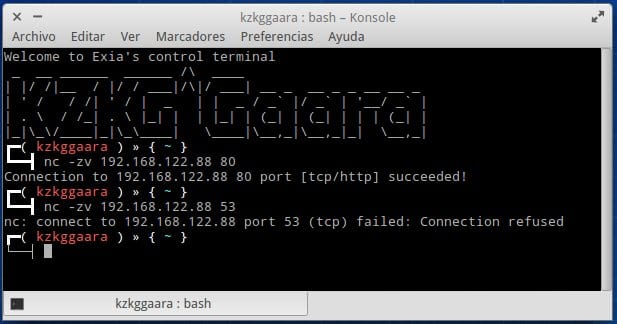

nc lub netcat, znacznie prostszą opcją jest sprawdzenie, czy port jest otwarty, czy nie:

nc -zv {IP_O_DOMINIO} {PUERTO}

To jest:

nc -zv 192.168.122.88 80

Oto zrzut ekranu wykonujący test otwartego portu (80) i innego portu, który nie jest (53):

El -zw to, co robi, jest proste, plik v pozwala nam zobaczyć, czy port jest otwarty, czy nie, podczas gdy z zamyka połączenie, gdy tylko port zostanie sprawdzony, jeśli nie wstawimy z wtedy musielibyśmy zrobić Ctrl + C aby zamknąć nc.

telnet

To jest wariant, z którego przez jakiś czas korzystałem (z powodu nieznajomości powyższego), z kolei telnet służy nam znacznie więcej niż tylko wiedza, czy port jest otwarty, czy nie.

telnet {IP_O_HOST} {PUERTO}

Oto przykład:

telnet 192.168.122.88 80

Problem z telnetem polega na zamykaniu połączenia. Innymi słowy, w niektórych przypadkach nie będziemy w stanie zamknąć żądania telnetu i będziemy zmuszeni zamknąć ten terminal lub w innym przypadku wykonać telnet killall lub coś podobnego. Dlatego unikam korzystania z telnetu, chyba że naprawdę muszę.

Koniec!

W każdym razie mam nadzieję, że było to dla Ciebie interesujące, jeśli ktoś zna inny sposób, aby dowiedzieć się, czy port jest otwarty, czy nie na innym komputerze, zostaw to w komentarzach.

pozdrowienia

Te polecenia przydadzą mi się, gdy połączę się przez SSH!

Dzięki!

Czy istnieje aplikacja graficzna, która robi to samo?

Cóż, zawsze możesz zainstalować zenmap, który używa nmap od tyłu :)

W przypadku nmapfe jest to interfejs graficzny dostarczany z nmap.

W przypadku netcata mówi mi, że z jest niepoprawną opcją, bez niej działa idealnie, aw $ man nc też się nie pojawia. Skąd to się wzieło?

https://blog.desdelinux.net/wp-content/uploads/2013/12/Captura-de-pantalla-de-2013-12-29-011908.png

-z: Określa, że nc powinien po prostu skanować w poszukiwaniu demonów nasłuchujących, bez wysyłania do nich żadnych danych. Użycie tej opcji w połączeniu z opcją -l jest błędem.

Z nc tak, otrzymuję O_O

Jak połączyć się z VPS przez SSL?

To, co zawsze robię, to uruchamiam nmapfe host-ip, aby uzyskać wszystkie porty tcp, teraz, aby zobaczyć otwarte porty udp, które musisz uruchomić:

nmap -sU adres-hosta

Użyłem też telnetu bardziej niż czegokolwiek w systemie Windows, jeśli nie mam zainstalowanego nmapa, wariant netcata mi nie odpowiada ...

pozdrowienia

Chciałbym dowiedzieć się więcej na ten temat, mam nadzieję, że możesz mnie wesprzeć, mam bardzo podstawową wiedzę i chciałbym wiedzieć więcej, aby zastosować ten rodzaj wiedzy w mojej pracy.

Właśnie odkryłem, że nie mam otwartych portów, teraz będę musiał zbadać, jak je otworzyć, aby zrobić to, czego potrzebuję. Dzięki za wkład, bardzo mi pomogło.

Bardzo ciekawy artykuł! Oprócz netcata działa również na vmware ESXi:

http://www.sysadmit.com/2015/09/prueba-de-conexion-un-puerto-desde-VMWare-Windows-Linux.html

sudo pobierz zainstaluj nmap

nazwa 192.168.0.19 -p 21 | grep -i tcp

strona główna lokalnego użytkownika srv / ftp

uruchom ponownie za pomocą usługi sudo uruchom ponownie vsftpd

write_enable = YES, aby lokalni użytkownicy mogli przesyłać pliki.

Do klatki anonimowej w swoim domu

chroot_local_user = yes

chroot_list_enable = yes

allow_writreable_chroot = yes

no_annon_password = nie dla anonimowych, aby wprowadzić hasło grzecznościowo

deny_email_enable = yes

banned_email_file = / etc / vsftpd.banned_emails Aby odmówić anonimowości przez e-mail.

____—————————————————————–

użytkowników klatki mniej niż te na liście

chroot_local_user = yes

chroot_lits_enable = yes

chroot_list_file = / etc / vsftpd.chroot_list.

Aby dodać użytkowników sudo adduser name

wyłącz ustawienia regionalne local_enable = nie

domyślnie umieszczaj się w klatce

anonimowy zamknięty w srv / ftp

pomieszczenia w Twoim domu

Bardzo dobre! Jeśli nie mamy nmap, telnet lub netcat, możemy użyć cat i katalogu proc:

cat </ dev / tcp / HOST / PORT

przykład: http://www.sysadmit.com/2016/03/linux-cat-y-proc-prueba-de-conexion.html

Dzięki, bardzo dobre wyjaśnienie