w ostatnich tygodniach udostępniamy tutaj na bloguniektórych aktualności które zostały ogłoszone o hakerskich przypadkach a Nvidia i Samsung przez grupę hakerów Lapsus$, któremu udało się również uzyskać dostęp do informacji z Ubisoft.

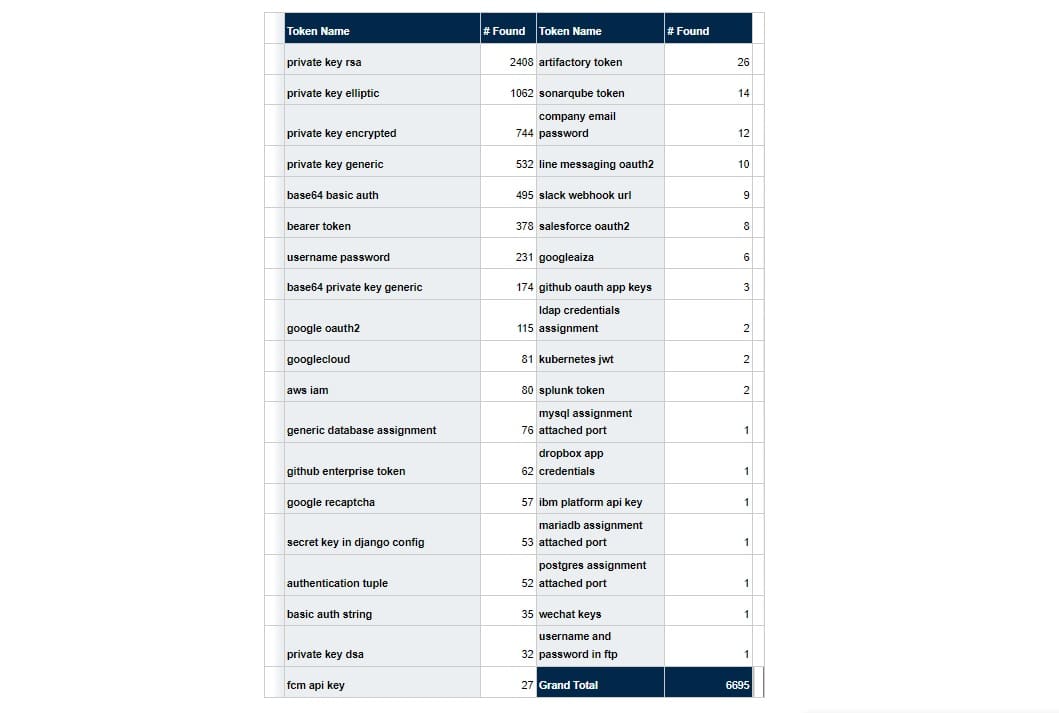

I to ostatnio that GitGuardian zeskanował kod źródłowy Samsunga w celu uzyskania informacji poufne, takie jak klucze tajne (klucze API, certyfikaty) i wykryto ich 6695. Wynik ten został uzyskany podczas analizy, w której wykorzystano ponad 350 indywidualnych detektorów, z których każdy szukał specyficznych cech typu tajnego klucza, dając wyniki z dużą precyzją.

W tych poszukiwaniach badacze GitGuardian wykluczone wyniki z ogólnych detektorów o wysokiej entropii i ogólnych detektorów haseł, ponieważ zwykle mogą zawierać fałszywe alarmy, a zatem generować zawyżone wyniki. Mając to na uwadze, faktyczna liczba tajnych kluczy może być znacznie wyższa.

Dla tych, którzy nie znają GitGuardiana, powinniście wiedzieć, że jest to firma założona w 2017 roku przez Jérémy'ego Thomasa i Erica Fourriera, która otrzymała nagrodę 2021 FIC Start-up Award i jest członkiem FT120.

Firma ugruntowała swoją pozycję jako specjalista w wykrywaniu tajnych kluczy i koncentruje swoje prace badawczo-rozwojowe na rozwiązaniach zgodnych z modelem współodpowiedzialności wokół implementacji AppSec z uwzględnieniem doświadczenia programistów.

Jak widać w podsumowaniu wyników, pierwsze osiem wyników reprezentuje 90% odkryć i chociaż jest to bardzo wrażliwa informacja, może być trudniejsza do wykorzystania przez atakującego, ponieważ prawdopodobnie odnosi się do systemów wewnętrznych.

To pozostawia nieco ponad 600 tajnych kluczy uwierzytelniających które zapewniają dostęp do szerokiej gamy różnych usług i systemów, które osoba atakująca może wykorzystać do penetracji innych systemów.

» Spośród ponad 6600 kluczy znalezionych w kodzie źródłowym Samsunga około 90% dotyczy wewnętrznych usług i infrastruktury Samsunga, podczas gdy pozostałe 10% krytyczne może zapewnić dostęp do zewnętrznych usług lub narzędzi firmy Samsung, takich jak AWS, GitHub, artefakty, i Google” – wyjaśnia Mackenzie Jackson, rzecznik programistów w GitGuardian.

Niedawny raport GitGuardian wykazał, że w organizacji liczącej średnio 400 programistów w wewnętrznych repozytoriach kodu źródłowego znajduje się ponad 1000 tajnych kluczy (Source State of Secrets Sprawl 2022).

Jeśli takie tajne klucze zostaną ujawnione, może to wpłynąć na zdolność firmy Samsung do: w celu bezpiecznego aktualizowania telefonów, zapewniania przeciwnikom dostępu do poufnych informacji o klientach lub zapewniania im dostępu do wewnętrznej infrastruktury Samsunga z możliwością przeprowadzania innych ataków.

Mackenzie Jackson dodaje:

Ataki te ujawniają problem, o którym wiele osób z branży bezpieczeństwa bije na alarm: wewnętrzny kod źródłowy zawiera coraz większą ilość poufnych danych, ale pozostaje wysoce niewiarygodnym zasobem. Kod źródłowy jest powszechnie dostępny dla programistów w całej firmie, ma kopie zapasowe na różnych serwerach, jest przechowywany na lokalnych komputerach programistów, a nawet udostępniany za pośrednictwem wewnętrznej dokumentacji lub usług poczty e-mail. To sprawia, że są bardzo atrakcyjnym celem dla przeciwników, dlatego obserwujemy wytrwałość w częstotliwości tych ataków”.

Na kanale Lapsus$ Telegram będziemy mogli zobaczyć, w jaki sposób grupa hakerów uzyskuje dostęp do tych repozytoriów, wysyłając coś, co jest zasadniczo wezwaniem do pracowników dużych organizacji, aby ujawnili swój dostęp.

Niestety, nie skończyliśmy oglądać takich ataków, grupa udostępnia teraz sondaże, ponownie za pośrednictwem swojego kanału Telegram, pytając swoich odbiorców, jaki kod źródłowy powinni wyciekać w następnej kolejności, wskazując, że prawdopodobnie pojawi się o wiele więcej wycieków wewnętrznego kodu źródłowego. w przyszłości.

W końcu Jeśli chcesz dowiedzieć się więcej na ten temat, możesz sprawdzić szczegóły W poniższym linku.