Ilu z nas musiało „ograniczyć dostęp” do plików zawartych w określonym katalogu / folderze lub po prostu musimy uniemożliwić niektórym osobom przeglądanie, usuwanie lub modyfikowanie zawartości określonego pliku? Więcej niż jeden, prawda? Czy możemy to osiągnąć u naszego ukochanego pingwina? Odpowiedź to: Oczywiście, że tak : D.

Wprowadzenie

Wielu z nas, którzy wywodzą się z systemu Windows, przywykło do radzenia sobie z tym „problemem” w zupełnie inny sposób, aby osiągnąć ten cel, musieliśmy uciekać się do niekonwencjonalnych „technik”, takich jak ukrywanie pliku za pomocą jego atrybutów, przenoszenie informacji do najodleglejsze miejsce naszego zespołu (w obrębie 20,000 XNUMX folderów), aby spróbować odwieść naszego „wroga” XD, zmieniając lub eliminując rozszerzenie pliku lub najczęstsze praktyki, pobrać program, który pozwoli nam „zamknąć” nasz katalog za ładnym oknem dialogowym, które prosi nas o hasło, aby uzyskać do niego dostęp. Mieliśmy znacznie lepszą alternatywę? Nie.

Bardzo mi przykro z powodu moich znajomych z "Windolero" (mówię to z wielką sympatią, żeby nikogo nie urazić, ok ?;)), ale dziś muszę się trochę nauczyć Windows: P, skoro wyjaśnię dlaczego to System operacyjny nie pozwala na natywne tej funkcji.

Ilu z was zauważyło, że kiedy siedzimy za komputerem „Windows” (nawet jeśli nie jest to nasz), automatycznie stajemy się właścicielami wszystkiego, co zawiera komputer (obrazy, dokumenty, programy itp.)? Co mam na myśli? Cóż, po prostu przejmując „kontrolę nad systemem Windows”, możemy kopiować, przenosić, usuwać, tworzyć, otwierać lub modyfikować foldery i pliki z lewej i prawej strony, niezależnie od tego, czy jesteśmy „właścicielami” tych informacji, czy nie. Odzwierciedla to poważną lukę w zabezpieczeniach systemu operacyjnego, prawda? Cóż, to wszystko dlatego, że systemy operacyjne Microsoftu nie zostały zaprojektowane od podstaw do obsługi wielu użytkowników. Kiedy pojawiły się wersje MS-DOS i niektóre wersje Windowsa, w pełni ufali, że użytkownik końcowy będzie odpowiedzialny za „ochronę” swojego komputera, tak aby żaden inny użytkownik nie miał dostępu do przechowywanych w nim informacji ... idź naiwnie ¬ ¬. Teraz przyjaciele WinUsers, już wiecie, dlaczego istnieje ta „tajemnica”: D.

Z drugiej strony, GNU / Linux, będąc systemem zaprojektowanym zasadniczo do pracy w sieci, bezpieczeństwo informacji, które przechowujemy na naszych komputerach (nie wspominając o serwerach) jest niezbędne, ponieważ wielu użytkowników będzie miało lub może mieć dostęp do części zasobów oprogramowania (aplikacji i informacji) oraz sprzętu zarządzanego na tych komputerach.

Teraz możemy zobaczyć, dlaczego potrzebny jest system pozwoleń? Zagłębmy się w temat;).

W systemie GNU / Linux uprawnienia lub prawa, które użytkownicy mogą mieć do określonych plików w nim zawartych, są ustalane na trzech wyraźnie zróżnicowanych poziomach. Te trzy poziomy są następujące:

<° Zezwolenia właściciela.

<° Uprawnienia grupowe.

<° Uprawnienia pozostałych użytkowników (zwanych także „innymi”).

Aby mieć jasność co do tych pojęć, w systemach sieciowych (takich jak pingwin) zawsze występuje postać administratora, superużytkownika lub roota. Ten administrator jest odpowiedzialny za tworzenie i usuwanie użytkowników, a także ustalanie uprawnień, które każdy z nich będzie miał w systemie. Te uprawnienia są ustanawiane zarówno dla katalogu HOME każdego użytkownika, jak i dla katalogów i plików, do których administrator zdecyduje, że użytkownik ma dostęp.

Uprawnienia właściciela

Właściciel to użytkownik, który generuje lub tworzy plik / folder w swoim katalogu roboczym (HOME) lub w innym katalogu, do którego ma uprawnienia. Każdy użytkownik może domyślnie tworzyć żądane pliki w swoim katalogu roboczym. W zasadzie to on i tylko on będzie miał dostęp do informacji zawartych w plikach i katalogach w swoim katalogu HOME.

Uprawnienia grupowe

Najbardziej normalne jest to, że każdy użytkownik należy do grupy roboczej. W ten sposób podczas zarządzania grupą zarządzani są wszyscy użytkownicy, którzy do niej należą. Innymi słowy, łatwiej jest zintegrować kilku użytkowników w grupę, którym nadano określone uprawnienia w systemie, niż przypisać uprawnienia niezależnie każdemu użytkownikowi.

Uprawnienia pozostałych użytkowników

Wreszcie, uprawnienia do plików zawartych w dowolnym katalogu mogą mieć również inni użytkownicy, którzy nie należą do grupy roboczej, w której dany plik jest zintegrowany. Innymi słowy, użytkownicy, którzy nie należą do grupy roboczej, w której znajduje się plik, ale należą do innych grup roboczych, nazywani są innymi użytkownikami systemu.

Bardzo ładnie, ale jak mogę to wszystko zidentyfikować? Proste, otwórz terminal i wykonaj następujące czynności:

$ ls -l

Uwaga: są to małe litery „L” 😉

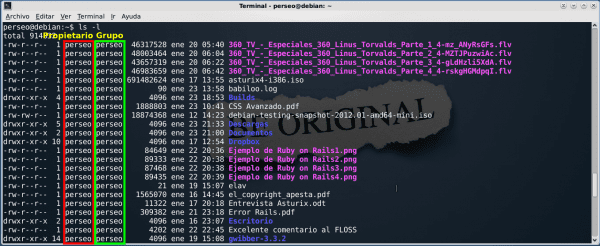

Pojawi się mniej więcej tak:

Jak widać, polecenie to wyświetla lub „wyświetla” zawartość mojego HOME, mamy do czynienia z czerwoną i zieloną linią. Czerwone pole pokazuje nam, kto jest właścicielem, a zielone pole wskazuje, do której grupy należy każdy z wymienionych powyżej plików i folderów. W tym przypadku zarówno właściciel, jak i grupa nazywani są „Perseuszem”, ale równie dobrze mogli napotkać inną grupę, na przykład „sprzedaż”. Co do reszty, na razie nie martw się, zobaczymy później: D.

Rodzaje uprawnień w systemie GNU / Linux

Zanim dowiemy się, jak ustawiane są uprawnienia w systemie GNU / Linux, musimy wiedzieć, jak można rozróżnić różne typy plików, które może mieć system.

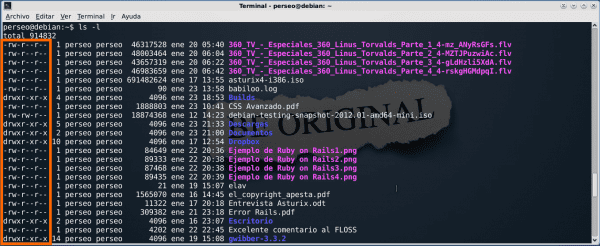

Każdy plik w systemie GNU / Linux jest identyfikowany za pomocą 10 nazwanych znaków maskować. Z tych 10 znaków pierwszy (od lewej do prawej) odnosi się do typu pliku. Kolejne 9, od lewej do prawej i w blokach po 3, odnosi się do uprawnień, które są przyznane odpowiednio właścicielowi, grupie i reszcie lub innym. Zrzut ekranu pokazujący wszystkie te rzeczy:

Pierwszym znakiem plików może być:

| Przepraszam | Zidentyfikuj |

| - | Archiwum |

| d | informator |

| b | Plik bloku specjalnego (pliki specjalne urządzenia) |

| c | Plik znaków specjalnych (urządzenie tty, drukarka ...) |

| l | Plik łącza lub łącze (łącze programowe / symboliczne) |

| p | Plik specjalny kanału (rura lub rura) |

Kolejnych dziewięć znaków to uprawnienia nadane użytkownikom systemu. Co trzy znaki odnoszą się do uprawnień właściciela, grupy i innych użytkowników.

Znaki definiujące te uprawnienia to:

| Przepraszam | Zidentyfikuj |

| - | Bez pozwolenia |

| r | Czytaj pozwolenie |

| w | Napisz pozwolenie |

| x | Pozwolenie na wykonanie |

Uprawnienia do plików

<° Czytanie: w zasadzie umożliwia przeglądanie zawartości pliku.

<° Napisz: zmodyfikuj zawartość pliku.

<° Wykonanie: umożliwia wykonanie pliku tak, jakby był programem wykonywalnym.

Uprawnienia do katalogu

<° Odczyt: umożliwia sprawdzenie, jakie pliki i katalogi zawiera katalog z tym uprawnieniem.

<° Write: umożliwia tworzenie plików w katalogu, zwykłych plików lub nowych katalogów. Katalogi można usuwać, pliki kopiować do katalogu, przenosić, zmieniać ich nazwy itp.

<° Wykonanie: umożliwia przejście do katalogu, aby móc sprawdzić jego zawartość, skopiować pliki z lub do niego. Jeśli masz również uprawnienia do odczytu i zapisu, możesz wykonywać wszystkie możliwe operacje na plikach i katalogach.

Uwaga: Jeśli nie masz uprawnień do wykonywania, nie będziemy mogli uzyskać dostępu do tego katalogu (nawet jeśli użyjemy polecenia "cd"), ponieważ ta akcja zostanie odrzucona. Pozwala również na rozgraniczenie użycia katalogu jako części ścieżki (tak jak gdy podajemy ścieżkę do pliku znalezionego w tym katalogu jako odniesienie. Przypuśćmy, że chcemy skopiować plik "X.ogg" znajdujący się w folderze „/ home / perseo / Z” - dla którego folder „Z” nie ma uprawnień do wykonywania - wykonalibyśmy następujące czynności:

$ cp /home/perseo/Z/X.ogg /home/perseo/Y/

uzyskanie przez to komunikatu o błędzie informującego nas, że nie mamy wystarczających uprawnień dostępu do pliku: D). Jeśli zezwolenie na wykonywanie katalogu zostanie dezaktywowane, będziesz mógł zobaczyć jego zawartość (jeśli masz uprawnienia do odczytu), ale nie będziesz mieć dostępu do żadnego z zawartych w nim obiektów, ponieważ ten katalog jest częścią niezbędnego ścieżkę do ustalenia położenia obiektów.

Zarządzanie uprawnieniami w systemie GNU / Linux

Do tej pory widzieliśmy, jakie są uprawnienia w systemie GNU / Linux, poniżej zobaczymy, jak przypisywać lub odejmować uprawnienia lub prawa.

Przed rozpoczęciem musimy pamiętać, że rejestrując lub tworząc użytkownika w systemie, automatycznie przyznajemy mu uprawnienia. Te uprawnienia oczywiście nie będą całkowite, co oznacza, że użytkownicy zwykle nie będą mieli takich samych uprawnień i praw jak superużytkownik. Po utworzeniu użytkownika system domyślnie generuje uprawnienia użytkownika do zarządzania plikami i katalogami. Oczywiście administrator może je modyfikować, ale system generuje mniej lub bardziej ważne uprawnienia dla większości operacji, które każdy użytkownik będzie wykonywał na swoim katalogu, swoich plikach oraz na katalogach i plikach innych użytkowników. Są to zazwyczaj następujące uprawnienia:

<° Dla plików: - rw-p-- r--

<° W przypadku katalogów: - rwx rwx rwx

Uwaga: nie są to te same uprawnienia dla wszystkich dystrybucji GNU / Linuksa.

Te uprawnienia pozwalają nam tworzyć, kopiować i usuwać pliki, tworzyć nowe katalogi itp. Zobaczmy to wszystko w praktyce: D:

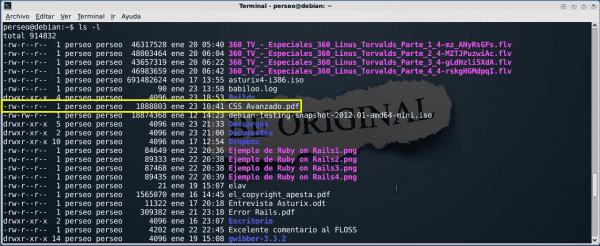

Weźmy jako przykład plik „Advanced CSS.pdf”. Zauważ, że wygląda to następująco: -rw-p--r-- … Advanced CSS.pdf. Przyjrzyjmy się bliżej.

| Rynek | użytkownik | Grupa | Reszta użytkowników (inni) | Nazwa pliku |

| - | rw- | r-- | r-- | Zaawansowany CSS.pdf |

To znaczy że:

<° Typ: Archiwum

<° Użytkownik może: Przeczytaj (wyświetl zawartość) i zapisz (zmodyfikuj) plik.

<° Grupa, do której należy użytkownik, może: Czytaj (tylko) plik.

<° Inni użytkownicy mogą: Czytaj (tylko) plik.

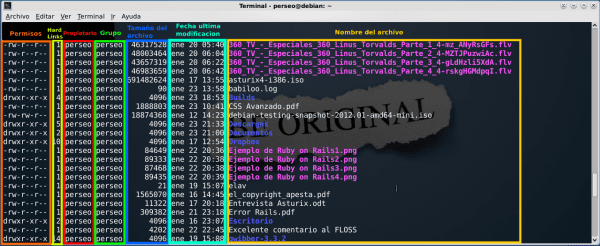

Dla ciekawskich, którzy w tej chwili zastanawiają się, do czego odnoszą się pozostałe pola listy uzyskanej przez ls -l, oto odpowiedź:

Jeśli chcesz dowiedzieć się więcej o dowiązaniach twardych i miękkich / symbolicznych, oto wyjaśnienie i ich diferencias.

Cóż, przyjaciele, dochodzimy do najciekawszej i najcięższej części omawianego tematu ...

Przypisanie uprawnień

Polecenie chmod ("Zmień tryb") pozwala na modyfikację maski tak, aby mniej lub więcej operacji mogło być wykonywanych na plikach lub katalogach, innymi słowy, za pomocą chmod możesz usunąć lub odebrać uprawnienia dla każdego typu użytkownika. Jeśli nie jest określony typ użytkownika, któremu chcemy usunąć, ustawić lub przypisać uprawnienia, to co się stanie podczas wykonywania operacji będzie miało wpływ na wszystkich użytkowników jednocześnie.

Podstawową rzeczą do zapamiętania jest to, że udzielamy lub usuwamy uprawnienia na tych poziomach:

| Parametr | Poziom | opis |

| u | właściciel | właściciel pliku lub katalogu |

| g | grupa | grupa, do której należy plik |

| o | inni | wszyscy inni użytkownicy, którzy nie są właścicielem ani grupą |

Rodzaje uprawnień:

| Przepraszam | Zidentyfikuj |

| r | Czytaj pozwolenie |

| w | Napisz pozwolenie |

| x | Pozwolenie na wykonanie |

Daj właścicielowi pozwolenie na wykonanie:

$ chmod u+x komodo.sh

Usuń uprawnienia do wykonywania wszystkim użytkownikom:

$ chmod -x komodo.sh

Nadaj uprawnienia do odczytu i zapisu innym użytkownikom:

$ chmod o+r+w komodo.sh

Pozostaw tylko uprawnienia do odczytu grupie, do której należy plik:

$ chmod g+r-w-x komodo.sh

Uprawnienia w ósemkowym formacie liczbowym

Istnieje inny sposób użycia polecenia chmod, który dla wielu użytkowników jest „wygodniejszy”, chociaż a priori jego zrozumienie jest nieco bardziej skomplikowane ¬¬.

Połączenie wartości każdej grupy użytkowników tworzy liczbę ósemkową, bit „x” to 20, czyli 1, bit w to 21, czyli 2, bit r to 22, czyli 4, mamy wtedy:

<° r = 4

<° w = 2

<° x = 1

Połączenie bitów włączonych lub wyłączonych w każdej grupie daje osiem możliwych kombinacji wartości, czyli sumę bitów włączonych:

| Przepraszam | Wartość ósemkowa | opis |

| - - - | 0 | nie masz żadnych uprawnień |

| - - x | 1 | tylko uprawnienia do wykonywania |

| - w - | 2 | tylko prawo do zapisu |

| - wx | 3 | uprawnienia do zapisu i wykonywania |

| r - - | 4 | tylko do odczytu |

| r - x | 5 | uprawnienia do odczytu i wykonywania |

| rw - | 6 | uprawnienia do odczytu i zapisu |

| rwx | 7 | wszystkie uprawnienia ustawione, odczyt, zapis i wykonanie |

Po połączeniu uprawnień użytkownika, grupy i innych uprawnień uzyskuje się trzycyfrową liczbę, która tworzy uprawnienia do pliku lub katalogu. Przykłady:

| Przepraszam | Dzielność | opis |

| rw- --- -- | 600 | Właściciel ma uprawnienia do odczytu i zapisu |

| rwx --x --x | 711 | Właściciel czyta, zapisuje i wykonuje, grupa i inni tylko wykonują |

| rwx rx rx | 755 | Odczyt, zapis i wykonanie, właściciel, grupa i inne osoby mogą odczytać i wykonać plik |

| rwx rwx rwx | 777 | Plik może być czytany, zapisywany i wykonywany przez każdego |

| r-- --- -- | 400 | Tylko właściciel może odczytać plik, ale nie może go modyfikować ani uruchamiać i oczywiście ani grupa, ani inni nie mogą nic na nim zrobić. |

| rw-p-- --- | 640 | Właściciel może czytać i pisać, grupa może czytać plik, a inni nie mogą nic zrobić |

Specjalne uprawnienia

Do rozważenia są jeszcze inne rodzaje zezwoleń. Są to bit uprawnień SUID (Set User ID), bit uprawnień SGID (Set Group ID) i sticky bit (Sticky bit).

setuid

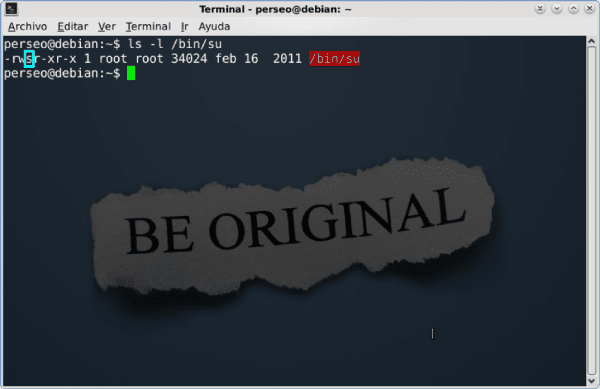

Bit setuid jest przypisywany do plików wykonywalnych i pozwala na to, że gdy użytkownik wykonuje wspomniany plik, proces uzyskuje uprawnienia właściciela wykonywanego pliku. Najbardziej przejrzystym przykładem pliku wykonywalnego z bitem setuid jest:

$ su

Widzimy, że bit jest przypisany jako „s” w następującym przechwyceniu:

Aby przypisać ten bit do pliku, byłoby:

$ chmod u+s /bin/su

Aby go usunąć:

$ chmod u-s /bin/su

Uwaga: Musimy używać tego bitu z najwyższą ostrożnością, ponieważ może to spowodować eskalację przywilejów w naszym systemie ¬¬.

setgid

Bit setid pozwala na nabycie uprawnień grupy przypisanej do pliku, można go również przypisać do katalogów. Będzie to bardzo przydatne, gdy kilku użytkowników z tej samej grupy będzie musiało pracować z zasobami w tym samym katalogu.

Aby przypisać ten bit, wykonujemy następujące czynności:

$ chmod g+s /carpeta_compartida

Aby go usunąć:

$ chmod g-s /carpeta_compartida

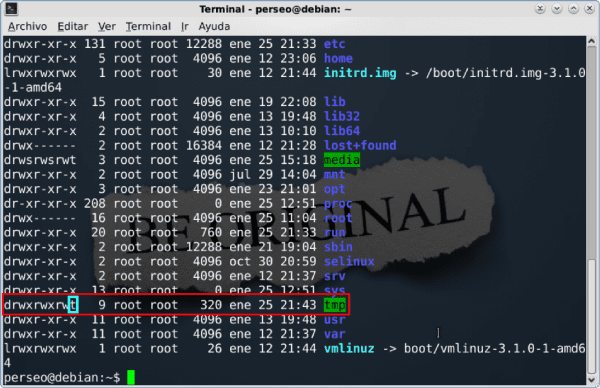

lepki

Ten bit jest zwykle przypisywany w katalogach, do których mają dostęp wszyscy użytkownicy i pozwala zapobiec usunięciu przez użytkownika plików / katalogów innego użytkownika w tym katalogu, ponieważ wszyscy mają uprawnienia do zapisu.

Widzimy, że bit jest przypisany jako „t” w następującym przechwyceniu:

Aby przypisać ten bit, wykonujemy następujące czynności:

$ chmod o+t /tmp

Aby go usunąć:

$ chmod o-t /tmp

Cóż, przyjaciele, teraz już wiesz, jak lepiej chronić swoje informacje, mam nadzieję, że dzięki temu przestaniesz szukać alternatyw Folder Blokada o Zabezpieczenie folderów że w GNU / Linuksie wcale ich nie potrzebujemy XD.

P.S: Ten konkretny artykuł został zamówiony przez sąsiada kuzyna znajomego XD, mam nadzieję, że rozwiałem Twoje wątpliwości ... 😀

Świetny artykuł, bardzo dobrze wyjaśniony.

Dzięki przyjacielu 😀

Doskonały Perseus, nie miałem pojęcia o uprawnieniach w ósemkowym formacie liczbowym (co jest bardzo interesującą rzeczą) ani o uprawnieniach specjalnych (setuid / setgid / sticky).

Umierałem ze snu, ale to mnie trochę podniosło, już chcę złapać konsolę 😀 +1000

Dobrze, że ci się przydało, Pozdrowienia 😉

Świetnie, wyjaśnienia są bardzo jasne, bardzo dziękuję.

setgid

Trochę setuid pozwala uzyskać przywileje

w tej części jest mały błąd.

Dzięki za obserwację i komentarz, czasami moje palce "zaplątają się" XD ...

Pozdrowienia 😉

Jestem już poprawiony 😀

Bardzo dobry artykuł, Perseuszu. W każdym razie chciałbym poczynić pewne spostrzeżenia, aby informacje były pełniejsze:

Zachowaj ostrożność podczas rekursywnego przyznawania uprawnień (chmod -R), ponieważ może to spowodować nadanie plikom zbyt wielu uprawnień. Jednym ze sposobów obejścia tego jest użycie polecenia find do rozróżnienia plików lub folderów. Na przykład:

find /var/www -type d -print0 | xargs -0 chmod 755find /var/www -type f -print0 | xargs -0 chmod 644

Inna sprawa: ustanowienie uprawnień do katalogów lub plików nie jest niezawodną metodą ochrony informacji, ponieważ przy LiveCD lub umieszczeniu dysku twardego w innym komputerze dostęp do folderów nie jest trudny. Aby chronić poufne informacje, konieczne jest użycie narzędzi szyfrujących. Na przykład TrueCrypt jest bardzo dobry i jest również wieloplatformowy.

I wreszcie: tylko dlatego, że większość użytkowników nie zmienia uprawnień systemu plików w systemie Windows, nie oznacza, że jest to niemożliwe. Przynajmniej system plików NTFS można zabezpieczyć tak samo, jak EXT, wiem, ponieważ w mojej pracy mam kompletne partycje bez uprawnień do wykonywania lub zapisu itp. Można to osiągnąć za pomocą zakładki bezpieczeństwa (która jest zwykle ukryta). Główny problem z systemem Windows polega na tym, że jego domyślna konfiguracja pozwala na wszystko.

Bardzo dziękuję za rozszerzenie tematu;). Co się tyczy:

[...] establecer privilegios sobre directorios o archivos no es un método infalible para proteger la información, ya que con un LiveCD o poniendo el disco duro en otra PC no es difícil acceder a las carpetas [...]Masz całkowitą rację, nawet z Winem dzieje się to samo, być może później porozmawiamy o różnych narzędziach, które pomagają nam szyfrować nasze informacje.

Pozdrowienia 😀

Przyjacielu Hugo, jak się masz 😀

Problem z TrueCrypt ... czy licencja jest czymś „dziwnym”, co ma, czy możesz nam o niej więcej powiedzieć? 🙂

Pozdrowienia komp

Licencja TrueCrypt będzie trochę dziwna, ale co najmniej wersja 3.0 licencji (która jest aktualna) pozwala na użytek osobisty i komercyjny na nieograniczonej liczbie stacji roboczych, a także pozwala na kopiowanie, przeglądanie kodu źródłowego, wprowadzanie modyfikacji i rozpowszechnianie prac pochodnych ( pod warunkiem, że zostanie zmieniona), więc jeśli nie jest w 100% darmowy, szczerze mówiąc, jest całkiem blisko.

Stary Perseusz zostawia nam resztę zespołu źle ze swoimi artykułami za to, że są tak kompletni.

Nikt tutaj nie jest lepszy niż nikt, co? I znacznie mniej lepiej niż ja HAHAHAJAJAJAJA

hahahaha, bądź ostrożny przyjacielu, pamiętaj, że jesteśmy na tej samej łodzi 😀

Dzięki za komentarz 😉

Pozwolenia, to coś, czego uczy się z dnia na dzień, a nie z dnia na dzień, więc przestudiujmy hehehehe

Znakomity artykuł Perseusz.

Wskazówka: do każdego symbolu nie trzeba pisać znaku, wystarczy wskazać go tylko raz. Przykład:

$ chmod o + r + w komodo.sh

To może wyglądać

$ chmod o + rw komodo.sh

tak samo z

$ chmod g + rwx komodo.sh

może też wyglądać

$ chmod g + r-wx komodo.sh

zgodnie z tym formatem możesz to zrobić

$ a-rwx, u + rw, g + w + lub example.txt

uwaga: a = all.

Pozdrowienia.

Wow przyjacielu, tego nie znałem, dzięki za udostępnienie 😀

Bardzo dobry artykuł, wszystko jest bardzo dobrze wyjaśnione.

Wygodniej jest mi zmieniać uprawnienia plików ośmiokrotnie, wyraźniej. Uważam, że wystarczy, aby zrozumieć inną drogę, ale to było dawno temu hahaha

Witajcie, perseusie; Bardzo podobała mi się ta strona. Chciałbym móc z nim współpracować. Czy to możliwe? Klikając na mój nick masz referencje !! ha ha.

Zwykle publikuję sporadycznie i jestem coraz bardziej aktywistą SL, czego nie porzucę w życiu, póki jestem dyspozycyjny i mam parę palców. Cóż, chyba mają mój e-mail. uścisk i siła z projektem, który wydaje mi się „zjednoczeni blogerzy!”, ACA ES LA TRENDENCIA !! Tak powstaje sieć przyszłości.

Hahahahaha, byłoby miło, gdybyś do nas dołączył, niech elav lub gaara zobaczą twoją prośbę 😉

Trzymaj się i mam nadzieję, że wkrótce cię tu zobaczę 😀

Piszę do Ciebie teraz e-mail (na adres podany w komentarzu) 🙂

Mam wątpliwości. W jaki sposób można nadać uprawnienia do katalogów i czy nie zmieniają one swoich atrybutów, niezależnie od użytkownika, który je modyfikuje, w tym użytkownika root.

Pozdrowienia.

Może ten artykuł Trochę wyjaśniam ...

Dobrze napisany artykuł, dzięki za podzielenie się wiedzą

Jak dobrze się przydało, mamy nadzieję, że znów Cię tu zobaczymy. Pozdrowienia 😉

Bardzo dobry artykuł.

Bardzo się cieszę, że Ci się przydało, pozdrawiam 😉

Prawda nie zgadzam się z przenoszeniem pliku do folderu przez Linuksa System to ból głowy. musisz wyrazić zgodę na wszystko i podać swoje hasło. w systemie Windows przenoszenie plików jest łatwe, nawet w tym samym folderze systemu Windows. cała procedura przenoszenia pliku do folderu w systemie Linux, gdy w systemie Windows łatwiej jest skopiować i wkleić. Używam obu systemów operacyjnych. mięta 2 Maya cynamon i okna 13

Używam Linuksa od kilku lat i szczerze mówiąc, nie miałem tych problemów od dłuższego czasu.

Mogę bez problemu przenosić pliki / foldery, a mój dysk twardy jest podzielony na partycje na 2. Oczywiście, aby uzyskać dostęp do drugiej partycji za pierwszym razem, muszę podać hasło, ale nigdy więcej.

Jeśli masz rzadki problem, powiedz nam, chętnie Ci pomożemy 😉

Poprawny artykuł, jeśli chodzi o część dotyczącą Linuksa. W swoich komentarzach dotyczących zarządzania uprawnieniami w systemie Windows: W ogóle nie wiesz, jak są ustawiane uprawnienia. Kontrola tych o znacznie większej mocy (z wyjątkiem wersji 16-bitowych, Windows 95, 98, Me i mobile) do tego, jak są zarządzane w systemie pingwinów i wysublimowanej ziarnistości, i dla przypomnienia, że mam do czynienia z obydwoma działającymi nie ma manii przeciwko żadnemu z nas.

Moja rada: poszukaj trochę, a zrozumiesz, że żadne zewnętrzne programy nie są w ogóle potrzebne. Dla wszystkich bardzo dobrze. 😉

Bardzo dobry artykuł. Temat uprawnień to ciekawa rzecz do nauczenia. Kiedyś zdarzyło mi się, że nie mogłem uzyskać dostępu do pliku na długiej ścieżce, ponieważ nie miałem uprawnień do wykonywania w jednym z katalogów. Dobrze jest też wiedzieć przynajmniej o istnieniu specjalnych uprawnień, takich jak Sticky bit.

PS: Śledzę bloga od jakiegoś czasu, ale się nie zarejestrowałem. Mają bardzo ciekawe artykuły, ale to, co najbardziej zwróciło moją uwagę, to sposób traktowania użytkowników. Pomijając fakt, że mogą istnieć różnice, na ogół wszyscy starają się pomagać sobie nawzajem, dzieląc się swoimi doświadczeniami. To coś niezwykłego, w przeciwieństwie do innych witryn pełnych trolli i ognia 😉

Bardzo ciekawe, ale o uprawnieniach dowiedziałem się inaczej niż w ósemku, w binarnym, więc jeśli np. "7" to 111, to znaczyło, że ma wszystkie uprawnienia, więc jeśli wstawisz 777 to dajesz wszystkie uprawnienia dla wszystkich użytkowników, grup ...

Pozdrowienia.

Imponujące, zwięzłe, jasne i na temat.

Co za dobry artykuł, gratulacje i podziękowania za wszystkie wyjaśnienia… ..

cześć2.

Woow, jeśli nauczę się dużo z twoimi samouczkami, czuję się jak mały konik polny w tej ogromnej dziedzinie, jaką jest Linux, ale ograniczając to, co Hugo kiedyś powiedział tutaj, w tym rzędzie komentarzy, jeśli umieścimy płytę CD na żywo i jeśli nasze pliki nie są zaszyfrowane Naprawdę niewiele pozostało do ochrony, dodatkowo w systemie Windows myślę, że nie było większego problemu z utworzeniem użytkownika administratora i ograniczonego konta w systemie operacyjnym win, a tym samym chroniąc dane konta administratora…. Ale naprawdę bardzo dziękuję za ten artykuł, dzięki Tobie mam większą wiedzę w tej sprawie ... 😀

Prawda jest taka, że chciałem uruchomić plik wykonywalny xD i powiedział mi, że odmówiono mi uprawnień podczas otwierania i zapisywania plików x, ale przeczytałem trochę tutaj i nauczyłem się czegoś, a to posłużyło do zobaczenia uprawnień, które miał ten folder zawierający pliki i plik wykonywalny ostatnią rzeczą, jaką pamiętam, było to, że chciałem uzyskać dostęp do folderu i ponieważ nazwa była długa, zmieniłem ją i między łatwym xD, potem spojrzałem na uprawnienia i spojrzałem na coś, co mówi o adm poszedłem do pliku I umieść właściwości i wybierz coś, co mówi adm, potem bez usuwania właściwości Wejdź do folderu, a następnie uruchom plik wykonywalny i może się uruchomić bez problemów teraz to, czego nie wiem, to co zrobiłem xD prawda jest taka, że nie wiem, że Zmieniłem nazwę folderu, ale nie wiem i dzięki udało mi się go uruchomić. Nie ma problemu.

Witam mam kilka pytań

Mam system sieciowy, który musi zapisać obraz na serwerze linux,

szczegóły są takie, że nie pozwala na rejestrację, spróbuj zmienić uprawnienia, ale nie można,

Jestem w tym nowy, ponieważ chciałbym, abyś mnie pokierował dzięki

Idź, że to mi pomogło, bardzo dziękuję za wkład.

Osobiście dokumentacja pomogła mi się nauczyć, co zostało wykorzystane w praktyce w mojej pracy.

Odpowiednie praktyki, które zastosowałem, dotyczyły Debiana. Gratulacje i pozdrowienia.

Doskonały poradnik na temat uprawnień w systemie GNU / Linux. Z mojego doświadczenia jako użytkownika Linuksa i administratora serwerów opartych na dystrybucji GNU / Linux wynika, że wiele problemów technicznych, które mogą się pojawić, jest związanych z zarządzaniem uprawnieniami grup i użytkowników. To jest coś, co należy wziąć pod uwagę. Gratuluję Perseusowi jego bloga i jestem również zainteresowany dołączeniem do sił GNU na tym blogu. Pozdrowienia z Meksyku, towarzysze!

Witam, przede wszystkim gratuluję bardzo dobrego artykułu i konsultuję się Mam ten przypadek: 4 ———- 1 root root 2363 19 lutego 11:08 / etc / shadow z 4 do przodu jak te uprawnienia będą odczytywać.

dzięki

Windows: Wybieramy folder, prawy przycisk, właściwości> zakładkę Bezpieczeństwo, tam możesz dodawać lub usuwać użytkowników lub grupy, a każdy z nich umieszcza żądane uprawnienia (odczyt, zapis, pełna kontrola itp.). Nie wiem, co do diabła masz na myśli

Nawiasem mówiąc, używam Linuksa na co dzień, używam elementarnego, opartego na ubuntu.

Pójdzie dobrze

cudownie jest to najlepiej wyjaśniony artykuł

dzięki

przyjaciel:

Bardzo dobry wkład, bardzo mi pomógł.

Dziękuję.

Skurwysyn nawet nie działa.

Ilu z was zauważyło, że kiedy siedzimy za komputerem "Windows" Ta część jest całkowicie kłamstwem, ponieważ od Windows NT, nawet przed Windows 98 i ten problem, że nie masz zabezpieczeń, jest całkowicie fałszywy.

Bezpieczeństwo w systemie Windows to coś, co Microsoft potraktował bardzo poważnie, z tego powodu, że jest to obecnie najczęściej używany system operacyjny dla komputerów stacjonarnych.

Artykuł jest dobrze wyjaśniony na temat uprawnień GNU / Linuksa, ale jak zawsze w tych artykułach zmieniłeś, że ten, kto go pisze, albo nie używa systemu Windows, albo nie wie, jak go używać, ponieważ go nie lubi i dostaje tylko negatywna opinia.

Należy podkreślić, że system Windows jest bardzo bezpieczny w swoim systemie plików z cechami ACL (listy kontroli dostępu), które przenosi w systemie Windows ze wszystkich systemów Windows NT, co sprawia, że system plików jest bardzo bezpieczny. W systemie GNU / Linux również to zaimplementowali.

Od systemu Windows Vista zaimplementowano funkcję UAC (Kontrola konta użytkownika), która zapewnia wygodę korzystania z systemu Windows bez konieczności bycia administratorem, aby wygodnie z niego korzystać.

Dla mnie dobra funkcja, którą zaimplementowali, ponieważ używanie systemu Windows XP jako użytkownika bez uprawnień administracyjnych można zrobić, ale w domu, kto używał tego w ten sposób? mało kto z powodu tego, jak niewygodne było to, że nie miał czegoś takiego jak UAC.

A jeśli stało się dla mnie jasne, że ktokolwiek napisał ten artykuł, wiedział, co pisze, mimo że nie wyjaśnił ACL GNU / Linuksa.

Witaj przyjacielu, dobra informacja, chciałem tylko zapytać

Czy jest na to sposób, będąc w metasploicie na zaatakowanej maszynie?

Czy można to zrobić z tymi uprawnieniami, aby uczynić ten plik nieuprawnionym, czy jest to niemożliwe, mam na myśli bycie w metasploit?

Bardzo dziękuję za tego bloga, bardzo dobra informacja.