Indeks ogólny serii: Sieci komputerowe dla MŚP: wprowadzenie

federicotoujague@gmail.com

https://blog.desdelinux.net/author/fico

Witajcie przyjaciele i przyjaciele!

Ten artykuł jest kontynuacją Uwierzytelnianie Squid + PAM w sieciach CentOS 7 SMB.

Systemy operacyjne UNIX / Linux oferują PRAWDZIWE środowisko dla wielu użytkowników, w którym wielu użytkowników może jednocześnie pracować na tym samym systemie i współużytkować zasoby, takie jak procesory, dyski twarde, pamięć, interfejsy sieciowe, urządzenia włożone do systemu i tak dalej.

Z tego powodu Administratorzy Systemu są zobowiązani do ciągłego zarządzania użytkownikami i grupami systemu oraz do sformułowania i wdrożenia dobrej strategii administracyjnej.

Następnie zobaczymy bardzo zwięźle ogólne aspekty tej ważnej czynności w administracji systemów Linux.

Czasami lepiej jest zaoferować Użyteczność, a potem Konieczność.

To jest typowy przykład tego zamówienia. Najpierw pokazujemy jak wdrożyć usługę Internet Proxy z Squidem i lokalnymi użytkownikami. Teraz musimy zadać sobie pytanie:

- ¿jak mogę zaimplementować usługi sieciowe w sieci LAN UNIX / Linux od użytkowników lokalnych i za pomocą pliku akceptowalne bezpieczeństwo?.

Nie ma znaczenia, że dodatkowo do tej sieci są podłączeni klienci Windows. Liczy się tylko to, jakich usług potrzebuje Sieć MSP i jaki jest najprostszy i najtańszy sposób ich realizacji.

- ¿Być może mechanizm uwierzytelniania przy narodzinach ARPANET, Internet i inne sieci Wide Area NEtwork o Local Area NEtwork na podstawie inicjałów LDAP, Usługa katalogowalub w MicrosoftLSASSlub w Active Directory, lub przez Kerberos?żeby wymienić tylko kilka.

Dobre pytanie, na które każdy powinien szukać odpowiedzi. Zapraszam do wyszukania terminu «Uwierzytelnianie»Na angielskiej Wikipedii, która jest zdecydowanie najbardziej kompletna i spójna, jeśli chodzi o oryginalną zawartość - w języku angielskim -.

Według historii już g, pierwszy był Uwierzytelnianie y Autoryzacja locales, po NIS Sieciowy system informacyjny opracowany przez Sun Microsystem, znany również jako Yellow Pages o ypa potem LDAP Lekki protokół dostępu do katalogu.

Co powiesz na "Dopuszczalne bezpieczeństwo»Pojawia się, ponieważ wiele razy martwimy się o bezpieczeństwo naszej sieci lokalnej, kiedy uzyskujemy dostęp do Facebooka, Gmaila, Yahoo itp. - żeby wymienić tylko kilka - i podajemy w nich naszą Prywatność. Spójrz na dużą liczbę artykułów i filmów dokumentalnych dotyczących domeny Brak prywatności w Internecie istnieć.

Uwaga na temat CentOS i Debiana

CentOS / Red Hat i Debian mają własną filozofię wdrażania zabezpieczeń, która nie różni się zasadniczo. Jednak zapewniamy, że oba są bardzo stabilne, bezpieczne i niezawodne. Na przykład w CentOS kontekst SELinux jest domyślnie włączony. W Debianie musimy zainstalować pakiet podstawy selinuxa, co wskazuje, że możemy również używać SELinux.

W CentOS FreeBSDi innych systemów operacyjnych, tworzona jest grupa -system- koło aby zezwolić na dostęp jako korzeń tylko użytkownikom systemu należącym do tej grupy. Czytać /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.htmlI /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html. Debian nie zawiera grupy koło.

Główne pliki i polecenia

dokumentacja

Główne pliki związane z zarządzaniem użytkownikami lokalnymi w systemie operacyjnym Linux to:

CentOS i Debian

- / Etc / passwd: informacje o koncie użytkownika.

- / etc / shadow- Informacje bezpieczeństwa dotyczące kont użytkowników.

- / etc / group: informacje o koncie grupowym.

- / etc / gshadow- Informacje bezpieczeństwa dla kont grupowych.

- / etc / default / useradd: domyślne wartości do tworzenia konta.

- / etc / skel /: katalog zawierający domyślne pliki, które zostaną uwzględnione w katalogu HOME nowego użytkownika.

- /etc/login.defs- Zestaw konfiguracji zabezpieczeń haseł.

Debian

- /etc/adduser.conf: domyślne wartości do tworzenia konta.

Polecenia w CentOS i Debianie

[root @ linuxbox ~] # chpasswd -h # Zaktualizuj hasła w trybie wsadowym Jak używać: chpasswd [opcje] Opcje: -c, --crypt-method METODA metoda kryptowania (jedna z NONE DES MD5 SHA256 SHA512) -e, --encrypted podane hasła są zaszyfrowane -h, --help pokazuje to help i zakończ -m, --md5 szyfruje hasło w sposób jasny za pomocą algorytmu MD5 -R, --root katalog CHROOT_DIR do chroot do -s, --sha-zaokrągla liczbę rund SHA dla algorytmów szyfrowania SHA * # partia- Wykonywanie poleceń, gdy pozwala na to obciążenie systemu. Innymi słowy, # gdy średnie obciążenie spadnie poniżej 0.8 lub wartości określonej przez wywołanie # polecenia atd. Więcej informacji partia człowieka. [root @ linuxbox ~] # gpasswd -h # Zadeklaruj administratorów w / etc / group i / etc / gshadow Jak używać: gpasswd [opcje] GRUPA Opcje: -a, --add UŻYTKOWNIK dodaje UŻYTKOWNIKA do GRUPY -d, --delete UŻYTKOWNIK usuwa UŻYTKOWNIKA z GRUPY -h, --help wyświetla ten komunikat pomocy i kończy -Q, - -root katalog_CHROOT_DIR do chroot do -r, --delete-password usuwa hasło GRUPY -R, --restrict ogranicza dostęp do GRUPY swoim członkom -M, --members UŻYTKOWNIK, ... ustawia listę członków GRUPA -A, --administratorzy ADMINISTRATOR, ... ustawia listę administratorów GRUPY Z wyjątkiem opcji -A i -M, nie można ich łączyć. [root @ linuxbox ~] # dodaj grupę -h # Utwórz nową grupę Jak używać: groupadd [opcje] GROUP Opcje: -f, --force terminate, jeśli grupa już istnieje, i anuluj -g, jeśli GID jest już używany -g, --gid GID użyj GID dla nowej grupy - h, - help wyświetla ten komunikat pomocy i kończy -K, --key KEY = WARTOŚĆ zastępuje domyślne wartości "/etc/login.defs" -o, --non-unique pozwala na tworzenie grup z identyfikatorami GID (nie unikalne) duplicates -p, --password PASSWORD użyj tego zaszyfrowanego hasła dla nowej grupy -r, --system utwórz konto systemowe -R, --root katalog CHROOT_DIR do chroot [root @ linuxbox ~] # grupa del -h # Usuń istniejącą grupę Jak używać: groupdel [opcje] GROUP Opcje: -h, --help pokaż ten komunikat pomocy i zakończ -R, --root katalog CHROOT_DIR do chroot [root @ linuxbox ~] # grupowe -h # Zadeklaruj administratorów w podstawowej grupie użytkownika Jak używać: groupmems [opcje] [akcja] Opcje: -g, --group GROUP zmień nazwę grupy zamiast grupy użytkownika (może to zrobić tylko administrator) -R, --root Katalog CHROOT_DIR na chroot do akcji: -a, --add UŻYTKOWNIK dodaje UŻYTKOWNIKA do członków grupy -d, --delete UŻYTKOWNIK usuwa UŻYTKOWNIKA z listy członków grupy -h, --help wyświetla ten komunikat pomocy i kończy -p, - wyczyść wyczyść wszystkich członków grupy - l, --list wyświetla członków grupy [root @ linuxbox ~] # mod grupowy -h # Zmodyfikuj definicję grupy Jak używać: groupmod [opcje] GROUP Opcje: -g, --gid GID zmienia identyfikator grupy na GID -h, --help wyświetla ten komunikat pomocy i kończy -n, --new-name NEW_Group zmienia nazwę a NEW_GROUP -o, --non-unique pozwala na użycie zduplikowanego GID (nie unikalnego) -p, --password HASŁO zmienia hasło na HASŁO (zaszyfrowane) -R, --root Katalog CHROOT_DIR do chroot do [root @ linuxbox ~] # grpck -h # Sprawdź integralność pliku grupy Jak używać: grpck [opcje] [grupa [gshadow]] Opcje: -h, --help wyświetla ten komunikat pomocy i wychodzi -r, --read-only wyświetla błędy i ostrzeżenia, ale nie zmienia plików -R, - -root katalog_CHROOT_DIR do chroot do -s, --sort sortuje wpisy według UID [root @ linuxbox ~] # grpconv # Powiązane polecenia: pwconv, pwunconv, grpconv, grpunconv # Używany do konwersji haseł i grup w tle # Cztery polecenia działają na plikach / etc / passwd, / etc / group, / etc / shadow, # i / etc / gshadow. Po więcej informacji człowiek grpconv. [root @ linuxbox ~] # sg -h # Wykonuje polecenie z innym ID grupy lub GID Jak używać: sg group [[-c] order] [root @ linuxbox ~] # nowa grupa -h # Zmienia aktualny GID podczas logowania Jak używać: newgrp [-] [group] [root @ linuxbox ~] # nowi użytkownicy -h # Zaktualizuj i utwórz nowych użytkowników w trybie wsadowym Tryb użycia: newusers [opcje] Opcje: -c, --crypt-method METODA metoda kryptowania (jedna z NONE DES MD5 SHA256 SHA512) -h, --help pokaż ten komunikat pomocy i zakończ -r, --system tworzenie kont systemowych -R, --root katalog CHROOT_DIR do chroot do -s, --sha-zaokrągla liczbę rund SHA dla algorytmów szyfrowania SHA * [root @ linuxbox ~] # pwk -h # Sprawdź integralność plików haseł Jak używać: pwck [opcje] [passwd [shadow]] Opcje: -h, --help pokaż ten komunikat pomocy i zakończ -q, --quiet zgłoś tylko błędy -r, - tylko odczyt wyświetl błędy i ostrzeżenia ale nie zmieniaj plików -R, --root katalog CHROOT_DIR na chroot do -s, --sort sortuj wpisy według UID [root @ linuxbox ~] # użytkownikradd -h # Utwórz nowego użytkownika lub zaktualizuj domyślne # informacje o nowym użytkowniku Jak używać: useradd [opcje] USER useradd -D useradd -D [opcje] Opcje: -b, --base-dir BAS_DIR katalog podstawowy dla katalogu domowego nowego konta -c, --comment KOMENTARZ Pole GECOS nowe konto -d, --home-dir KATALOG_PERSONALNY nowego konta -D, --defaults drukuje lub zmienia domyślne ustawienie useradd -e, --expiredate EXPIRY_DATE data wygaśnięcia nowego konta -f, - nieaktywny NIEAKTYWNY okres nieaktywności hasła do nowego konta usuń grupę -g, --gid GRUPA nazwa lub identyfikator podstawowej grupy nowego konta -G, --groups GRUPY lista dodatkowych grup nowego konta -h, --help wyświetla ten komunikat pomocy i kończy -k, - skel DIR_SKEL używa tego alternatywnego katalogu "szkielet" -K, --key KEY = WARTOŚĆ nadpisuje domyślne wartości "/etc/login.defs" -l, --no-log-init nie dodaje użytkownika do baz danych z lastlog i faillog -m, --create-home tworzy katalog domowy użytkownika -M, --no-create-home nie tworzy katalogu domowego użytkownika -N, --no-user-group nie tworzy grupy z ta sama nazwa co użytkownik -o, --non-unique pozwala na tworzenie użytkowników o zduplikowanych (nieunikalnych) identyfikatorach (UID) -p, --password zaszyfrowane hasło HASŁO nowego konta -r, --system tworzy konto system -R, --root katalog_CHROOT_DIR do chroot do -s, --shell Konsola dostępu do konsoli nowego konta -u, --uid Identyfikator UID użytkownika nowego konta -U, --user-group creategrupa o tej samej nazwie co użytkownik -Z, --selinux-user USER_SE używa określonego użytkownika jako użytkownika SELinux [root @ linuxbox ~] # użytkownik -h # Usuń konto użytkownika i powiązane pliki Tryb użycia: userdel [opcje] USER Opcje: -f, --force wymusza pewne akcje, które w przeciwnym razie by się nie powiodły, np. Usunięcie wciąż zalogowanego użytkownika lub plików, nawet jeśli nie należą do użytkownika -h, --help wyświetla ten komunikat Pomoc i finish -r, --remove usuwa katalog domowy i skrzynkę pocztową -R, --root katalog CHROOT_DIR do chroot do -Z, --selinux-user usuwa wszelkie mapowanie użytkownika SELinux dla użytkownika [root @ linuxbox ~] # mod użytkownika -h # Zmodyfikuj konto użytkownika Tryb użytkowania: usermod [opcje] USER Opcje: -c, --comment KOMENTARZ nowa wartość pola GECOS -d, --home KATALOG_PERSONALNY nowy katalog domowy nowego użytkownika -e, --expiredate EXPIRED_DATE ustawia datę wygaśnięcia konto na EXPIRED_DATE -f, --inactive NIEAKTYWNE ustaw czas bezczynności po wygaśnięciu konta na NIEAKTYWNE -g, --gid GRUPA wymusza użycie GRUPY dla nowego konta użytkownika -G, --groups GRUPY lista dodatkowe grupy -a, --append dołącza użytkownika do dodatkowych GRUP wymienionych przez opcję -G bez usuwania go / jej z innych grup -h, --help wyświetla ten komunikat pomocy i przerywa -l, --login NAZWA ponownie nazwa użytkownika -L, --lock blokuje konto użytkownika -m, --move-home przenosi zawartość katalogu domowego do nowego katalogu (używaj tylko w połączeniu z -d) -o, --non-unique pozwala na użycie Zduplikowane (nieunikalne) identyfikatory UID -p, --password HASŁO użyj zaszyfrowanego hasła dla nowego konta -R, --root CHR Katalog OOT_DIR do chroot do -s, --shell KONSOLA nowa konsola dostępu dla konta użytkownika -u, --uid UID wymusza użycie UID dla nowego konta użytkownika -U, --unlock odblokowuje konto użytkownika -Z, --selinux-user SEUSER nowe mapowanie użytkownika SELinux dla konta użytkownika

Polecenia w Debianie

Debian rozróżnia użytkownikradd y adduser. Zaleca administratorom systemu używanie adduser.

root @ sysadmin: / home / xeon # adduser -h # Dodaj użytkownika do systemu root @ sysadmin: / home / xeon # Dodaj grupę -h # Dodaj grupę do systemu adduser [--home KATALOG] [--shell POWŁOKA] [--no-create-home] [--uid ID] [--firstuid ID] [--lastuid ID] [--gecos GECOS] [--ingroup GRUPA | --gid ID] [--disabled-password] [--disabled-login] UŻYTKOWNIK Dodaj zwykłego użytkownika adduser --system [--home KATALOG] [--shell POWŁOKA] [--no-create-home] [ --uid ID] [--gecos GECOS] [--group | --ingroup GROUP | --gid ID] [--disabled-password] [--disabled-login] UŻYTKOWNIK Dodaj użytkownika z systemu adduser --group [--gid ID] GROUP addgroup [--gid ID] GROUP Dodaj grupę użytkowników addgroup --system [--gid ID] GRUPA Dodaj grupę z systemu adduser GRUPA UŻYTKOWNIKÓW Dodaj istniejącego użytkownika do istniejącej grupy opcje ogólne: --quiet | -q nie wyświetla informacji o procesie na standardowym wyjściu --force-badname zezwala na nazwy użytkowników, które nie są zgodne ze zmienną konfiguracyjną NAME_REGEX --help | -h komunikat użycia --version | -v numer wersji i prawa autorskie --conf | -c PLIK użyj PLIKU jako pliku konfiguracyjnego root @ sysadmin: / home / xeon # deluser -h # Usuń zwykłego użytkownika z systemu root @ sysadmin: / home / xeon # usuń grupę -h # Usuń normalną grupę z systemu deluser USER usuwa zwykłego użytkownika z systemu. Przykład: deluser miguel --remove-home usuwa katalog domowy użytkownika i kolejkę poczty. --remove-all-files usuwa wszystkie pliki, których właścicielem jest użytkownik. --backup tworzy kopie zapasowe plików przed usunięciem. --Stwórz kopię zapasową do katalog docelowy dla kopii zapasowych. Bieżący katalog jest używany domyślnie. --system usuń tylko, jeśli jesteś użytkownikiem systemu. delgroup GROUP deluser --group GROUP usuwa grupę z systemu przykład: deluser --group studentów --system usuwa tylko wtedy, gdy jest to grupa z systemu. --only-if-empty usuwa tylko wtedy, gdy nie mają więcej członków. deluser USER GROUP usuwa użytkownika z grupy przykład: deluser miguel studenci opcje ogólne: --quiet | -q nie podaje informacji o procesie na standardowym wyjściu --help | -h komunikat użycia --version | -v numer wersji i prawa autorskie --conf | -c PLIK użyj PLIKU jako pliku konfiguracyjnego

Polityk

Istnieją dwa rodzaje zasad, które musimy wziąć pod uwagę podczas tworzenia kont użytkowników:

- Zasady konta użytkownika

- Zasady dotyczące przedawniania haseł

Zasady konta użytkownika

W praktyce podstawowymi elementami identyfikującymi konto użytkownika są:

- Nazwa konta użytkownika - użytkownik ZALOGUJ, a nie imię i nazwisko.

- Identyfikator użytkownika - UID.

- Główna grupa, do której należy - KOŁOWACIZNA.

- Hasło - password.

- Uprawnienia dostępu - uprawnienia dostępu.

Główne czynniki, które należy wziąć pod uwagę podczas tworzenia konta użytkownika, to:

- Czas, przez jaki użytkownik będzie miał dostęp do systemu plików i zasobów.

- Czas, w którym użytkownik musi - okresowo - zmieniać swoje hasło ze względów bezpieczeństwa.

- Czas, przez jaki logowanie -login- pozostanie aktywne.

Ponadto, przypisując użytkownikowi jego UID y passwordmusimy wziąć pod uwagę, że:

- Wartość całkowita UID musi być wyjątkowy i nie negatywny.

- El password musi mieć odpowiednią długość i złożoność, aby trudno było je rozszyfrować.

Zasady dotyczące przedawniania haseł

W systemie Linux password użytkownika nie ma przypisanego domyślnego czasu wygaśnięcia. Jeśli stosujemy zasady przedawniania haseł, możemy zmienić domyślne zachowanie i podczas tworzenia użytkowników, zdefiniowane polityki będą brane pod uwagę.

W praktyce przy ustalaniu wieku hasła należy wziąć pod uwagę dwa czynniki:

- Bezpieczeństwo

- Wygoda użytkownika.

Hasło jest tym bezpieczniejsze, im krótszy jest jego okres ważności. Istnieje mniejsze ryzyko, że zostanie on ujawniony innym użytkownikom.

Aby ustalić zasady przedawniania haseł, możemy użyć polecenia zmiana:

[root @ linuxbox ~] # chage Tryb użytkowania: chage [opcje] USER Opcje: -d, --lastday LAST_DAY ustawia dzień ostatniej zmiany hasła na LAST_DAY -E, --expiredate CAD_DATE ustawia datę ważności na CAD_DATE -h, --help wyświetla ten komunikat pomocy i kończy -I, --inactive NIEAKTYWNE wyłącza konto po NIEAKTYWNYCH dniach od daty wygaśnięcia -l, --list pokazuje informacje o wieku konta -m, --mindays MINDAYS ustawia minimalną liczbę dni przed zmianą hasła na MIN_DAYS -M, --maxdays MAX_DAYS ustawia maksymalną liczbę dni przed zmianą hasła na MAX_DAYS -R, --root z katalogu CHROOT_DIR do chroot do -W, --warndays WARNING_DAYS ustawia dni powiadomienia o wygaśnięciu na DAYS_NOTICE

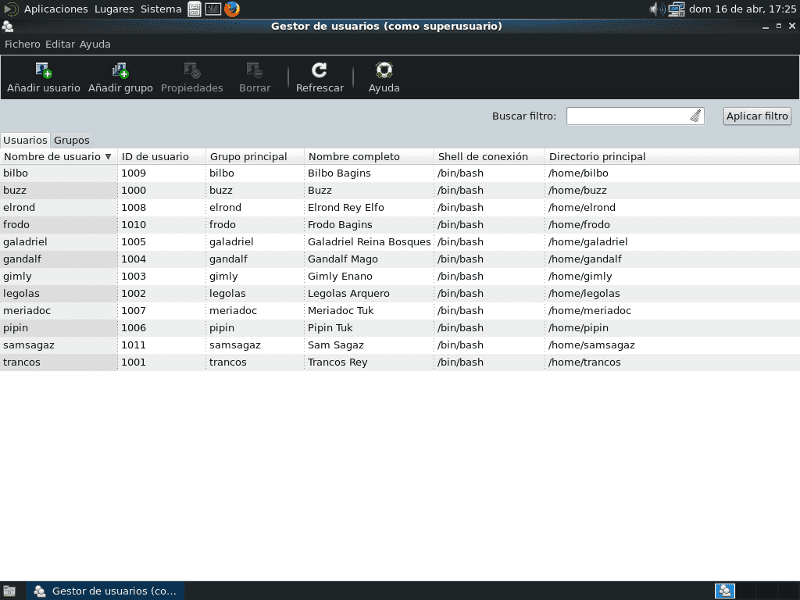

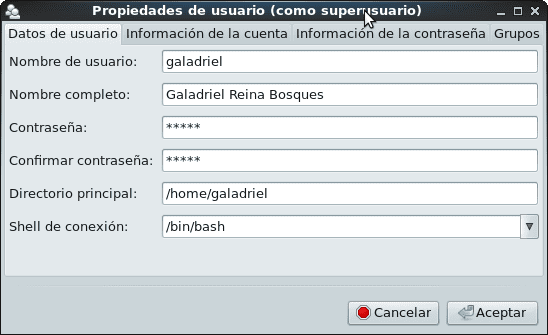

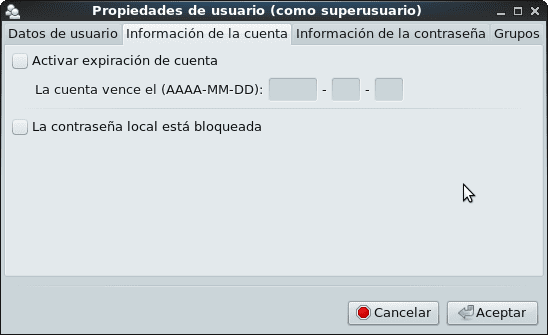

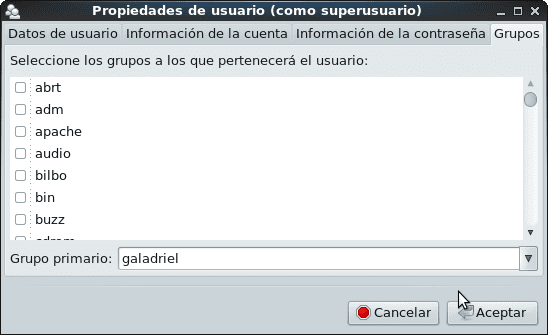

W poprzednim artykule jako przykład utworzyliśmy kilku użytkowników. Jeśli chcemy poznać wartości wiekowe konta użytkownika z rozszerzeniem ZALOGUJ galadriela:

[root @ linuxbox ~] # chage --list galadriel Ostatnia zmiana hasła: 21 kwietnia 2017 Hasło wygasa: nigdy Hasło nieaktywne: nigdy Konto wygasa: nigdy Minimalna liczba dni między zmianą hasła: 0 Maksymalna liczba dni między zmianą hasła: 99999 Liczba dni przed hasło wygasa: 7

Były to domyślne wartości, które miał system podczas tworzenia konta użytkownika za pomocą graficznego narzędzia administracyjnego „Użytkownicy i grupy”:

Aby zmienić domyślne ustawienia przedawnienia hasła, zaleca się edycję pliku /etc/login.defs y zmodyfikuj minimalną liczbę potrzebnych wartości. W tym pliku zmienimy tylko następujące wartości:

# Kontrola przedawnienia hasła: # # PASS_MAX_DAYS Maksymalna liczba dni, przez które hasło może być używane. # PASS_MIN_DAYS Minimalna liczba dni między zmianami hasła. # PASS_MIN_LEN Minimalna dopuszczalna długość hasła. # PASS_WARN_AGE Liczba dni ostrzeżenia przed wygaśnięciem hasła. # PASS_MAX_DAYS 99999 #! Ponad 273 lata! PASS_MIN_DAYS 0 PASS_MIN_LEN 5 PASS_WARN_AGE 7

dla wartości, które wybraliśmy według naszych kryteriów i potrzeb:

PASS_MAX_DAYS 42 # 42 ciągłe dni, w których możesz używać password PASS_MIN_DAYS 0 # hasło można zmienić w dowolnym momencie PASS_MIN_LEN 8 # minimalna długość hasła PASS_WARN_AGE 7 # liczba dni, przez które system ostrzega, # należy zmienić hasło, zanim wygaśnie.

Pozostawiamy resztę pliku bez zmian i zalecamy nie zmieniać innych parametrów, dopóki nie dowiemy się, co robimy.

Nowe wartości zostaną uwzględnione podczas tworzenia nowych użytkowników. Jeśli zmienimy hasło już utworzonego użytkownika, wartość minimalnej długości hasła zostanie zachowana. Jeśli użyjemy polecenia passwd zamiast narzędzia graficznego i piszemy, że hasło będzie «legolas17«, System narzeka jak narzędzie graficzne« Użytkownicy i grupy »i odpowiada, że«W jakiś sposób hasło odczytuje nazwę użytkownika»Chociaż w końcu akceptuję to słabe hasło.

[root @ linuxbox ~] # passwd legolas Zmiana hasła użytkownika legolas. Nowe hasło: łucznik # ma mniej niż 7 znaków NIEPRAWIDŁOWE HASŁO: Hasło ma mniej niż 8 znaków Wpisz ponownie nowe hasło: legolas17 Hasła nie pasują do siebie. # Logiczne, prawda? Nowe hasło: legolas17 NIEPRAWIDŁOWE HASŁO: W jakiś sposób hasło odczytuje nazwę użytkownika Ponownie wpisz nowe hasło: legolas17 passwd: wszystkie tokeny uwierzytelniania zostały pomyślnie zaktualizowane.

Ponosimy „słabość” deklarowania hasła, które zawiera rozszerzenie ZALOGUJ użytkownik. To niezalecana praktyka. Właściwy sposób to:

[root @ linuxbox ~] # passwd legolas Zmiana hasła użytkownika legolas. Nowe hasło: wysokie góry01 Wpisz ponownie nowe hasło: wysokie góry01 passwd: wszystkie tokeny uwierzytelniania zostały pomyślnie zaktualizowane.

Aby zmienić wartości wygaśnięcia password de galadriela, używamy polecenia chage i musimy tylko zmienić wartość PASS_MAX_DAYS od 99999 do 42:

[root @ linuxbox ~] # chage -M 42 galadriel

[root @ linuxbox ~] # chage -l galadriel

Ostatnia zmiana hasła: 21 kwietnia 2017 Hasło wygasa: 02 czerwca 2017 Nieaktywne hasło: nigdy Konto wygasa: nigdy Minimalna liczba dni między zmianą hasła: 0 Maksymalna liczba dni między zmianą hasła: 42

Liczba dni powiadomienia przed wygaśnięciem hasła: 7

I tak dalej możemy ręcznie zmienić hasła już utworzonych użytkowników i ich wartości wygaśnięcia, korzystając z narzędzia graficznego «Użytkownicy i grupy» lub za pomocą skryptu - scenariusz który automatyzuje niektóre prace nieinteraktywne.

- W ten sposób, jeśli stworzymy lokalnych użytkowników systemu w sposób niezalecany przez najczęstsze praktyki dotyczące bezpieczeństwa, możemy zmienić to zachowanie przed kontynuowaniem wdrażania kolejnych usług opartych na PAM..

Jeśli utworzymy user anduina z ZALOGUJ «anduina"I hasło"Hasło»Otrzymamy następujący wynik:

[root @ linuxbox ~] # useradd anduin [root @ linuxbox ~] # passwd anduin Zmiana hasła użytkownika iuin. Nowe hasło: Hasło NIEPRAWIDŁOWE HASŁO: Hasło nie przechodzi weryfikacji słownikowej - jest oparte na słowie ze słownika. Wpisz ponownie nowe hasło: Hasło passwd - wszystkie tokeny uwierzytelniania zostały pomyślnie zaktualizowane.

Innymi słowy, system jest wystarczająco kreatywny, aby wskazać słabości hasła.

[root @ linuxbox ~] # passwd anduin Zmiana hasła użytkownika iuin. Nowe hasło: wysokie góry02 Wpisz ponownie nowe hasło: wysokie góry02 passwd - wszystkie tokeny uwierzytelniania zostały pomyślnie zaktualizowane.

Podsumowanie zasad

- Oczywiście zasada złożoności hasła, a także minimalna długość 5 znaków, jest domyślnie włączona w CentOS. W Debianie sprawdzanie złożoności działa dla zwykłych użytkowników, gdy próbują zmienić swoje hasło, wywołując polecenie passwd. Dla użytkownika korzeń, nie ma domyślnych ograniczeń.

- Ważne jest, aby znać różne opcje, które możemy zadeklarować w pliku /etc/login.defs za pomocą polecenia człowiek login.defs.

- Sprawdź również zawartość plików / etc / default / useradd, a także w Debianie /etc/adduser.conf.

Użytkownicy i grupy systemu

W trakcie instalacji systemu operacyjnego tworzy się cały szereg użytkowników i grup, które w jednej literaturze nazywa się Standardowymi użytkownikami, a kolejnymi użytkownikami systemu. Wolimy nazywać ich użytkownikami i grupami systemu.

Z reguły użytkownicy systemu mają rozszerzenie UID <1000 a Twoje konta są używane przez różne aplikacje systemu operacyjnego. Na przykład konto użytkownika «kałamarnica»Jest używany przez program Squid, podczas gdy konto« lp »jest używane do drukowania z edytorów tekstu lub tekstu.

Jeśli chcemy wymienić tych użytkowników i grupy, możemy to zrobić za pomocą poleceń:

[root @ linuxbox ~] # cat / etc / passwd [root @ linuxbox ~] # cat / etc / group

W ogóle nie jest zalecane modyfikowanie użytkowników i grup systemu. 😉

Ze względu na jego znaczenie powtarzamy, że w CentOS FreeBSDi innych systemów operacyjnych, tworzona jest grupa -system- koło aby zezwolić na dostęp jako korzeń tylko użytkownikom systemu należącym do tej grupy. Czytać /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.htmlI /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html. Debian nie zawiera grupy koło.

Zarządzanie kontami użytkowników i grup

Najlepszym sposobem nauczenia się zarządzania kontami użytkowników i grup jest:

- Ćwiczenie użycia poleceń wymienionych powyżej, najlepiej na maszynie wirtualnej i przed korzystać z narzędzi graficznych.

- Skorzystanie z instrukcji lub strony man każdego polecenia przed wyszukaniem jakichkolwiek innych informacji w Internecie.

Praktyka jest najlepszym kryterium prawdy.

streszczenie

Jak dotąd, jeden artykuł poświęcony zarządzaniu lokalnymi użytkownikami i grupami nie wystarczy. Stopień wiedzy, który zdobędzie każdy Administrator, będzie zależał od osobistego zainteresowania nauką i pogłębianiem tego i innych powiązanych tematów. Jest tak samo, jak w przypadku wszystkich aspektów, które opracowaliśmy w serii artykułów Sieci MŚP. W ten sam sposób możesz cieszyć się tą wersją w formacie pdf tutaj

Następna dostawa

Będziemy nadal wdrażać usługi z uwierzytelnianiem wobec użytkowników lokalnych. Następnie zainstalujemy komunikator internetowy oparty na programie Prozodia.

Do zobaczenia wkrótce!

Witam, świetny artykuł, pytam gdzie pracuję, drukarki są dużo udostępniane, problem jest w kubkach, czasami się zawiesza i nie mogą drukować, ponieważ mogę im dać pozwolenie na ponowne uruchomienie (bo większość czasu pracujemy w innych obszarach) bez podania hasła root, ponieważ jedynym sposobem, jaki znalazłem, jest zmiana go, aby określony użytkownik mógł go ponownie uruchomić.

Od już bardzo dziękuję.

Pozdrowienia HO2GI!. Załóżmy na przykład, że użytkownik Legolas chcesz nadać mu uprawnienia tylko do ponownego uruchamiania usługi CUPS, używając oczywiście polecenia sudo, które należy zainstalować:

[root @ linuxbox ~] # visudo

Specyfikacja aliasu Cmnd

Cmnd_Alias RESTARTCUPS = /etc/init.d/cups restart

Specyfikacja uprawnień użytkownika

root ALL = (ALL: ALL) ALL

legolas ALL = RESTARTCUPS

Zapisz zmiany wprowadzone w pliku sudoers. Zaloguj się jako użytkownik legole:

legolas @ linuxbox: ~ $ sudo /etc/init.d/squid reload

[sudo] hasło do legolasa:

Przepraszamy, użytkownik Legolas nie może wykonać polecenia „/etc/init.d/postfix reload” jako root na Linuksie.desdelinux.wentylator.

legolas @ linuxbox: ~ $ sudo /etc/init.d/cups restart

[sudo] hasło do legolasa:

[ok] Restarting Common Unix Printing System: cupsd.

Wybacz mi, jeśli podpowiedź różni się w CentOS, ponieważ kierowałem się tym, co właśnie zrobiłem w Debianie Wheezy. ;-). Tam, gdzie jestem teraz, nie mam pod ręką żadnego CentOS.

Z drugiej strony, jeśli chcesz dodać innych użytkowników systemu jako pełnych administratorów CUPS - mogą to źle skonfigurować - uczyniasz ich członkami grupy lpadmin, który jest tworzony podczas instalacji CUPS.

https://www.cups.org/doc/man-lpadmin.html

http://www.computerhope.com/unix/ulpadmin.htm

Wielkie dzięki Tysiąc Fico, spróbuję tego teraz.

HO2GI, w CentOS / Red -Hat byłoby:

[root @ linuxbox ~] # visudo

Usługi

Cmnd_Alias RESTARTCUPS = / usr / bin / systemctl restart cups, / usr / bin / systemctl status cups

Pozwól rootowi uruchamiać dowolne polecenia w dowolnym miejscu

root ALL = (ALL) ALL

legolas WSZYSTKO = RESTARTCUPS

Zapisz zmiany

[root @ linuxbox ~] # wyjście

buzz @ sysadmin: ~ $ ssh legolas @ linuxbox

Hasło legolas @ linuxbox:

[legolas @ linuxbox ~] $ sudo systemctl zrestartuj cups

Ufamy, że otrzymałeś zwykły wykład z lokalnego systemu

Administrator. Zwykle sprowadza się do tych trzech rzeczy:

#1) Respect the privacy of others.

#2) Think before you type.

#3) With great power comes great responsibility.

[sudo] hasło do legolasa:

[legolas @ linuxbox ~] $ sudo systemctl status cups

● cups.service - usługa drukowania CUPS

Załadowano: załadowano (/usr/lib/systemd/system/cups.service; włączone; ustawienie dostawcy: włączone)

Aktywny: aktywny (działa) od 2017 04:25:22 EDT; 23s temu

Główny PID: 1594 (cupsd)

Grupa C: /system.slice/cups.service

└─1594 / usr / sbin / cupsd -f

[legolas @ linuxbox ~] $ sudo systemctl zrestartuj squid.service

Przepraszamy, użytkownik legolas nie może uruchomić '/ bin / systemctl restart squid.service' jako root na linuxboxie.

[legolas @ linuxbox ~] $ exit