Privacidad Informática y Software Libre: Mejorando nuestra seguridad

La «Seguridad de la Información», está nueva área del conocimiento humano, hoy permanece relacionada con prácticamente todas las facetas de la vida cotidiana de la sociedad moderna. Por ende, ha dejado el estricto ámbito técnico y se ha integrado al ámbito de lo social.

Y ahora, que lo tecnológico amenaza lo social, lo individual o colectivo, lo público y lo privado, la «Seguridad de la Información» intenta ofrecer los medios o medidas reactivas, por medio de la «Seguridad Informática», la «Ciberseguridad» o la «Informática Forense» dentro de los esquemas de las políticas públicas de los Estados y la Sociedad en general. Para tratar así de garantizar en la medida de lo posible la «Seguridad», la «Privacidad» y el «Anonimato» de todos los integrantes de la Sociedad.

Todo esto, debido a que el intenso y exponencial crecimiento tecnológico tiende a rebasar las regulaciones nacionales e internacionales, existentes y previstas, para salvaguardar todas las actividades humanas, que se ven o puedan verse afectadas o en desequilibrio por dicho avance tecnológico.

El Derecho a la Privacidad

Historia

La brecha creada por lo tecnológico, tiende ha acrecentar las amenazas y los riesgos para la «Sociedad» cuando está no es bien regulada desde el principio, sobre todo, en el punto del derecho de la «Privacidad». Derecho universal que está presente en la «Organización de las Naciones Unidas (ONU)», y que consta en la «Declaración Universal de los Derechos Humanos» del año 1948, de la siguiente manera:

“Nadie será objeto de injerencias arbitrarias en su vida privada, su familia, su domicilio o su correspondencia, ni de ataques a su honra o a su reputación. Toda persona tiene derecho a la protección de la ley contra tales injerencias o ataques”.

Derecho a la «Privacidad», que luego fue ratificado en el año 1966, por la «Asamblea General de Naciones Unidas», en el Artículo 17 del «Pacto Internacional de Derechos Civiles y Políticos»». Y luego, en muchas otras oportunidades por distintos organismos e instituciones internacionales para contrarrestar las subsecuentes experiencias invasivas a la vida personal que se vivieron desde la «Primera Guerra Mundial» con el «Nazismo», el «Fascismo» o el «Macarthismo», y muchos otros más hasta el día de hoy.

Actualidad

Cómo resultado de todo esto, tanto en la «ONU» como en otros Entes o Instancias, se han establecido hasta la actualidad, tanto en lo macro como en lo micro, un conjunto de premisas globales y sin fronteras para proteger el ámbito de lo no público y para que se instituyeran los límites que los Estados y Gobiernos deben fijarse y respetar con respecto a la intromisión sobre la vida de la ciudadanía.

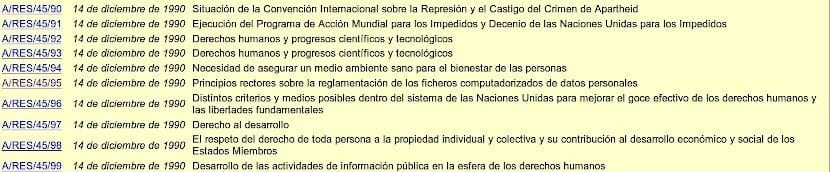

Pero, y ahora que toda la realidad física, se entremezcla con la «realidad digital» o «cibernética»: ¿Se pueden extrapolar estos principios jurídicos del mundo físico al virtual? Un buen intento en este sentido, fue el caso de las medidas adoptadas mediante la «Resolución 45/95» de la «Asamblea General de Naciones Unidas» el 14 de diciembre de 1990, para fijar las directrices sobre la regulación de los «archivos de datos personales informatizados».

Derecho a la protección de los Datos Personales

Medidas, en donde se establecían los procedimientos para llevar a la práctica las normas relativas a los «archivos de datos personales informatizados», y se dejaban a potestad de los Estados la implementación de las legislaciones pertinentes con la condición de que se incluyesen el «Derecho a la protección de los Datos Personales», dados los eventuales peligros y abusos a los que se exponen las personas ante el cada vez más extendido proceso de informatización.

Entre otros casos importantes a citar, se encuentra el «Informe del Consejo de Derechos Humanos (A/72/53)», donde se deja claro que el ritmo del desarrollo tecnológico que permite a las personas utilizar las «TIC», al mismo tiempo, incrementa y facilita la capacidad de los Gobiernos, las Empresas y las Personas para llevar a cabo actividades de «vigilancia, interceptación y recopilación de datos».

Por lo que, insta a los Gobiernos ha evitar las acciones que deriven en una violación o una transgresión de los derechos humanos, sobre todo el derecho a la «Privacidad», establecido en el Artículo 12 de la Declaración Universal de Derechos Humanos y en el Artículo 17 del Pacto Internacional de Derechos Civiles y Políticos.

¿Qué es la Privacidad Informática?

Es la rama de la «Seguridad de la Información» que estudia todo lo relacionado con la privacidad o protección de los datos. Entendiéndose por esto, es decir, la privacidad o protección de los datos como el aspecto de la «Tecnología de la Información (TI)» que se ocupa de la capacidad que una organización o individuo tiene para determinar qué datos en un sistema informático pueden ser compartidos con terceros.

En otras palabras, se puede decir de forma mas corta, que es el derecho de alguien (u algo) de mantener de forma reservada o confidencial sus datos personales digitales dentro de sus Equipos e Infraestructuras de comunicación utilizadas. Entendiéndose, por datos personales cualquier información sobre una «persona física viva identificada e identificable», según la definición de la Comisión Europea en el Reglamento General de Protección de Datos (RGPD).

Privacidad y Anonimato

Estos términos tienden a confundirse, por lo que vale la pena volver a aclarar que por más que ambos se parezcan, no son los mismo.

Mientras, la «Privacidad» es la expectativa individual de control que cada persona tiene respecto de la información sobre sí mismo y la forma en que esta información es conocida o utilizada por terceros, el «Anonimato» es la propiedad o característica asociada a un «Sujeto» que expresa que el mismo no puede ser identificado dentro de un conjunto de otros entes (sujetos), que suele ser llamado «Conjunto anónimo», y suele estar conformado por todos los posibles sujetos que puedan causar (o estar relacionados con) una acción.

Y mientras, la «Privacidad» en sí misma está íntimamente ligada a la responsabilidad del usuario a la hora de compartir sus contenidos en la Red, el «Anonimato» está íntimamente ligado a las acciones del usuario a procurar que su acceso a la Red se realice de forma que su identidad y otros datos relacionados, no se conozcan.

Privacidad Informática y Software Libre

Queda en evidencia, la preocupación que existe en el mundo en torno al resguardo del derecho a la «Privacidad» y la «Seguridad de la Información» mediante iniciativas legislativas que tengan la capacidad de ir pasos adelante de la tecnología misma.

Además de los desencuentros propios del plano legislativo, son recurrentes y no menos polémicas las posiciones sobre la base tecnológica más apropiada para combatir los peligros a los que se exponen los usuarios al intercambiarse información en la actualidad, existiendo una clara bifurcación entre tecnologías libres y privativas. A nivel de «Seguridad de la Información», las «Tecnologías libres» han venido ganando terreno, desmontando las creencias tradicionales que indican que para que algo sea considerado seguro debe ser secreto e inaccesible.

Libertades del Software Libre

Las cuatro libertades esenciales de las tecnologías libres son:

- 0: La libertad de ejecutar el programa como se desee, con cualquier propósito.

- 1: La libertad de acceder y estudiar un programa, y cambiarlo o adaptarlo para el beneficio propio.

- 2: La libertad de compartir o redistribuir copias para difundir el mismo y/o ayudar a otros.

- 3: La libertad de distribuir copias de sus versiones modificadas a terceros.

Esquema que no es solo conveniente, sino que además permite garantizar los pilares de la «Seguridad de la Información», es decir, la confidencialidad, la integridad, la disponibilidad, más la «Seguridad Informática» y la «Privacidad Informática», tal como se expuso antes en el artículo sobre Ciberseguridad, en el que se decía que:

“… es gracias a las

«cuatro (4) leyes básicas del Software Libre»que permiten que las respuestas no solo sean más eficaces y efectivas, sino contundentes, variadas y con orientaciones específicas. Aún, a pesar de la supuesta enorme fragmentación del«Software Libre, Código Abierto y Linux»”.

Ventajas del Software Libre

Por último, podemos agregar que a nivel de «Privacidad», el software libre siempre nos ofrece mayores garantías al respecto, ya que podemos auditar el código, y conocer a ciencia cierta qué hace el mismo por dentro en general, o conocer que hace X proceso con nuestra información. Y hasta poder descubrir, una posible puerta trasera con la cual se pueda filtrar algún dato personal de nosotros o un usuario, mientras que en el software propietario, nada de esto es tan fácil de hacer.

Conclusión

Como, hemos podido ver, la «Privacidad» no es cualquier cosa, es un «Derecho Humano fundamental» que debe ser garantizado fielmente por los Gobiernos, Estados, Empresas, y demás individuos u organizaciones.

De manera tal, que se cumplan las muchas disposiciones universales al respecto, como el Principio de la Licitud y Lealtad de la Carta de las Naciones Unidas que establece que las informaciones relativas a las personas no se deberían recoger ni elaborar con procedimientos desleales o ilícitos, ni utilizarse con fines contrarios a los propósitos y principios de la Carta.

Y por último, y no menos importante, es bueno tener presente que la Oficina del Alto Comisionado de las Naciones Unidas para los Derechos Humanos vela por nuestro derecho a la privacidad en la era digital.

Y que la misma se encarga de elevar ante las «Naciones Unidas» los informes correspondientes sobre la privacidad en la era digital, a los fines de orientar el camino que en materia de legislación deberían tomar los Estados parte, dado que los ilícitos que pudiesen cometerse contra el derecho a la privacidad, en la era digital, son y seguirán siendo tan cambiantes como la tecnología misma.

Artículo muy interesante sobre un punto que a pesar de ser crítico es obviado en pro de la funcionalidad a toda costa

– El ejemplo mayor es la app de mensajería y usada que fue adquirida por una empresa que a todas luces (no se corta) se pasa por el arco del triunfo la privacidad ¿alguien se ha cuestionado el uso de la app de mensajería después de la adquisición de esa red social? No, porque todo el mundo está ahí y les es más importante poder mantener el contacto que «arriesgarse» a probar alternativas.

– Otro ejemplo flagrante es esta app que de la noche a la mañana se ha hecho muy popular, esa para hacerse viejo mediante filtros, que se ha descubierto que recolecta y comparte una cantidad de información privada del usuario con terceros ¿alguien ha puesto el grito en el cielo?

Son dos ejemplos de tantos…

Cuando alguien habla de privacidad a pesar de ser -o debería serlo- da la sensación que predica en el desierto… pero aún así hay que reconocer que eres un valiente Linux Post Install.

Como siempre gracias, por tu preciso y valioso comentario sobre los artículos publicados, y como dices tu «sobre este tema critico» para todos.

saludos excelente post me gusto mucho y compartiendo

¡Saludos Colmena Electrónica! Gracias por tu positivo comentario. Ese es uno de 4 que hice sobre esa temática.