Alguns dias atrás um escândalo tremendo foi criado na rede por uma publicação feita por Donjon (uma consultoria de segurança) em que basicamente discutiu várias questões de segurança do "Kaspersky Password Manager" especialmente em seu gerador de senha, pois demonstrou que cada senha gerada poderia ser quebrada por um ataque de força bruta.

E é que o consultor de segurança Donjon ele descobriu que Entre março de 2019 e outubro de 2020, Kaspersky Password Manager senhas geradas que podem ser quebradas em segundos. A ferramenta usava um gerador de número pseudo-aleatório que era singularmente inadequado para fins criptográficos.

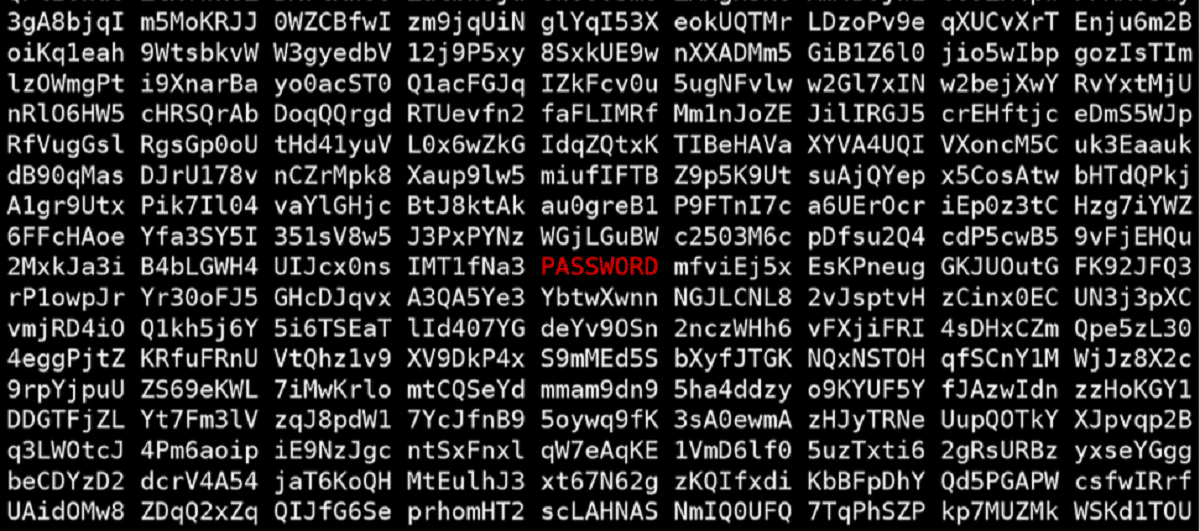

Os pesquisadores descobriram que o gerador de senha teve vários problemas e um dos mais importantes foi que o PRNG usava apenas uma fonte de entropia Resumindo, as senhas geradas eram vulneráveis e nada seguras.

“Há dois anos, revisamos o Kaspersky Password Manager (KPM), um gerenciador de senhas desenvolvido pela Kaspersky. O Kaspersky Password Manager é um produto que armazena com segurança senhas e documentos em um cofre criptografado e protegido por senha. Este cofre é protegido por uma senha mestra. Portanto, assim como outros gerenciadores de senhas, os usuários precisam se lembrar de uma única senha para usar e gerenciar todas as suas senhas. O produto está disponível para diversos sistemas operacionais (Windows, macOS, Android, iOS, Web ...) Os dados criptografados podem ser sincronizados automaticamente entre todos os seus dispositivos, sempre protegidos por sua senha mestra.

“O principal recurso do KPM é o gerenciamento de senhas. Um ponto-chave com gerenciadores de senhas é que, ao contrário dos humanos, essas ferramentas são boas para gerar senhas fortes e aleatórias. Para gerar senhas fortes, o Kaspersky Password Manager deve contar com um mecanismo para gerar senhas fortes ”.

Para o problema foi atribuído o índice CVE-2020-27020, onde a advertência de que "um invasor precisaria saber informações adicionais (por exemplo, a hora em que a senha foi gerada)" é válida, o fato é que as senhas do Kaspersky eram claramente menos seguras do que as pessoas pensavam.

"O gerador de senhas incluído no Kaspersky Password Manager encontrou vários problemas", explicou a equipe de pesquisa do Dungeon em um post na terça-feira. “O mais importante é que ele estava usando um PRNG inadequado para fins criptográficos. Sua única fonte de entropia era o tempo presente. Qualquer senha que você criar pode ser brutalmente quebrada em segundos. "

Dungeon aponta que o grande erro da Kaspersky foi usar o relógio do sistema em segundos como uma semente em um gerador de números pseudo-aleatórios.

“Isso significa que cada instância do Kaspersky Password Manager no mundo irá gerar exatamente a mesma senha em um determinado segundo”, diz Jean-Baptiste Bédrune. Segundo ele, cada senha pode ser alvo de um ataque de força bruta ”. “Por exemplo, há 315,619,200 segundos entre 2010 e 2021, então o KPM poderia gerar no máximo 315,619,200 senhas para um determinado conjunto de caracteres. Um ataque de força bruta nesta lista leva apenas alguns minutos. "

Pesquisadores de Calabouço concluído:

“O Kaspersky Password Manager usou um método complexo para gerar suas senhas. Esse método tinha como objetivo criar senhas difíceis de decifrar para hackers de senhas padrão. No entanto, esse método reduz a força das senhas geradas em comparação com ferramentas dedicadas. Mostramos como gerar senhas fortes usando KeePass como exemplo: métodos simples como sorteios são seguros, assim que você se livrar do "modulus bias" enquanto olha para uma letra em um determinado intervalo de caracteres.

“Também analisamos o PRNG da Kaspersky e mostramos que ele era muito fraco. Sua estrutura interna, um tornado Mersenne da biblioteca Boost, não é adequada para gerar material criptográfico. Mas a maior falha é que esse PRNG foi semeado com a hora atual, em segundos. Isso significa que cada senha gerada por versões vulneráveis do KPM pode ser violada brutalmente em questão de minutos (ou um segundo se você souber aproximadamente o tempo de geração).

A Kaspersky foi informada da vulnerabilidade em junho de 2019 e lançou a versão do patch em outubro do mesmo ano. Em outubro de 2020, os usuários foram informados de que algumas senhas teriam que ser regeneradas e a Kaspersky publicou seu comunicado de segurança em 27 de abril de 2021:

“Todas as versões públicas do Kaspersky Password Manager responsáveis por este problema agora têm uma nova. Lógica de geração de senha e alerta de atualização de senha para casos em que uma senha gerada provavelmente não é forte o suficiente ”, diz a empresa de segurança

fonte: https://donjon.ledger.com

As senhas são como cadeados: não existe um cadeado 100% seguro, mas quanto mais complexo for, maior será o tempo e o esforço necessários.

Bastante inacreditável, mas quem não tem acesso ao computador dela não consegue nem chegar ao professor. Hoje em dia todo mundo tem seu próprio computador, a menos que um amigo de alguém vá até sua casa e por acaso descubra que tem aquele programa instalado.

Tiveram a sorte de ter o código fonte do programa para poder entender como foram gerados, se fosse binário deve primeiro ser descompilado, o que é difícil, muitos não entendem a linguagem de bits, ou diretamente pela força bruta sem entender como funciona.