REAVER ATAQUE COM O BACK TRACK 5 R3 À REDES WEP, WPA E WPA2 COM ROTEADOR PADRÃO WPS.

O sistema WPS falha em um dos métodos que o padrão possui ao adicionar novos equipamentos à nossa rede WiFi, especificamente aquele que usa um número PIN, pois o cliente que tenta se conectar à rede pode enviar qualquer número PIN de 8 dígitos e se não corresponder ao do ponto de acesso, indica o erro, mas foi descoberto que enviando apenas os 4 primeiros dígitos se obtém uma resposta. Assim, o número de possibilidades para descobrir o número cai de 100 milhões de combinações para não menos que 11.000, então é uma questão de alcançá-lo com um ataque de força bruta em questão de horas.

processo

PASSO 1.

Inicialmente, vemos os adaptadores de rede existentes.

comando: arom-ng

2ª ETAPA.

O modo monitor está habilitado.

Comando airmon-ng iniciar wlan0, a interface mon0 deve estar habilitada, que é aquela com a qual o ataque Reaver será lançado.

Etapas 1 e 2 do gráfico.

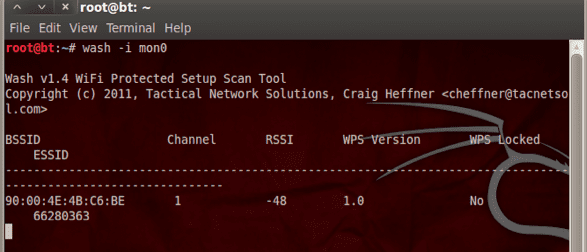

ETAPA 3.

Verificamos as redes que possuem o WPS desbloqueado que podem ser atacadas (observe se dando o comando nenhuma rede aparecer, significa que não existem redes com essas características na área).

Comando lavar -i mon0

4º E ÚLTIMO PASSO.

Iniciamos o nosso ataque, que não é por pacotes como os anteriores, é por pinos, o sistema testa todas as combinações possíveis de um grupo de 8 dígitos (note nas redes que foram violadas, o pino era 12345670), se houver outra combinação é leva de 1 a 2 horas), você precisa acessar a chave.

Comando reaver -i mon0 -b (bssid) -c (canal) -vv

como você pode ver que o alfinete é 12345670

e a chave é 364137324339… E A REDE É UM WPA.

Felicidades.!

Mais um motivo para usar o BackTrack.

Bem, esse comentário está um pouco fora do lugar ... qualquer distro pode ser adaptada para usar as ferramentas necessárias para fazer isso e muito mais ... bastaria você deixar de ser uma pequena camada 8

Qualquer distro pode ser usada, mas honestamente parece ridículo que sejam publicados posts sobre como fazer isso, pois já sabemos que a maioria das pessoas, quando lêem esses posts, os usam para roubar wi-fi do xDDD do vizinho ..., então alguns vão se perguntar por quê Não usamos mais wi-fi e passamos a internet pelo PLC'S XD

Concordo. Roubar Wi-Fi me parece um dos atos mais degradantes que um cientista da computação pode fazer. Este é um guia para Lammers.

ps vá para a velha internet com fio e seu aborrecimento vai acabar, ps se algo está na rua e meu laptop detecta e acho que sua senha não acho que nenhum crime foi cometido

Ao mesmo tempo concordo, mas muitas pessoas têm a internet só porque está incluída no pacote e não têm ideia para que serve, e acho que desde que você se conecte sem usar indevidamente ou danificar outras pessoas, isso não deve ser um problema.

Não há necessidade de usar PLCs 🙂

Essas coisas acontecem para ativar coisas que não são necessárias e que a priori parecem muito confortáveis.

Eu pessoalmente nunca ativo nada que (como se meu subconsciente me alertasse) me faça suspeitar de vulnerabilidades.

Por exemplo, no caso do Wi-Fi, sei que o wps é muito conveniente, mas sempre o desativo na primeira vez que tenho acesso ao meu roteador. Pra mim que eles se conectam sem pedir nada pelo simples fato de apertar um botão já me irritava. É o mesmo que vulnerabilidades de sudo, de vez em quando aparece algo que aumenta os privilégios e não é necessário ninguém me aconselhar sobre segurança, é lógica simples. Se você escalar privilégios, provavelmente ficará vulnerável. Na verdade, nunca configurei o sudo e nunca configurarei.

Em suma, para mim, qualquer conforto que me permita fazer algo contornando as medidas de segurança para mim é motivo suficiente para duvidar de seu uso e, portanto, se possível, já me pede para desativá-lo. Algum desconforto é melhor do que abrir a porta da frente para um estranho.

Tenho que usar plc's, simplesmente porque não consigo usar vpa, no roteador, por algum motivo meu roteador trava se eu usar wpa e um dos meus 3 adaptadores wi-fi usb, que uso em linux, se usar em windows nada acontece ... que no linux sou obrigado a usar wep ... e claro,. Todos nós sabemos como é fácil quebrar uma chave wep, e cada dia mais com os milhares de posts encorajando as pessoas a fazerem essas coisas.

No final tive que optar por gastar 50 euros, e usar 3 plc's e o problema resolvido. O que vem a seguir? Ensinar a fazer um furo na parede do vizinho e roubar a internet pela rede elétrica? xd

O que há para ler. Então, se publicam um manual sobre como afiar uma navalha, o estão publicando para que as pessoas roubem na rua?

Quanta bobagem, por favor.

E @ pandev92, você está gastando dinheiro comprando PLCs e não está gastando dinheiro em um roteador decente, com medidas de segurança adequadas? Por experiência, é sabido que os PLCs oferecem menos desempenho do que um Wifi N, especialmente se a instalação elétrica for antiga ou malfeita.

Minha casa é recém construída, outra coisa é que eu uso laranja e procuro um roteador com ip voice, não é tão fácil, e se eu encontrar, não tenho ideia de como configurá-lo para transmitir voz.

aliás annubis, o teu comentário sobre afiar a faca não é totalmente correcto, neste caso seria comparável a: »manual para saberes esfaquear uma pessoa» xD

Infelizmente, poucas pessoas conhecem ferramentas de infiltração como o Backtrack, que não só servem para roubar o WiFi do vizinho, mas também para obter bancos de dados com segurança fraca e, claro, fazer ataques DDoS de um maneira mais eficaz.

BackTrack sempre se parecerá com a distribuição GNU / Linux que tem utilitários para fazer esse tipo de coisa, embora seu uso mais conhecido seja roubar o WiFi, como mencionei antes.

Uma pergunta: E se a rede tiver um filtro de IP, como posso detectar que ela tem esse tipo de filtro e como posso violá-lo?

Suponho que você queira dizer se o roteador tem filtragem MAC ativada (não IPs). Neste caso "hipotético", o que você deve fazer é, usando as ferramentas comuns de varredura de rede, esperar até encontrar um cliente permitido que esteja associado ao AP, então você deve copiar o MAC desse cliente para colocá-lo em sua placa de rede até usando uma ferramenta como o Carregador MAC ou similar, ou seja, troque o MAC da sua placa pelo do cliente que está habilitado para associar.

A partir daí os passos já estão um pouco confusos, pois "hipoteticamente" você poderia entrar no roteador para adicionar seu MAC original, ou remover essa filtragem, etc, etc, mas levando em consideração que normalmente as pessoas não habilitam essa opção Você deve ter como certo que, se eles fizeram isso, é porque quanto menos eles sabem como entrar no roteador e configurar algo, as chances de perceberem o spoofing são bastante altas.

Bem, eu uso a filtragem de endereço físico (ou MAC) para evitar que meu sinal de Wi-Fi seja roubado e, assim, tornar a vida de lammers que querem roubar a rede sem fio. Porém, ferramentas como o Carregador MAC geralmente são inúteis quando o modelo, marca e / ou chipset das placas de rede são geralmente identificados com aquele endereço, portanto, mesmo que mascarem seus endereços MAC reais, alterar o MAC seria inútil.

Obrigado por esclarecer minhas dúvidas.

então você tem a filtragem do mac clonando um cliente do Mac e você pode ter acesso à sua rede

Aí você chama os "crackers" lammers ... Parece incrível que quem conhece os usos de um sistema Linux preparado para administração e gerenciamento de rede não saiba que os 3 primeiros blocos do MAC são aqueles indicados pelo fabricante e os demais 3 são aleatórios ... o chipset só está interessado no controlador e não é indicado no MAC, o IP é atribuído por DHCP ou MANUAL então não tem nada a ver com o que você fala, algumas coisas se dizem Você parece lammer é melhor se informar, aprender e depois compartilhar.

Nenhum desejo de má fé, saudações e espero que este comentário o motive a aprimorar seus conhecimentos.

Seria bom poder fazer isso a partir do Android 4.1 para aqueles de nós que não têm uma placa de rede wi-fi (na verdade, os programas que dizem para fazer isso no Android são lixo)

O problema não é o android, ao instalar um terminal e ter o computador rooteado, você pode instalar e rodar este tipo de software.

O problema com os telefones celulares é que seus cartões Wi-Fi são básicos, e a maioria não permite o modo de monitor que é essencial para usar esses softwares.

Li algures, que o S2 tinha conseguido colocá-lo em modo monitor ... mas não sei onde teria estado.

Saudações.-

PS: Não pago internet há anos.

Interessante muito interessante

Olá amigos,

Como faço para instalar pacotes e dependências em um Ubuntu 12.04? Eu notei que eles não estão nos repos ...

Obrigado

Amigo do Google ... está cheio de guias de instalação

Os guias de instalação são porque alguém os fez, não custa ensinar em vez de ter o atrevimento de uma página de tutorial mandar alguém para o Google ...

É bom saber o quão vulneráveis somos e como eles fazem isso ... e agora, aqueles que não sabiam também.

Um post sobre segurança não seria ruim. Eu sei que eles não são tão atraentes quanto os dolorosos, mas seria "enrolar os cachos".

Saudações.

@Jlcmux Na Etapa 1, você acidentalmente escreveu "airom-ng" em vez de "airmon-ng". Estou surpreso que ninguém percebeu, XD!

RI MUITO.

E se a rede estiver com o WPS desativado, o que pode ser feito? Pois os passos explicados no post não funcionariam mais.

Nada, continue usando os métodos clássicos de dicionário, força bruta e espere dependendo da complexidade da chave, principalmente se for um WPA2.

E mais se for filtrado com endereços MAC.

ikura

Me faz rir pensar que sempre procuramos o lado negativo das pessoas. É por isso que dizem que é mau ou imoral obter chaves wi-fi. Se nos colocássemos nesse plano, simplesmente teríamos que andar com paranóia, com medo de todos porque afinal, em quem podemos confiar….

Se "roubar" ou "hackear" wi-fi é ruim ou não, deixamos isso para a consciência de cada pessoa. Além disso, quando alguém escolhe usar um tipo de tecnologia, é obrigatório educar-se sobre como lidar com essa tecnologia. Quem compra um carro não precisa conhecer as leis de trânsito (mais básicas) de seu país? Ou será que eu, como proprietário de um veículo, não tenho responsabilidades ...

Ao adquirir um serviço de algo (wi-fi neste caso) é lógico pensar que devemos nos educar sobre como nos proteger dos ataques que este tipo de sistema pode sofrer.

Se forem caracteres numéricos puros, é muito rápido como tirar um WEP, mas se for hexadecimal, leva muito mais tempo ... pode levar horas.

Obrigado, estou testando minha rede wi-fi, descobriu-se que por padrão ela tem essa opção configurada e eu nem conhecia o xD

Obrigado.

Bom, estou fazendo uns testes com wifislax 4.6 na minha rede mas não sei o que acontece que está associado ao meu roteador mas não dá pin e tenho o wps ativado não entendo já tentei com wifiway, wifislax, backtrack, só que está associado ao meu roteador, pode demora 1 ou 2 horas que não sai nenhum alfinete, alguém sabe o que pode ser?

Olá, você pode me dizer quais programas eu preciso para instalar este programa já que vi vários tutoriais e eles não dizem o que é usado para instalá-lo

LOOL! Não é um programa, é um Sistema Operacional, uma distribuição baseada em Linux, isso é importante porque já avisa que você pode usar a versão LiveCD 🙂

Na primeira etapa é: airmon-ng NO airom-ng e na segunda etapa você colou todos os 'airmon-ng start wlan0, ele deve' obrigado pelo tuto e saudações amigos Linux! 0 /

Fiz este ataque e o vizinho percebeu que desativei o wps. O que me chama a atenção é como ele sabia que estava sendo atacado? até onde eu sei, esses ataques são furtivos. Vou investigar isso: - /

Sim, no meu celular posso. Introduzir. O pino. mencionado. para. receba a chave

Roteadores Movistar, que recebem, por padrão, atualizações de firmware da própria empresa, pois se esse processo dependesse do usuário, o percentual de atualizações seria muito baixo, eles foram atualizados recentemente com uma correção simples para evitar esse ataque. O roteador permite apenas um número limitado de tentativas antes de continuar o teste, o que prolonga muito esse processo, tornando preferível retornar aos métodos tradicionais para descobrir esses tipos de chaves. Sempre para fins educacionais e sem cometer qualquer tipo de ato ilícito, claro;).

Saudações.

Meu amigo, com licença, pode me mandar o programa de bactrak para o meu e-mail? Já procurei na internet e encontrei a página oficial e diz que não está mais aqui, agora tem um kali famoso mas eu quero o bactrak

Desculpe, mas BackTrack é / era o nome de uma distro que era usada para, entre outras coisas, auditar (ou violar) redes, computadores, etc.

Há algum tempo deixou de se chamar BackTrack e se chama Kali, mas na verdade é quase o mesmo, tem os mesmos aplicativos, serve ao mesmo propósito, só que mudou o nome.

É um DVD impossível de enviar por email.

Baixe Kali e siga os tutoriais que você encontra na rede, eles servirão da mesma forma.

Bom!

Sou um autodidata novato em tudo isso e descobri que ao verificar as redes com wps desbloqueado não me dá resultados, mas sabemos que há porque um amigo fez funcionar com seu laptop e funcionou para ele. Você sabe que outras possibilidades podem ser?

Olá! A TODOS.

Só para comentar isso a quem não concorda em violar as redes de seus vizinhos, quero dizer que, do ponto de vista ético, o correto é cada pessoa pagar pelo seu serviço de internet para não ter que roubá-lo. ao vizinho, infelizmente em alguns países muitas pessoas não têm a possibilidade de contratar este tipo de serviços, já sou uma dessas pessoas há muito tempo, felizmente e graças a Deus encontrei um trabalho digno e tinha como pagar dito serviço, agora bem senhores, se a maioria neste fórum tiver que pagar pelo próprio serviço, bom para vocês, mas por favor não se expressem mal de quem não tem a possibilidade de fazê-lo, pois certamente vocês não sabem o que é necessidade e as coisas que uma pessoa precisa fazer para sobreviver neste mundo que está se tornando cada vez mais caro para se viver.

mas este dispositivo vps está desabilitado como você faz com um habilitado

Tenho lido muitos comentários (não todos) e minha opinião sincera é que se alguém tem wi-fi, eu irradio sua casa com wi-fi, está entrando no seu espaço As ondas rf passam constantemente por você, se você definir uma codificação ou um uso para aquele sinal, seja bem-vindo estar. Por exemplo, o GPS por triangulação GSM nunca paga um serviço, mas aproveita a radiação RF dos repetidores GSM. O que quero dizer é que roubar Wi-Fi nunca será ilegal e não me parece de forma alguma um ato criminoso ou degradante. Espero que meu comentário ajude você

Eu penso igual a você Roberto. Durante anos, esses sinais foram colocados em minha casa onde quer que eu me mude ... e aproveito-os 😛

Saudações, executei todos os seus passos para a eprfecção, ao executar o comando «reaver -i mon0 -b (bssid) -c (canal) -vv» os pacotes iniciam mas permanecem em: »[+] Watting para farol de «(MAC ALVO)»

Alguem sabe por quê?

Obrigado, saudações!

Amigo, nem o comando lavar e nem o reaver funcionam para mim, tenho certeza que preciso instalar algo, por favor ajuda, desde já agradeço

o que é pior?

Encontrar sinais no ar não é ruim, é pior ter que pagar como escravo pelo resto da vida, certo?

Amém irmão

boa contribuição para a ciência

Para mim não acontece de wating beacon daí fica porque vai ser

Vamos ver ... Então é possível obter a chave WPA de um modem com WPS? E isso é possível? E faz diferença se a pessoa que você está atacando pressionou o botão WPS ou não?

Eu adoro roubar wi-fi só para roubar e deixamos lá há um mês. Estou esperando a internet ser instalada, preciso de internet e adoro roubar wi-fi

Funciona perfeitamente agora tenho internet grátis ^^

Muito obrigado pela instrução clara. Amanhã eu prometo contar como foi.

Estou testando o Reaver em uma VM Linux há mais de um mês com várias redes Wi-Fi e ele não me quebrou em nada.

XD um pouco atrasado, fica difícil fazer ataques WiFi através de uma máquina virtual, o melhor é (e espero que você tenha feito) tentar de um usb live que tenha acesso perfeito à sua placa de rede

Depois de fazer este ataque, como eu ligo meu wi-fi novamente? ou tenho que reiniciar meu computador?