Quantos de nós tivemos a necessidade de “limitar o acesso” aos arquivos contidos em um determinado diretório / pasta ou simplesmente precisamos impedir que algumas pessoas vejam, apaguem ou modifiquem o conteúdo de um determinado arquivo? Mais de um, certo? Podemos alcançá-lo em nosso amado pinguim? A resposta é: Claro que sim : D.

Introdução

Muitos de nós que viemos do Windows, habituámo-nos a lidar com este "problema" de uma forma muito diferente, para atingir este objetivo tivemos que recorrer a "técnicas" pouco ortodoxas, como esconder o ficheiro através dos seus atributos, mover as nossas informações para o lugar mais remoto de nossa equipe (dentro de 20,000 pastas) para tentar dissuadir nosso "inimigo" XD, alterando ou eliminando a extensão do arquivo, ou a mais "comum" das práticas, baixe um programa que nos permite "fechar" nosso diretório por trás de uma bela caixa de diálogo que nos pede uma senha para acessá-lo. Tínhamos uma alternativa muito melhor? Não.

Lamento muito pelos meus amigos "Windolero" (digo com muito carinho para que ninguém se ofenda, ok ?;)), Mas hoje tenho que me ensinar um pouco com Windows: P, pois vou explicar o porquê disso O sistema operacional não permite essa funcionalidade nativa.

Quantos de vocês notaram que quando nos sentamos atrás de um computador “Windows” (mesmo que não seja o nosso) nos tornamos automaticamente proprietários de tudo o que o computador contém (imagens, documentos, programas, etc.)? O que eu quero dizer? Bem, simplesmente assumindo o "controle do Windows", podemos copiar, mover, excluir, criar, abrir ou modificar pastas e arquivos à esquerda e à direita, independentemente de sermos os "proprietários" dessas informações ou não. Isso reflete uma grande falha de segurança no sistema operacional, certo? Bem, isso tudo porque os sistemas operacionais da Microsoft não foram projetados desde o início para serem multiusuário. Quando as versões do MS-DOS e algumas versões do Windows foram lançadas, eles confiaram totalmente que o usuário final seria responsável por "proteger" seu respectivo computador para que nenhum outro usuário tivesse acesso às informações armazenadas nele ... seja ingênuo ¬. Agora amigos WinUsers, vocês já sabem porque existe esse "mistério": D.

Por outro lado, o GNU / Linux, sendo um sistema pensado fundamentalmente para networking, a segurança das informações que armazenamos em nossos computadores (sem falar nos servidores) é essencial, já que muitos usuários terão ou poderão ter acesso a parte do recursos de software (aplicativos e informações) e hardware gerenciados nesses computadores.

Agora podemos ver por que a necessidade de um sistema de licenças? Vamos entrar no assunto;).

No GNU / Linux, as permissões ou direitos que os usuários podem ter sobre certos arquivos contidos nele são estabelecidos em três níveis claramente diferenciados. Esses três níveis são os seguintes:

<° Licenças do proprietário.

<° Permissões de grupo.

<° Permissões do resto dos usuários (ou também chamadas de "os outros").

Para esclarecer esses conceitos, em sistemas de rede (como o pinguim) existe sempre a figura do administrador, superusuário ou root. Este administrador é responsável por criar e remover usuários, bem como estabelecer os privilégios que cada um terá no sistema. Esses privilégios são estabelecidos para o diretório HOME de cada usuário e para os diretórios e arquivos que o administrador decide que o usuário pode acessar.

Permissões de proprietário

O proprietário é o usuário que gera ou cria um arquivo / pasta em seu diretório de trabalho (HOME) ou em algum outro diretório sobre o qual ele tenha direitos. Cada usuário tem o poder de criar, por padrão, os arquivos que deseja em seu diretório de trabalho. Em princípio, ele e somente ele terá acesso às informações contidas nos arquivos e diretórios de seu diretório HOME.

Permissões de grupo

O mais normal é que cada usuário pertença a um grupo de trabalho. Desta forma, quando um grupo é gerenciado, todos os usuários que pertencem a ele são gerenciados. Em outras palavras, é mais fácil integrar vários usuários em um grupo que recebem certos privilégios no sistema, do que atribuir os privilégios independentemente a cada usuário.

Permissões do resto dos usuários

Finalmente, os privilégios dos arquivos contidos em qualquer diretório também podem ser detidos por outros usuários que não pertençam ao grupo de trabalho ao qual o arquivo em questão está integrado. Ou seja, os usuários que não pertencem ao grupo de trabalho em que o arquivo está localizado, mas que pertencem a outros grupos de trabalho, são chamados de outros usuários do sistema.

Muito bom, mas como posso identificar tudo isso? Simples, abra um terminal e faça o seguinte:

$ ls -l

Nota: são letras minúsculas "L" 😉

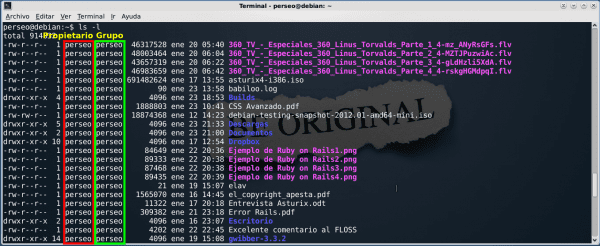

Será algo como o seguinte:

Como você pode ver, este comando exibe ou "lista" o conteúdo da minha HOME, estamos lidando com as linhas vermelha e verde. A caixa vermelha mostra quem é o proprietário e a caixa verde indica a qual grupo cada um dos arquivos e pastas listados acima pertence. Nesse caso, tanto o proprietário quanto o grupo são chamados de "Perseus", mas podem muito bem ter encontrado um grupo diferente, como "vendas". De resto, não se preocupe por enquanto, veremos mais tarde: D.

Tipos de permissões em GNU / Linux

Antes de aprender como as permissões são definidas no GNU / Linux, devemos saber como os diferentes tipos de arquivos que o sistema pode ter podem ser diferenciados.

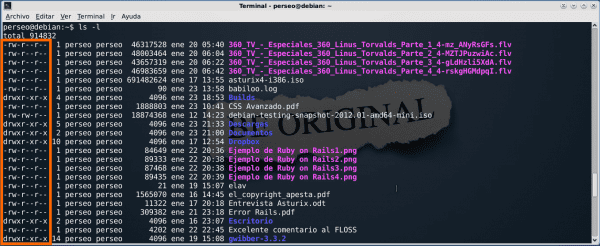

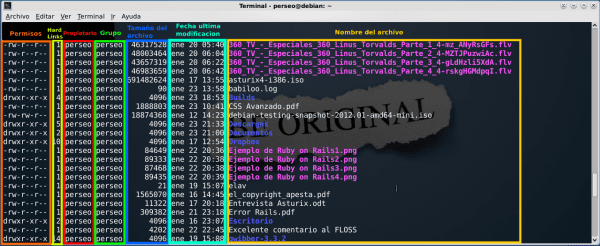

Cada arquivo no GNU / Linux é identificado por 10 caracteres, que são chamados mascarar. Destes 10 caracteres, o primeiro (da esquerda para a direita) refere-se ao tipo de arquivo. Os 9 seguintes, da esquerda para a direita e em blocos de 3, referem-se às permissões que são concedidas, respectivamente, ao proprietário, ao grupo e ao resto ou outros. Uma captura de tela para demonstrar tudo isso:

O primeiro caractere dos arquivos pode ser o seguinte:

| Desculpe | Identificar |

| - | arquivo |

| d | anuário |

| b | Arquivo de bloco especial (arquivos especiais do dispositivo) |

| c | Arquivo de caracteres especiais (dispositivo tty, impressora ...) |

| l | Arquivo de link ou link (link simbólico / simbólico) |

| p | Arquivo especial de canal (tubo ou tubo) |

Os próximos nove caracteres são as permissões concedidas aos usuários do sistema. A cada três caracteres, o proprietário, o grupo e outras permissões de usuário são referenciados.

Os caracteres que definem essas permissões são os seguintes:

| Desculpe | Identificar |

| - | Sem permissão |

| r | Permissão de leitura |

| w | Permissão de escrita |

| x | Permissão de execução |

Permissões de arquivo

<° Leitura: basicamente permite que você visualize o conteúdo do arquivo.

<° Gravar: permite que você modifique o conteúdo do arquivo.

<° Execução: permite que o arquivo seja executado como se fosse um programa executável.

Permissões de diretório

<° Ler: Permite saber quais arquivos e diretórios contém o diretório que possui esta permissão.

<° Gravar: permite que você crie arquivos no diretório, sejam arquivos comuns ou novos diretórios. Você pode excluir diretórios, copiar arquivos para o diretório, mover, renomear, etc.

<° Execução: permite que você percorra o diretório para poder examinar seu conteúdo, copiar arquivos de ou para ele. Se você também tiver permissões de leitura e gravação, poderá realizar todas as operações possíveis em arquivos e diretórios.

Nota: Se você não tiver permissão de execução, não poderemos acessar esse diretório (mesmo se usarmos o comando "cd"), pois esta ação será negada. Também permite delimitar o uso de um diretório como parte de um caminho (como quando passamos o caminho de um arquivo que está nesse diretório como uma referência. Suponha que queremos copiar o arquivo "X.ogg" que está em a pasta "/ home / perseo / Z" -para a qual a pasta "Z" não tem permissão de execução-, faríamos o seguinte:

$ cp /home/perseo/Z/X.ogg /home/perseo/Y/

com isso obtendo uma mensagem de erro informando que não temos permissões suficientes para acessar o arquivo: D). Se a permissão de execução de um diretório estiver desativada, você poderá ver seu conteúdo (se tiver permissão de leitura), mas não poderá acessar nenhum dos objetos nele contidos, pois este diretório faz parte do necessário caminho para resolver a localização de seus objetos.

Gerenciamento de permissão em GNU / Linux

Até agora, vimos o que as permissões fazem no GNU / Linux, a seguir veremos como atribuir ou subtrair permissões ou direitos.

Antes de começar, devemos ter em mente que ao cadastrar ou criar um usuário no sistema, automaticamente lhe concedemos privilégios. Esses privilégios, é claro, não serão totais, ou seja, os usuários normalmente não terão as mesmas permissões e direitos do superusuário. Quando o usuário é criado, o sistema gera por padrão os privilégios do usuário para gerenciamento de arquivos e gerenciamento de diretório. Obviamente, estes podem ser modificados pelo administrador, mas o sistema gera privilégios mais ou menos válidos para a maioria das operações que cada usuário realizará em seu diretório, seus arquivos e nos diretórios e arquivos de outros usuários. Geralmente são as seguintes permissões:

<° Para arquivos: - r-r-- r--

<° Para diretórios: - rwx rwx rwx

Nota: eles não têm as mesmas permissões para todas as distribuições GNU / Linux.

Esses privilégios nos permitem criar, copiar e excluir arquivos, criar novos diretórios, etc. Vamos ver tudo isso na prática: D:

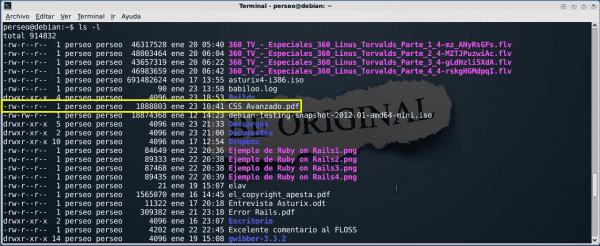

Vamos pegar o arquivo "Advanced CSS.pdf" como exemplo. Vamos observar que é o seguinte: -r-r--r-- … Advanced CSS.pdf. Vamos olhar mais de perto.

| tipo | Usuário | Grupo | Resto de usuários (outros) | nome do arquivo |

| - | rw- | r-- | r-- | CSS.pdf avançado |

Isso significa que:

<° Tipo: arquivo

<° O usuário pode: Leia (veja o conteúdo) e grave (modifique) o arquivo.

<° O grupo ao qual o usuário pertence pode: Leia (apenas) o arquivo.

<° Outros usuários podem: Leia (apenas) o arquivo.

Para os curiosos que estão se perguntando no momento a que se referem os demais campos da lista obtida por ls -l, eis a resposta:

Se você quiser saber mais sobre os links físicos e virtuais / simbólicos, aqui a explicação e seus diferenças.

Bem amigos, chegamos à parte mais interessante e pesada do assunto em questão ...

Atribuição de permissão

Comando chmod ("Change mode") permite modificar a máscara para que mais ou menos operações possam ser realizadas em arquivos ou diretórios, ou seja, com chmod você pode remover ou remover direitos para cada tipo de usuário. Se o tipo de usuário a quem queremos remover, definir ou atribuir privilégios não for especificado, o que acontecerá ao executar a operação afetará todos os usuários simultaneamente.

O básico a ser lembrado é que damos ou removemos permissões nestes níveis:

| Parâmetro | Nível | Descrição |

| u | proprietário | dono do arquivo ou diretório |

| g | grupo | grupo ao qual o arquivo pertence |

| o | outros | todos os outros usuários que não são o proprietário ou grupo |

Tipos de permissão:

| Desculpe | Identificar |

| r | Permissão de leitura |

| w | Permissão de escrita |

| x | Permissão de execução |

Dê ao proprietário permissão para executar:

$ chmod u+x komodo.sh

Remova a permissão de execução de todos os usuários:

$ chmod -x komodo.sh

Dê permissão de leitura e gravação a outros usuários:

$ chmod o+r+w komodo.sh

Deixe apenas permissão de leitura para o grupo ao qual o arquivo pertence:

$ chmod g+r-w-x komodo.sh

Permissões em formato numérico octal

Existe outra maneira de usar o comando chmod que, para muitos usuários, é “mais confortável”, embora a priori seja um pouco mais complexo de entender ¬¬.

A combinação de valores de cada grupo de usuários forma um número octal, o bit “x” é 20 que é 1, o bit w é 21 que é 2, o bit r é 22 que é 4, temos então:

<° r = 4

<° w = 2

<° x = 1

A combinação de bits ligados ou desligados em cada grupo dá oito combinações possíveis de valores, ou seja, a soma dos bits ligados:

| Desculpe | Valor octal | Descrição |

| - - - | 0 | você não tem nenhuma permissão |

| - - x | 1 | executar permissão apenas |

| - W - | 2 | permissão de escrita apenas |

| - wx | 3 | escrever e executar permissões |

| r - - | 4 | permissão de leitura apenas |

| r - x | 5 | ler e executar permissões |

| rw - | 6 | permissões de leitura e gravação |

| rwx | 7 | todas as permissões configuram, lêem, escrevem e executam |

Quando usuário, grupo e outras permissões são combinados, você obtém um número de três dígitos que constitui as permissões de arquivo ou diretório. Exemplos:

| Desculpe | Valor | Descrição |

| rw- --- -- | 600 | O proprietário tem permissão de leitura e gravação |

| rwx --x --x | 711 | O proprietário lê, escreve e executa, o grupo e outros apenas executam |

| rwx rx rx | 755 | O proprietário de leitura, gravação e execução, grupo e outros podem ler e executar o arquivo |

| rwx rwx rwx | 777 | O arquivo pode ser lido, escrito e executado por qualquer pessoa |

| r-- --- -- | 400 | Apenas o proprietário pode ler o arquivo, mas não pode modificá-lo ou executá-lo e, claro, nem o grupo nem outras pessoas podem fazer nada nele. |

| r-r-- --- | 640 | O usuário proprietário pode ler e escrever, o grupo pode ler o arquivo e outros não podem fazer nada |

Permissões especiais

Existem ainda outros tipos de licenças a serem considerados. Estes são o bit de permissão SUID (Set User ID), o bit de permissão SGID (Set Group ID) e o bit sticky (bit sticky).

definir tempo

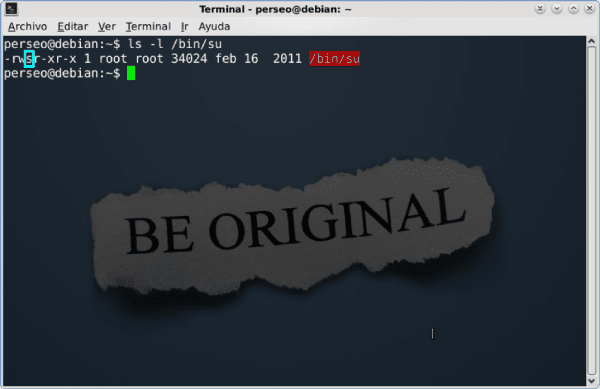

O bit setuid é atribuível a arquivos executáveis, e permite que quando um usuário executa o referido arquivo, o processo adquira as permissões do dono do arquivo executado. O exemplo mais claro de um arquivo executável com o bit setuid é:

$ su

Podemos ver que o bit é atribuído como "s" na seguinte captura:

Para atribuir este bit a um arquivo, seria:

$ chmod u+s /bin/su

E para removê-lo:

$ chmod u-s /bin/su

Nota: Devemos usar este bit com extremo cuidado, pois pode causar uma escalada de privilégios em nosso sistema ¬¬.

setgid

O bit setid permite adquirir os privilégios do grupo atribuído ao arquivo, mas também pode ser atribuído a diretórios. Isso será muito útil quando vários usuários do mesmo grupo precisarem trabalhar com recursos no mesmo diretório.

Para atribuir este bit, fazemos o seguinte:

$ chmod g+s /carpeta_compartida

E para removê-lo:

$ chmod g-s /carpeta_compartida

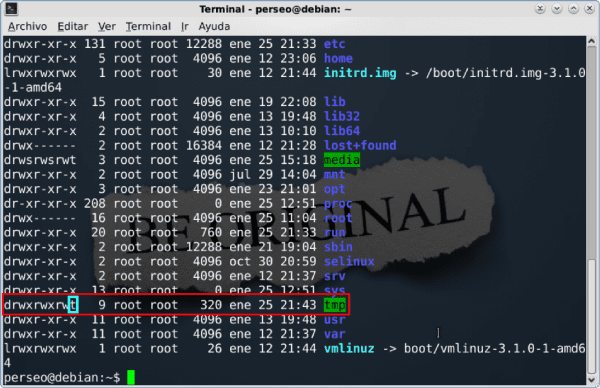

pegajoso

Este bit é geralmente atribuído em diretórios aos quais todos os usuários têm acesso e permite evitar que um usuário exclua arquivos / diretórios de outro usuário dentro desse diretório, uma vez que todos têm permissão de gravação.

Podemos ver que o bit é atribuído como "t" na seguinte captura:

Para atribuir este bit, fazemos o seguinte:

$ chmod o+t /tmp

E para removê-lo:

$ chmod o-t /tmp

Bom amigos, agora vocês sabem como proteger melhor suas informações, com isso espero que parem de procurar alternativas para Folder Lock o Guarda de pasta que no GNU / Linux não precisamos deles de forma alguma XD.

P.S: Este artigo em particular foi solicitado pelo vizinho do primo de um amigo XD, espero ter esclarecido suas dúvidas ...…

Excelente artigo, muito bem explicado.

Obrigado amigo 😀

Excelente Perseus, eu não tinha ideia sobre permissões em formato numérico octal (que é uma coisa muito interessante) ou permissões especiais (setuid / setgid / sticky).

Eu estava morrendo de sono mas isso me acordou um pouco, já quero pegar o console 😀 +1000

Ainda bem que foi útil para você, Saudações 😉

Excelente, as explicações são muito claras, muito obrigado.

setgid

A parte definir tempo permite que você adquira os privilégios

nessa parte há um pequeno erro.

Obrigado pela sua observação e comentário, às vezes meus dedos ficam "emaranhados" XD ...

Saudações 😉

Já estou corrigido 😀

Artigo muito bom, Perseus. De qualquer forma, gostaria de fazer algumas observações para que as informações sejam mais completas:

Tenha cuidado ao aplicar permissões recursivamente (chmod -R) porque podemos acabar dando aos arquivos muitas permissões. Uma maneira de contornar isso é usar o comando find para distinguir entre arquivos ou pastas. Por exemplo:

find /var/www -type d -print0 | xargs -0 chmod 755find /var/www -type f -print0 | xargs -0 chmod 644

Outra coisa: estabelecer privilégios em diretórios ou arquivos não é um método infalível de proteção da informação, pois com um LiveCD ou colocando o disco rígido em outro PC não é difícil acessar as pastas. Para proteger as informações confidenciais, é necessário usar ferramentas de criptografia. Por exemplo, TrueCrypt é muito bom e também é multiplataforma.

E, finalmente: só porque a maioria dos usuários não altera os privilégios do sistema de arquivos no Windows, não significa que seja impossível fazer isso. Pelo menos o sistema de arquivos NTFS pode ser protegido tanto quanto um EXT, eu sei porque em meu trabalho tenho partições completas sem permissões de execução ou gravação, etc. Isso pode ser feito por meio da guia de segurança (que geralmente está oculta). O principal problema do Windows é que suas configurações padrão permitem tudo.

Muito obrigado por expandir o tópico;). Em quanto a:

[...] establecer privilegios sobre directorios o archivos no es un método infalible para proteger la información, ya que con un LiveCD o poniendo el disco duro en otra PC no es difícil acceder a las carpetas [...]Você está absolutamente certo, mesmo com o Win acontece a mesma coisa, possivelmente mais tarde falaremos sobre as várias ferramentas que nos ajudam a criptografar nossas informações.

Saudações 😀

Hugo amigo como vai você 😀

O problema com o TrueCrypt ... a licença é algo "estranho" que possui, você pode nos contar mais sobre isso? 🙂

Saudações compa

A licença TrueCrypt será um pouco estranha, mas pelo menos a versão 3.0 da licença (que é a atual) permite o uso pessoal e comercial em estações de trabalho ilimitadas, e também permite copiar, revisar o código-fonte, fazer modificações e distribuir trabalhos derivados ( contanto que seja renomeado), então se não for 100% gratuito, francamente, está bem perto.

O velho Perseus deixa o resto da equipe mal com seus artigos por ser tão completo.

Ninguém aqui é melhor do que ninguém né? E muito menos melhor do que eu HAHAHAJAJAJAJA

hahahaha, cuidado amigo, lembre-se que estamos no mesmo barco 😀

Obrigado pelo comentário 😉

Permite, é algo que se aprende dia a dia, não dia a dia, então vamos estudar hehehehe

Excelente artigo Perseus.

Uma dica: não é necessário escrever o sinal a cada símbolo, basta indicá-lo uma única vez. Exemplo:

$ chmod o + r + w komodo.sh

Pode parecer

$ chmod o + rw komodo.sh

mesmo com

$ chmod g + rwx komodo.sh

também pode parecer

$ chmod g + r-wx komodo.sh

seguindo esse formato, você pode fazer isso

$ a-rwx, u + rw, g + w + ou example.txt

nota: a = todos.

Saudações.

Nossa, amigo, eu não sabia, obrigado por compartilhar 😀

Artigo muito bom, tudo muito bem explicado.

É mais confortável para mim alterar as permissões dos arquivos de forma oculta e mais clara. Acho que é o suficiente para entender o outro jeito, mas isso foi há muito tempo hahaha

Olá pessoal, perseu; Gostei muito da página. Eu gostaria de poder colaborar com isso. É possível? Ao clicar no meu nick você tem referências !! haha.

Costumo fazer publicações esporádicas, e sou cada vez mais ativista do SL, algo que não vou abandonar na minha vida enquanto estiver disponível e tiver alguns dedos. Bem, acho que eles têm meu e-mail. um abraço e força com o projeto que me parece «blogueiras unidas!», ACA ES LA TRENDENCIA !! É assim que a teia do futuro é criada.

Hahahahaha, seria um grande prazer para você se juntar a nós, deixe elav ou gaara ver o seu pedido 😉

Se cuida e espero ver você aqui em breve 😀

Estou escrevendo um e-mail para você agora (para o endereço que você colocou no comentário) 🙂

Tenho uma dúvida. Como você pode aplicar permissões aos diretórios e que estes não alterem seus atributos, independente do usuário que os modifique, incluindo o root.

Saudações.

Ao melhor este artigo Esclareço um pouco ..

Bem escrito este artigo, obrigado por compartilhar conhecimento

Como tem sido útil, esperamos vê-lo aqui novamente. Saudações 😉

Artigo muito bom.

Estou muito feliz que tenha sido útil para você, saudações 😉

A verdade não concordo no linux mover um arquivo para uma pasta do sistema é uma dor de cabeça. você tem que fornecer permissão para tudo e inserir sua senha. no windows mover arquivos é fácil, mesmo na mesma pasta do windows. todo um procedimento para mover um arquivo para uma pasta no linux quando no windows é mais fácil copiar e colar. Eu uso os dois sistemas operacionais. hortelã 2 canela maia e windows 13

Eu uso o Linux há alguns anos e, honestamente, não tenho esses problemas há algum tempo.

Posso mover arquivos / pastas sem nenhum problema, e meu HDD está particionado em 2. Obviamente, para acessar a outra partição na 1ª vez preciso colocar minha senha, mas nunca mais.

Se você tiver um problema raro, diga-nos, teremos prazer em ajudá-lo 😉

Artigo correto no que diz respeito à parte Linux. Em seus comentários sobre o gerenciamento de permissões no Windows: Você não sabe como as permissões são definidas. O controle destes de um poder muito maior (exceto em versões de 16 bits, Windows 95, 98, Me e telefones celulares) a como eles são gerenciados no sistema pinguim e de uma granularidade sublime, e que fique registrado que eu lido com ambos sistemas operacionais sem manias contra nenhum de nós.

Meu conselho: faça um pouco de pesquisa e você perceberá que nenhum programa externo é necessário. Para todos muito bem. 😉

Artigo muito bom. O assunto das permissões é uma coisa interessante de aprender. Já me aconteceu uma vez não conseguir acessar um arquivo em um caminho longo, porque não tinha permissão de execução em um dos diretórios. Também é bom saber pelo menos a existência de permissões especiais como o Sticky bit.

PS: Eu acompanho o blog há algum tempo, mas não me inscrevi. Eles têm artigos muito interessantes mas o que mais me chamou a atenção é o tratamento entre os usuários. Além do fato de que pode haver diferenças, em geral, todos procuram se ajudar contribuindo com suas experiências. Isso é algo notável, ao contrário de outros sites cheios de trolls e flamewars 😉

Muito interessante, mas aprendi diferente sobre as permissões, ao invés de em Octal, em Binário, então se, por exemplo, "7" é 111, significava que tinha todas as permissões, então se você colocar 777 você dá todas as permissões para todos os usuários, grupos ...

Uma saudação.

Impressionante, conciso, claro e direto ao assunto.

Que bom artigo, parabéns e obrigado por todos os esclarecimentos… ..

hi2.

Nossa se eu aprender muito com seus tutoriais, me sinto um gafanhoto nesse imenso campo que é o Linux, mas limitando o que o Hugo uma vez disse aqui, nessa fila de comentários se colocarmos um live cd e se nossos arquivos não estiverem criptografados não sobrou muito para proteger, além disso, no Windows, acho que não houve muitos problemas em criar um usuário administrador e uma conta limitada dentro do sistema operacional win e, assim, proteger os dados da sua conta de administrador…. Mas realmente muito obrigado por este artigo, sou mais conhecedor do assunto graças a você ...…

A verdade é que eu queria rodar um xD executável e ele me disse permissão negada ao abrir e escrever arquivos x mas eu li um pouco aqui e aprendi algo e serviu para ver as permissões que aquela pasta que continha os arquivos e o executável tinha a última coisa que lembro que fiz foi que queria acessar uma pasta e como o nome era longo mudei-o e entre xD fácil, então olhei as permissões e olhei algo que dizia sobre adm fui para o arquivo coloque as propriedades e selecionei algo que dizia adm então sem remover as propriedades Entre na pasta e depois rode o executável e ele conseguiu iniciar sem problemas agora o que não sei é o que fiz xD Realmente não sei acho que foi porque mudei o nome da pasta mas não sei e obrigado consegui executá-la. Sem problemas.

Olá, tenho algumas perguntas,

Eu tenho um sistema web que deve gravar uma imagem no servidor Linux,

o detalhe é que não permite registrá-lo, tente alterar as permissões mas não conseguiu,

Eu sou novo nisso, porque gostaria que você me guiasse, obrigado.

Vai que isso me ajudou, muito obrigado pela contribuição.

Pessoalmente, a documentação me ajudou a aprender, o que foi colocado em prática em uma atividade do meu trabalho.

As práticas relevantes que fiz foram no Debian. Parabéns e saudações.

Excelente tutorial sobre permissões em GNU / Linux. Minha experiência como usuário Linux e como administrador de servidores baseados em uma distribuição GNU / Linux é que muitos dos problemas técnicos que podem surgir são baseados no gerenciamento de permissões para grupos e usuários. Isso é algo que deve ser levado em consideração. Parabenizo Perseus por seu blog e também estou interessado em unir forças GNU neste blog. Saudações do México, camaradas!

Olá, antes de mais nada te parabenizo muito bem o artigo e eu te consulto que tenho este caso: 4 ———- 1 root root 2363 Feb 19 11:08 / etc / shadow com um 4 forward como essas permissões seriam lidas.

obrigado

Windows: Selecionamos pasta, botão direito, propriedades> aba Segurança, lá você pode adicionar ou deletar usuários ou grupos, e cada um colocar as permissões que desejar (ler, escrever, controle total, etc.). Eu não sei o que diabos você quer dizer

A propósito, eu uso o linux diariamente, eu uso o elementary, baseado no ubuntu.

Vá bem

maravilhosamente, é o artigo mais bem explicado

obrigado

parceiro:

Muito boa contribuição, me ajudou muito.

Obrigado.

Filho da puta nem funciona.

Quantos de vocês já notaram que quando nos sentamos atrás de um computador “Windows” Essa parte é totalmente mentira, pois desde o Windows NT, antes mesmo do Windows 98 e aquele problema de não ter segurança é totalmente falso.

A segurança no Windows é algo que a Microsoft leva muito a sério por ser o sistema operacional de desktop mais usado atualmente.

O artigo é bem explicado sobre as permissões do GNU / Linux mas você balançou como sempre acontece nesses artigos que quem o escreve não usa o Windows ou não sabe como usá-lo porque não gosta dele e só consegue uma crítica negativa.

O que deve ser enfatizado é que o Windows é muito seguro em seu sistema de arquivos com ACL (Lista de Controle de Acesso) característica que carrega no Windows de todo Windows NT que torna o sistema de arquivos muito seguro. No GNU / Linux, eles também o implementaram.

Desde o Windows Vista o recurso UAC (Controle de Conta de Usuário) implementado e tornando confortável o uso do Windows sem a necessidade de ser um administrador para usá-lo confortavelmente.

Para mim, um bom recurso que eles implementaram porque usar o Windows XP como um usuário sem permissões de administração poderia ser feito, mas em casa, quem o usou assim? quase ninguém por causa do quão desconfortável era não ter algo como o UAC.

E se estiver claro para mim que quem escreveu o artigo sabe o que está escrevendo, embora não tenha explicado a ACL do GNU / Linux.

Olá amigo, boa informação, só queria perguntar

Existe uma maneira de fazer isso, estando no metasploit, dentro da máquina da vítima?

Poderia ser feito com essas permissões para tornar esse arquivo inelegível, ou é impossível, quero dizer, estar dentro do metasploit?

Muito obrigado por este blog, informações muito boas.