Acum cateva zile un scandal uriaș a fost creat pe net de o publicație făcută de Donjon (o consultanță de securitate) în care practic au discutat diferite probleme de securitate ale „Kaspersky Password Manager” mai ales în generatorul de parole, deoarece a demonstrat că fiecare parolă generată ar putea fi spartă de un atac de forță brută.

Și consultanța de securitate Donjon a descoperit că În perioada martie 2019 - octombrie 2020, Kaspersky Password Manager parole generate care ar putea fi sparte în câteva secunde. Instrumentul a folosit un generator de numere pseudo-aleatorii, care a fost singular nepotrivit în scopuri criptografice.

Cercetătorii au descoperit că generatorul de parole a avut mai multe probleme și una dintre cele mai importante a fost că PRNG a folosit o singură sursă de entropie Pe scurt, parolele generate erau vulnerabile și deloc sigure.

„Acum doi ani, am revizuit Kaspersky Password Manager (KPM), un manager de parole dezvoltat de Kaspersky. Kaspersky Password Manager este un produs care stochează în siguranță parolele și documentele într-un seif criptat și protejat prin parolă. Acest seif este protejat de o parolă principală. Deci, la fel ca alți administratori de parole, utilizatorii trebuie să-și amintească o singură parolă pentru a utiliza și gestiona toate parolele lor. Produsul este disponibil pentru diferite sisteme de operare (Windows, macOS, Android, iOS, Web ...) Datele criptate pot fi sincronizate automat între toate dispozitivele dvs., protejate întotdeauna de parola dvs. principală.

„Principala caracteristică a KPM este gestionarea parolelor. Un punct cheie al managerilor de parole este că, spre deosebire de oameni, aceste instrumente sunt bune pentru a genera parole puternice, aleatorii. Pentru a genera parole puternice, Kaspersky Password Manager trebuie să se bazeze pe un mecanism de generare a parolelor puternice ”.

La problemă a atribuit indexul CVE-2020-27020, în cazul în care avertismentul potrivit căruia „un atacator ar trebui să cunoască informații suplimentare (de exemplu, momentul în care a fost generată parola)” este valabil, adevărul este că parolele Kaspersky erau în mod clar mai puțin sigure decât credeau oamenii.

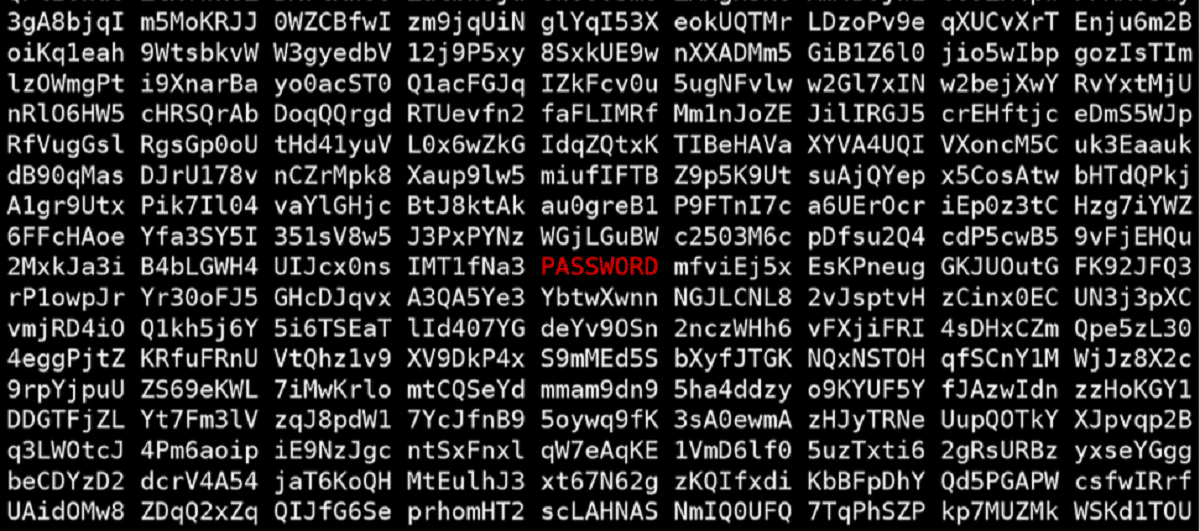

"Generatorul de parole inclus în Kaspersky Password Manager a întâmpinat mai multe probleme", a explicat marți echipa de cercetători Dungeon. „Cel mai important lucru este că a folosit un PRNG inadecvat în scopuri criptografice. Singura sa sursă de entropie a fost timpul prezent. Orice parolă pe care o creați ar putea fi ruptă brutal în câteva secunde. "

Dungeon subliniază că marea greșeală a lui Kaspersky a fost utilizarea ceasului de sistem în secunde ca o semință într-un generator de numere pseudo-aleatorii.

„Aceasta înseamnă că fiecare instanță a Managerului de parole Kaspersky din lume va genera exact aceeași parolă într-o secundă dată”, spune Jean-Baptiste Bédrune. Potrivit acestuia, fiecare parolă ar putea fi ținta unui atac de forță brută ”. „De exemplu, există 315,619,200 secunde între 2010 și 2021, astfel încât KPM ar putea genera maximum 315,619,200 parole pentru un set de caractere dat. Un atac de forță brută pe această listă durează doar câteva minute. "

Cercetătorii din Dungeon a concluzionat:

„Kaspersky Password Manager a folosit o metodă complexă pentru a-și genera parolele. Această metodă a avut drept scop crearea unor parole greu de spart pentru hackerii de parole standard. Cu toate acestea, o astfel de metodă reduce puterea parolelor generate în comparație cu instrumentele dedicate. Am arătat cum să generați parole puternice folosind KeePass ca exemplu: metodele simple, cum ar fi loteriile sunt sigure, de îndată ce scăpați de „polarizarea modulului” în timp ce priviți o literă într-un anumit interval de caractere.

„Am analizat, de asemenea, PRNG-ul Kaspersky și am arătat că este foarte slab. Structura sa internă, o tornadă Mersenne din biblioteca Boost, nu este potrivită pentru generarea materialului criptografic. Dar cel mai mare defect este că acest PRNG a fost însămânțat cu timpul curent, în câteva secunde. Aceasta înseamnă că fiecare parolă generată de versiunile vulnerabile ale KPM poate fi modificată brutal în câteva minute (sau o secundă dacă știți aproximativ timpul de generație).

Kaspersky a fost informat despre vulnerabilitate în iunie 2019 și a lansat versiunea de patch-uri în octombrie același an. În octombrie 2020, utilizatorii au fost informați că unele parole ar trebui regenerate, iar Kaspersky și-a publicat recomandarea de securitate pe 27 aprilie 2021:

„Toate versiunile publice ale Kaspersky Password Manager responsabile pentru această problemă au acum una nouă. Logica generării parolei și alerta de actualizare a parolei pentru cazurile în care o parolă generată nu este probabil suficient de puternică ”, spune compania de securitate

Fuente: https://donjon.ledger.com

Parolele sunt ca niște lacăte: nu există o siguranță 100%, dar cu cât este mai complexă, cu atât este mai mare timpul și efortul necesar.

Destul de incredibil, dar cine nu are acces la computerul ei nici nu poate ajunge la profesor. În zilele noastre, fiecare are propriul computer, cu excepția cazului în care prietenul cuiva merge la el acasă și întâmplător constată că are acel program instalat.

Au avut norocul să aibă codul sursă al programului pentru a putea înțelege cum au fost generați, dacă ar fi fost binar, mai întâi trebuie descompilat, ceea ce este dificil, nu mulți înțeleg limbajul de biți sau direct prin forță brută fără a înțelege cum funcționează.