OTPClient: manager de token TOTP și HOTP gratuit cu criptare încorporată

La începutul anului, am realizat o mare publicație legată de tema Securitatea informațiilor. Mai precis pe tema folosirii Tehnologia 2FA, mai cunoscut în spaniolă, ca „Factor de autentificare dublă” o „Autentificare cu doi factori”. Și, de asemenea, despre cum să instalați aplicații proprietare numite Google Authenticator și Twilio Auth, folosind aplicația grafică numită Software-ul GNOME. În timp ce astăzi, vom explora un apel gratuit și deschis „OTPClient”.

care nu este altceva decât o Aplicație GTK+ pentru gestionarea jetoanelor TOTP și HOTP cu criptare încorporată, adică pentru a gestiona autentificarea cu doi factori, acceptând ambele parole unice bazate pe timp (TOTP)Ca Parole unice bazate pe HMAC (HOTP).

2FA pe Linux: Cum se instalează Google Authenticator și Twilio Authy?

Și ca de obicei, înainte de a intra în subiectul de astăzi despre aplicație „OTPClient”, și mai precis pe versiune disponibilă „2.4.9.1” disponibil în format flatpak, vom lăsa celor interesați următoarele link-uri către câteva postări anterioare conexe. În așa fel încât să le poată explora cu ușurință, dacă este necesar, după ce au terminat de citit această publicație:

Tehnologia „2FA”, mai cunoscută în spaniolă ca „Autentificare cu doi factori” sau „Autentificare cu doi factori”, este o metodă de protecție excelentă, deoarece implementează încă un nivel de validare în activitățile noastre. Și pentru a folosi această tehnologie, există multe aplicații precum Google Authenticator și Twilio Authy. Care, aici vom vedea cum să le instalăm pe GNU/Linux". 2FA pe Linux: Cum se instalează Google Authenticator și Twilio Authy?

OTPClient: software GTK+ pentru autentificare cu doi factori

Ce este OTPClient?

Potrivit dezvoltatorilor săi, în site-ul oficial pe GitHub, este descris pe scurt după cum urmează:

Este un client OTP scris în C/GTK, care acceptă atât TOTP, cât și HOTP. Prin urmare, este foarte sigur și ușor de utilizat pentru autentificarea cu doi factori, acceptând atât parolele unice bazate pe timp (TOTP) cât și parolele unice bazate pe HMAC (HOTP).".

În timp ce, în a lui site-ul oficial pe FlatHub, descrieți-l mai pe larg după cum urmează:

Este o aplicație GTK ușor de utilizat pentru a gestiona în siguranță jetoanele TOTP și HOTP. În acesta, conținutul este criptat pe disc folosind AES256-GCM și parola principală este obținută folosind PBKDF2 cu 100k iterații și SHA512 ca algoritm hash. De asemenea, permite să importați/exportați copii de rezervă din/în OTP și să importați copii de siguranță din aplicația Authenticator+.".

caracteristici

În prezent, unii dintre ai lui cele mai remarcabile caracteristici sunet:

- Acceptă setarea personalizată a cifrelor (între 4 și 10 inclusiv).

- Vă permite să setați o perioadă personalizată (între 10 și 120 de secunde inclusiv).

- Baza de date locală este criptată cu AES256-GCM.

- Cheia este obținută folosind PBKDF2 cu SHA512 și 100k iterații.

- Fișierul decriptat nu este niciodată salvat (și sperăm că nu este schimbat niciodată) pe disc.

- Conținutul decriptat se află într-un buffer de „memorie sigură” alocat de Gcrypt.

- Include suport atât pentru TOTP, cât și pentru HOTP; suport algoritm SHA1, SHA256 și SHA512; și suport pentru codurile Steam.

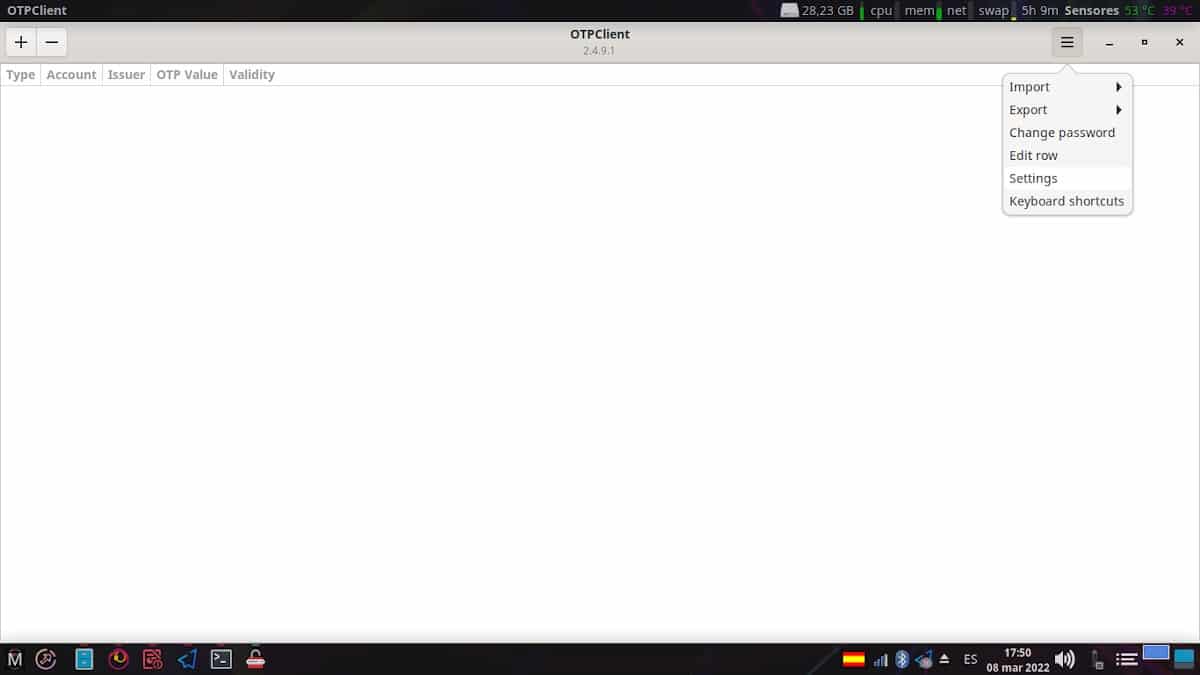

- Vă permite să importați copii de rezervă criptate ale Authenticator Plus; importați și exportați copii de rezervă criptate și/sau simple și OTP; importați și exportați copii de rezervă brute FreeOTPPlus (numai în format URI cheie); și importați și exportați copia de rezervă brută Aegis (numai în format json).

Revizuirea aplicației

Înainte de a începe revizuirea acestei aplicații, este de remarcat faptul că aceasta va fi testată pe reskin denumit MiracleOS 3.0 MX-NG-22.01 pe baza MX-21 (Debian-11) cu XFCE și pe care le-am explorat recent aici.

Descărcare și instalare

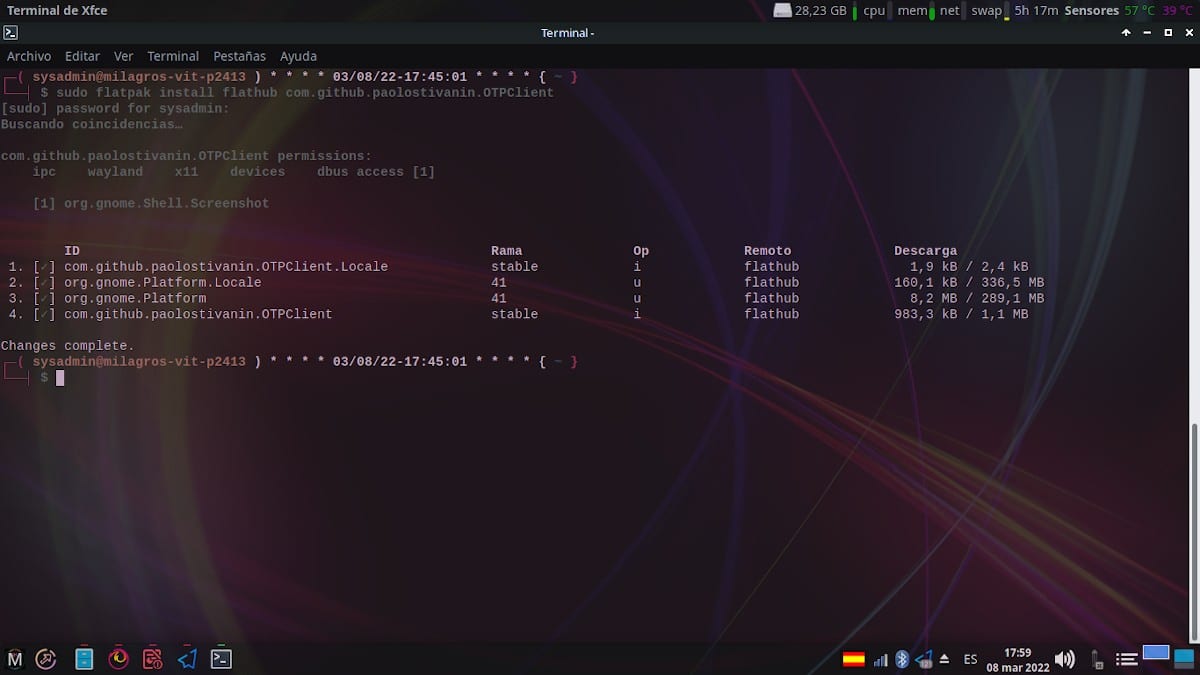

Pentru tine descarca si instaleaza am executat următoarele prompt de comandă într-un terminal (consola), după cum se arată mai jos:

«sudo flatpak install flathub com.github.paolostivanin.OTPClient»

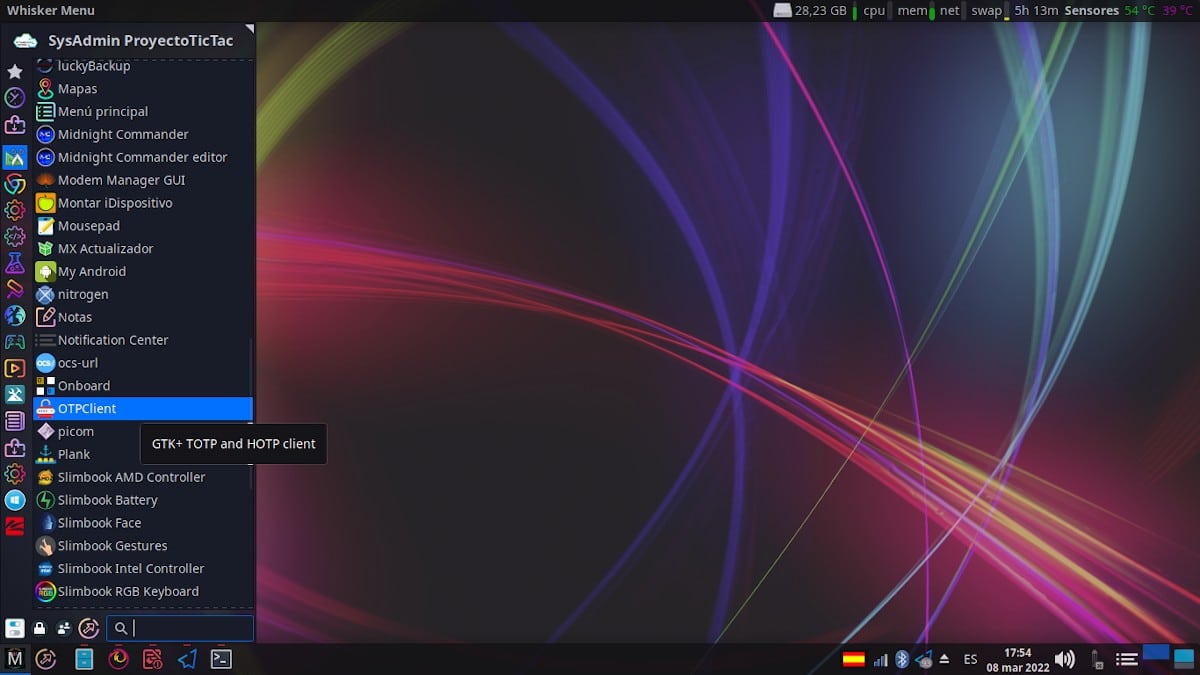

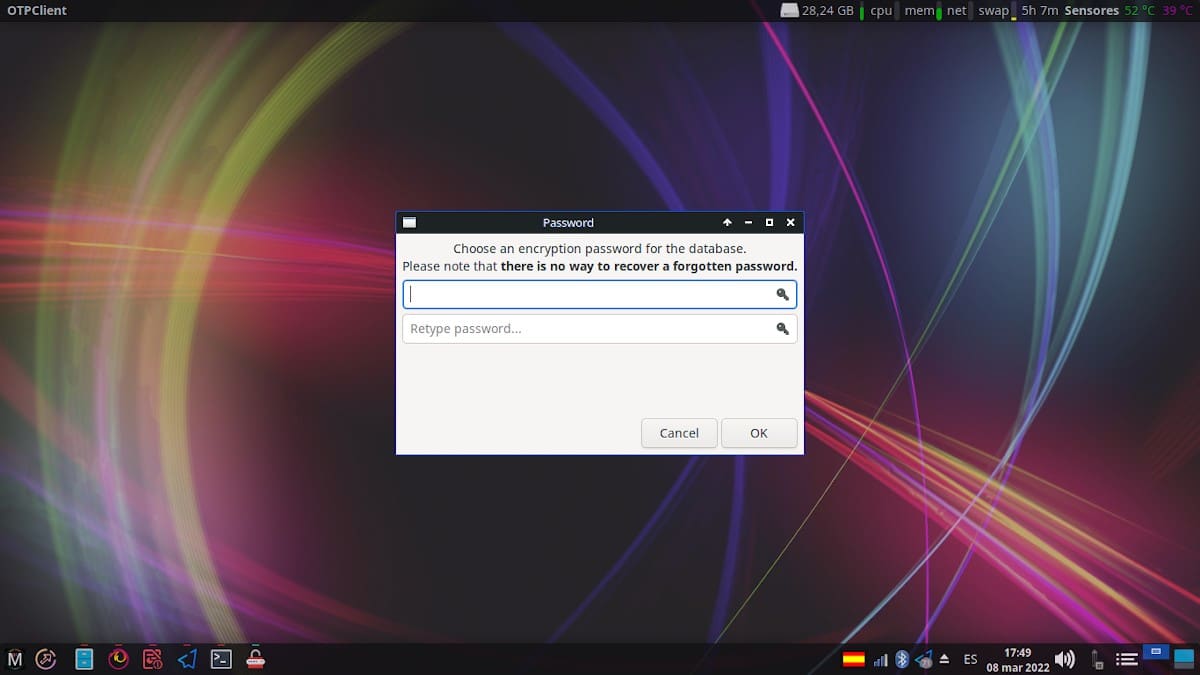

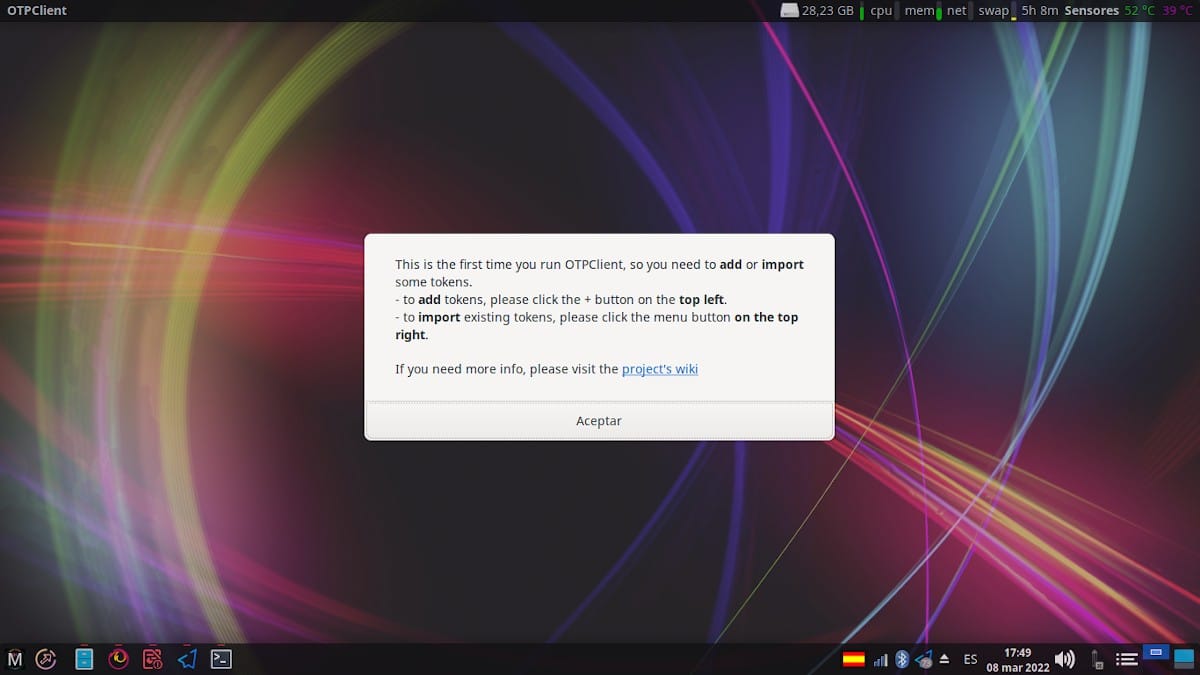

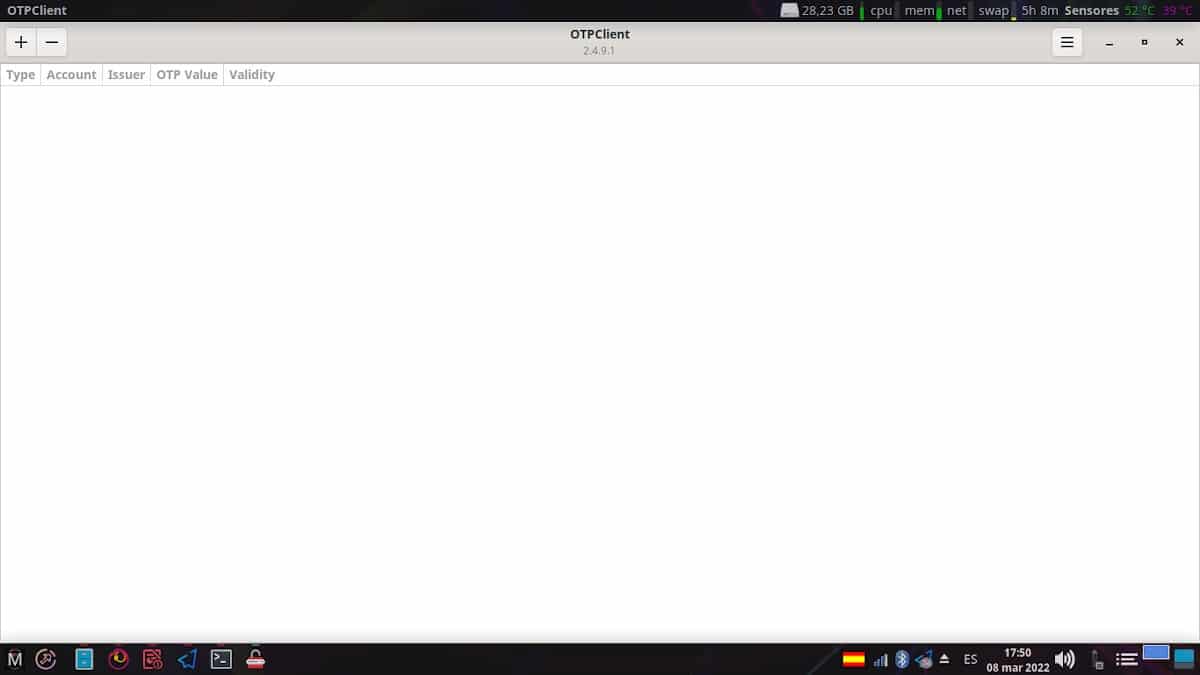

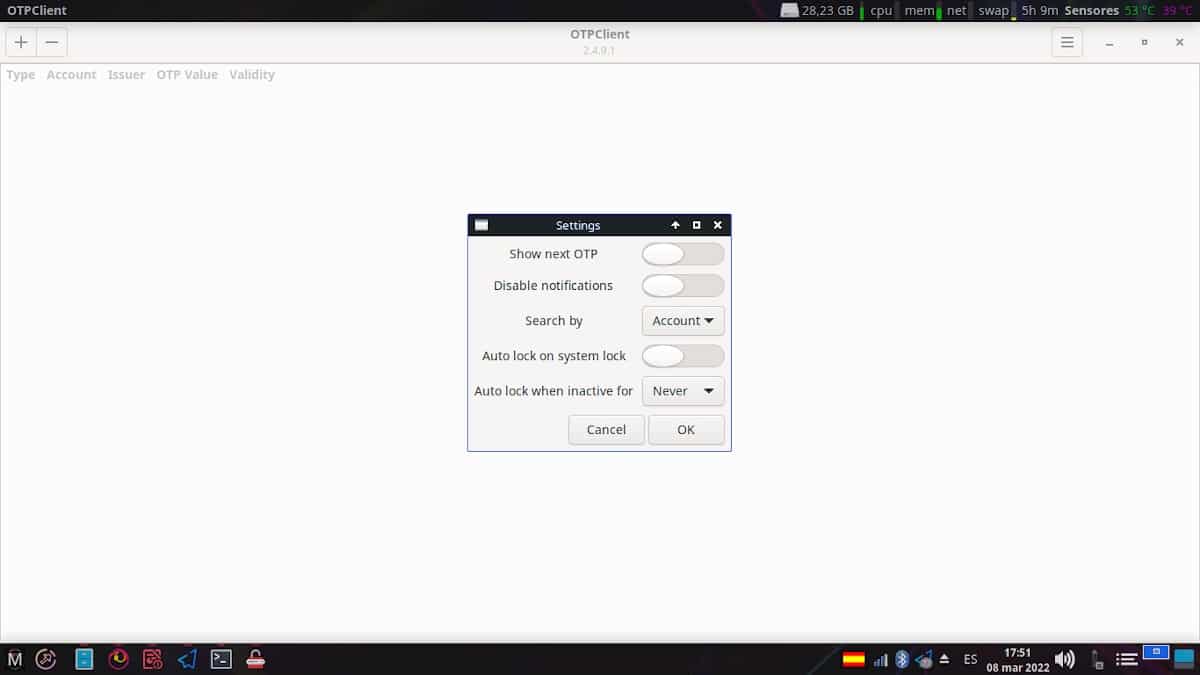

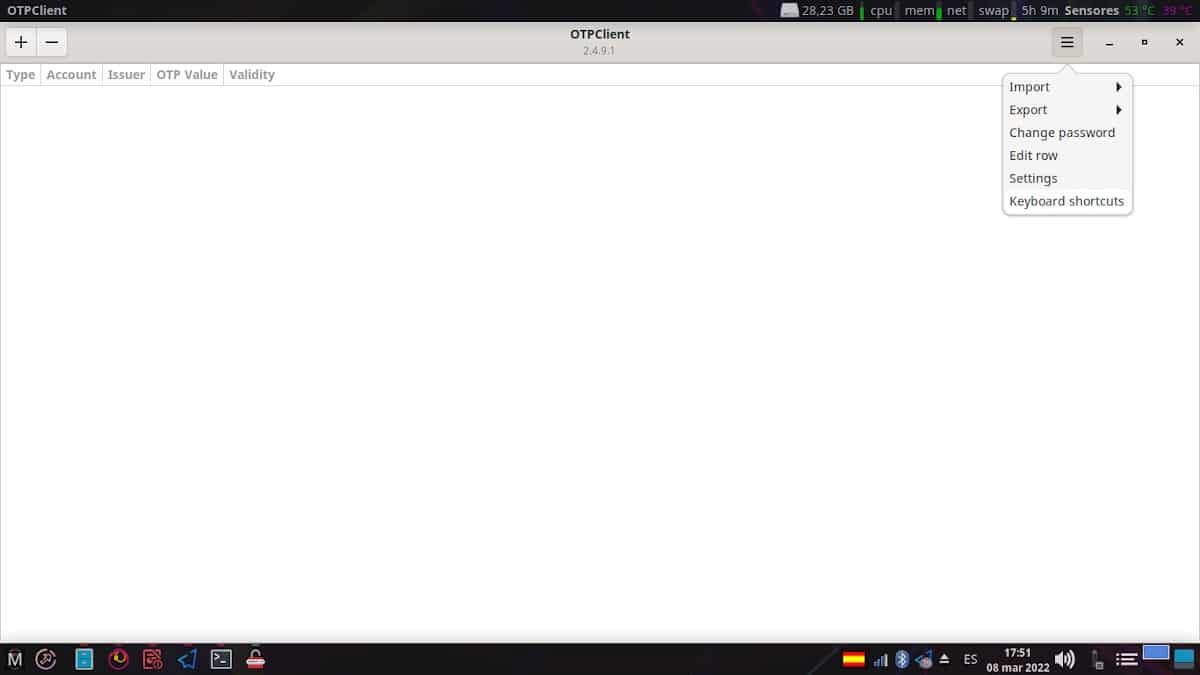

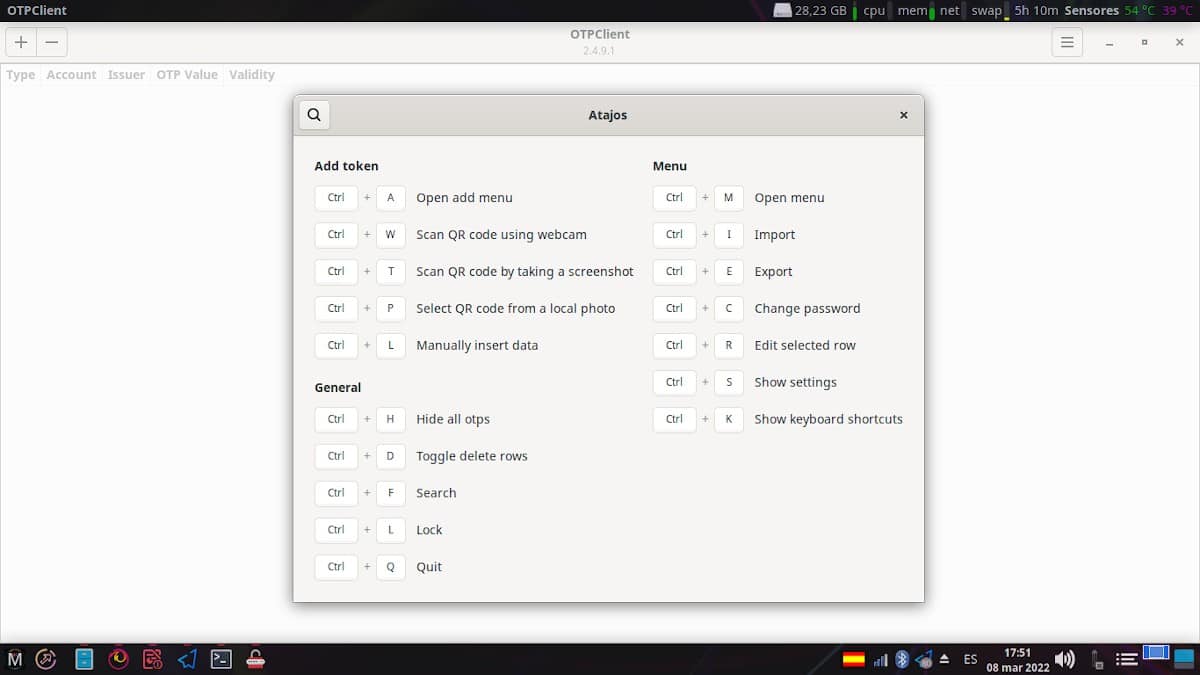

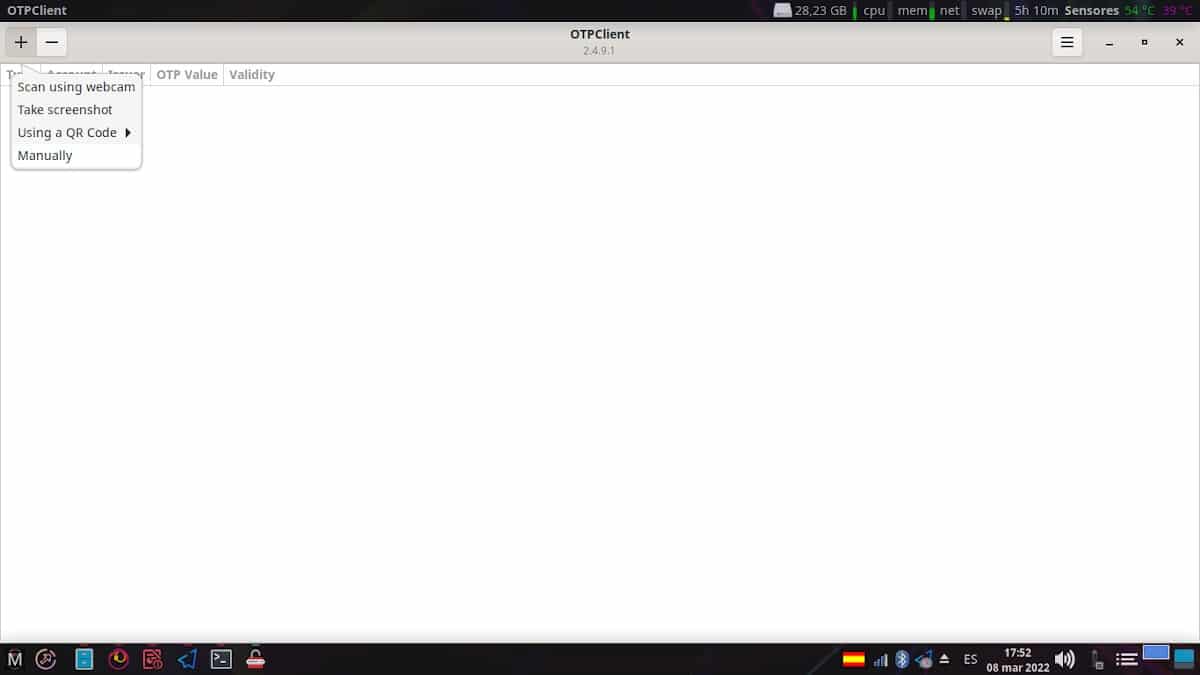

Execuție și explorare

Odată instalat, îl putem porni și explora, așa cum se arată mai jos:

Pentru mai multe informații despre „OTPClient”, puteți explora următoarele link-uri:

Rezumat

În rezumat, sperăm că acest ghid sau tutorial pentru instalați „OTPClient”, instalând cea mai recentă versiune disponibilă prin intermediul Manager de pachete Flatpak, să fie de mare folos multora, în special celor care au nevoie să acceseze aplicații și servicii online importante, prin autentificare cu doi factori, atât de mult parole unice bazate pe timp (TOTP)Ca Parole unice bazate pe HMAC (HOTP).

Sperăm că această publicație este foarte utilă pentru întreg «Comunidad de Software Libre, Código Abierto y GNU/Linux». Și nu uitați să îl comentați mai jos și să îl distribuiți altora pe site-urile, canalele, grupurile sau comunitățile de rețele sociale sau sistemele de mesagerie preferate. În cele din urmă, vizitați pagina noastră de pornire la «DesdeLinux» pentru a explora mai multe știri și pentru a vă alătura canalului nostru oficial Telegrama de DesdeLinux.