Zilele trecute lucram la întreținerea unor mașini virtuale (VM, Mașină virtuală) și mi s-a întâmplat să nu-mi amintesc de parola de Rădăcină nici de la niciun alt utilizator. Oh! Biata de mine, ce mizerie am primit! !Ce am facut!? În ce moment am schimbat parola pe care nu mi-o amintesc? Apoi au urmat câteva gânduri pe care nu le pot reproduce, dar vă puteți imagina ...

Căutând pe blog am găsit o postare veche de la prietenul meu plin de viață alin Schimbați parola de root pe Debian / LMDE. Din păcate nu a funcționat pentru mine, așa că iată o altă metodă.

Ei bine, adevărul este că nu și-a amintit parola și nici cea pe care a păstrat-o în KeePassX nu a funcționat, pentru niciun utilizator. Așa că, după ce am renunțat la încercarea celor o mie și una de taste care mi-au trecut prin cap, m-am hotărât să fac o resetare la parola de Rădăcină de la GRUB pentru draga mea Debian.

Editarea opțiunilor GRUB

Procesul este relativ simplu și tot ce avem nevoie este să avem GRUB instalat (ca să nu mai vorbim că trebuie să avem acces pentru a vedea pornirea mașinii, nu?). În cazul meu, m-am conectat cu virt-manager (Am VM-urile cu KVM) și am repornit mașina, dar acest lucru funcționează și pentru o mașină reală.

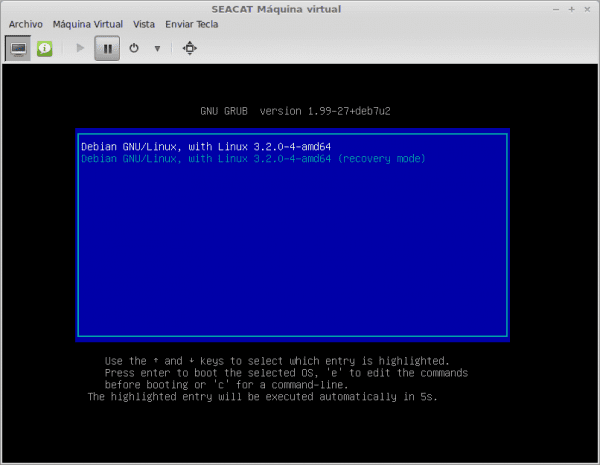

Atunci când GRUB începe trebuie să edităm opțiunile de boot prin apăsarea tastei e.

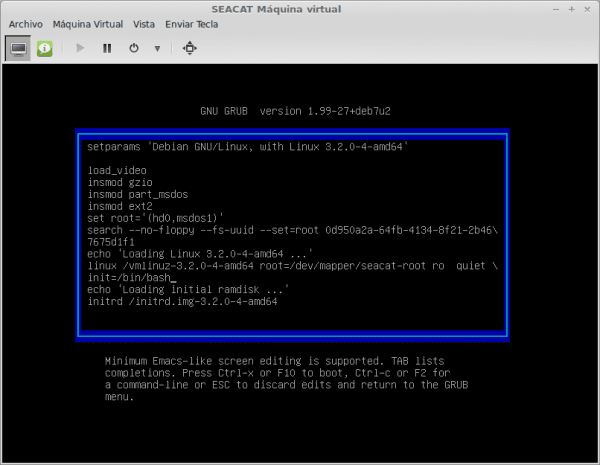

Acum trebuie să edităm opțiunile cu care începe sistemul. Trecem la linia care încarcă nucleul sistemului de operare. Linia care începe cu linux:

echo 'Încărcare Linux 3.2.0-4-amd64 ...' linux /vmlinuz-3.2.0-4-amd64 root = / dev / mapper / seacat-root ro quiet

Și adăugăm:

init=/bin/bash

După cuvânt liniştit. Linia ar trebui să fie:

linux /vmlinuz-3.2.0-4-amd64 root=/dev/mapper/seacat-root ro quiet init=/bin/bash

Odată ce acest lucru a fost editat, trebuie doar să pornim aparatul. După cum se spune în imagine, cu Ctrl+x o F10 începem sistemul cu aceste opțiuni.

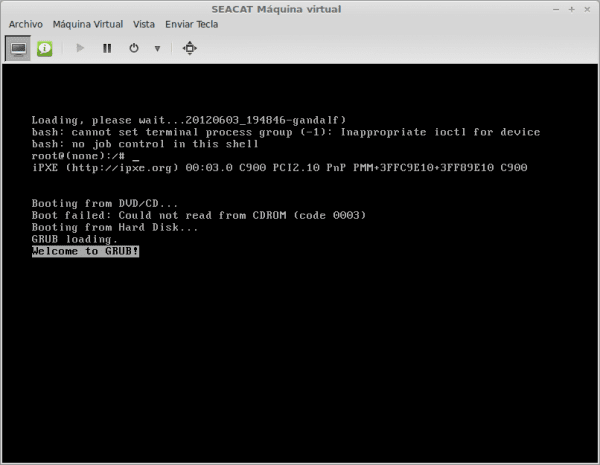

Aceasta va returna un shell și putem edita fișierul / etc / shadow.

Eliminarea parolei Root

În a patra linie a imaginii, promptul apare după cum urmează:

root@(none):/#

Primul lucru pe care trebuie să-l facem este să urmărim Sistemul de fișiere astfel încât să aibă permisiuni de scriere. Pentru aceasta executăm:

root@(none):/# mount -o remount rw /

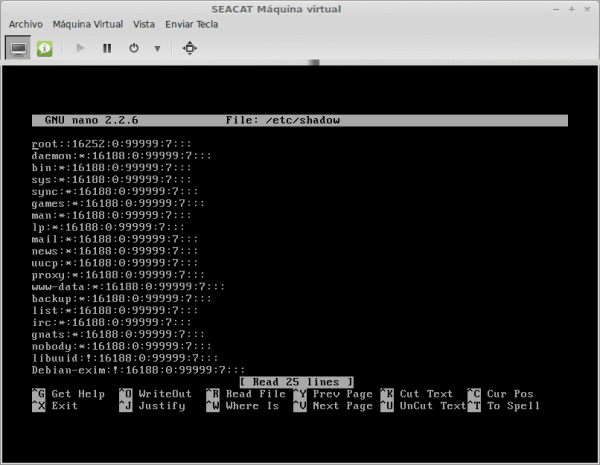

Acum da, putem continua să edităm cu nano fișierul / etc / shadow.

Dosarul / etc / shadow în prima linie aveți informațiile despre rădăcină. Pentru fiecare linie avem un set de câmpuri și acestea sunt separate prin două puncte (:).

Primul câmp corespunde numelui de utilizator, al doilea câmp este hash-ul corespunzător parola. Ceea ce trebuie să facem este să ștergem toate caracterele astfel încât să fie fără parola de rădăcină. După cum se vede în imagine:

Salvăm fișierul cu Ctrl+o și am plecat cu nano Ctrl+x. Acum trebuie doar să repornim mașina. Când sistemul ne cere să ne autentificăm, putem intra ca rădăcină fără să trebuiască să intre niciunul parola.

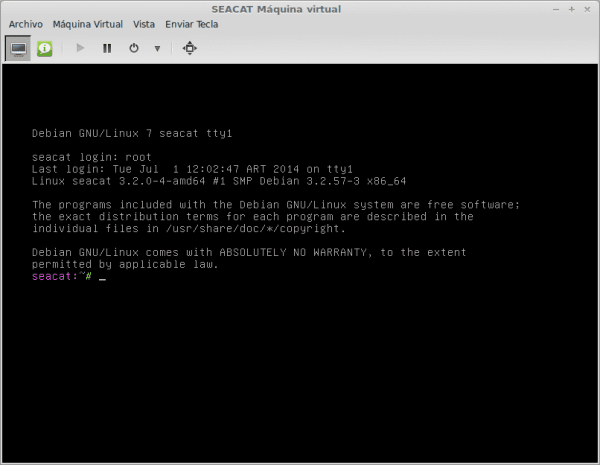

Odată ce sistemul pornește, intrăm ca rădăcină iar acum putem fugi passwd și am stabilit una nouă parola de rădăcină:

# passwd

Sper că a servit!

Acesta este unul dintre acele elemente pe care trebuie să le aveți la îndemână, atunci când apare o catastrofă. Asta se întâmplă mai devreme sau mai târziu!

Am rezolvat-o într-un mod foarte asemănător, dar fără a fi nevoie să ating umbre. În blogul meu vă spun cum am făcut-o.

http://unbrutocondebian.blogspot.com.es/2014/03/restablecer-la-contrasena-de-root.html

BUNA LITOS, SUNT MEGAFAN DIN BLOGUL TAU !!!!

Foarte bun tuto. Mi-a plăcut cum ați făcut resetarea parolei root.

Aceasta este o încălcare teribilă a securității !!! ... dacă funcționează.

Cum să faceți pentru a o evita? Aveți idei?

Nu este un eșec de securitate, este o modalitate de a recupera sistemul de la o problemă gravă, cum ar fi uitarea parolei de administrator.

Din acest motiv, CPD-urile au acces restricționat, pentru a vă împiedica să jucați cu grub. Dar dacă prevedeți că acest lucru nu este suficient sau accesul nu poate fi limitat, atunci trebuie să protejați grub

https://blog.desdelinux.net/como-proteger-grub-con-una-contrasena-linux/

Relaxează-te, în viață nimic nu este sigur! Trebuie doar să fii conștient de tot, să fii actualizat, monitorizat! 🙂

Sunt de acord cu partenerul, acest lucru permite oricui să acceseze computerul nostru, serios, nu?

Defect de securitate? Parcă ai spune că opțiunea reseteaza parola e-mailul dvs. a fost periculos.

urmând partiționarea clasică și criptând unele partiții / foldere cu informații personale, separând / root / home / usr / var / boot și atât de multe puncte de montare încât sunt acum pe o partiție.

Salutări colegi, blog foarte bun și ghid foarte bun, am vrut să clarific că acest pas root @ (none): / # mount -o remount rw / nu este necesar în sistemele bazate pe debian și în multe sisteme bazate pe Red Hat, și doar câteva Distribuțiile bazate pe Gentoo sunt cele care necesită acest pas, pur și simplu rulați passwd după efectuarea pașilor descriși pentru a intra în sistem fără o parolă root

Un tutorial foarte bun, așa cum se spune mai sus, în caz de dezastru, se salvează, dar acest lucru este aproape întotdeauna evitat cu un control bun al treptelor.

Vă mulțumim pentru distribuire.

Salutări.

la favorite sau marcaje = D

Deci, practic, dacă cineva dorește să acceseze computerul meu, trebuie doar să îl repornească, să acceseze grub, violon și voila.

Da, cu excepția cazului în care protejați parola Grub, ceea ce se poate face în siguranță.

Nu vă speriați, dacă tipul rău din film are acces fizic la computer și știe ceva, este inevitabil că își va atinge obiectivele.

Această metodă grub vă face un pic mai ușor să faceți ceea ce ați putea întotdeauna chroot de pe un live-cd / dvd.

Dar dacă utilizatorul care deține computerul schimbă parola root, își va da seama de ce nu va mai putea intra.

Lucrul înșelător ar fi ca cineva să chrooteze dintr-un live-cd / dvd și să facă o copie a fișierului / etc / shadow pe un pendrive pentru a se distra cu john-the-rupper pe propriul computer, ar fi înșurubat pentru că nu ați ști dacă parolele dvs. de root și de utilizator au fost sparte.

Compa vă mulțumesc foarte mult

Bună ziua, din câte văd, presupui că toți cei care îți citesc tutorialul trebuie să fie un expert cel puțin avansat în manipularea Linux-ului, dar dacă nu este !!!!! Așa că mă întreb ce este nano-ul și cum îl deschid, cu ce comandă și unde plasez acea comandă? Fișierul / etc / shadow, unde este acel fișier și cum ajung în acel folder pentru a putea face ceea ce spune acest tutorial. „EYE” Nu critic tutorialul, dimpotrivă, este foarte bun, excelent, dar trebuie să te gândești și la cei care nu știu (mă includ eu) multe despre gestionarea comenzilor în Linux. Îți explic, am presupus că scrierea nano va deschide editorul și așa a făcut, dar apoi nu am știut cum să ajung la / etc / shadow în timp ce se afla în nano. Și scuzați restul utilizatorilor, dar nu toți suntem experți, mulți dintre noi suntem doar elevi entuziaști…. mai multe detalii ... Mulțumesc ...

grozav astăzi mi s-a întâmplat ceva similar și am știut că prin grub se face și crede-mă de mai multe ori am făcut-o, dar mult mai complicat

În acest tutorial îl explică foarte simplu, îl voi aplica dacă este posibil săptămâna aceasta

vă mulțumesc pentru contribuția dvs. o mie de felicitări

BUE - NÍ - DA - MO.

M-a salvat de reformatarea Debian.

Acest lucru este valabil și pentru Debian 8, cu care l-am testat.

Mulțumesc mult.

Nu a funcționat pentru mine, încă mai am aceeași problemă, nu știu dacă trebuie să văd faptul că instalez debian în modul grafic în virtualbox, aș vrea să mă ajuți: /,

Grozav! Formatasem o notă cu debian 8 și m-a lovit când am uitat permisul. Sunt de acord că nu este un „eșec”, în orice caz cred că sistemele de securitate pe care le propun sunt foarte puternice. În ceea ce privește utilizatorul care are îndoieli, bine, mai degrabă decât să spună „presupunem că suntem cu toții experți”, aș putea pur și simplu să pun îndoielile, fără prejudecăți ;-D.

Vă mulțumesc foarte mult pentru distribuire!

ps: a trebuit să realizez pasul de montare, am editat pasul de la catelul meu Linux, hehe, dar totuși a trebuit să introduc opțiunile grub pentru a aplica passwd (niciun fel!)

Bună ziua, mai întâi, vă mulțumesc foarte mult pentru contribuție, este exact ceea ce aveam nevoie pentru a nu reinstala Debian 8, dar am o problemă mai gravă și că, atunci când fac tot procesul și pornesc în modul bash, sistemul de operare nu funcționează tastatura ... și nici nu o detectează, nici luminile tastaturii nu funcționează sau nimic, așa că nu pot schimba nimic din modul bash root.

PS: pentru ce merită, am avut o problemă similară când am instalat debian, am instalat încărcătorul de încărcare grub într-o altă partiție independentă și debian într-o altă partiție, am mai experimentat acest lucru cu alte sisteme și a funcționat întotdeauna pentru mine, în acest caz cu debian nu , și esque când debian a început tocmai a instalat interfața grafică nu a funcționat tastatura sau mouse-ul, tocmai când trebuie să puneți parola pentru a începe sesiunea.

MULȚUMIM ÎN AVANS PENTRU AJUTA ALȚII, SALUTĂRI.

Vă mulțumesc foarte mult pentru contribuție. Soluție rapidă și eficientă 😉

Mulțumesc! M-ai salvat! ; D

salut toată lumea am nevoie de ajutor Am făcut tot procesul până unde a trebuit să scriu r mount -o remontează rw / dar unul dintre lucruri a mers greșit și apoi am încercat, dar merge doar atât cât scriu init = / bin / bash îi dau ctrl + x, si de acolo ies niste litere, trec repede dar nu ajunge pe ecranul r mount -o remonteaza rw / ce trebuie sa fac?

Vă mulțumesc foarte mult pentru acest tutorial, mi-a fost cu adevărat foarte util, în debian 9 nu m-a lăsat să intru ca utilizator root și cu asta a fost rezolvat, încă o dată mulțumesc.

Perfect Tuto foarte bine ești un capo!

Buna ziua.

Am încercat să aplic această metodă, dar nu a funcționat pentru mine.

Problema este că, deși putem edita fișierul „umbră”, nu îl putem salva. Editarea acestuia fără a avea privilegii o deschide în modul de citire numai.

Salutări.

[citat] Primul lucru pe care trebuie să-l facem este să remontăm sistemul de fișiere astfel încât acesta să aibă permisiuni de scriere. Pentru aceasta executăm:

root @ (none): / # mount -o remount rw / [quote]

Cred că de aceea trebuie să vă întoarceți la fs.

Cred că îmi amintesc că pentru W a existat și o modalitate de a accesa utilizatorii și de a modifica sau elimina parola, printr-un livecd.

Pasul pentru a-mi lăsa mulțumirile, după caz. M-ai scos dintr-o mare necaz. Am verificat alte bloguri și această soluție a fost cea mai completă și cea mai bine explicată.