Взлом и пентест: адаптируйте свой дистрибутив GNU / Linux к этой области ИТ

Несмотря на то, взлом не обязательно компьютерная область, Pentesting если это полностью. Он взлом или быть хакерСкорее, это общий термин, который обычно больше ассоциируется с образом мышления и образом жизни. Хотя в наше время, когда все связано с IT домен, логично думать, что хакер является компьютерный эксперт по натуре или по специальности.

Принимая во внимание, что термин Pentesting или быть Пентестер, если это что-то явно связано с IT домен, учитывая знания, владение и необходимое использование специальных и современных компьютерных приложений, ориентированных в основном на тему кибербезопасности и криминалистической информации.

Прежде чем полностью погрузиться в тему, мы рекомендуем прочитать 7 предыдущих публикаций по теме, 4 с расширенное использование GNU / Linux в других сферах ИТ и 3 по текущей теме, то есть по теме Хакерство / Хакеры, чтобы дополнить последующее чтение и предотвратить его слишком большой размер.

Следующие публикации, относящиеся к расширенное использование GNU / Linux являются:

И следующие публикации, относящиеся к Хакерство / Хакерская сфера являются:

Взлом и пентестинг: интересная IT-сфера

Уточним термин ниже Взлом / Хакер и срок Пентестинг / Пентестер чтобы затем перейти к советам и рекомендациям, необходимым для ответа на вопрос: Как адаптировать наши дистрибутивы GNU / Linux к ИТ-сфере взлома и пентестинга?

Взлом и хакер

Если говорить с компьютерной точки зрения, то довольно приемлемое и общее определение взлом это:

Постоянный поиск знаний во всем, что связано с компьютерными системами, их механизмами безопасности, их уязвимостями, как воспользоваться этими уязвимостями и механизмами защиты от тех, кто знает, как это сделать. . Взлом, взлом и другие определения

Следовательно, хакер ЭТО человек, который:

Неизбежно использует и доминирует над ИКТ, чтобы получить действенный и действенный доступ к источникам знаний и существующим механизмам контроля (социальным, политическим, экономическим, культурным и технологическим) для внесения необходимых изменений на благо всех. . Движение хакеров: образ жизни и бесплатное программное обеспечение

Пентестинг и пентестер

Между тем он Pentesting можно четко резюмировать как:

Действие или деятельность по атаке компьютерной системы для выявления существующих сбоев, уязвимостей и других ошибок безопасности с целью предотвращения внешних атак. Кроме того, пентестинг на самом деле является формой взлома, только эта практика является полностью законной, поскольку она имеет согласие владельцев тестируемого оборудования, помимо намерения причинить реальный ущерб. . Что такое пентестинг и как обнаружить и предотвратить кибератаки?

Следовательно, a Пентестер можно определить как этого человека:

Его работа - следить за различными процессами или конкретными шагами, которые обеспечивают хорошее обследование и, таким образом, могут выполнять все возможные запросы о сбоях или уязвимостях в системе. Поэтому его часто называют аудитором кибербезопасности. . Что такое пентестинг?

Как адаптировать наши дистрибутивы GNU / Linux к ИТ-сфере взлома и пентестинга?

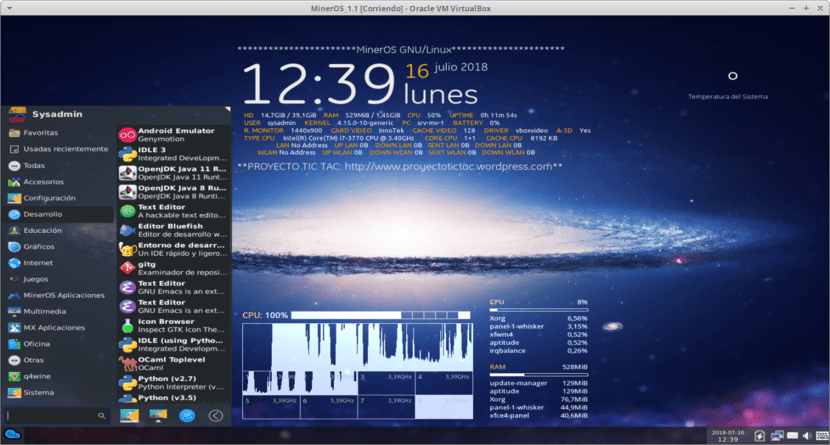

Дистрибутивы GNU / Linux для взлома и пентеста

Конечно, сейчас много Дистрибутивы GNU / Linux специально посвященный IT домен из взлом y el Pentesting, такие как:

- Кали: На основе Debian -> https://www.kali.org/

- Попугай: На основе Debian -> https://www.parrotlinux.org/

- BackBox: На основе Ubuntu -> https://www.backbox.org/

- Кейн: На основе Ubuntu -> https://www.caine-live.net/

- Демон: На основе Debian -> https://www.demonlinux.com/

- Bugtraq: На основе Ubuntu, Debian и OpenSUSE -> http://www.bugtraq-apps.com/

- Арчстрайк: На основе Arch -> https://archstrike.org/

- BlackArch: На основе Arch -> https://blackarch.org/

- Pentoo: На основе Gentoo -> https://www.pentoo.ch/

- Лаборатория безопасности Fedora: На основе Fedora -> https://pagure.io/security-lab

- Wi-FiСлакс: На основе Slackware -> https://www.wifislax.com/

- Дракос: На основе LFS (Linux с нуля) -> https://dracos-linux.org/

- Основы веб-тестирования Samurai: На основе Ubuntu -> https://github.com/SamuraiWTF/samuraiwtf

- Инструмент сетевой безопасности: На основе Fedora -> https://sourceforge.net/projects/nst/files/

- DEFT: На основе Ubuntu -> http://na.mirror.garr.it/mirrors/deft/

- Луковая безопасность: На основе Ubuntu -> https://securityonion.net/

- Santoku: На основе LFS -> https://santoku-linux.com/

- Другие заброшенные проекты: СпайРок, Beini, XiaopanOS, Live Hacking, Blackbuntu, STD, NodeZero, Matriux, Ubnhd2 и PHLAK.

Импорт репозиториев дистрибутивов GNU / Linux для взлома и пентеста

Однако многие из нас используют Дистрибутивы GNU / Linux матери или традиционные напрямую, такие как Debian, Ubuntu, Arch, Gentoo или Fedora, и нам нужно только установить Приложения для взлома и пентеста через наш Менеджер пакетов включен.

А поскольку многие традиционные репозитории не включают в себя полные или самые современные инструменты, мы должны включить репозитории Дистрибутивы GNU / Linux эквивалентные специализированные программы на основе нашей, то есть если мы используем Debian GNU / Linux мы должны импортировать репозитории Кали и попугай, например, для их последующей установки. Конечно, соблюдая пакетные версии Debian GNU / Linux с теми из этих специализированных дистрибутивов, чтобы избежать непоправимого разрыва пакетов или всей операционной системы.

Приготовление

Чтобы импортировать Репозитории Kali в Debian необходимо выполнить следующую процедуру:

- Включите в свой собственный или новый файл .list подходящий репозиторий указанного дистрибутива, среди которых следующие:

# deb http://http.kali.org/kali kali-rolling main non-free contrib

# deb http://http.kali.org/kali kali-last-snapshot main non-free contrib

# deb http://http.kali.org/kali kali-experimental main non-free contrib- Добавьте ключи, запрошенные из репозиториев, используя следующие команды:

# sudo gpg --keyserver hkp://keys.gnupg.net --recv-key 7D8D0BF6

# sudo gpg -a --export ED444FF07D8D0BF6 | sudo apt-key add -Чтобы импортировать Репозитории Parrot в Debian необходимо выполнить следующую процедуру:

- Включите в свой собственный или новый файл .list подходящий репозиторий указанного дистрибутива, среди которых следующие:

# deb http://deb.parrotsec.org/parrot rolling main contrib non-free

# deb http://deb.parrotsec.org/parrot stable main contrib non-free

# deb https://deb.parrot.sh/parrot/ rolling main contrib non-free

# deb https://deb.parrot.sh/parrot/ rolling-security main contrib non-free

# deb http://mirrors.mit.edu/parrot/ parrot main contrib non-free # NORTEAMERICA

# deb https://mirror.cedia.org.ec/parrot/ parrot main contrib non-free # SURAMERICA

# deb https://ba.mirror.garr.it/mirrors/parrot/ parrot main contrib non-free # EUROPA

# deb https://mirror.yandex.ru/mirrors/parrot/ parrot main contrib non-free # ASIA

# deb http://mjnlk3fwben7433a.onion/parrot/ parrot main contrib non-free # RED TOR- Добавьте ключи, запрошенные из репозиториев, используя следующие команды:

# sudo gpg --keyserver hkp://keys.gnupg.net --recv-key 6EB1660A

# sudo gpg -a --export B56FFA946EB1660A | sudo apt-key add -После этого нам нужно только установить наши известные, избранные и самые последние Приложения для взлома и пентеста этих репозиториев, стараясь не нарушить Операционная система Debian GNU / Linux. Для остальной части Дистрибутивы GNU / Linux матери или традиционных, то же самое следует делать с их эквивалентами, как в Арка следуя следующий пример con BlackArch.

Поскольку в противном случае последним вариантом был бы скачать, скомпилировать и установить каждого инструмента Взлом и пентестинг отдельно от официальных сайтов, что иногда рекомендуется. И если кто не знает, какой инструмент Взлом и пентестинг было бы идеально узнать и установить, вы можете щелкнуть следующее ссылка для начала. Хотя есть и простая возможность установки «Fsociety: отличный набор хакерских инструментов».

Заключение

Мы надеемся на это полезный небольшой пост на «¿Cómo adaptar nuestras Distros GNU/Linux al ámbito TI del Hacking y el Pentesting?», изучение различных методов или альтернатив, таких как прямая установка приложений из собственных или внешних репозиториев или использование независимых доступных приложений, представляет большой интерес и полезность для всех «Comunidad de Software Libre y Código Abierto» и большой вклад в распространение замечательной, гигантской и растущей экосистемы приложений «GNU/Linux».

И для получения дополнительной информации не всегда стесняйтесь посещать любой Онлайн-библиотека в качестве OpenLibra y ДжедИТ читать книги (PDF) по этой теме или другим области знаний. А пока, если вам это понравилось «publicación», не переставай делиться этим с другими, в вашем Любимые веб-сайты, каналы, группы или сообщества социальных сетей, желательно бесплатных и открытых как Мастодонт, или безопасно и конфиденциально, например Telegram.

Или просто посетите нашу домашнюю страницу по адресу DesdeLinux или присоединяйтесь к официальному каналу Telegram от DesdeLinux читать и голосовать за ту или иную интересную публикацию на «Software Libre», «Código Abierto», «GNU/Linux» и другие темы, связанные с «Informática y la Computación»И «Actualidad tecnológica».

Для пользователей Fedora / Centos / RHL, поскольку Fedora поддерживает спин под названием Security Lab, вы можете скачать его с https://labs.fedoraproject.org/en/security/

Он не такой полный, как Kali, но имеет несколько применений.

или если вы уже используете Fedora, установите его из терминала с помощью

sudo dnf groupinstall "Лаборатория безопасности"

или из centos, импортирующих репозитории.

Привет Федориано21. Отличный вклад, спасибо за ваш комментарий.