Добрый день. Сегодня я дам вам несколько небольших советов, мы увидим открытые порты, которые у нас есть. Для этого мы будем использовать NMap, поэтому приступим к его установке.

En Debian / Ubuntu:

# apt-get install nmap

затем, чтобы увидеть открытые порты на вашем компьютере. (На местном)

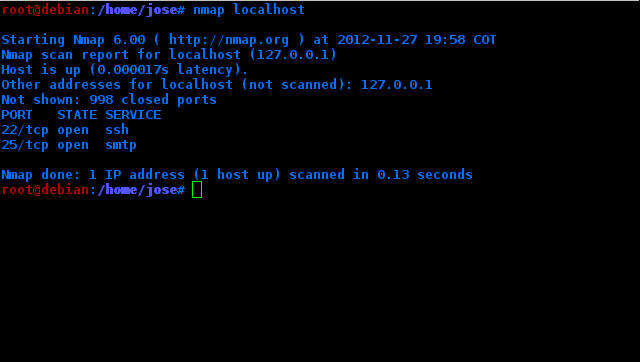

#nmap localhost

Это порты, которые открыты локально, то есть они не обязательно выходят в Интернет.В моем случае 22 открыто для ssh и 25 для smtp.

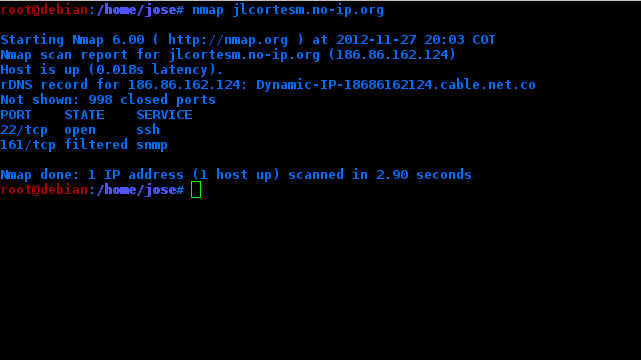

Чтобы увидеть открытые порты на моем компьютере, но в Интернете, я делаю тот же nmap, но с моим IP-адресом

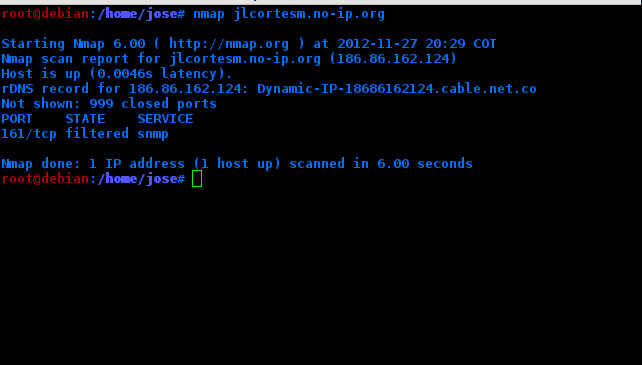

В моем случае кажется, что хост включен, но он не видит открытых портов (он сканирует только 1000). Это потому, что даже если порт на моем компьютере открыт, маршрутизатор фильтрует его.

Но если я открою соответствующий порт на роутере ...

Тот факт, что они могут видеть, какие порты открыты на моем компьютере, представляет определенный риск для моей машины. Итак, я собираюсь немного обезопасить свой ssh-сервер. Для этого я собираюсь изменить порт по умолчанию (22) на любой другой ...

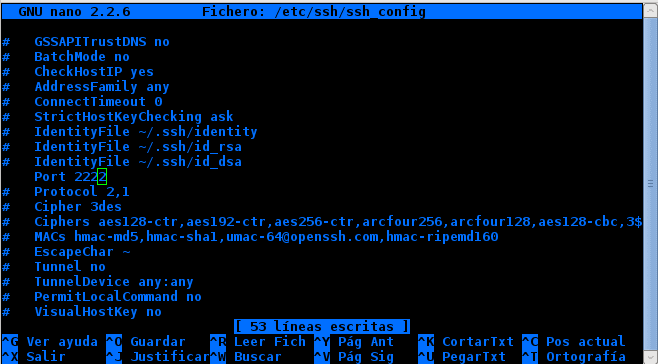

Я захожу как root в файл / и т.д. / ssh_config:

# nano /etc/ssh/ssh_config

пойдем туда, где написано # port 22 .. удаляем # и меняем порт на тот, который хотим ..

В моем случае я буду использовать 2222

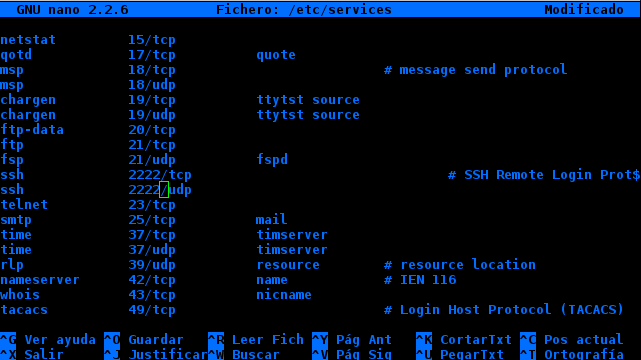

То же самое делаем и ищем в файле слово «порт» / И т.д. / SSH / sshd_config изменив его на тот же порт, который мы собираемся использовать. Теперь редактируем / etc / services

Мы ищем SSH и мы меняем два порта на тот, который мы изменили ранее.

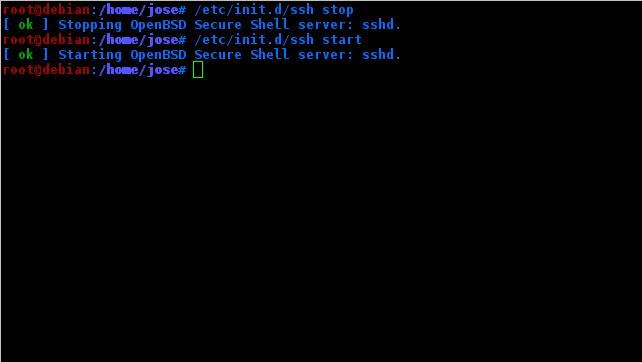

Теперь сбрасываем сервис.

И мы делаем птар снова.

Как вы видете. Ничего о нашем порте и / или ssh сервисе не выходит.

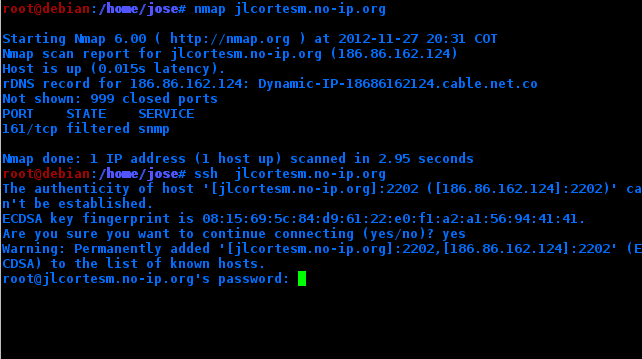

Но работает ли ssh?

КОНЕЧНО.

Важно то, что если вы собираетесь войти с другого компьютера, вам, очевидно, нужно указать порт, который вы используете.

ssh -p 2222 IP (Например)

Таким образом, вы можете изменить порты любых других сервисов.

Saludos.!

Спасибо за подсказку, интересно.

А на испанском? ха-ха-ха-ха-ха

Это наука, я попробовал, и она больше не подключена к Интернету, ха-ха, друг помог мне решить ее после прочтения статьи на коленях, ему это очень понравилось, и он устанавливает ubuntu на свой ноутбук, когда раньше он сказал мне, что это не для него.

привет

ха-ха, я не знаю, что вы сделали не так ... Но я выразился как можно точнее. Но если хочешь, я могу снять для тебя видео. 🙂

Неаааа, мне отказывают в сетях и английском, я давно хотел учиться, и я не нашел действительно терпеливого инструктора, представьте.

Научи 40-летнего мужчину, как будто ему 10, хахахаха

хаха Ничего подобного .. С тусовкой что ли .. Уверен, ты меня понимаешь.

Добро пожаловать на встречу !!

^^

Земляк, отличный вклад.

Осмелюсь запустить этот вызов, чтобы увидеть, не появляется ли порт 2222 oO

Запустите: sudo nmap -v -sS -A -p 1-65535 localhost

PS: сканирование будет медленным ... Я добавляю опцию "-v", чтобы вам не было скучно смотреть, как терминал что-то делает.

Очевидно, если .. Но я про нормальную развертку. Nmap имеет множество опций и функций, и мы знаем, как им пользоваться. ни один порт не ускользнет от него.

Кроме того, всегда есть выход .. Особенно в Linux нет ничего абсолютно безопасного .. Это всего лишь небольшой совет: p

Я не собирался умалять тактику маскировки, но команда nmap, которую я оставляю для тех, кто не помнит порт, который был выбран в качестве замены по умолчанию, хороша (трудно запомнить IP-адреса и порты ...). В моем случае мне пришлось удаленно подключаться через VNC к ПК, порт которых отличается от обычного 5900 или 5901; обычное сканирование скажет мне, что нет порта прослушивания для vnc, так каково же решение? Ответ: Используйте nmap и заставьте его запрашивать все порты. 😉

Конечно, меня это не обидело, мы знаем, что не все полностью безопасно. Есть только уровни безопасности. И всегда есть что-то за пределами ... всегда есть что-то, что нарушает безопасность. Это хороший вклад, вы могли бы сделать небольшой учебник по nmap. 🙂 Привет.

Прекрасное дополнение к предыдущему посту. Не знаю, специально ли вы это сделали, но получилось здорово. 🙂

Это только защита от неясности, к сожалению, с параметром -v nmap он идентифицирует вас, что введенный вами порт соответствует nmap. Чтобы попытаться защитить себя от nmap, вы должны использовать правила iptables, которые также не могут полностью защитить сканирование. Но это работает против новичков в взломе ...

Привет, вопрос, я не понимаю, почему Nmap не удаляет порт после его изменения, приносит ли он диапазон портов для сканирования по умолчанию?

Да, Nmap по умолчанию сканирует 1000 портов. Если мы знаем, как с этим обращаться, этого недостаточно для защиты ssh или любой другой службы от лап Nmap. Лучше всего было бы fail2ban и psad.

@Jlcmux

Позвольте мне внести некоторые исправления в то, что вы опубликовали, я исправляю частично:

1.

«Это порты, которые открыты локально, то есть они не обязательно выходят в Интернет. В моем случае 22-й открыт для ssh, а 25-й - для smtp».

Это не так. Это те порты, которые открыты на хосте, который вы будете сканировать в диапазоне первых 1024 портов, то есть в диапазоне, который NMAP сканирует по умолчанию.

«Это порты, которые открыты локально, то есть они не обязательно выходят в Интернет ..»

Вы должны пояснить, что единственный способ, которым они не «выходят» в сеть, - это находиться на вашем компьютере в плавающей сети (NAT по своему собственному определению, в свою очередь, является примитивным межсетевым экраном) и пока порты не открыты на устройство, которое выполняет NAT (обычно маршрутизатор) и перенаправляет (ПЕРЕАДРЕСАЦИЯ) эти порты на ваш компьютер.

Конечно, если машина подключена напрямую к модему, она будет подключена к сети.

К команде, опубликованной @taregon, которая является правильной для сканирования и касания всех портов машины, вы можете добавить, среди прочего, -sV, чтобы Nmap пытался определить, какая служба работает на каждом порту: sudo nmap - v -sS -sV -A -p 1-65535 локальный хост

пример:

Запуск Nmap 6.25 ( http://nmap.org ) в 2012 12:06 ART

Отчет о сканировании Nmap для localhost.localdomain (127.0.0.1)

Хост завершен (время ожидания 0.00021s).

Не показано: 999 закрытых портов

ВЕРСИЯ ГОСУДАРСТВЕННОЙ СЛУЖБЫ ПОРТА

631 / tcp открыть ipp CUPS 1.6

2222 / tcp открыть ssh OpenSSH 6.1 (протокол 2.0)

2.

«Тот факт, что они могут видеть, какие порты открыты на моем компьютере, представляет определенный риск для моей машины. Итак, я собираюсь немного обезопасить свой ssh-сервер. Для этого я собираюсь изменить порт по умолчанию (22) на любой другой ...

Я захожу как root в файл / etc / ssh_config:

# nano / etc / ssh / ssh_config

мы идем туда, где написано # порт 22 .. мы удаляем # и меняем порт на тот, который нам нужен .. »

НЕТ! Одно не имеет ничего общего с другим!

/ etc / ssh / ssh_config обрабатывает только параметры клиента, поэтому установленный вами порт будет тем, который клиент ssh использует по умолчанию для подключения к серверам ssh вместо порта 22.

Вы только изменяете порт прослушивания, который ищете, изменяя параметр, указанный в файле / etc / ssh / sshd_config.

Наконец, с помощью этого веб-инструмента мы можем проверить, какие порты открыты или не открыты на нашей машине, какие из них скрыты, проверить, что эхо-запрос отключен, и некоторые другие вещи: https://www.grc.com/x/ne.dll?bh0bkyd2

Привет.

Очень хороший обзор. мне нравится спасибо 😀

Отличный учебник птар

🙂 Приветствую !!!

коллеги, а кто-нибудь знает, как я могу узнать открытые порты другого человека ??? с моего компьютера ???

Используйте команду: nmap XXXX

Где x - это IP-адрес компьютера для сканирования

Привет, прежде всего спасибо, что поделились.

У меня проблема, надеюсь, вы можете мне помочь: при выполнении nmap с моим ip с той же машины он указывает, что порт 3306 открыт, а с помощью netstat я вижу, что порт прослушивает; Однако при сканировании с помощью nmap с другого компьютера он не указывает на открытый порт 3306.

Также я уже изменил bin-адрес на 0.0.0.0

Я пытаюсь подключить Java-приложение к БД на сервере LAMP, и приложение работает, потому что я уже делал запросы на другом компьютере, где я настроил сервер Wamp для тестирования, и все в порядке.

Есть идеи? Я не знаю что еще делать