|

Как и все дистрибутивы Linux, Ubuntu уже поставляется с установленным брандмауэром (брандмауэром). Фактически, этот межсетевой экран встроен в ядро. В Ubuntu интерфейс командной строки брандмауэра был заменен несколько более простым в использовании сценарием. Однако ufw (несложный брандмауэр) также имеет графический интерфейс, который очень прост в использовании. В этом посте мы представим пошаговое мини-руководство по использованию gufw, графического интерфейса ufw для настройки нашего брандмауэра. |

Перед установкой gufw неплохо проверить статус ufw. Для этого я открыл терминал и написал:

Статус sudo ufw

В выводе должно быть что-то вроде: «Статус: неактивен». Это состояние брандмауэра по умолчанию в Ubuntu: он установлен, но отключен.

Чтобы установить gufw, я открыл Центр программного обеспечения Ubuntu и начал искать его оттуда.

Вы также можете установить его из терминала, набрав:

sudo apt-get установить gufw

Настройка gufw

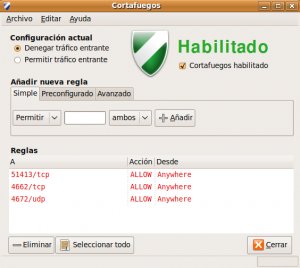

После установки вы можете получить к нему доступ, выбрав Система> Администрирование> Настройки брандмауэра.

Как вы можете видеть на скриншоте, ufw по умолчанию принимает все исходящие соединения и отклоняет все входящие соединения (кроме тех, которые относятся к исходящим). Это означает, что любое используемое вами приложение сможет без проблем подключиться к внешнему (будь то Интернет или часть вашей интрасети), но если кто-то с другой машины захочет получить доступ к вашей, он не сможет.

Все политики подключения хранятся в файле / и т.д. / по умолчанию / ufw. Как ни странно, по умолчанию ufw блокирует трафик IPv6. Чтобы включить его, отредактируйте файл / и т.д. / по умолчанию / ufw и это изменилось IPV6 = нет по IPV6 = да.

Создание собственных правил

Нажмите кнопку «Добавить» в главном окне gufw. Есть три вкладки для создания собственных правил: Предварительно настроенные, Простые и Расширенные.

Из Preconfigured вы можете создать серию правил для определенного количества служб и приложений. Доступные службы: FTP, HTTP, IMAP, NFS, POP3, Samba, SMTP, ssh, VNC и Zeroconf. Доступные приложения: Amule, Deluge, KTorrent, Nicotine, qBittorrent и Transmission.

В Simple вы можете создавать правила для порта по умолчанию. Это позволяет вам создавать правила для служб и приложений, которые недоступны в Preconfigured. Чтобы настроить диапазон портов, вы можете установить их, используя следующий синтаксис: PORT1: PORT2.

В расширенном режиме вы можете создавать более конкретные правила, используя исходные и целевые IP-адреса и порты. Для определения правила доступны четыре варианта: разрешить, запретить, запретить и ограничить. Эффект разрешения и отрицания не требует пояснений. Reject вернет запрашивающей стороне сообщение «ICMP: пункт назначения недоступен». Лимит позволяет ограничить количество неудачных попыток подключения. Это защищает вас от атак грубой силы.

Как только правило будет добавлено, оно появится в главном окне gufw.

Как только правило было создано, оно будет показано в главном окне Gufw. Вы также можете просмотреть правило из терминала оболочки, набрав sudo ufw status.

Субнормальное обучение письму, хорошее обслуживание

Я не собираюсь оскорблять вас, как вы называете субнормальным, за ошибки в письме, но я должен сказать вам, что «вы видите соломинку в чужом глазу, и вы не видите луча в своем».

В одной написанной строке вы сделали несколько ошибок и упущений; пожалуй, наиболее важным является замена существующего инфинитива на императив.

Я не эксперт, но, как я читал, чтобы оборудование не отвечало на эхо-запросы (минимальное условие для невидимости нашего оборудования и правильного прохождения сканера портов), необходимо выполнить следующие действия:

$ sudo ufw включить

$ судо нано /etc/ufw/before.rules

Где строчка, которая гласит:

-A ufw-before-input -p icmp –icmp-type эхо-запрос -j ПРИНЯТЬ

так это выглядит так:

# -A ufw-before-input -p icmp –icmp-type echo-request -j ACCEPT

Сохраните в nano, нажав Ctrl + O. Выйдите, нажав Ctrl + X.

Потом:

$ sudo ufw отключить

$ sudo ufw включить

Я сделал это на своем ПК. Кто-то поправит меня, если это не правильно.

Здравствуйте, это правда, что в 64-битной версии графический интерфейс другой. Я думаю, что он не такой интуитивно понятный, как GuardDog, но я попробовал его, и он дал мне лучшие результаты с некоторыми портами, которые меня усложняли, поэтому gufw уже работал. Так что этот пост был как раз для меня. Спасибо. Давайте использовать ...

Насколько я помню, должно работать даже после перезагрузки.

Эта программа представляет собой просто интерфейс для брандмауэра, который по умолчанию установлен в Ubuntu.

Ура! Павел.

После настройки брандмауэра он все еще работает, даже если вы перезагрузитесь, или его нужно запускать при каждом входе в систему? Заранее спасибо за ответ.

Спасибо за сообщение.

Я новичок и не уверен, что то, что я делаю, правильно для эффективной защиты. Единственное, что я скачиваю из Интернета, - это Ubuntu iso и другие дистрибутивы, поэтому мне нравится, когда все порты закрыты, и я активирую ufw в консоли следующим образом.

»Sudo ufw enable», это возвращает сообщение о том, что брандмауэр активирован, на следующем шаге я вношу следующие изменения, вводя следующую команду в консоли:

"Sudo gedit /etc/ufw/before.rules"

На следующем появившемся экране я изменяю строку, где "готово", с помощью решетки в начале строки с крайнего левого угла.

Теперь вопрос, который я хотел вам задать: правильно ли это для защиты моего компьютера?

Заранее благодарим за ответ и с наилучшими пожеланиями.

Да, это верно. Если вы хотите создавать правила, я рекомендую использовать gufw. 🙂

Ура! Павел.

Большое спасибо и наилучшие пожелания из Испании

Я установил свою версию 10.10.1 в Ubuntu 10.10. AMD64 отличается, по крайней мере, в графическом интерфейсе того, который вы объясняете.

Это то, что я долго искал, спасибо.

Какая хорошая виолончель! Я рада!

Ура! Павел.

yandri Я новичок в Linux, у меня вопрос, так ли просто настроить брандмауэр во всех дистрибутивах?

говорят учиться ...

Я не могу добавить LibreOffice Impress в исключения. Мне это нужно, чтобы можно было использовать пульт дистанционного управления (Impress Remote) с Wi-Fi. Пока что решением было временно отключить firewal

Здравствуй…

Отличная статья. Очень полезно

Большое спасибо

Привет, друг, я использую ubuntu 14.10, я выполнил указанные вами шаги, чтобы прокомментировать правило

# -A ufw-before-input -p icmp –icmp-type echo-request -j ACCEPT

Но когда я снова выполняю сканирование портов, мне нужно снова открыть запросы Ping (ICMP Echo), я использую сканер GRC ShieldsUp https://www.grc.com/x/ne.dll?bh0bkyd2 , любое другое решение ??

Gracias