Скольким из нас приходилось «ограничивать доступ» к файлам, содержащимся в определенном каталоге / папке, или нам просто нужно было запретить некоторым людям просматривать, удалять или изменять содержимое определенного файла? Более одного, правда? Сможем ли мы добиться этого на нашем любимом пингвине? Ответ: Конечно да : Д.

Введение

Многие из нас, кто пришел из Windows, привыкли решать эту «проблему» совсем по-другому, для достижения этой цели нам пришлось прибегнуть к неортодоксальным «техникам», таким как скрытие файла с помощью его атрибутов, перемещение нашего информацию в самое удаленное место нашей команды (в пределах 20,000 XNUMX папок), чтобы попытаться отговорить нашего «врага» XD, изменив или исключив расширение файла, или наиболее «распространенный» метод, загрузить программу, которая позволяет нам » close »наш каталог за красивым диалоговым окном, которое запрашивает у нас пароль для доступа к нему. У нас была альтернатива лучше? Нет.

Мне очень жаль моих друзей "Windoleros" (говорю это с большой нежностью, чтобы никто не обиделся, ладно ?;)), но сегодня я должен немного научиться работать с Windows: P, так как я объясню, почему эта ОС не позволяет родная эта функциональность.

Кто из вас заметил, что, когда мы сидим за компьютером с «Windows» (даже если он не наш), мы автоматически становимся владельцами всего, что содержит компьютер (изображения, документы, программы и т. Д.)? Что я имею в виду? Ну, просто взяв «контроль над Windows», мы можем копировать, перемещать, удалять, создавать, открывать или изменять папки и файлы влево и вправо, независимо от того, являемся ли мы «владельцами» этой информации или нет. Это отражает серьезный недостаток безопасности в операционной системе, верно? Что ж, это все потому, что операционные системы Microsoft изначально не проектировались для многопользовательской работы. Когда были выпущены версии MS-DOS и некоторые версии Windows, они полностью доверяли тому, что конечный пользователь будет нести ответственность за «охрану» своего компьютера, чтобы ни один другой пользователь не имел доступа к информации, хранящейся на нем ... наивно ¬ ¬. Теперь друзья WinUsers, вы уже знаете, почему существует эта «загадка»: D.

С другой стороны, GNU / Linux, будучи системой, в основном предназначенной для работы в сети, безопасность информации, которую мы храним на наших компьютерах (не говоря уже о серверах), имеет фундаментальное значение, поскольку многие пользователи будут иметь или могут иметь доступ к часть программных ресурсов (как приложений, так и информации) и оборудования, которыми управляют на этих компьютерах.

Теперь мы можем понять, зачем нужна разрешительная система? Давайте в тему;).

В GNU / Linux разрешения или права, которые пользователи могут иметь в отношении определенных файлов, содержащихся в нем, установлены на трех четко разграниченных уровнях. Эти три уровня следующие:

<° Разрешения собственника.

<° Групповые разрешения.

<° Разрешения остальных пользователей (или также называемых «остальными»).

Чтобы прояснить эти концепции, в сетевых системах (таких как пингвин) всегда есть фигура администратора, суперпользователя или root. Этот администратор отвечает за создание и удаление пользователей, а также за установление привилегий, которые каждый из них будет иметь в системе. Эти привилегии устанавливаются как для HOME каталога каждого пользователя, так и для каталогов и файлов, к которым, по мнению администратора, пользователь может получить доступ.

Разрешения владельца

Владелец - это пользователь, который создает или создает файл / папку в своем рабочем каталоге (HOME) или в другом каталоге, на который у него есть права. Каждый пользователь может по умолчанию создавать файлы в своем рабочем каталоге. В принципе, он и только он будет тем, кто имеет доступ к информации, содержащейся в файлах и каталогах в вашем HOME каталоге.

Разрешения группы

Самое нормальное, что каждый пользователь входит в рабочую группу. Таким образом, когда группа управляется, управляются все пользователи, которые к ней принадлежат. Другими словами, легче объединить несколько пользователей в группу, которым предоставлены определенные привилегии в системе, чем назначать привилегии отдельно каждому пользователю.

Разрешения остальных пользователей

Наконец, привилегии файлов, содержащихся в любом каталоге, также могут принадлежать другим пользователям, которые не принадлежат к рабочей группе, в которую интегрирован рассматриваемый файл. То есть пользователей, которые не принадлежат к рабочей группе, в которой находится файл, но которые принадлежат к другим рабочим группам, называются другими пользователями системы.

Очень красиво, но как я могу все это идентифицировать? Просто откройте терминал и сделайте следующее:

$ ls -l

Примечание: это строчные буквы "L" 😉

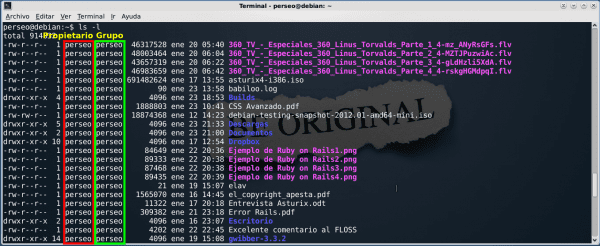

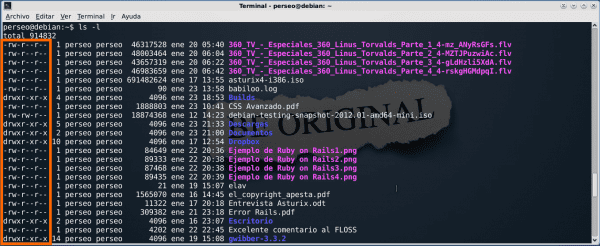

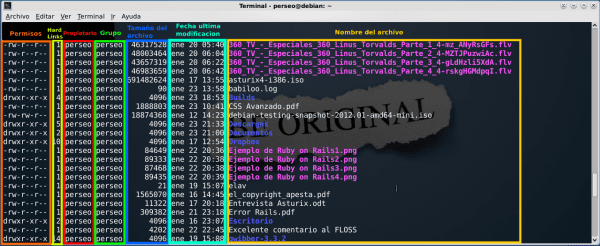

Это будет выглядеть примерно так:

Как видите, эта команда отображает или «перечисляет» содержимое моего ДОМАШНЕГО ДОМА, мы имеем дело с красной и зеленой линиями. Красное поле показывает нам, кто является владельцем, а зеленое поле указывает, к какой группе принадлежит каждый из файлов и папок, перечисленных выше. В этом случае и владелец, и группа называются «Персей», но они вполне могли столкнуться с другой группой, такой как «продажи». В остальном пока не волнуйтесь, мы увидим позже: D.

Типы разрешений в GNU / Linux

Прежде чем изучать, как устанавливаются разрешения в GNU / Linux, мы должны знать, как можно различать различные типы файлов, которые может иметь система.

Каждый файл в GNU / Linux идентифицируется 10 символами, которые называются маска. Из этих 10 символов первый (слева направо) относится к типу файла. Следующие 9 слева направо и в блоках по 3 относятся к разрешениям, которые предоставляются, соответственно, владельцу, группе и остальным или другим лицам. Скриншот, демонстрирующий все это:

Первый символ файлов может быть следующим:

| Прошу прощения | определяет |

| – | архив |

| d | Каталог |

| b | Специальный файл блока (специальные файлы устройства) |

| c | Файл специальных символов (tty-устройство, принтер ...) |

| l | Ссылка на файл или ссылку (программная / символическая ссылка) |

| p | Специальный файл канала (труба или труба) |

Следующие девять символов - это разрешения, предоставленные пользователям системы. Через каждые три символа указываются права владельца, группы и других пользователей.

Эти разрешения определяют следующие символы:

| Прошу прощения | определяет |

| – | Без разрешения |

| r | Разрешение на чтение |

| w | Разрешение на запись |

| x | Разрешение на выполнение |

Права доступа к файлам

<° Чтение: в основном это позволяет просматривать содержимое файла.

<° Запись: позволяет изменять содержимое файла.

<° Выполнение: позволяет выполнить файл, как если бы это была исполняемая программа.

Разрешения каталога

<° Чтение: позволяет узнать, какие файлы и каталоги содержат каталог, имеющий это разрешение.

<° Запись: позволяет создавать файлы в каталоге, будь то обычные файлы или новые каталоги. Вы можете удалять каталоги, копировать файлы в каталог, перемещать, переименовывать и т. Д.

<° Выполнение: позволяет перемещаться по каталогу, чтобы иметь возможность исследовать его содержимое, копировать файлы из него или в него. Если у вас также есть разрешения на чтение и запись, вы можете выполнять все возможные операции с файлами и каталогами.

Примечание: Если у вас нет разрешения на выполнение, мы не сможем получить доступ к этому каталогу (даже если мы воспользуемся командой «cd»), поскольку это действие будет отклонено. Это также позволяет ограничить использование каталога как части пути (например, когда мы передаем путь к файлу, найденному в указанном каталоге, в качестве ссылки. Предположим, мы хотим скопировать файл "X.ogg", который находится в папке " / home / perseo / Z »- для которой у папки« Z »нет разрешения на выполнение -, мы должны сделать следующее:

$ cp /home/perseo/Z/X.ogg /home/perseo/Y/

при этом появляется сообщение об ошибке, говорящее о том, что у нас недостаточно прав для доступа к файлу: D). Если разрешение на выполнение каталога деактивировано, вы сможете видеть его содержимое (если у вас есть разрешение на чтение), но вы не сможете получить доступ ни к одному из содержащихся в нем объектов, поскольку этот каталог является частью необходимого пути чтобы выяснить расположение ваших объектов.

Управление разрешениями в GNU / Linux

До сих пор мы видели, какие разрешения есть для нас в GNU / Linux, а теперь мы увидим, как назначать или удалять разрешения или права.

Прежде чем начать, мы должны помнить, что когда мы регистрируем или создаем пользователя в системе, мы автоматически предоставляем ему привилегии. Эти привилегии, конечно, не будут полными, то есть пользователи обычно не будут иметь тех же разрешений и прав, что и суперпользователь. При создании пользователя система по умолчанию генерирует права пользователя на управление файлами и каталогами. Очевидно, они могут быть изменены администратором, но система генерирует более или менее действительные привилегии для большинства операций, которые каждый пользователь будет выполнять со своим каталогом, своими файлами, а также с каталогами и файлами других пользователей. Обычно это следующие разрешения:

<° Для файлов: – рв- р-– r-–

<° Для каталогов: – rwx rwx rwx

Примечание: это не одинаковые разрешения для всех дистрибутивов GNU / Linux.

Эти привилегии позволяют нам создавать, копировать и удалять файлы, создавать новые каталоги и т. Д. Посмотрим все это на практике: D:

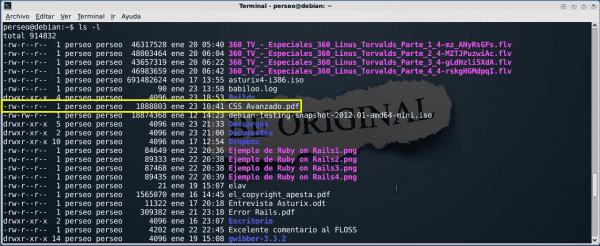

В качестве примера возьмем файл Advanced CSS.pdf. Заметим, что это выглядит следующим образом: –рв-р-–r-– … Расширенный CSS.pdf. Рассмотрим подробнее.

| Тип | Клиент | группа | Остальные пользователи (прочие) | Имя файла |

| – | RW | r-– | r-– | Расширенный CSS.pdf |

Это означает, что:

<° Тип: архив

<° Пользователь может: Прочитать (просмотреть содержимое) и записать (изменить) файл.

<° Группа, к которой принадлежит пользователь, может: Прочитать (только) файл.

<° Другие пользователи могут: Прочитать (только) файл.

Для тех, кто интересуется в данный момент, к чему относятся другие поля списка, полученного с помощью ls -l, вот ответ:

Если вы хотите узнать больше о жестких и программных / символических ссылках, вот объяснение и их различия.

Ну что ж, друзья, мы подошли к самой интересной и тяжелой части рассматриваемой темы ...

Назначение разрешения

Команда CHMOD («Режим изменения») позволяет изменять маску, чтобы можно было выполнять больше или меньше операций с файлами или каталогами, другими словами, с помощью chmod вы можете удалять или удалять права для каждого типа пользователей. Если тип пользователя, которому мы хотим удалить, поставить или назначить привилегии, не указан, то при выполнении операции произойдет одновременное воздействие на всех пользователей.

Главное помнить, что мы даем или удаляем разрешения на следующих уровнях:

| параметр | Уровень | описание |

| u | владелец | владелец файла или каталога |

| g | группа | группа, к которой принадлежит файл |

| o | другие | все остальные пользователи, не являющиеся владельцем или группой |

Типы разрешений:

| Прошу прощения | определяет |

| r | Разрешение на чтение |

| w | Разрешение на запись |

| x | Разрешение на выполнение |

Разрешите владельцу выполнить:

$ chmod u+x komodo.sh

Удалить разрешение на выполнение у всех пользователей:

$ chmod -x komodo.sh

Разрешите другим пользователям читать и писать:

$ chmod o+r+w komodo.sh

Оставьте только разрешение на чтение группе, к которой принадлежит файл:

$ chmod g+r-w-x komodo.sh

Разрешения в восьмеричном числовом формате

Есть еще один способ использования команды chmod, который для многих пользователей «более удобен», хотя априори его несколько сложнее понять ¬¬.

Комбинация значений каждой группы пользователей образует восьмеричное число, бит «x» равен 20, то есть 1, бит w равен 21, то есть 2, бит r равен 22, то есть 4, тогда мы имеем:

<° г = 4

<° ш = 2

<° х = 1

Комбинация включенных или выключенных битов в каждой группе дает восемь возможных комбинаций значений, то есть сумму включенных битов:

| Прошу прощения | Восьмеричное значение | описание |

| – – – | 0 | у тебя нет разрешения |

| – – x | 1 | только разрешение на выполнение |

| - ш - | 2 | только разрешение на запись |

| - wx | 3 | писать и выполнять разрешения |

| r – – | 4 | только разрешение на чтение |

| r – x | 5 | читать и выполнять разрешения |

| rw - | 6 | права на чтение и запись |

| rwx | 7 | все разрешения установлены, читать, писать и выполнять |

При объединении прав пользователя, группы и других разрешений вы получаете трехзначное число, которое составляет права доступа к файлу или каталогу. Примеры:

| Прошу прощения | значение | описание |

| rw– ––- -- | 600 | Владелец имеет права на чтение и запись |

| rwx -–Икс -–x | 711 | Владелец читает, пишет и выполняет, группа и другие только выполняют |

| rwx rx rx | 755 | Владелец чтения, записи и выполнения, группа и другие пользователи могут читать и выполнять файл. |

| rwx rwx rwx | 777 | Файл может быть прочитан, записан и выполнен кем угодно |

| r–- -–– –- | 400 | Только владелец может читать файл, но не может изменять или выполнять его, и, конечно же, ни группа, ни другие не могут что-либо в нем делать. |

| рв- р-– ––– | 640 | Пользователь-владелец может читать и писать, группа может читать файл, а другие ничего не могут делать |

Особые разрешения

Есть еще другие типы разрешений, которые следует рассмотреть. Это бит разрешения SUID (установка идентификатора пользователя), бит разрешения SGID (установка идентификатора группы) и бит закрепления (бит закрепления).

УИП

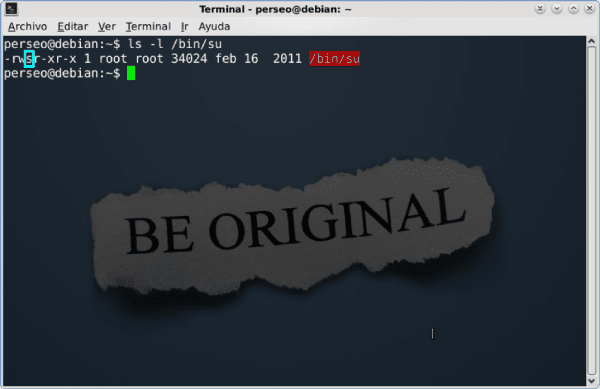

Бит setuid назначается исполняемым файлам и позволяет, когда пользователь выполняет указанный файл, процесс получает разрешения владельца исполняемого файла. Самый наглядный пример исполняемого файла с битом setuid:

$ su

Мы можем видеть, что бит назначен как «s» в следующем снимке:

Чтобы присвоить этот бит файлу, это будет:

$ chmod u+s /bin/su

И чтобы его убрать:

$ chmod u-s /bin/su

Примечание: Мы должны использовать этот бит с особой осторожностью, поскольку он может вызвать повышение привилегий в нашей системе ¬¬.

Setgid

Бит setid позволяет получить привилегии группы, назначенной файлу, он также может быть назначен каталогам. Это будет очень полезно, когда нескольким пользователям одной группы необходимо работать с ресурсами в одном каталоге.

Чтобы назначить этот бит, мы делаем следующее:

$ chmod g+s /carpeta_compartida

И чтобы его убрать:

$ chmod g-s /carpeta_compartida

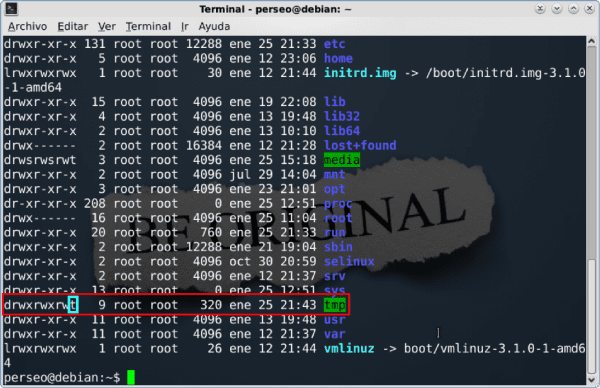

липкий

Этот бит обычно назначается в каталогах, к которым имеют доступ все пользователи, и позволяет запретить пользователю удалять файлы / каталоги другого пользователя в этом каталоге, поскольку все они имеют разрешение на запись.

Мы можем видеть, что бит назначен как «t» в следующем снимке:

Чтобы назначить этот бит, мы делаем следующее:

$ chmod o+t /tmp

И чтобы его убрать:

$ chmod o-t /tmp

Что ж, друзья, теперь вы знаете, как лучше защитить свою информацию, надеюсь, вы перестанете искать альтернативы Блокировка папки o Папка гвардии что в GNU / Linux они нам вообще не нужны XD.

P.S: Эта конкретная статья была запрошена соседом двоюродного брата друга XD, надеюсь, я разрешил ваши сомнения ... 😀

Отличная статья, очень хорошо объясненная.

Спасибо, друг

Превосходный Персей, я понятия не имел о разрешениях в восьмеричном числовом формате (что очень интересная мелочь) или специальных разрешениях (setuid / setgid / sticky).

Умирал от сна но это меня немного встревожило, уже хочу прихватить консоль 😀 +1000

Хорошо что тебе пригодилось, Привет

Отлично, объяснения очень четкие, большое спасибо.

Setgid

Бит УИП позволяет получить привилегии

в этой части есть небольшая ошибка.

Спасибо за наблюдение и комментарий, иногда пальцы "путаются" XD ...

Привет 😉

Я уже поправился 😀

Очень хорошая статья, Персей. В любом случае, я хотел бы сделать несколько наблюдений, чтобы информация была более полной:

Будьте осторожны при рекурсивном применении разрешений (chmod -R), потому что мы можем предоставить файлам слишком много разрешений. Один из способов обойти это - использовать команду find, чтобы различать файлы и папки. Например:

find /var/www -type d -print0 | xargs -0 chmod 755find /var/www -type f -print0 | xargs -0 chmod 644

Еще один момент: установление привилегий для каталогов или файлов не является безошибочным методом защиты информации, поскольку с LiveCD или помещением жесткого диска в другой ПК нетрудно получить доступ к папкам. Для защиты конфиденциальной информации необходимо использовать инструменты шифрования. Например, TrueCrypt очень хорош и к тому же кроссплатформенный.

И наконец: то, что большинство пользователей не меняют права доступа к файловой системе в Windows, не означает, что это невозможно. По крайней мере, файловая система NTFS может быть защищена настолько же, насколько и EXT, я знаю, потому что в моей работе у меня есть полные разделы без прав на выполнение или запись и т. Д. Это может быть достигнуто через вкладку безопасности (которая обычно скрыта). Основная проблема Windows заключается в том, что ее конфигурация по умолчанию позволяет все.

Большое спасибо за расширение темы;). Относительно:

[...] establecer privilegios sobre directorios o archivos no es un método infalible para proteger la información, ya que con un LiveCD o poniendo el disco duro en otra PC no es difícil acceder a las carpetas [...]Вы абсолютно правы, даже с Win происходит то же самое, возможно, позже мы поговорим о различных инструментах, которые помогают нам зашифровать нашу информацию.

Привет 😀

Хьюго друг, как ты?

Проблема с TrueCrypt ... является ли лицензия чем-то "странным", что у нее есть, не могли бы вы рассказать нам о ней подробнее? 🙂

Привет компа

Лицензия TrueCrypt будет немного странной, но как минимум версия 3.0 лицензии (которая является текущей) разрешает личное и коммерческое использование на неограниченном количестве рабочих станций, а также позволяет копировать, просматривать исходный код, вносить изменения и распространять производная работает (если она переименована), поэтому, если она не на 100% бесплатна, честно говоря, это довольно близко.

Старый Персей оставляет остальной части команды плохую со своими статьями из-за того, что они полны.

Здесь нет никого лучше, чем никого, а? И намного меньше, чем я, HAHAHAJAJAJAJA

хахахаха, будь осторожен, друг, помни, что мы в одной лодке

Спасибо за комментарий 😉

Разрешения - это то, чему учатся изо дня в день, а не изо дня в день, поэтому давайте изучим хехехехе.

Отличная статья Персей.

Совет: не обязательно писать знак к каждому символу, достаточно указать его только один раз. Пример:

$ chmod o + r + w komodo.sh

Это может выглядеть как

$ chmod o + rw komodo.sh

то же самое с

$ chmod g + rwx komodo.sh

это также может выглядеть как

$ chmod g + r-wx komodo.sh

следуя этому формату, вы можете сделать это

$ a-rwx, u + rw, g + w + или example.txt

примечание: а = все.

Привет.

Вау, друг, я этого не знала, спасибо, что поделился 😀

Очень хорошая статья, все очень хорошо объяснено.

Мне удобнее менять разрешения файлов в восьмеричном порядке, четче. Я нахожу достаточно, чтобы понять другой путь, но это было давно, хахаха

Привет народ, Персей; Страничка мне очень понравилась. Я бы хотел с ним сотрудничать. Возможно ли это? При нажатии на мой ник вы получаете ссылки !! ха-ха.

Я обычно делаю спорадические публикации, и я становлюсь все более и более активистом SL, от чего я не откажусь в своей жизни, пока я доступен и у меня есть пара пальцев. Думаю, у них есть моя электронная почта. объятия и силы с проектом, который мне кажется «объединились блоггеры!», ACA ES LA TRENDENCIA !! Так создается сеть будущего.

Хахахахаха, было бы очень приятно присоединиться к нам, пусть elav или gaara увидят вашу просьбу 😉

Береги себя, и я надеюсь скоро увидеть тебя здесь 😀

Я пишу вам письмо (на адрес, который вы указали в комментарии) 🙂

Я сомневаюсь. Как вы можете применять разрешения к каталогам и чтобы они не меняли свои атрибуты, независимо от пользователя, который их изменяет, включая root.

Привет.

Может быть В этой статье немного уточнить ..

Хорошо написана эта статья, спасибо за обмен знаниями

Как хорошо это было полезно, мы надеемся увидеть вас здесь снова. Привет 😉

Очень хорошая статья.

Я очень рад, что он вам пригодился, привет

Правда я не согласен, в linux перемещение файла в папку System - головная боль. вы должны предоставить разрешение на все и ввести свой пароль. в Windows перемещать файлы легко, даже в той же папке Windows. целая процедура по перемещению файла в папку в linux, когда в windows его проще скопировать и вставить. Использую обе операционные системы. мята 2 майя корица и windows 13

Я использую Linux уже несколько лет, и, честно говоря, у меня давно не было этих проблем.

Я могу перемещать файлы / папки без каких-либо проблем, и мой жесткий диск разделен на 2 части. Очевидно, что для доступа к другому разделу в первый раз мне нужно ввести свой пароль, но потом никогда.

Если у вас возникла странная проблема, сообщите нам, мы с радостью вам поможем 😉

Правильная статья по части Linux. В ваших комментариях об управлении разрешениями в Windows: Вы вообще не знаете, как устанавливаются разрешения. Контроль над ними гораздо большей мощности (за исключением 16-битных версий, Windows 95, 98, Me и мобильных телефонов) до того, как они управляются в системе Penguin, и с высокой степенью детализации, и для записи, что я имею дело с обеими операционными системами никаких маний против любого из них.

Мой совет: проведите небольшое исследование, и вы поймете, что никаких внешних программ не требуется. Для всех очень хорошо. 😉

Очень хорошая статья. Интересно изучить тему разрешений. Однажды я не смог получить доступ к файлу по длинному пути, потому что у меня не было разрешений на выполнение в одном из каталогов. Также полезно знать хотя бы о существовании специальных разрешений, таких как бит Sticky.

PS: Я слежу за блогом некоторое время, но не зарегистрировался. У них есть очень интересные статьи, но больше всего мое внимание привлекли отношения между пользователями. Помимо того факта, что могут быть различия, как правило, все стараются помочь друг другу, поделившись своим опытом. Это что-то примечательное, в отличие от других сайтов, полных троллей и войн

Очень интересно, но я по-другому узнал о разрешениях, а не в Octal, в Binary, так что если, например, «7» равно 111, это означает, что у него есть все разрешения, поэтому если вы поставите 777, это вы даете все разрешения всем пользователям, группам ...

Приветствие.

Впечатляюще, лаконично, ясно и по теме.

Какая хорошая статья, поздравления и спасибо за все разъяснения… ..

салу2.

Ого, если я многому научусь с вашими учебниками, я чувствую себя маленьким кузнечиком в этой огромной области, которая является Linux, но ограничиваю то, что Хьюго однажды сказал здесь, в этой строке комментариев, если мы поместим живой компакт-диск и если наши файлы не зашифрованы на самом деле не так много осталось для защиты, кроме того, в Windows, я думаю, не было особых проблем с созданием пользователя-администратора и ограниченной учетной записи в операционной системе win и, таким образом, защиты данных учетной записи администратора… Но на самом деле большое спасибо за эту статью. Я более осведомлен в этом вопросе благодаря вам ... ...

Правда в том, что я хотел запустить исполняемый файл xD, и он сказал мне, что разрешение отклонено при открытии и записи файлов x, но я немного прочитал здесь и кое-что узнал, и он служил для просмотра разрешений, которые эта папка, содержащая файлы и исполняемый файл, имела последнее, что я помню. Я сделал, что я хотел получить доступ к папке, и, поскольку имя было длинным, я изменил его и между easy xD, затем я посмотрел на разрешения и посмотрел на что-то, что говорило об адм. Войдите в папку, а затем запустите исполняемый файл, и теперь он может запуститься без проблем, чего я не знаю, это то, что я сделал xD, правда, я не знаю, это было потому, что я изменил имя папки, но я не знаю и спасибо, что смог его выполнить Нет проблем.

Здравствуйте, у меня есть вопросы,

У меня есть веб-система, которая должна записывать изображение на сервер Linux,

детали состоят в том, что он не позволяет зарегистрировать его, попробуйте изменить разрешения, но этого не может быть,

Я новичок в этом, потому что хотел бы, чтобы вы направили меня, спасибо.

Поймите, что это помогло мне, большое спасибо за ваш вклад.

Лично мне помогала документация, которая применялась на практике в моей работе.

Соответствующие практики, которые я делал, были на Debian. Поздравления и поздравления.

Отличное руководство по разрешениям в GNU / Linux. Мой опыт работы в качестве пользователя Linux и администратора серверов на базе дистрибутива GNU / Linux показывает, что многие технические проблемы, которые могут возникнуть, связаны с управлением разрешениями для групп и пользователей. Это необходимо учитывать. Я поздравляю Персея с его блогом, и я также заинтересован в том, чтобы присоединиться к силам GNU в этом блоге. Привет из Мексики, товарищи!

Привет, прежде всего, я поздравляю вас с хорошей статьей и советуюсь с вами. У меня есть этот случай: 4 ———- 1 root root 2363 19 февраля 11:08 / etc / shadow с 4 вперед, как эти разрешения будут читать.

спасибо

Windows: выберите папку, правую кнопку, свойства> вкладка «Безопасность», там вы можете добавлять или удалять пользователей или группы, и каждая из них предоставляет необходимые разрешения (чтение, запись, полный контроль и т. Д.). Я не знаю, что ты имеешь в виду

Кстати, я использую linux ежедневно, использую elementary, на основе ubuntu.

Ладиться

Как ни странно, это статья с лучшим объяснением

Gracias

друг:

Очень хороший вклад, он мне очень помог.

Спасибо.

Сукин сын, это даже не работает.

Кто из вас заметил, что, когда мы сидим за компьютером "Windows", Эта часть - полная ложь, потому что со времен Windows NT, даже до Windows 98 и проблема отсутствия безопасности, полностью ложна.

Безопасность в Windows - это то, к чему Microsoft очень серьезно относится, потому что сегодня это наиболее широко используемая операционная система для настольных ПК.

В статье хорошо объясняются разрешения GNU / Linux, но, как всегда бывает в этих статьях, вы заметили, что тот, кто ее пишет, либо не использует Windows, либо не знает, как ее использовать, потому что ему это не нравится, и он получает только отрицательный отзыв.

Следует подчеркнуть, что Windows очень безопасна в своей файловой системе с характеристикой ACL (Access Control List), которую она несет в Windows из всех Windows NT, что делает файловую систему очень безопасной. В GNU / Linux они также реализовали это.

Начиная с Windows Vista, реализована функция UAC (Контроль учетных записей), которая делает использование Windows удобным, без необходимости быть администратором для комфортного использования.

Для меня это хорошая функция, которую они реализовали, потому что можно было использовать Windows XP в качестве пользователя без прав администратора, но дома, кто это использовал? вряд ли кого-то из-за того, как неудобно было не иметь чего-то вроде UAC.

Что, если мне стало ясно, что тот, кто написал статью, знал, что он пишет, даже несмотря на то, что он не объяснил ACL GNU / Linux.

Привет друг, хорошая информация, просто хотел спросить

Есть ли способ сделать это, находясь в метасплоите, внутри машины-жертвы?

Можно ли с этими разрешениями сделать этот файл неприемлемым, или это невозможно, я имею в виду, находясь внутри метасплоита?

Большое спасибо за этот блог, очень хорошая информация.