На днях я работал над обслуживанием некоторых виртуальных машин (ВМ, Виртуальная машина) и со мной случилось так, что я не помнил password de Корень ни от любого другого пользователя. Ой! Бедный я, какой у меня беспорядок! ! Что я сделал !? В какой момент я сменил пароль, который не помню? Затем последовали мысли, которые я не могу воспроизвести, но вы можете себе представить ...

Поискав в блоге, я нашел сообщение старого друга Elav для Изменить пароль root в Debian / LMDE. К сожалению, у меня это не сработало, поэтому вот еще один метод.

Ну, дело в том, что он не запомнил пароль, а также тот, который хранил в KeePassX это не сработало ни для одного пользователя. Поэтому, отказавшись от попытки использовать тысячу и один ключ, которые приходили мне в голову, я просто соизволил сделать сброс на password de Корень от GRUB для моей дорогой Debian.

Редактирование параметров GRUB

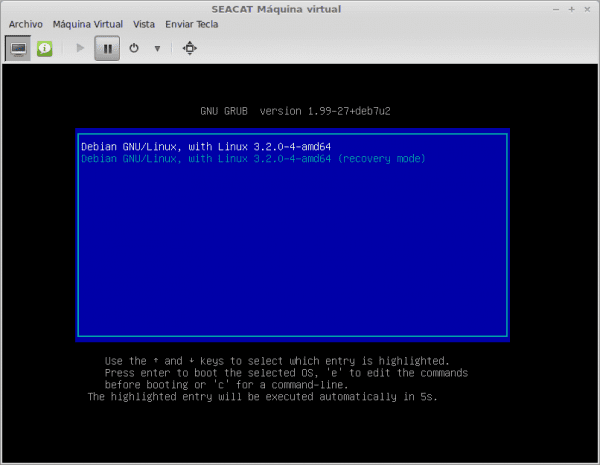

Процесс относительно прост, и все, что нам нужно, это иметь GRUB установлен (не говоря уже о том, что у нас должен быть доступ, чтобы увидеть загрузку машины, верно?). В моем случае я подключился к вирт-менеджер (У меня есть виртуальные машины с KVM) и перезагрузил машину, но это также работает для реальной машины.

Когда GRUB start мы должны отредактировать параметры загрузки, нажав клавишу e.

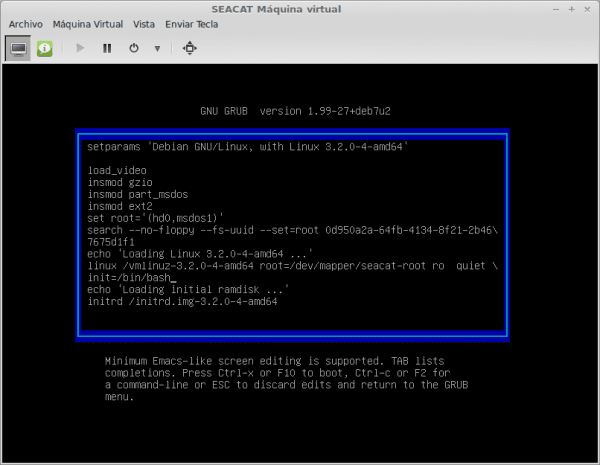

Теперь мы должны отредактировать параметры, с которыми система запускается. Переходим к строке, загружающей ядро операционной системы. Это строка, которая начинается с Linux:

echo 'Загрузка Linux 3.2.0-4-amd64 ...' linux /vmlinuz-3.2.0-4-amd64 root = / dev / mapper / seacat-root ro quiet

И добавляем:

init=/bin/bash

После слова тихий. Строка должна быть:

linux /vmlinuz-3.2.0-4-amd64 root=/dev/mapper/seacat-root ro quiet init=/bin/bash

После того, как это было отредактировано, нам просто нужно запустить машину. Как говорится на изображении, с Ctrl+x o F10 мы запускаем систему с этими опциями.

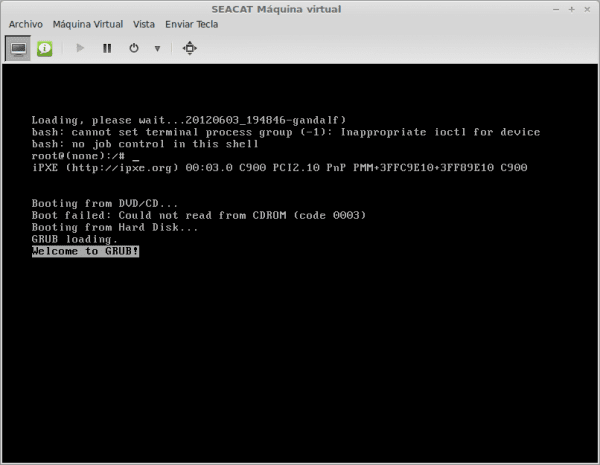

Это вернет оболочку, и мы сможем редактировать файл / И т.д. / тень.

Удаление пароля Root

В четвертой строке изображения появляется следующая подсказка:

root@(none):/#

Первое, что нам нужно сделать, это вернуться файловая система чтобы у него были права на запись. Для этого мы выполняем:

root@(none):/# mount -o remount rw /

Теперь да, мы можем перейти к редактированию с помощью карликовый файл / И т.д. / тень.

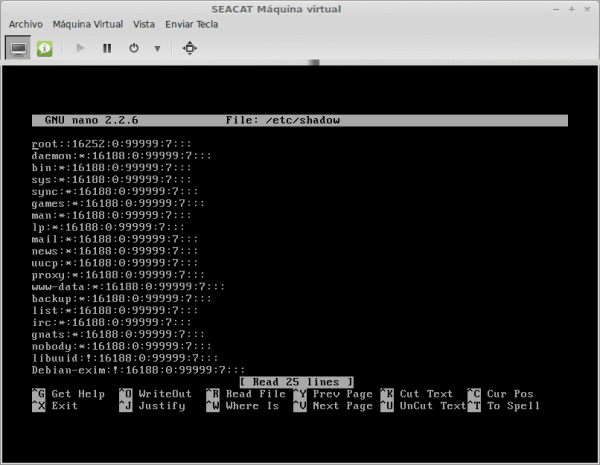

Файл / И т.д. / тень в первой строке у вас есть информация о корень. Для каждой строки у нас есть набор полей, разделенных двумя точками (:).

Первое поле соответствует имени пользователя, второе поле - хэш, соответствующий password. Что нам нужно сделать, так это удалить все символы, чтобы он не был password de корень. Как видно на изображении:

Сохраняем файл с Ctrl+o и мы оставили нано с Ctrl+x. Теперь нам нужно только перезапустить машину. Когда система просит нас войти в систему, мы можем ввести как корень без необходимости вводить какие-либо password.

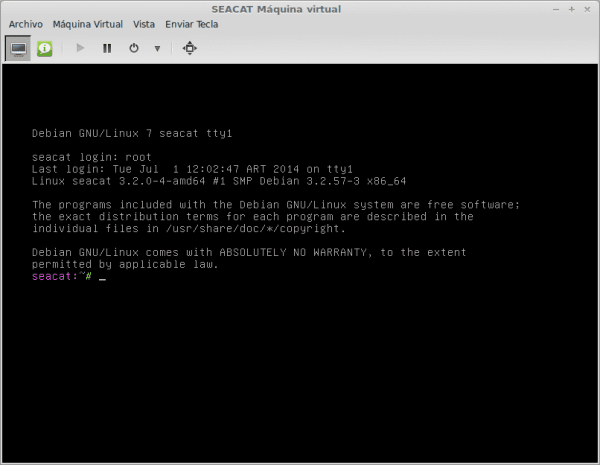

После запуска системы мы вводим как корень и теперь мы можем бежать ПАРОЛЬ и мы устанавливаем новый password de корень:

# passwd

Надеюсь, это послужило!

Это один из тех предметов, которые нужно иметь под рукой на случай катастрофы. Это рано или поздно случится!

Я решил это очень похоже, но не касаясь теней. В своем блоге я расскажу, как мне это удалось.

http://unbrutocondebian.blogspot.com.es/2014/03/restablecer-la-contrasena-de-root.html

ПРИВЕТ ЛИТОС, Я МЕГАФАН ИЗ ВАШЕГО БЛОГА !!!!

Очень хорошее туто. Мне понравилось, как вы сбросили пароль root.

ЭТО УЖАСНОЕ НАРУШЕНИЕ БЕЗОПАСНОСТИ !!!… .Если это действительно работает.

Как этого избежать? Есть идеи?

Это не сбой безопасности, это способ восстановить систему после серьезной проблемы, такой как забытие пароля администратора.

По этой причине доступ к CPD ограничен, чтобы вы не возились с grub. Но если вы предвидите, что этого недостаточно или доступ не может быть ограничен, вы должны защитить grub

https://blog.desdelinux.net/como-proteger-grub-con-una-contrasena-linux/

Расслабьтесь, в жизни нет ничего определенного! Надо просто все быть в курсе, обновлять, контролировать! 🙂

Я согласен с партнером, это позволяет любому получить доступ к нашему компьютеру, серьезно, верно?

Недостаток безопасности? Вы как будто сказали, что вариант Сброс пароля ваша электронная почта была опасной.

после классического разбиения на разделы и шифрование некоторых разделов / папок с личной информацией, разделение / root / home / usr / var / boot и так много точек монтирования, что теперь они находятся на одном разделе.

Приветствую коллег, очень хороший блог и очень хорошее руководство, я хотел уточнить, что этот шаг root @ (none): / # mount -o remount rw / не нужен в системах на базе debian и многих системах на основе Red Hat, и только некоторых Дистрибутивы на основе Gentoo требуют этого шага, просто запустите passwd после выполнения шагов, которые они описывают, чтобы войти в систему без пароля root.

Очень хороший учебник, как говорится выше, в случае катастрофы выручает, но этого почти всегда можно избежать с помощью хорошего контроля изменений.

Спасибо за обмен.

Привет.

в избранное или закладки = D

Так что в основном, если кто-то хочет получить доступ к моему компьютеру, им просто нужно перезапустить его, получить доступ к grub, fiddle и вуаля.

Да, если вы не защитите Grub паролем, что можно сделать безопасно.

Не пугайтесь, если у плохого парня в фильме есть физический доступ к компьютеру и он что-то знает, то он неизбежно достигнет своих целей.

Этот метод grub немного упрощает выполнение того, что вы всегда могли получить с помощью chroot с live-cd / dvd.

Но если пользователь, владеющий компьютером, изменит пароль root, он поймет, почему он больше не сможет войти.

Облажался бы кто-то chroot с live-cd / dvd и сделал копию файла / etc / shadow на флешке, чтобы повеселиться с john-the-rupper на своем собственном компьютере, это будет облажаться, потому что вы не узнаете, если бы вы ваши пароли root и пользователя были взломаны.

Компа большое спасибо мне очень помогло

Привет, насколько я могу судить, вы полагаете, что каждый, кто читает ваше руководство, должен быть экспертом, по крайней мере, продвинутым в работе с Linux, но что, если это не так !!!!! Итак, мне интересно, что это за нано, и как его открыть, с помощью какой команды и где разместить эту команду? Файл / etc / shadow, где находится этот файл и как мне добраться до этой папки, чтобы иметь возможность делать то, что говорится в этом руководстве. "EYE" Я не критикую руководство, напротив, оно очень хорошее, превосходное, но вы также должны подумать о тех, кто не знает (я в том числе и себя) много об обработке команд в Linux. Объясняю, я предполагал, что написание nano откроет редактор, и это произошло, но тогда я не знал, как попасть в / etc / shadow в nano. И извините остальных пользователей, но не все из нас являются экспертами, многие из нас просто с энтузиазмом учатся…. подробнее ... Спасибо ...

отлично сегодня что-то подобное случилось со мной, и я знал, что через grub это делается, и поверьте мне несколько раз я делал это, но намного сложнее

В этом уроке он объясняет это очень просто, я буду применять его, если возможно, на этой неделе.

спасибо за ваш вклад тысяча поздравлений

БУЭ - НЕТ - ДА - ПН.

Это спасло меня от переформатирования Debian.

Это также верно для Debian 8, с чем я это тестировал.

Спасибо.

У меня это не сработало, у меня все еще та же проблема, я не знаю, должен ли я видеть тот факт, что я устанавливаю debian в графическом режиме в виртуальном боксе, я хочу, чтобы вы мне помогли: /,

Большой! Я отформатировал заметку с помощью debian 8, и меня осенило, когда я забыл пропуск. Я согласен, что это не «провал», в любом случае я считаю, что предлагаемые ими системы безопасности очень сильны. Что касается пользователя, который сомневается, что ж, вместо того, чтобы говорить «вы полагаете, что все мы эксперты», я мог бы просто разместить сомнения без предубеждения ;-D.

Спасибо вам большое за обмен!

ps: мне нужно было выполнить шаг монтирования, я отредактировал проход из моего щенячьего linux, хе-хе, но мне все же пришлось ввести параметры grub, чтобы применить passwd (ни за что!)

Здравствуйте, во-первых, большое спасибо за ваш вклад, это именно то, что мне нужно, чтобы не переустанавливать Debian 8, но у меня есть более серьезная проблема, и когда я выполняю весь процесс и запускаю в режиме bash, ОС не работает клавиатура ... и она ее не обнаруживает, и подсветка клавиатуры не работает или что-то еще, поэтому я не могу ничего изменить в корневом режиме bash.

PS: что бы это ни стоило, у меня была аналогичная проблема, когда я установил debian, установил загрузчик grub в другой независимый раздел и debian в другой раздел, я уже испытывал это раньше с другими системами, и это всегда работало для меня, в данном случае с debian нет, и esque, когда debian запускается, только что установлен в графический интерфейс, ни клавиатура, ни мышь не работают, просто когда вам нужно ввести пароль для запуска сеанса.

СПАСИБО ЗАРАНЕЕ ЗА ПОМОЩЬ ДРУГИМ, ПРИВЕТСТВИЕ.

Большое спасибо за ваш вклад. Быстрое и эффективное решение 😉

Спасибо! Вы спасли меня! ; D

привет всем, мне нужна помощь, я проделал весь процесс до того места, где мне нужно было написать r mount -o remount rw /, но одна из вещей пошла не так, а затем я попробовал, но это заходит так далеко, пока я пишу init = / bin / bash Я даю ему ctrl + x, и оттуда выходят какие-то буквы, они быстро проходят, но до экрана r mount -o remount rw / не доходит до экрана r mount -o remount rw / что мне делать?

Большое спасибо за этот урок, он был действительно очень полезен для меня, в debian 9 он не позволял мне войти как пользователь root, и с этим все было решено, еще раз спасибо.

Perfect Tuto, очень хорошо, ты капо!

Эй.

Я пробовал применить этот метод, но у меня он не сработал.

Проблема в том, что, хотя мы можем редактировать «теневой» файл, мы не можем его сохранить. При редактировании без прав доступа он открывается в режиме только для чтения.

Привет.

[quote] Первое, что мы должны сделать, это перемонтировать файловую систему, чтобы у нее были права на запись. Для этого мы выполняем:

root @ (нет): / # mount -o remount rw / [цитата]

Я думаю, поэтому вам нужно вернуться на фс.

Думаю, я помню, что для W был также способ доступа к пользователям и изменения или удаления пароля через livecd.

Шаг, чтобы оставить мою благодарность, если это необходимо. Вы вытащили меня из большой неприятности. Я проверил другие блоги, и это решение было наиболее полным и лучше всего объясненным.