Общий индекс серии: Компьютерные сети для МСП: Введение

federicotoujague@gmail.com

https://blog.desdelinux.net/author/fico

Привет друзья и друзья!

Эта статья является продолжением Squid + PAM аутентификация в сетях CentOS 7- SMB.

Операционные системы UNIX / Linux предлагают НАСТОЯЩУЮ многопользовательскую среду, в которой многие пользователи могут одновременно работать в одной и той же системе и совместно использовать ресурсы, такие как процессоры, жесткие диски, память, сетевые интерфейсы, устройства, вставленные в систему, и так далее.

Следовательно, системные администраторы обязаны постоянно управлять пользователями и группами системы, а также разрабатывать и внедрять хорошую стратегию администрирования.

Далее мы очень кратко рассмотрим общие аспекты этой важной деятельности в Системном администрировании Linux.

Иногда лучше предложить «Утилиту», а затем «Потребность».

Это типичный пример такого порядка. Сначала мы показываем как реализовать службу Интернет-прокси с Squid и локальными пользователями. Теперь мы должны спросить себя:

- ¿как я могу реализовать сетевые службы в локальной сети UNIX / Linux от локальных пользователей и с приемлемая безопасность?.

Не имеет значения, что, кроме того, к этой сети подключены клиенты Windows. Имеет значение только потребность в том, какие услуги нужны сети МСП, и каков самый простой и дешевый способ их реализации.

- ¿Возможно, механизм аутентификации при рождении ARPANET, Интернет и другие сети Wязь Aплощадь Network o LOCAL Aплощадь Network инициалы были основаны на LDAP, Служба каталоговили в ЛССАС Майкрософтили в Active Directory, или Kerberos?, просто чтобы упомянуть несколько.

Хороший вопрос, на который каждый должен искать ответы. Приглашаю вас поискать термин «идентификация»В Википедии на английском языке, которая на сегодняшний день является наиболее полной и последовательной в том, что касается оригинального содержания на английском языке.

Согласно истории уже грубо, сначала был идентификация y Авторизация местныйпосле NIS Сетевая информационная система разработан Sun Microsystem и также известен как Желтые страницы o yp, а потом LDAP Легкий протокол доступа к каталогам.

Что о "Приемлемая безопасность»Возникает, потому что мы много раз беспокоимся о безопасности нашей локальной сети, когда мы получаем доступ к Facebook, Gmail, Yahoo и т. Д. - это лишь некоторые из них - и мы даем в них нашу конфиденциальность. И посмотрите на большое количество статей и документальных фильмов, касающихся Нет конфиденциальности в Интернете они существуют.

Примечание о CentOS и Debian

CentOS / Red Hat и Debian имеют свою собственную философию реализации безопасности, которая принципиально не отличается. Однако мы подтверждаем, что оба они очень стабильны, безопасны и надежны. Например, в CentOS по умолчанию включен контекст SELinux. В Debian мы должны установить пакет selinux-основы, что указывает на то, что мы также можем использовать SELinux.

В CentOS, FreeBSD, и другие операционные системы, создается группа -system- колесо чтобы разрешить доступ как корень только для системных пользователей, принадлежащих к этой группе. Читать /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html, y /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html. Debian не включает группу колесо.

Основные файлы и команды

учет

Основными файлами, относящимися к управлению локальными пользователями в операционной системе Linux, являются:

CentOS и Debian

- / И т.д. / пароль: информация об учетной записи пользователя.

- / И т.д. / тень- Информация о безопасности для учетных записей пользователей.

- / etc / group: информация об учетной записи группы.

- / etc / gshadow- Информация о безопасности для групповых учетных записей.

- / и т.д. / по умолчанию / useradd: значения по умолчанию для создания учетной записи.

- / etc / skel /: каталог, содержащий файлы по умолчанию, которые будут включены в HOME каталог нового пользователя.

- /etc/логин.defs- Пакет настройки защиты паролем.

Debian

- /etc/adduser.conf: значения по умолчанию для создания учетной записи.

Команды в CentOS и Debian

[root @ linuxbox ~] # chpasswd -h # Обновлять пароли в пакетном режиме Как использовать: chpasswd [параметры] Параметры: -c, --crypt-method МЕТОД метод шифрования (один из NONE DES MD5 SHA256 SHA512) -e, --encrypted предоставленные пароли зашифрованы -h, --help показывает это подсказка и завершение -m, --md5 зашифровывает пароль в открытом виде с использованием алгоритма MD5 -R, --root CHROOT_DIR каталог для chroot в -s, --sha-rounds количество раундов SHA для алгоритмов шифрования SHA * # партия- Выполнять команды, когда загрузка системы позволяет. Другими словами # когда средняя нагрузка падает ниже 0.8 или значения, указанного при # вызове команды atd. Больше информации партия человек. [root @ linuxbox ~] # gpasswd -h # Объявите администраторов в / etc / group и / etc / gshadow Как использовать: gpasswd [параметры] Параметры ГРУППЫ: -a, --add ПОЛЬЗОВАТЕЛЬ добавляет ПОЛЬЗОВАТЕЛЯ в ГРУППУ -d, --delete ПОЛЬЗОВАТЕЛЬ удаляет ПОЛЬЗОВАТЕЛЯ из ГРУППЫ -h, --help показывает это справочное сообщение и завершает -Q, - -root каталог CHROOT_DIR для chroot в -r, --delete-password удалить пароль ГРУППЫ -R, --restrict ограничивает доступ к ГРУППЕ ее членам -M, --members USER, ... устанавливает список членов группы ГРУППА -A, --administrators ADMIN, ... устанавливает список администраторов ГРУППЫ За исключением параметров -A и -M, параметры не могут быть объединены. [root @ linuxbox ~] # группадобавить -h # Создать новую группу Как использовать: groupadd [параметры] Параметры группы: -f, --force terminate, если группа уже существует, и отменить -g, если GID уже используется -g, --gid GID использовать GID для новой группы - h, --help отображает это справочное сообщение и заканчивается -K, --key KEY = VALUE перезаписывает значения по умолчанию "/etc/login.defs" -o, --non-unique позволяет создавать группы с GID (не уникальными ) дублирует -p, --password ПАРОЛЬ использовать этот зашифрованный пароль для новой группы -r, --system создать системную учетную запись -R, --root каталог CHROOT_DIR для chroot в [root @ linuxbox ~] # Groupdel -h # Удалить существующую группу Как использовать: groupdel [параметры] Параметры группы: -h, --help показать это справочное сообщение и завершить -R, --root каталог CHROOT_DIR для chroot в [root @ linuxbox ~] # групповые записи -h # Объявить администраторов в основной группе пользователя Как использовать: groupmems [параметры] [действие] Параметры: -g, --group ГРУППА изменить имя группы вместо группы пользователя (может быть выполнено только администратором) -R, --root каталог CHROOT_DIR для chroot в Действия: -a, --add ПОЛЬЗОВАТЕЛЬ добавляет ПОЛЬЗОВАТЕЛЯ к членам группы -d, --delete ПОЛЬЗОВАТЕЛЬ удаляет ПОЛЬЗОВАТЕЛЯ из списка членов группы -h, --help отображает это справочное сообщение и завершает -p, - очистить очистить всех членов группы -l, --list перечисляет членов группы [root @ linuxbox ~] # групповой мод -h # Изменить определение группы Как использовать: groupmod [параметры] Параметры группы: -g, --gid GID изменяет идентификатор группы на GID -h, --help показывает это справочное сообщение и заканчивается -n, --new-name NEW_Group изменяет имя NEW_GROUP -o, --non-unique позволяет использовать повторяющийся GID (не уникальный) -p, --password ПАРОЛЬ изменяет пароль на ПАРОЛЬ (зашифрованный) -R, --root каталог CHROOT_DIR для chroot в [root @ linuxbox ~] # грпк -h # Проверить целостность файла группы Как использовать: grpck [options] [group [gshadow]] Параметры: -h, --help показать это справочное сообщение и выйти -r, --read-only отображать ошибки и предупреждения, но не изменять файлы -R, - -root каталог CHROOT_DIR для chroot в -s, --sort сортировать записи по UID [root @ linuxbox ~] # грпконв # Связанные команды: pwconv, pwunconv, grpconv, grpunconv # Используется для преобразования в теневые пароли и группы и обратно # Четыре команды работают с файлами / etc / passwd, / etc / group, / etc / shadow, # и / etc / gshadow. Для дополнительной информации человек grpconv. [root @ linuxbox ~] # sg -h # Выполнить команду с другим идентификатором группы или GID Как использовать: sg group [[-c] order] [root @ linuxbox ~] # новая группа -h # Изменить текущий GID при входе в систему Как использовать: newgrp [-] [группа] [root @ linuxbox ~] # новые пользователи -h # Обновлять и создавать новых пользователей в пакетном режиме Режим использования: newusers [параметры] Параметры: -c, --crypt-method МЕТОД метод шифрования (один из NONE DES MD5 SHA256 SHA512) -h, --help показать это справочное сообщение и выйти -r, --system создать системные учетные записи -R, --root каталог CHROOT_DIR для chroot в -s, --sha-rounds количество раундов SHA для алгоритмов шифрования SHA * [root @ linuxbox ~] # пкк -h # Проверить целостность файлов паролей Как использовать: pwck [параметры] [passwd [shadow]] Параметры: -h, --help показать это справочное сообщение и выйти -q, --quiet сообщать только об ошибках -r, --read-only отображать ошибки и предупреждения но не изменяйте файлы -R, --root каталог CHROOT_DIR на chroot в -s, --sort сортировать записи по UID [root @ linuxbox ~] # useradd -h # Создать нового пользователя или обновить # информацию о новом пользователе по умолчанию Режим использования: useradd [параметры] USER useradd -D useradd -D [параметры] Параметры: -b, --base-dir BAS_DIR базовый каталог для домашнего каталога новой учетной записи -c, --comment COMMENT GECOS field of the новая учетная запись -d, --home-dir PERSONAL_DIR домашний каталог новой учетной записи -D, --defaults распечатать или изменить настройку по умолчанию для useradd -e, --expiredate EXPIRY_DATE срок действия новой учетной записи -f, - неактивный НЕАКТИВНЫЙ период бездействия пароля новой учетной записи делгруппа -g, --gid имя ГРУППЫ или идентификатор основной группы новой учетной записи -G, --groups ГРУППЫ список дополнительных групп новой учетной записи -h, --help показывает это справочное сообщение и завершает -k, - skel DIR_SKEL использует этот альтернативный "каркасный" каталог -K, --key KEY = VALUE перезаписывает значения по умолчанию "/etc/login.defs" -l, --no-log-init не добавляет пользователя в базы данных из lastlog и faillog -m, --create-home создает домашний каталог пользователя -M, --no-create-home не создает домашний каталог пользователя -N, --no-user-group не создает группу с то же имя, что и пользователь -o, --non-unique позволяет создавать пользователей с повторяющимися (неуникальными) идентификаторами (UID) -p, --password PASSWORD зашифрованный пароль новой учетной записи -r, --system создает учетную запись system -R, --root каталог CHROOT_DIR для chroot в -s, --shell КОНСОЛЬ доступ к консоли новой учетной записи -u, --uid UID идентификатор пользователя новой учетной записи -U, --user-group createгруппа с тем же именем, что и пользователь -Z, --selinux-user USER_SE использует указанного пользователя для пользователя SELinux [root @ linuxbox ~] # юзердел -h # Удалить учетную запись пользователя и связанные файлы Режим использования: userdel [параметры] Параметры ПОЛЬЗОВАТЕЛЯ: -f, --force принудительно выполнить некоторые действия, которые в противном случае не удались бы, например, удаление пользователя, все еще вошедшего в систему, или файлов, даже если он не принадлежит пользователю -h, --help отображает это сообщение Справка и finish -r, --remove удалить домашний каталог и почтовый ящик -R, --root каталог CHROOT_DIR для chroot в -Z, --selinux-user удалить любое отображение пользователя SELinux для пользователя [root @ linuxbox ~] # usermod -h # Изменить учетную запись пользователя Как использовать: usermod [параметры] Параметры ПОЛЬЗОВАТЕЛЯ: -c, --comment КОММЕНТАРИЙ новое значение поля GECOS -d, --home PERSONAL_DIR новый домашний каталог нового пользователя -e, --expiredate EXPIRED_DATE устанавливает дату истечения срока действия учетная запись EXPIRED_DATE -f, --inactive INACTIVE устанавливает время простоя после истечения срока действия учетной записи на INACTIVE -g, --gid GROUP принудительно использует GROUP для новой учетной записи пользователя -G, --groups ГРУППА список дополнительных групп -a, - добавить добавить пользователя к дополнительным ГРУППАМ, указанным параметром -G, не удаляя его / ее из других групп -h, --help отобразить это справочное сообщение и завершить -l, --login ИМЯ снова имя для пользователя -L, - lock блокирует учетную запись пользователя -m, --move-home переместить содержимое домашнего каталога в новый каталог (использовать только вместе с -d) -o, --non-unique позволяет использовать повторяющиеся UID (не уникальные) -p, - -password ПАРОЛЬ использовать зашифрованный пароль для новой учетной записи -R, --root CHR Каталог OOT_DIR для chroot в -s, --shell КОНСОЛЬ новая консоль доступа для учетной записи пользователя -u, --uid UID принудительно использует UID для новой учетной записи пользователя -U, --unlock разблокирует учетную запись пользователя -Z, --selinux-user SEUSER новое сопоставление пользователей SELinux для учетной записи пользователя

Команды в Debian

Debian различает useradd y Добавить пользователя. Рекомендует системным администраторам использовать Добавить пользователя.

корень @ системный администратор: / home / xeon # Добавить пользователя -h # Добавить пользователя в систему корень @ системный администратор: / home / xeon # Добавить группу -h # Добавить группу в систему adduser [--home DIRECTORY] [--shell SHELL] [--no-create-home] [--uid ID] [--firstuid ID] [--lastuid ID] [--gecos GECOS] [--ingroup ГРУППА | --gid ID] [--disabled-password] [--disabled-login] ПОЛЬЗОВАТЕЛЬ Добавить обычного пользователя adduser --system [--home DIRECTORY] [--shell SHELL] [--no-create-home] [ --uid ID] [--gecos GECOS] [--group | --ingroup ГРУППА | --gid ID] [--disabled-password] [--disabled-login] ПОЛЬЗОВАТЕЛЬ Добавить пользователя из системы adduser --group [--gid ID] GROUP addgroup [--gid ID] GROUP Добавить группу пользователей addgroup --system [--gid ID] ГРУППА Добавить группу из системы adduser ГРУППА ПОЛЬЗОВАТЕЛЕЙ Добавить существующего пользователя в существующую группу общие параметры: --quiet | -q не отображать информацию о процессе в стандартном выводе --force-badname разрешить имена пользователей, которые не соответствуют переменной конфигурации NAME_REGEX --help | -h сообщение об использовании --version | -v номер версии и авторские права --conf | -c ФАЙЛ использовать ФАЙЛ как файл конфигурации корень @ системный администратор: / home / xeon # deluser -h # Удаляем обычного пользователя из системы корень @ системный администратор: / home / xeon # делгруппа -h # Удалить нормальную группу из системы deluser USER удаляет обычного пользователя из примера системы: deluser miguel --remove-home удаляет домашний каталог пользователя и почтовую очередь. --remove-all-files удаляет все файлы, принадлежащие пользователю. --backup создает резервные копии файлов перед удалением. --backup-to целевой каталог для резервных копий. По умолчанию используется текущий каталог. --system удаляйте, только если вы системный пользователь. delgroup GROUP deluser --group GROUP удаляет группу из примера системы: deluser --group student --system удаляет, только если это группа из системы. --only-if-empty удалить, только если у них больше нет участников. deluser USER GROUP удаляет пользователя из группы. Пример: deluser miguel student общие параметры: --quiet | -q не выводить информацию о процессе на стандартный вывод --help | -h сообщение об использовании --version | -v номер версии и авторские права --conf | -c ФАЙЛ использовать ФАЙЛ как файл конфигурации

Политики

При создании учетных записей пользователей необходимо учитывать два типа политик:

- Политики учетных записей пользователей

- Политики устаревания паролей

Политики учетных записей пользователей

На практике основными компонентами, которые идентифицируют учетную запись пользователя, являются:

- Имя учетной записи пользователя - пользователь ВХОД, а не имя и фамилию.

- Идентификатор пользователя - UID.

- Основная группа, к которой он принадлежит - GID.

- Пароль - password.

- Разрешения на доступ - права доступа.

Основными факторами, которые следует учитывать при создании учетной записи пользователя, являются:

- Продолжительность времени, в течение которого пользователь будет иметь доступ к файловой системе и ресурсам.

- Время, в течение которого пользователь должен периодически менять свой пароль по соображениям безопасности.

- Время, в течение которого логин -login- будет оставаться активным.

Кроме того, при назначении пользователю его UID y password, необходимо учитывать, что:

- Целочисленное значение UID он должен быть уникальным и не отрицательным.

- El password он должен быть достаточной длины и сложности, чтобы его было трудно расшифровать.

Политики устаревания паролей

В системе Linux password пользователя не назначается срок действия по умолчанию. Если мы используем политики устаревания паролей, мы можем изменить поведение по умолчанию, и при создании пользователей определенные политики будут приняты во внимание.

На практике при установке срока действия пароля необходимо учитывать два фактора:

- Безопасность.

- Удобство пользователя.

Пароль тем надежнее, чем короче срок его действия. Снижается риск утечки информации другим пользователям.

Чтобы установить политики устаревания паролей, мы можем использовать команду Chage:

[root @ linuxbox ~] # изменить Как использовать: chage [параметры] Параметры ПОЛЬЗОВАТЕЛЯ: -d, --lastday LAST_DAY устанавливает день последней смены пароля на LAST_DAY -E, --expiredate CAD_DATE устанавливает дату истечения срока действия на CAD_DATE -h, --help отображает это справочное сообщение и заканчивается -I, --inactive INACTIVE отключает учетную запись по истечении НЕАКТИВНЫХ дней с даты истечения срока -l, --list показывает информацию о возрасте учетной записи -m, --mindays MINDAYS устанавливает число минимальное количество дней до смены пароля на MIN_DAYS -M, --maxdays MAX_DAYS устанавливает максимальное количество дней до смены пароля на MAX_DAYS -R, --root CHROOT_DIR каталог для chroot в -W, --warndays WARNING_DAYS устанавливает дней с момента истечения срока до DAYS_NOTICE

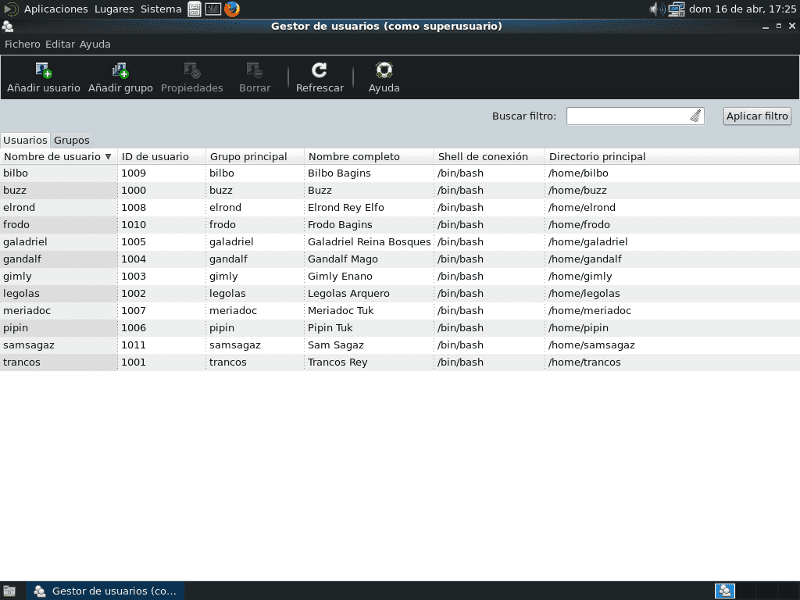

В предыдущей статье мы создали несколько пользователей в качестве примера. Если мы хотим узнать возрастные значения учетной записи пользователя с ВХОД Галадриэль:

[root @ linuxbox ~] # chage --list galadriel Последнее изменение пароля: 21 апреля 2017 г. Срок действия пароля: никогда. Неактивный пароль: никогда. Срок действия учетной записи: никогда. Минимальное количество дней между сменой пароля: 0 Максимальное количество дней между сменой пароля: 99999 Количество дней до уведомления. срок действия пароля: 7

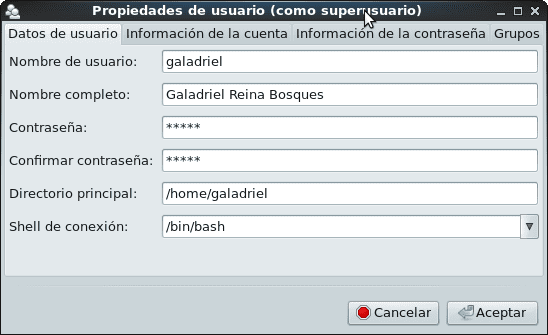

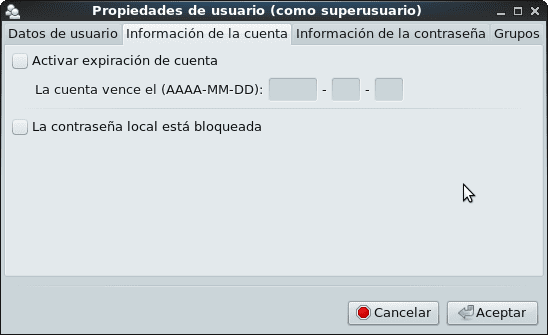

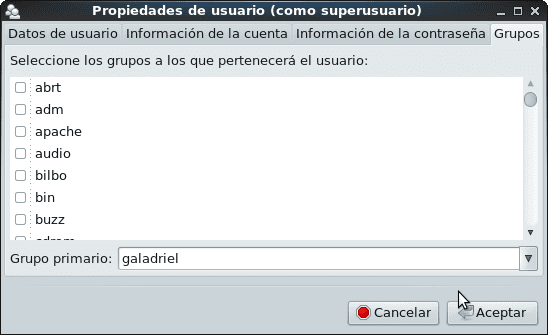

Это были значения по умолчанию, которые система имела, когда мы создавали учетную запись пользователя с помощью графической утилиты администрирования «Пользователи и группы»:

Чтобы изменить параметры устаревания пароля по умолчанию, рекомендуется отредактировать файл /etc/логин.defs y изменить минимальное количество значений, которые нам нужны. В этом файле мы изменим только следующие значения:

# Контроль устаревания пароля: # # PASS_MAX_DAYS Максимальное количество дней, в течение которых можно использовать пароль. # PASS_MIN_DAYS Минимальное количество дней между сменой пароля. # PASS_MIN_LEN Минимально допустимая длина пароля. # PASS_WARN_AGE Количество дней предупреждения до истечения срока действия пароля. # PASS_MAX_DAYS 99999 #! Более 273 лет! PASS_MIN_DAYS 0 PASS_MIN_LEN 5 PASS_WARN_AGE 7

за ценности, которые мы выбрали в соответствии с нашими критериями и потребностями:

PASS_MAX_DAYS 42 # 42 непрерывных дня, когда вы можете использовать password PASS_MIN_DAYS 0 # пароль можно изменить в любое время PASS_MIN_LEN 8 # минимальная длина пароля PASS_WARN_AGE 7 # Количество дней, в течение которых система предупреждает вас # изменить пароль до истечения срока его действия.

Мы оставляем остальную часть файла без изменений и рекомендуем не изменять другие параметры, пока мы не узнаем, что мы делаем.

Новые значения будут учтены при создании новых пользователей. Если мы изменим пароль уже созданного пользователя, значение минимальной длины пароля будет соблюдено. Если мы воспользуемся командой ПАРОЛЬ вместо графической утилиты и пишем, что пароль будет «legolas17«, Система жалуется на графический инструмент« Пользователи и группы »и отвечает, что«Каким-то образом пароль читает логин»Хотя в конце концов я принимаю этот ненадежный пароль.

[root @ linuxbox ~] # passwd леголас Смена пароля пользователя legolas. Новый пароль: лучник # меньше 7 символов НЕПРАВИЛЬНЫЙ ПАРОЛЬ: длина пароля меньше 8 символов. Введите новый пароль еще раз: legolas17 Пароли не соответствуют. # Логично? Новый пароль: legolas17 НЕПРАВИЛЬНЫЙ ПАРОЛЬ: каким-то образом в пароле читается имя пользователя. Введите новый пароль еще раз: legolas17 passwd: все токены аутентификации были успешно обновлены.

Мы подвержены «слабости», когда объявляем пароль, который включает ВХОД пользователя. Это не рекомендуется. Правильный способ:

[root @ linuxbox ~] # passwd леголас Смена пароля пользователя legolas. Новый пароль: АльтосМонтес01 Повторите новый пароль: АльтосМонтес01 passwd: все токены аутентификации были успешно обновлены.

Чтобы изменить срок годности password de Галадриэль, мы используем команду chage, и нам нужно только изменить значение PASS_MAX_DAYS с 99999 до 42:

[root @ linuxbox ~] # chage -M 42 галадриэль

[root @ linuxbox ~] # chage -l galadriel

Последнее изменение пароля: 21 апреля 2017 г. Срок действия пароля: 02 июня 2017 г. Неактивный пароль: никогда Срок действия учетной записи: никогда Минимальное количество дней между сменой пароля: 0 Максимальное количество дней между сменой пароля: 42

Количество дней уведомления до истечения срока действия пароля: 7

И так далее, мы можем изменить пароли уже созданных пользователей и значения их срока действия вручную, используя графический инструмент «Пользователи и группы», или используя скрипт - скрипт это автоматизирует некоторую неинтерактивную работу.

- Таким образом, если мы создадим локальных пользователей системы способом, не рекомендованным наиболее распространенными практиками в отношении безопасности, мы сможем изменить это поведение, прежде чем продолжить реализацию дополнительных сервисов на основе PAM..

Если мы создадим пользователя Андуин con ВХОД «Андуин»И пароль«ЭльПароль»Получим следующий результат:

[root @ linuxbox ~] # useradd anduin [root @ linuxbox ~] # пароль anduin Смена пароля пользователя anduin. Новый пароль: ЭльПароль НЕПРАВИЛЬНЫЙ ПАРОЛЬ: пароль не проходит проверку по словарю - он основан на слове из словаря. Повторите новый пароль: ЭльПароль passwd - все токены аутентификации были успешно обновлены.

Другими словами, система достаточно изобретательна, чтобы указывать на слабые места пароля.

[root @ linuxbox ~] # пароль anduin Смена пароля пользователя anduin. Новый пароль: АльтосМонтес02 Повторите новый пароль: АльтосМонтес02 passwd - все токены аутентификации были успешно обновлены.

Резюме политики

- Очевидно, что политика сложности пароля, а также минимальная длина 5 символов включены по умолчанию в CentOS. В Debian проверка сложности работает для обычных пользователей, когда они пытаются изменить свой пароль, вызывая команду ПАРОЛЬ. Для пользователя корень, ограничений по умолчанию нет.

- Важно знать различные параметры, которые мы можем объявить в файле. /etc/логин.defs используя команду человек login.defs.

- Также проверьте содержимое файлов / и т.д. / по умолчанию / useradd, а также в Debian /etc/adduser.conf.

Системные пользователи и группы

В процессе установки операционной системы создается целый ряд пользователей и групп, которые в одной литературе называются стандартными пользователями, а в другой - системными пользователями. Мы предпочитаем называть их Системными пользователями и Группами.

Как правило, у пользователей системы есть UID <1000 и ваши учетные записи используются различными приложениями операционной системы. Например, учетная запись пользователя «кальмар»Используется программой Squid, а учетная запись« lp »используется для процесса печати из текстовых или текстовых редакторов.

Если мы хотим перечислить этих пользователей и группы, мы можем сделать это с помощью команд:

[root @ linuxbox ~] # cat / etc / passwd [root @ linuxbox ~] # cat / etc / group

Совершенно не рекомендуется изменять пользователей и группы системы. 😉

Из-за его важности мы повторяем, что в CentOS FreeBSD, и другие операционные системы, создается группа -system- колесо чтобы разрешить доступ как корень только для системных пользователей, принадлежащих к этой группе. Читать /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html, y /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html. Debian не включает группу колесо.

Управление учетными записями пользователей и групп

Лучший способ научиться управлять учетными записями пользователей и групп:

- Практика использования перечисленных выше команд, желательно на виртуальной машине и до использовать графические инструменты.

- Обращение к руководствам или справочные страницы каждой команды перед поиском любой другой информации в Интернете.

Практика - лучший критерий истины.

Резюме

Безусловно, одной статьи, посвященной локальным пользователям и управлению группами, недостаточно. Степень знаний, которые приобретает каждый Администратор, будет зависеть от личной заинтересованности в изучении и углублении этой и других связанных тем. Так же, как и со всеми аспектами, которые мы разработали в серии статей. Сети МСП. Таким же образом вы можете наслаждаться этой версией в pdf здесь

Следующая доставка

Мы продолжим внедрять сервисы с аутентификацией против локальных пользователей. Затем мы установим службу обмена мгновенными сообщениями на основе программы просодия.

До скорой встречи!

Здравствуйте, отличная статья, я спрашиваю вас, где я работаю, принтеры часто используются совместно, проблема в чашках, иногда он зависает и они не могут печатать, так как я могу дать им разрешение на его перезапуск (потому что большую часть времени мы работаем в других областях) без указания пароля root, так как единственный способ, который я нашел, - это изменить его, чтобы конкретный пользователь мог его перезапустить.

Из уже большое спасибо.

Привет, HO2GI!. Например, допустим, пользователь Леголас вы хотите дать ему разрешение только на перезапуск службы CUPS, используя, конечно, команду Sudo, который необходимо установить:

[root @ linuxbox ~] # visudo

Спецификация псевдонима cmnd

Cmnd_Alias RESTARTCUPS = /etc/init.d/cups restart

Спецификация привилегий пользователя

root ВСЕ = (ВСЕ: ВСЕ) ВСЕ

леголас ВСЕ = ПЕРЕЗАГРУЗКИ

Сохраните изменения, внесенные в файл свитера. Войти как пользователь леголас:

legolas @ linuxbox: ~ $ sudo /etc/init.d/squid перезагрузить

[sudo] пароль для леголаса:

К сожалению, пользователю legolas не разрешено выполнять «/etc/init.d/postfix reload» от имени пользователя root в linuxbox.desdelinux.вентилятор.

леголас @ linuxbox: ~ $ sudo /etc/init.d/cups restart

[sudo] пароль для леголаса:

[ok] Перезапуск общей системы печати Unix: cupsd.

Простите меня, если подсказка отличается в CentOS, потому что я руководствовался тем, что только что сделал в Debian Wheezy. ;-). Где я сейчас нахожусь, CentOS у меня нет.

С другой стороны, если вы хотите добавить других системных пользователей в качестве полных администраторов CUPS - они могут настроить это неправильно - вы делаете их членами группы. lpadmin, который создается при установке CUPS.

https://www.cups.org/doc/man-lpadmin.html

http://www.computerhope.com/unix/ulpadmin.htm

Большое спасибо тысяча Фико, попробую прямо сейчас.

HO2GI, в CentOS / Red -Hat это будет:

[root @ linuxbox ~] # visudo

Услуги

Cmnd_Alias RESTARTCUPS = / usr / bin / systemctl restart cups, / usr / bin / systemctl status cups

Разрешить root запускать любые команды где угодно

корень ВСЕ = (ВСЕ) ВСЕ

леголас ВСЕ = ПЕРЕЗАГРУЗКИ

Сохранить изменения

[root @ linuxbox ~] # выход

buzz @ sysadmin: ~ $ ssh legolas @ linuxbox

legolas @ пароль linuxbox:

[legolas @ linuxbox ~] $ sudo systemctl перезапуск чашки

Мы надеемся, что вы прослушали обычную лекцию из локальной системы.

Администратор. Обычно все сводится к следующим трем вещам:

#1) Respect the privacy of others.

#2) Think before you type.

#3) With great power comes great responsibility.

[sudo] пароль для леголаса:

[legolas @ linuxbox ~] $ sudo systemctl status cups

● cups.service - Служба печати CUPS

Загружено: загружено (/usr/lib/systemd/system/cups.service; включено; предустановка поставщика: включено)

Активен: активен (работает) с 2017 апреля 04 г., 25:22:23 EDT; 10с назад

Основной PID: 1594 (куб. / Сут)

Группа CG: /system.slice/cups.service

└─1594 / usr / sbin / cupsd -f

[legolas @ linuxbox ~] $ sudo systemctl перезапустить squid.service

К сожалению, пользователю legolas не разрешено выполнять '/ bin / systemctl restart squid.service' от имени пользователя root в linuxbox.

[legolas @ linuxbox ~] $ exit